隨著BMW聯(lián)手英特爾(Intel)與Mobileye兩家半導(dǎo)體業(yè)者宣布共同打造全自動駕駛車INext以及自動駕駛通用平臺,這一場自動駕駛車的“業(yè)界標(biāo)準(zhǔn)”平臺競賽開始搶占媒體版面。

而日前一輛特斯拉(Tesla) Model S在自動駕駛模式行駛時撞上拖車釀成致命的意外,無疑地將會加劇輿論對于自動駕駛技術(shù)的放大檢視,但對于像Google等科技公司以及傳統(tǒng)汽車制造商等業(yè)界巨擘來說,自動駕駛車平臺卻是一個不能輕言放棄的戰(zhàn)場。

汽車的安全性同樣是一個競爭激烈的市場。特別是在幾家業(yè)界巨擘收購科技業(yè)新創(chuàng)公司后,這個領(lǐng)域的競爭正日益加劇。

汽車OEM和一線業(yè)者開始發(fā)現(xiàn),連網(wǎng)汽車的弱點(diǎn)正明顯地威脅其業(yè)務(wù)。這為汽車產(chǎn)業(yè)帶來難以接受的新現(xiàn)實,特別是在去年暑假一輛吉普車遭駭客入侵,導(dǎo)致克萊斯勒(Chrysler)汽車公司大規(guī)模地召回140萬汽車。幾乎就在同時,通用汽車(General Motors)的OnStar RemoteLink系統(tǒng)出現(xiàn)了安全漏洞,為駭客提供了遠(yuǎn)端解鎖車門與啟動引擎的入口。

根據(jù)Trillium執(zhí)行長David Uze的觀察,“我們感受到汽車產(chǎn)業(yè)必須保護(hù)連網(wǎng)汽車免于網(wǎng)路攻擊的急迫需要。”

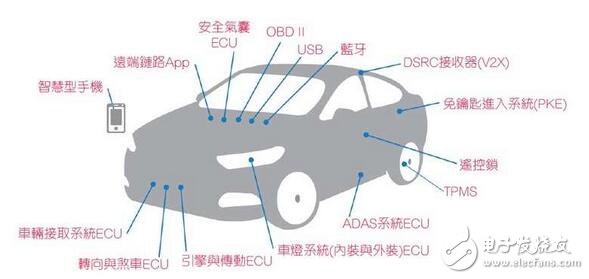

連網(wǎng)汽車暴露出最容易被駭客入侵的15個攻擊點(diǎn)

Harman展開大舉收購行動

只要看看哈曼國際工業(yè)公司(Harman International Industries, Inc.),就可以知道目前這一領(lǐng)域正展開大規(guī)模的收購行動。

Harman是汽車社群中最知名的音訊、電子與車載資娛樂系統(tǒng)供應(yīng)商,去年陸續(xù)收購了兩家公司——Symphony Teleca與Red Bend Software。位于美國加州的Symphony Teleca是一家云端與無線業(yè)務(wù)的專用軟體與服務(wù)供應(yīng)商,而以色列的Red Bend Software則是一家空中下載(OTA)升級與軟體管理服務(wù)開發(fā)商。

Harman在今年稍早還收購了另一家以色列公司——TowerSec,該公司提供引擎控制單元(ECU)與遠(yuǎn)端資訊處理系統(tǒng)的入侵偵測與防御技術(shù)。

值得注意的是,在Jeep遭駭?shù)陌咐校孋harlie Miller與Chris Valasek兩名駭客得以遠(yuǎn)端控制的2014 Jeep Cherokee車上搭載的就是Harman的“中控系統(tǒng)”(head unit)。該中控系統(tǒng)提供了Wi-Fi熱點(diǎn)供車上乘客使用,后來卻讓兩名駭客得以經(jīng)由Sprint網(wǎng)路以無線連接方式駭入。

由于Harman收購了這幾家公司,如今,它已擁有了更全面的車用網(wǎng)路安全技術(shù)。

Harman的并購劇本也讓競爭對手學(xué)到了透過收購取得更完整安全技術(shù)的方式。至少,這就是Trillium執(zhí)行長David Uze的認(rèn)知。他解釋說,Trillium目前正準(zhǔn)備加大賭注。

總部設(shè)于日本名古屋的新創(chuàng)公司Trillium在去年秋天進(jìn)軍車用安全領(lǐng)域,展示了一款名為SecureCAN的技術(shù),這是一種專為保護(hù)系統(tǒng)有效負(fù)載不超過8位元的CAN匯流排加密與關(guān)鍵管理系統(tǒng)。

從歷史上看,汽車產(chǎn)業(yè)普遍存在的共識是:想要絕對地保護(hù)CAN匯流排是不可能的,因為ECU的運(yùn)算處理能力與車載網(wǎng)路的頻寬均有其限制。

UZE指出:“我們搶先在保護(hù)車載網(wǎng)路方面插旗。因為當(dāng)時在這個領(lǐng)域中還沒什么人。”但他現(xiàn)在開始看到一線業(yè)者和OEM競相推出能夠確保從V2V/V2I通訊、OTA系統(tǒng)到智慧防火墻和車載網(wǎng)路安全的一連串技術(shù)與解決方案組合。

Trillium不久前還獲得了大約5百萬美元的首輪投資,并將眼光放得更遠(yuǎn),快速地擴(kuò)展其車載網(wǎng)路保護(hù)技術(shù)超越CAN網(wǎng)路到包括FlexRay與區(qū)域互連網(wǎng)路(LIN)等車用技術(shù)。

此外,Uze還指出,Trillium打算利用這筆資金,同時支援多項計劃所需的工程資源。這些計劃包括開發(fā)入侵偵測與防御系統(tǒng)(IDS/IPS)以及安全的OTA軟體升級解決方案,進(jìn)一步擴(kuò)展Harman瞄準(zhǔn)的廣泛產(chǎn)品組合。

Uze認(rèn)為Trillium的目標(biāo)在于提供基于同一平臺、統(tǒng)一API開發(fā)的一系列汽車安全技術(shù)。

安全技術(shù)方案的多塊拼圖

一個幾年前只有少數(shù)幾家業(yè)者的新興汽車網(wǎng)路安全市場,如今正迅速發(fā)生變化。更多的新創(chuàng)公司競相進(jìn)軍這一市場,而在IT產(chǎn)業(yè)的既有網(wǎng)路安全業(yè)者,例如賽門鐵克(Semantic)與英特爾的McAfee也躍躍欲試。

其中,在汽車安全領(lǐng)域中最成功的新創(chuàng)公司是以色列Argus Cyber Security,最近才剛獲得3,000萬的首輪投資。Argus的主要業(yè)務(wù)是為OEM、一線業(yè)者以及售后市場的車載系統(tǒng)供應(yīng)商提供IDPS技術(shù)。

Argus解釋,Argus IDPS是一項政府的測試解決方案,“可保護(hù)車子的重要元件免于被駭,并為遠(yuǎn)端監(jiān)控車輛的網(wǎng)路健康狀況產(chǎn)生報表與警示。”

就在上個月,Symantec推出了“車用異常檢測系統(tǒng)”(Anomaly Detection for Automotive),該軟體套件專門用于分析與盡早找出安全威脅并加以解決。Symantec的技術(shù)據(jù)稱是為了避免經(jīng)由“訊息的深度封包檢測”進(jìn)行大規(guī)模的車輛政擊事件,因而能偵測車用匯流排上的訊息模式、負(fù)載值、流量速率以及其他裝置活動出現(xiàn)的異常。

擁有防毒軟體公司McAfee的英特爾在去年九月宣布成立汽車安全審查委員會(ASRB),致力于為汽車產(chǎn)業(yè)進(jìn)行安全測試與稽查。

同時,英特爾旗下Wind River還收購了Arynga,提供GENIVI相容的CarSync軟體,可在車載電腦上實現(xiàn)OTA升級。這兩項收購行動的共同之處是二者都可用于英特爾未來的晶片,以及專為全自動駕駛車而設(shè)計的參考設(shè)計。

半導(dǎo)體和IP授權(quán)公司Rambus也趕搭這一波汽車安全的浪潮,在今年6月宣布與車用創(chuàng)新OTA軟體更新服務(wù)供應(yīng)商Movimento合作。結(jié)合Movimento的OTA技術(shù)與Rambus自家的CryptoManager平臺,聯(lián)手為每部車子提供“單次使用的唯一密鑰,確保在安裝前的有效性。”

然而,許多公司然都宣稱提供了最全面的安全技術(shù),事實上只能說是用于拼湊這項艱鉅挑戰(zhàn)的許多不同拼圖罷了。令人難以接受的現(xiàn)實是沒有一家公司能夠提供一種一勞永逸的解決方案。Trillium的Uze強(qiáng)調(diào),“目前需要的是一種分層的途徑。”

汽車安全就像家庭防護(hù)

恩智浦(NXP)對此表示同意。正如NXP執(zhí)行副總裁暨汽車事業(yè)部總經(jīng)理Kurt Sievers所說的,汽車的安全性是一個涉及多方面的問題。“就像為了保護(hù)家庭,會先鎖上房子的前門一樣,”但這樣是不夠的。

在他看來,安裝一個防篡改的安全硬體元件就像是房子的前門門鎖一樣。每一次外部資料透過藍(lán)牙、無線或V2V連線進(jìn)入車內(nèi)的連接介面,都會需要這種安全元件。如果資料的來源無法被驗證,硬體元件就必須即時關(guān)閉連線。

接下來的問題則是浮游于車載網(wǎng)路周遭的資料。“它就像是屋子里的安全走廊,”Sievers說。但這“說來容易,做起來難”,因為車載網(wǎng)路的網(wǎng)域結(jié)構(gòu)包括許多不同的分層。Sievers并未詳細(xì)描述NXP計劃如何確保車用網(wǎng)路,只是透露:“我們的確有一些想法,現(xiàn)在也正在努力中。”

不過,與Sievers的那次訪談已經(jīng)是半年前的事了,如今這一領(lǐng)域已經(jīng)明顯發(fā)生改變。

如今,多家高科技公司正競相為連網(wǎng)汽車推出專為保護(hù)不同攻擊層面而設(shè)計的解決方案。從在車內(nèi)提供包括無線連接到入侵偵測與防御系統(tǒng)等保護(hù)范圍的系統(tǒng),到為車載網(wǎng)路進(jìn)行驗證與加密的系統(tǒng)等。

雖然所謂的智慧防火墻受到入侵偵測和防御系統(tǒng)的保護(hù),因此能夠用于阻擋駭客,但并不能保證入侵者無法破解。一旦車子的網(wǎng)際網(wǎng)路入口防火墻被攻破了,你還能怎么辦呢?

最后一道防線?

這正是Trillium看到SecureCAN技術(shù)可作為最后一道防線的機(jī)會。

汽車產(chǎn)業(yè)需要的是分層的安全途徑

Uze解釋說,缺少用于ECU網(wǎng)路的安全解決方案,才是真正的安全顧慮,因為CAN網(wǎng)路直接關(guān)系到車輛的啟動、剎車與轉(zhuǎn)向等。他估計,“有85%的驅(qū)動都發(fā)生在CAN網(wǎng)路。”如果少了驗證、加密或密鑰管理,就可能會讓CAN網(wǎng)路成為整個安全鏈路上最脆弱的環(huán)節(jié)。而在LIN網(wǎng)路上的防護(hù)間隙——通常用于控制后照鏡、車窗或天窗,則可能成為入侵CAN的“后門”。

由于ECU在CAN或LIN網(wǎng)路上的處理能力有限,(Uze說,有些LIN匯流排甚至用更便宜的16位元或8位元MCU),因此,普遍的看法是無法為這些網(wǎng)路加密。而用于先進(jìn)加密標(biāo)準(zhǔn)(AES)的加密演算法(Rijndael演算法),則可處理16位元區(qū)塊的資料。

然而,Trillium聲稱該公司的SecureCAN技術(shù)可以在8位元中加密資料。

由于采用超輕量級的區(qū)塊密碼,Trillium的SecureCAN技術(shù)可以即時加密CAN(和LIN)訊息。尤其是,Uze說,Trillium的對稱區(qū)塊密碼和密鑰管理系統(tǒng)還能讓SecureCAN“在1ms的閾值內(nèi)完成加密、傳送和解密,”而這也是車用CAN匯流排實現(xiàn)即時應(yīng)用所需要的功能。

在Trillium首次公開展示SecureCAN后,至今已進(jìn)行了部份改善。Uze說,雖然原始版本的SecureCAN采用了ARM Cortex-M4,但在晶片供應(yīng)商的要求下,Trillium已為其進(jìn)行修改,目前執(zhí)行于ARM Cortex-M0或M01。他并補(bǔ)充說:“在無法使用浮點(diǎn)運(yùn)算的MCU上還得實現(xiàn)SecureCAN預(yù)設(shè)功能,可說是一大挑戰(zhàn)。”

SecureCAN現(xiàn)已新增公共密鑰技術(shù),采用Diffie-Hellman密鑰交換機(jī)制產(chǎn)生密

Trillium計劃在今夏展開車載測試。該公司將以SecureCAN與Ethernet技術(shù)配置于一部日制房車中進(jìn)行測試——但Uze并未透露是哪一款車或型號。預(yù)計在2017年1月,Trillium將開始進(jìn)行SecureFlexRay與LIN技術(shù)的車載測試。(FlexRay匯流排用于傳送有關(guān)ADAS的資料,如視覺偵測、光達(dá)與雷達(dá))

此外,該新創(chuàng)公司并預(yù)計在2017年年底以前,就能準(zhǔn)備好為現(xiàn)正開發(fā)中的入侵偵測、保護(hù)與OTA技術(shù)展開測試。

電子發(fā)燒友App

電子發(fā)燒友App

評論