加密貨幣市場熱情起來了,黑客的熱情也起來了。

年前那位華爾街知名證券經紀人 Peter Schiff 的比特幣錢包「被盜」事件只是虛驚一場的話,那么 2 月 22 日,一位加密貨幣巨鯨用戶因為自己價值 4500 萬美金的加密貨幣被盜而在 Reddit 上發(fā)出了緊急求助的事件,再次引出了那個歷史迷題「比特幣到底應該怎么存?」

我們先看看到底發(fā)生了什么。

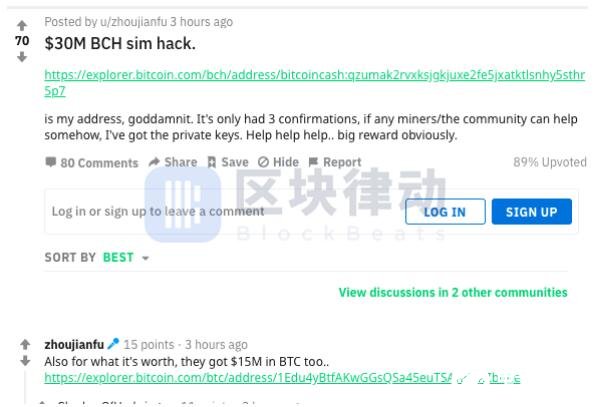

今日,這位巨鯨在 Reddit(目前已刪除)中發(fā)帖,自己剛剛丟失約 6 萬枚 BCH(價值約 3000 萬美元),重金請求礦工們能幫他找回來。此外,丟失的不只是 BCH,與此同時還丟失了 1547 枚比特幣(價值約 1500 萬美元)。

由于求助貼上附上了數字簽名,經證實,該帖子真實無疑,他確實丟失了當前價值上億比特幣和 BCH。

這位萬幣侯到底是誰?

根據「zhoujianfu」在網絡上透露的信息,他的原名是 Josh Jones,來自美國加利福尼亞州的一個小城圣莫尼卡。讓人意外的是,他還是一名中國女婿,2014 年 7 月,他在 Reddit 上透露,自己的中國岳母購買了 43 枚比特幣。

能夠擁有如此大額比特幣的人,大概率是一位加密貨幣早期參與者,事實也確實如此。

Josh Jones 的 Reddit 賬號注冊于 2006 年,他是一位成功的企業(yè)家。作為一名開源軟件和技術咖,他在 2014 年 4 月,企業(yè)級產品提供商 Inktank 被 RedHat(紅帽)公司以 1.75 億美元的價格收購之前,一直擔任該公司的董事會成員;并擔任 Group B Strep International(GBSI)的 CFO。

據了解,他還是網絡托管領域最好的服務商之一 DreamHost 的聯合創(chuàng)始人。除了是一位創(chuàng)業(yè)者,生活上的 Josh Jones 還是一名十足的特斯拉狂熱粉絲。無論是推特還是 YouTube 上,他都曾多次提及馬斯克和特斯拉。

有錢任性的 Josh Jones,生活并不無聊。除了特斯拉,他還是一名 3D 打印愛好者。

2013 年 10 月,他使用「Makerbot Replicator」打印了一根 blingbling 的比特幣項鏈,打印過程被錄制放在 YouTube 上。而在一個專門發(fā)布 3D 打印作品的網站 thingiverse 上,陳列著他的更多作品,包括各種小動物、蔬菜、游戲機等等。

據區(qū)塊律動 BlockBeats 了解,Josh Jones 最早從 2010 年開始接觸比特幣。一篇 2014 年的帖子顯示,他重啟了比特幣的交易平臺 Bitcoinbuilder,此前,他用該平臺從 Mt.Gox 上購買比特幣,隨后向公眾開放。

他曾聲稱在門頭溝擁有 43768 枚比特幣(一部分屬于他個人,一部分屬于網站用戶所有),而這家平臺在門頭溝破產之后,也成了第二大債權人。也正是因此,有人猜測,由于門頭溝事件中的人真實姓名和電子郵件都是公開的,他很有可能早就被盯上了。

在 BCH 分叉成功后,這位資深比特幣玩家,開始將目光轉向這個新的幣種。以至于有人根據他公開的地址,發(fā)現地址在 2018 年還有 5400 枚比特幣,而腦洞大開猜測他用其中的 3900 個比特幣換了 6 萬枚 BCH。

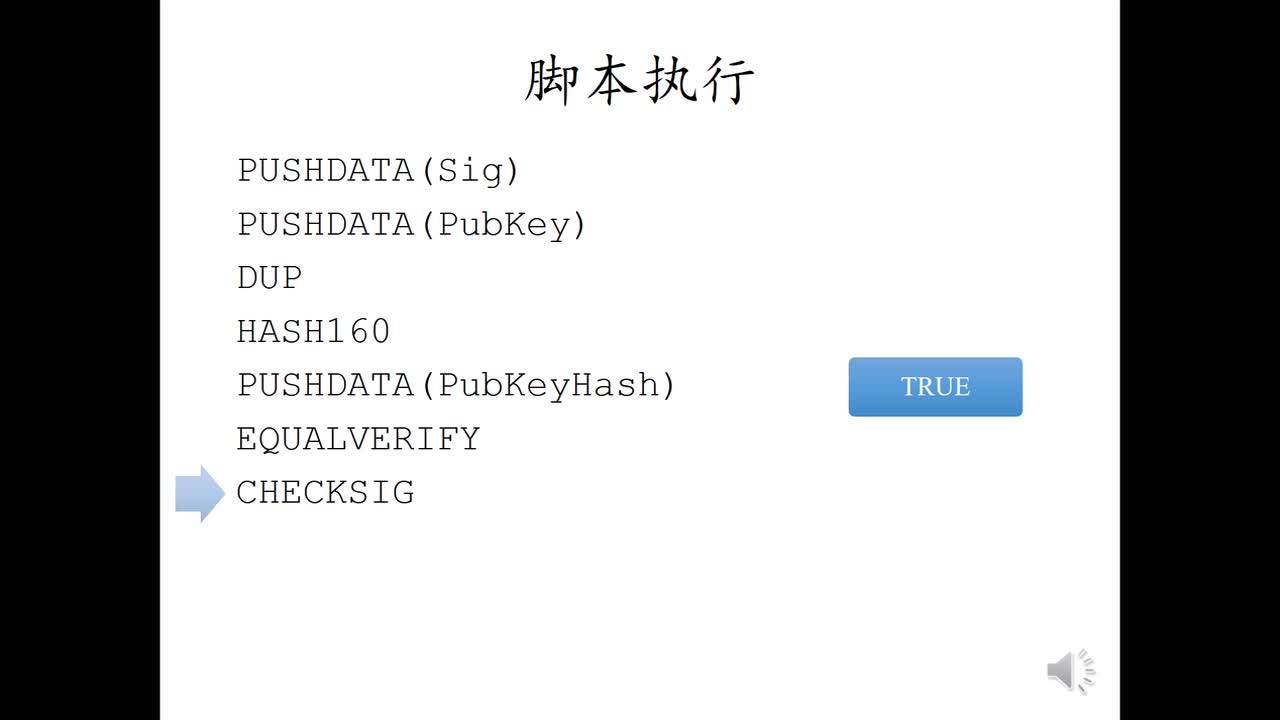

求助帖發(fā)布后,引來了比特幣耶穌 R0ger Ver 的關注,他在帖子下方分析,黑客可能利用了電話公司進行攻擊,竊取他的手機號碼用于雙因素認證(2FA)。根據這些信息,安全公司慢霧分析稱:猜測這名大戶使用的是一款知名的去中心化錢包服務,加上需使用 SIM 卡認證,也就是說有用戶系統(tǒng),因此,這款錢包可能是 Blockchain.info,「Blockchain.info的安全體系做得并不足夠好。」

按理說,作為一位資深比特幣玩家和技術咖,他對于黑客技術應該了如指掌,并且也懂得如何應對,理應不會出現這種被盜事件。但沒想到,他居然倒在了 SIM 卡這個最不安全的驗證方式上。

SIM 卡詐騙的方式很普遍,國外已經形成了一套成熟的犯罪鏈,簡單來說就是罪犯可以繞過運營商的安全措施,復制或者重新辦理一張受害人的電話卡,獲取手機驗證短信,從而盜取資產。

在他的帖子下,有人難掩震驚,的確很難想象,一位擁有上千枚比特幣的人,會依舊選擇用 SIM 卡短信的方式作為最后的安全驗證渠道。就好像一個人擁有一輛敞篷奔馳,但車鑰匙就放在駕駛座上。

不管怎樣,悲劇已經發(fā)生,重要的是還能不能挽回,因此,出現了文章開頭的求助帖。

找回巨額資產

按照他在 Reddit 上想法,他已經放棄了那價值 1500 萬美金的比特幣,他希望找回那 3000 萬美金的 BCH,方法就是用雙花攻擊。

雙花簡單來說,就是讓現在的這條鏈作廢,在被盜之前的 623333 區(qū)塊高度后重新開始生成區(qū)塊,接一條新鏈。作為一個比特幣的早期玩家,礦工圈子他必定早已滲透,BCH 的算力遠小于比特幣,從理論上,讓礦工們幫忙是可行的,因為按照比特幣的邏輯,最長鏈原則,只要新鏈比舊鏈長,就可以認定新鏈為主鏈。

為什么說這條路可行?因為這個方法在 BCH 上確實發(fā)生過。

2019 年 5 月,一位攻擊者利用了 BCH 上一個長久以來的 BUG,在 BCH 5 月份升級是制造了一次攻擊。當時的情況是,這位攻擊者發(fā)送了大量的交易,但因為之前的 BUG 原因,BCH 的礦工們不能打包這些交易,而如果攻擊者的節(jié)點打包了這些交易,他就能拿走這些幣。于是 BCH 的幾大礦池聯合,連續(xù)出了 10 個空塊,保證主鏈沒有按照攻擊者的方式進行下去,解決了這次攻擊。

所以說,這就是理論上可行的邏輯。但是問題是,礦池們之所以要連續(xù)出 10 個空塊,是因為在 BCH 里,有一個新的機制,名為滾動檢查點,10 個區(qū)塊為一個檢查點,只要超過 10 個區(qū)塊,就不能回滾到 10 個區(qū)塊前。

這是 BCH 特有的機制,BTC 和 BSV 并沒有,這個機制本意是保護用戶資產,但在 BCH 反對者看來,這已經完全違背了中本聰比特幣的理念,把最長鏈原則徹底作廢,如果發(fā)生有人作惡,只要作惡者可以連續(xù)出 10 個塊,作惡者的記錄就會永遠保留在 BCH 鏈上。

而當時還沒有發(fā)生過的情況,今天發(fā)生了。

正是因為這個滾動檢查點機制,曾經手持 3000 萬美金 BCH 的大佬已經無法回滾,因為從攻擊發(fā)生的區(qū)塊高度到現在,早已超過了 10 個塊,無法回滾。

這應該是 BCH 史上以來,作惡者的行為第一次被徹底記錄在網絡上,誰都更改不了了。

回滾這條路行不通,要想找回損失,有人建議他去狀告 SIM 卡公司,因為按照目前的推論,Josh Jones 是被黑客進行了手機 SIM 攻擊,黑客復制了他的 SIM 卡,獲得了短信。如果運營商安全措施嚴格一些,意外或許就能避免。

狀告 SIM 卡公司,也確實有人干過。兩年前,加密貨幣基金 BitAngels 的創(chuàng)始人 Michael Terpin 遭遇了和 Josh 一模一樣的事情,他的錢包也被黑客以 SIM 卡攻擊的方式盜取,一位年輕黑客給他打了一個電話,導致他錢包里 300 萬個加密貨幣丟失,據說,當時價值 2400 萬美元。

Michael 二話不說就把自己使用的運營商 AT&T 告上了法庭,要求賠償 2 億美金。這不是他第一次遇到這種事,也不是只有他一個人遇到這種事情,SIM 詐騙已經形成了一個成熟的犯罪模式。

這起官司直到現在也沒有結束,法庭在去年年中的時候要求 AT&T 回應 Michael 的訴求,隨后就沒有消息了。但起碼給了 Josh Jones 一個選擇方向,運營商也不是不能起訴。

我們應該注意什么

我們身邊發(fā)生類似電信詐騙的事件不多,一般我們理解的電信詐騙完全屬于另外一種犯罪模式,得益于我們當前運營商的安全要求,如果不是本人出現,你的手機 SIM 卡很少會被復制或者重新辦理。但這并不代表這對于我們沒有警示意義。

對于大額資產的賬戶,安全措施尤為重要,首先要保存好自己的私鑰,在錢包行業(yè)還沒有大幅度迭代的當前,保存好自己的私鑰和助記詞顯得尤為關鍵,不管是早先 Peter Schiff 輸錯了密碼,還是近日一位毒梟將私鑰藏在魚竿中但魚竿丟失的事件,無一不再提醒妥善保存私鑰的重要性。

其次,區(qū)塊律動 BlockBeats 提醒用戶一定要使用 2FA 驗證方式,同時盡量少用短信驗證,多使用類似 Google 驗證的安全方式,提升賬戶安全性。

希望大家手里珍貴的比特幣,永遠安全。

責任編輯;zl

電子發(fā)燒友App

電子發(fā)燒友App

評論