去獲取E幣了,而說說這個E幣是給你們應急所需的,而且也有限。通過這樣,讓大家學習到更多的知識,然后投桃報李,發出資料,上傳原創,給現在正在或者以后會經歷你們學習初期時候的人更多的幫助。希望大家在看貼

2012-10-29 14:27:23

ASIC1810 - ASIC1810 - List of Unclassifed Manufacturers

2022-11-04 17:22:44

原型驗證---用軟件的方法來發現硬件的問題 在芯片tap-out之前,通常都會計算一下風險,例如存在一些的嚴重錯誤可能性。通常要某個人簽字來確認是否去生產。這是一個艱難的決定。ASIC的產品NRE

2019-07-11 08:19:24

ASIC技術過時的報道是不成熟的。新的ASIC產品的數目可能有大幅度下降,但其銷售額仍然相當高,尤其是在亞太區。此外,采用混合式方法,如結構化ASIC,也為該技術注入了新的活力。同時,FPGA(和其他可編程邏輯器件)也在發揮作用,贏得了重要的大眾市場,并從低端應用不斷向上發展。

2019-07-19 06:24:30

如題:本人在校學生,由于當初不了解選了asic這門課程,但是去聽了之后發現與自己所學沒有一點關系,所以自然一點也不懂,現老師考查,需要做3個設計,題目要求如附件所述,求各位幫忙設計一下,小弟感激不盡!答案發往soonlsyb@163.com

2013-05-02 19:19:58

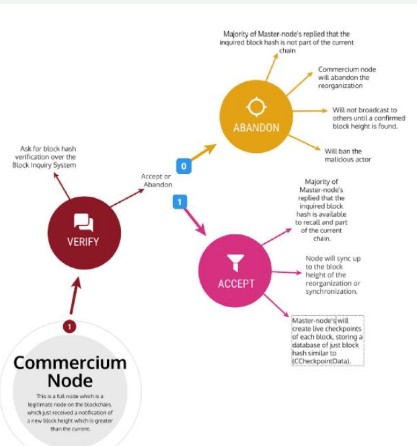

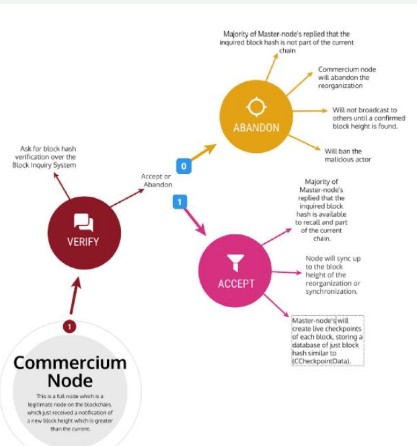

處于發展的早期,無論在技術上,還是應用上,都尚未成熟。無論公鏈與許可鏈的爭論,有幣與無幣的爭論,去中心化與一定程度中心化的爭論,都表明區塊鏈在技術路徑上仍處于探索的階段。這種不確定性,不是壞事,它在推動

2020-05-15 11:09:58

的浪費,CPU長時間處于100%,永遠都有處理不完的連接直至就網絡擁塞,正常的訪問被中止。 2、攻擊癥狀 CC攻擊有一定的隱蔽性,那如何確定服務器正在遭受或者曾經遭受CC攻擊呢?我們可以通過以下

2013-09-10 15:59:44

侵入式攻擊不需要對元器件進行初始化。攻擊時可以把元器件放在測試電路中分析,也可單獨連接元器件。一旦成功,這種攻擊很容易普及,并且重新進行攻擊不需要很大的開銷。另外,使用這種攻擊不會留下痕跡。因此,這被

2017-12-21 18:12:52

300Gbps。另可定制最高達600Gbps防護。CC攻擊是什么?CC攻擊是 DDOS(分布式拒絕服務) 的一種,DDoS是針對IP的攻擊,而CC攻擊的是網頁。CC攻擊來的IP都是真實的,分散的。數據包都是

2018-01-05 14:45:29

大家好 我做一個下幣器的驅動就是個馬達,啟動了就甩幣出來然后光眼探測出了多少光眼就是探測到出了一個幣就來一個pulse,非常簡單不過因為是5V的,所以和407之間有一個tlp291-4做光耦。問題是

2019-01-28 08:19:06

服務器端,該報文中包含了本端的初始化序列號,同時設置本段的連接狀態為 SYN-SENT。服務器端收到同步報文后,給客戶端回應 SYN+ACK 報文,該報文中包含本段的初始化序列號。同時設置本端連接狀態為

2022-07-19 14:40:53

全速ASIC/ASSP驗證平臺的核心。 HAPS-51系統采用模塊化的可延伸架構,提供了專為滿足SoC設計人員和軟件開發人員需求而設計的多種有效功能與特性。與所有HAPS系統一樣,HAPS-51也采用

2018-11-20 15:49:49

草民初入江湖,下載咱們的資料時,不幸瀏覽器崩潰,結果再次點下載,需要重復扣E幣,郁悶啊,建議在一定時間內重復下載免費,請解決一下,謝謝了!

2012-04-22 19:40:50

靜態頁面由于動態頁面打開速度慢,需要頻繁從數據庫中調用大量數據,對于cc攻擊者來說,甚至只需要幾臺肉雞就可以把網站資源全部消耗,因此動態頁面很容易受到cc攻擊。正常情況靜態頁面只有幾十kb,而動態

2022-01-22 09:48:20

怎樣可以獲得較多e幣啊,下載都需要e幣。。。。看到好東西干瞪眼啊啊啊

2013-03-31 09:52:50

本帖最后由 Mr.thanks 于 2013-1-7 16:25 編輯

本來我們就不是常常上網,注冊好賬號,找到自己想要的資料,點擊下載,花費了e幣,下載后才知道資料的質量不是很好,【我的e幣

2013-01-06 23:58:17

理解為礦機挖礦,而POS則是持幣機制,你持有幣就相當于挖礦,會送給你幣,這會直接提升轉賬速度,但是這也面臨越來越中心化的問題。而ETC則公開表面自己永遠堅持POW,他們認為只有POW可以代表真正的去中心化

2019-02-23 20:03:51

今天看到一句話“了實現高的功率和變換效率,在功率變換電路中,只能采用電抗性元件和工作于開關方式的電子器件中”,不是很能理解這句話,電抗性元件應該包括電阻電容電感,那非電抗性元件指的是什么,為什么只能采用電抗性元件呢?

2019-01-05 16:54:34

記一次公司服務器遭受CC攻擊防御的應急記錄

2020-06-17 16:29:53

剛進來論壇不久,因為沒有E幣,什么資源也下載不了,說是要郵箱驗證給贈送幾個,我驗證了163的多次,就是沒有收到激活郵件,無奈換了126的郵箱試了多次,還是不行。又聽所回復,評價可以得到E幣,試了多次

2012-10-22 15:07:31

有的童鞋重復下載了同一個文件,導致多次扣除E幣,然后就抱怨E幣太少;有的是在不同電腦上用的,還得重新下載。各種情況,想知道這種情況可以改善么?其他網站的資源有重復下載不扣積分的形式,這個我們一可以有的。

2012-11-14 11:11:21

2022年底,發布了AI ASIC芯片AIU。

三星早幾年也搞過ASIC,當時做的是礦機專用芯片。沒錯,很多人認識ASIC,就是從比特幣挖礦開始的。相比GPU和CPU挖礦,ASIC礦機的效率更高,能耗更低

2024-01-23 19:08:55

人都不愿意去創造自己的供應,所以貨幣的作用就是起到一個中介的作用,讓大家之間相互建立一種信任。 除了建立信任之外,區塊鏈技術的去中心化特點也能夠應用于像人工智能,醫療系統為大家提供相應的服務`

2018-12-04 13:48:44

系統,那么比特幣的最小中本聰系數又將是 1,因為……將導致 51% 的挖礦算力被破壞。如何選擇最能代表一種特殊去中心化系統的基本子系統將會成為一些爭論的話題,我們認為這超出了這篇帖文的討論范圍。然而,“創始人

2018-11-20 16:02:05

新一代數據中心有哪些實踐操作范例?如何去推進新一代數據中心的發展?

2021-05-25 06:16:40

在享受便利的同時,卻往往忽視了隱私的保護。操作系統的漏洞、應用安全的不完善,都會導致物聯設備被惡意代碼注入,從而導致個人賬號等隱私泄露。那么如何去防范惡意代碼攻擊呢?從當前的技術角度來講,僅僅通過系統

2022-01-25 06:10:38

flood、ICMP flood、TCP flood 、Connections flood、Script flood、Proxy flood等。如何判斷是否遭受了流量攻擊?可以通過Ping 命令來測試

2019-01-08 21:17:56

裝入、調試和測量狀態下都是遭受簡單攻擊的薄弱環節。這些工作狀態通常允許對微處理器內存和寄存器讀/寫操作。即使這些狀態的文件不公開,對于有著廣泛社交經驗的工程師來說,通過微處理器廠商的雇員來獲取這些信息

2011-08-11 14:27:27

大家好,我們計劃將LVDS_25與Artix-7(XC7A200T-2FBG484I)配合使用。 Artix將LVDS_25發送到ASIC,驅動器不得超過1.6V。將LVDS_25驅動到ASIC是否

2019-03-12 13:30:29

怎樣去編寫51單片機C語言多種點陣屏驅動程序?如何獲取積分?

2021-07-15 07:42:44

非常好的按鍵學習資料,在此共享,為了照顧沒E幣的人,不浪費你們的E幣,我打包起來了。三個文件:按鍵漫談.pdf+單個按鍵多次擊鍵的檢測方法.pdf+多種擊鍵類型的處理流程圖.pdf

2012-06-24 22:47:19

本帖最后由 易飛揚 于 2020-8-22 15:05 編輯

根據通信產業研究機構(CIR)的報告,2020年用于數據中心的有源光纜AOC市場將達42億美元(約合人民幣266.8億元)。有源

2020-08-22 15:04:12

沒預先設想好可能存在的風險,建立威脅模型分析評估,就容易造成使用上出現漏洞進而遭受有心人士攻擊導致損失。工業設備受到攻擊可能造成人員危險或者機密數據外泄,智能電網若遭黑客控制則會影響民生及各產業

2023-08-21 08:14:57

權甚至在嘗試改變比特幣點對點的概念,使其變得更加中心化——創造由國家控制的加密貨幣,例如石油幣(Petro)。這樣他們就能更有效地審查交易,監視用戶賬號,并且規避制裁。但去中心化的技術也可以發動反擊

2019-01-01 23:23:36

最新防攻擊教程 別人攻擊的使用方法 傳奇防御攻擊 傳奇攻擊方法超級CC 超級穿墻CC 穿金盾CC 穿墻CC攻擊器 防穿墻DDOS 傳奇網關攻擊 傳奇攻擊器 傳奇登陸攻擊器防范教程DDOS攻擊網站防范

2012-09-06 20:42:50

比藍牙更藍的“綠牙” 藍牙技術從1998年出現以來,得到了業界廣泛的追捧,但是經過漫長七年等待,藍牙技術并未達到預期的火爆應用。芯片價格偏高、功耗過大等因素都是造成藍牙技術陷入尷尬

2009-07-22 14:06:46

采取去中心化的點對點網絡,由網絡用戶獨立進行交易確認,無需第三方清算機構。 2、相對于傳統貨幣,比特幣的交易更加安全、透明、防偽。比特幣采取加密算法,黑客無法破解。而且比特幣易追蹤,所有的比特幣交易

2013-12-15 11:17:12

嵌入式系統設計師學習筆記二十一:網絡安全基礎①——網絡攻擊網絡攻擊分為兩種:被動攻擊和主動攻擊被動攻擊:指攻擊者從網絡上竊聽他人的通信內容。通常把這類攻擊成為截獲。典型的被動攻擊手段:流量分析:通過

2021-12-23 07:00:40

; 工業和信息化部副部長楊學山在日前召開的2010中國計算機網絡安全年會上就特別指出,網絡安全形勢嚴峻,域名劫持、網頁篡改、網絡黑客等事件時有發生,造成了嚴重影響和重大損失,僅中國網民每年需要為網絡攻擊

2010-10-09 23:56:59

議。以太坊為去中心化應用(DApps)提供了一種基礎設施和網絡,并且不同于比特幣,以太坊的代幣ETH被設計用來作為用于創建DApps的gas或者說交易手續費。 比特幣遭受批評 一些重要地區的主流

2017-09-06 21:25:41

了用戶數據進行勒索。來自150個國家和地區的數百萬臺計算機遭受影響,勒索軟件要求用戶通過比特幣這一加密電子貨幣的形式支付贖金。如果沒有穩健的、基于標準的安全系統設計,物聯網(IoT)可能也會發生類似情況

2019-07-22 06:11:59

,又被扣減E幣。反復多次,被多扣減了不少E幣。究其原因都是重復下載所致。強烈建議,請盡快讓重復下載不減E幣吧,這樣更合理些。

2013-02-25 18:48:20

在設計IP協議ASIC硬件電路中,有哪些問題需要考慮?IP協議專用ASIC器件電路怎樣去設計?

2021-04-27 06:21:40

主要指供應商處理攻擊攻擊的能力。其中,流量牽引技術是一種新型的技術防御,它能把正常流量和攻擊流量區分開,把帶有攻擊的流量牽引到有防御能力的設備上去,而不是選擇自身去硬抗。而在主節點上配置防火墻,可以過濾網

2019-05-07 17:00:03

低成本LCD驅動控制的ASIC實現方案深圳集成電路設計產業化基地管理中心劉 奇LCD驅動控制是顯示驅動信號,進而驅動LCD顯示器的核心部件。在驅動LCD設計的過程中首要的是配置L

2009-12-20 09:32:04 56

56 驅動高性能ASIC和微處理器當今的高性能ASIC和微處理器可能會消耗高達150W的功率。對于IV到1.5V的電源電壓,這些器件所需的電流很容易超出100A。采用多相DC-DC轉換

2010-04-10 09:25:09 17

17 ASIC,ASIC是什么意思

ASIC(Application Specific Integrated Circuits)即專用集成電路,是指應特定用戶要求和特定電子系統的需要而設計、制造

2010-03-26 17:10:27 7379

7379 VTC系列是創新的車載計算機,適用多種不同的應用,包括公共汽車,卡車,警車,出租車和更多車輛應用。基于 Intel低功耗高效能的 Atom CPU, 緊湊設計的 VTC 系列完全符合絕大

2010-12-13 10:48:14 1172

1172 隨著探測精度要求的提高,探測器單元尺寸不斷減小。一種尺寸小、功耗低、集成度高、性能優越的ASIC電子學已經問世了。 實驗物理中心開展了ASIC電子學的研究工作。我們設計的第一

2012-05-24 10:22:06 68

68 羅德史瓦茲(R&S)推出的VTC影音測試中心,可針對高解析度多媒體介面(HDMI)和行動高畫質連接技術(MHL)的相容性進行相關標準的功能性測試。VTC提供即時協定測試及影音分析功能,

2012-06-27 11:38:41 1129

1129 藝龍網在攜程故障后遭受了大流量DDoS攻擊,網站服務一度受到影響。為此,藝龍網緊急接入騰訊云大禹系統,過濾攻擊流量,將正常流量引入網站。

2015-05-29 14:12:50 2565

2565 超寬帶雷達的四抗性研究,又需要的下來看看

2016-12-29 11:39:41 12

12 提出一種能對安全協議進行分析的自動化驗證機制。提出需求的概念,認為需求是攻擊者未知但又對攻擊者合成目標項至關重要的知識集合,并建立了以需求為中心的攻擊者模型;設計一種以攻擊者為中心的狀態搜索方式

2018-01-09 11:05:13 0

0 DDoS攻擊在如今已經層出不窮,一旦遭受DdoS攻擊,就意味著整個企業的網絡服務暫停了,特別是DNS服務主機,那么在DDoS攻擊下保護DNS這問題十分嚴重。

2018-02-11 08:36:00 1337

1337 隨著傳感器技術、計算機和通信網絡技術的迅猛發展,現代電力系統已經成為一個復雜的信息物理系統。信息技術在電力系統大量運用的同時,也增加了電力系統遭受網絡攻擊的風險。為了評估電力系統面臨的攻擊威脅,研究

2018-03-02 13:57:13 0

0 等,同時在服務器遭受攻擊時需要迅速的處理攻擊,最大限度降低攻擊對網絡造成的影響。那么在服務器被攻擊后需要怎么處理呢,一般可以遵循以下步驟。

2018-04-26 12:51:00 3466

3466 如果比特幣遭到51%攻擊會怎么樣?這是一個假設性的問題,但卻始終困擾著社區內的優秀人才。就像軍隊上演無數的戰爭、啟動末日場景一樣,比特幣的捍衛者們也在思考這個去中心化的加密貨幣遭到攻擊之后的狀況。

2018-05-08 15:38:00 1833

1833 51%攻擊指的是,有人掌握了全網一半以上的算力,就可以和全網其他算力進行對抗,更改區塊鏈記錄了。最根本的原因是比特幣區塊鏈采取的是最長鏈原則,即當前最長的鏈被認為是主鏈,是正確的鏈。51%具體

2018-07-21 10:05:12 11993

11993

服務器遭受到攻擊應該怎么解決?無論是服務器租用還是托管,誰也沒辦法保證一帆風順,當服務器遭受CC,DDOS攻擊后一般會表現出:網站掉包嚴重,訪問網站時要么打不開,要么打開提示“server

2018-07-25 10:04:14 332

332 臺積電剛剛公布了遭受電腦病毒攻擊之后的詳細恢復進展,同時還警告稱,該公司產品發貨可能因此推遲,營收也有可能受到影響。

2018-08-07 11:33:00 657

657 談到區塊鏈的安全性和完整性,沒有什么比51%的攻擊更可怕的了。這種攻擊的殺傷力是眾所周知的,它甚至與HBO的《硅谷》(Silicon Valley)等熱門劇集一起進入了公共詞典,其中一集就提到

2018-09-13 13:02:34 4779

4779 隨著物聯網設備日益普及,企業面臨的網絡攻擊風險也在與日俱增。如果企業遭受黑客攻擊,最糟糕的情況有哪些?

2018-09-20 11:10:48 5436

5436 在PoW共識機制下,以比特幣為首,51%攻擊威脅會一直存在。目前,比特幣全網絕大多數算力都掌握在少數幾家礦池受手里,比特幣并不是絕對安全,理論上說,51%攻擊威脅一直都存在。

2018-09-21 11:18:51 2253

2253 比特幣51%的攻擊問題是最困難的挑戰之一,也是最有價值的解決方案之一。比特幣白皮書告訴我們,“只要誠實的節點共同控制的CPU功率大于任何合作的攻擊節點組,系統就是安全的。”

2018-11-26 10:25:16 1197

1197 事實上,比特幣白皮書全文中并沒有出現“51%攻擊”這個詞,不過倒是有過相關的描述,算是最接近對51%攻擊的定義了:The system is secure as long as honest

2021-09-01 17:29:54 20850

20850 51%攻擊,即惡意礦工控制了網絡中大多數算力,然后強制執行虛假交易,過去,社區就這種攻擊方式進行了多次討論,卻從未遇到過此類情況。這一切都在去年4月4號發生了改變。那一天Verge遭到了51%攻擊。

2019-01-17 14:59:05 892

892 51%的區塊鏈攻擊是指礦商(通常借助nicehash等哈希值租用服務)獲得超過51%的網絡哈希值。根據當前挖掘塊的難易程度來計算網絡哈希值。雖然有些區塊鏈的平均哈希率= 2016年區塊的難度,但真正的哈希率是未知的,因此從未報告過。

2019-02-13 11:12:59 2121

2121

自從首個比特幣挖礦ASIC問世以來就出現了很多新的PoW算法,旨在維持ASIC抗性。而所謂的ASIC抗性則在于抵制PoW挖礦算力的中心化,防止采用這類算法的幣種被少數參與者操控。

2019-02-15 13:33:29 589

589 51%算力攻擊是如何做到雙花的呢?假設小黑有666BTC,他把這些幣支付的大白同時,也把這些幣發到自己的另一錢包地址上。換一句話說,小黑的一份錢,同時轉給兩個人。最終,發給大白那筆交易先被得到了確認,并打包在區塊高度為N的區塊內。

2019-05-05 14:49:33 8500

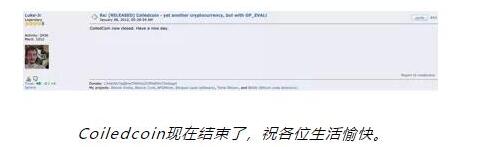

8500 Coiledcoin允許合并挖礦,這意味著挖比特幣Sha-256算法的礦工可以同時挖Coiledcoin,這讓其非常容易被51%攻擊。當時,Luke運行著Eligius礦池,這導致一些社區成員指控

2019-05-24 11:27:49 1166

1166

數據顯示,來自美國的網絡攻擊數量最多,且呈愈演愈烈之勢。

2019-06-13 15:25:42 2701

2701 為了解決人工智能驅動的物聯網網絡攻擊,需要一套能非常精確,自動學習,能夠隨機應變的處理各種突發問題的防御系統。

2019-07-04 11:28:09 1238

1238 網站、APP,以及服務器每天都會遭受到DDOS流量攻擊,據SINE安全統計,目前互聯網2019年上半年的流量攻擊趨勢明顯增加,每天接觸到的流量攻擊事件達到兩千多次,與去年的攻擊數據相比較有所微上升。

2019-08-09 11:36:05 1277

1277 對共識系統執行51%攻擊的成本雖然很大,但它并非是無限的,因此51%攻擊的風險始終存在。此外,如果攻擊成功,想要在“協議內”實現恢復是非常困難的,而且往往是不可能的。

2019-10-24 10:43:42 676

676 云服務器被攻擊怎么弄?不管云服務器是個人的還是企業的,在互聯網中都有遭受攻擊的可能性,尤其是游戲、醫療、金融等特殊行業,更容易受到來自黑客或競爭對手的惡意入侵。

2020-01-05 11:23:58 1792

1792 51%攻擊從根本上違反了工作量證明安全模型,但是交易所卻不愿下架被攻擊的加密貨幣,因為,這對交易所而言仍有利可圖。

2020-02-11 13:15:10 1650

1650 51%攻擊是對由控制超過一半計算能力的一組礦工組織的區塊鏈的攻擊。 現在,V神已經提出了一種阻止它們的方法!

2020-03-07 12:27:00 951

951 本文首先介紹了asic的概念,其次介紹了ASIC的特點,最后介紹了ASIC設計過程。

2020-04-23 10:53:45 7612

7612 倫敦時間8月18日,英國最大的數據中心遭受了重大服務中斷,影響了托管,云和電信領域的客戶。

2020-08-20 15:46:35 1780

1780 轉向遠程工作使企業面臨遭受云攻擊的風險。而利用潛在的不安全云環境,全球各地的企業可能會面臨風險。

2020-09-01 13:56:01 1437

1437 為提高分類器在對抗性環境和訓練階段的抗攻擊性,提出一種新的攻擊模擬算法。通過擬合成員分類器模擬并獲取最差情況攻擊使用的決策邊界,根據閾值設定去除性能較差的成員分類器,使最終攻擊結果優于模仿攻擊算法。實驗結果表明,該算法無需獲取目標分類器的具體信息,在保證分類準確率的同時具有較高的安全性.

2020-09-16 17:49:24 2

2 中國國家互聯網應急中心(CNNIC)日前發布的2020年上半年中國互聯網網絡安全監測數據分析報告顯示,中國遭受來自境外的網絡攻擊持續增加,美國是針對中國網絡攻擊比較大的來源國。對此,9月29日,外交部發言人汪文斌在主持例行記者會上表明態度。

2020-09-30 17:47:36 2487

2487 美國基礎教育的遠程教育網絡近期正不斷受到惡意攻擊者的攻擊,近乎全部受到影響。相關教育機構正成為勒索攻擊、數據竊取的目標,而且這一趨勢將持續到2020/2021學年。

2020-12-13 11:24:54 1751

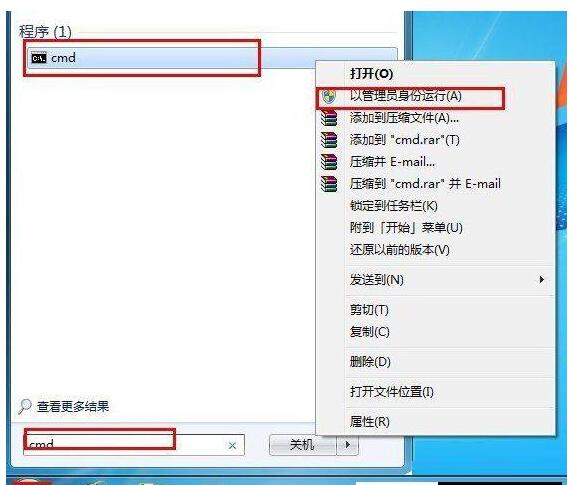

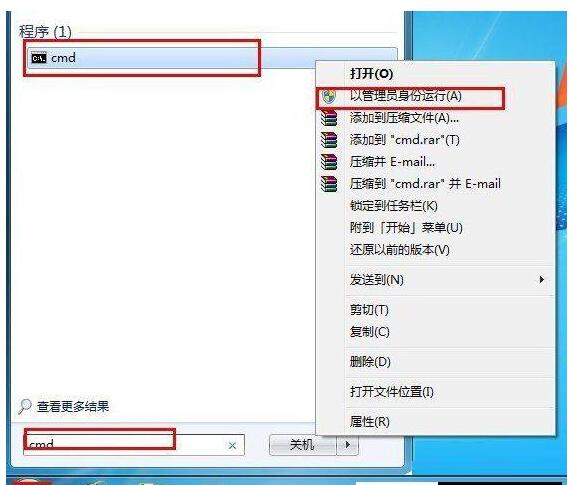

1751 相信絕大數的用戶對ARP病毒都不會陌生,如果本機遭受到ARP攻擊,電腦數據就會向指定地址傳送,一般最為明顯的現象就是電腦無故出現斷網的情況,并且網絡時連時斷,會成為擾亂局域網中其它電腦上網的罪魁禍首。那么ARP攻擊怎么解決?下面裝機之家分享一下Win7系統反ARP攻擊的方法,來看看吧。

2021-01-11 16:12:50 28937

28937

據 BleepingComputer 報道,Python 官方軟件包存儲庫 PyPI 遭受了黑客攻擊,攻擊者通過注入大量垃圾郵件包的形式發起了洪水攻擊,這些垃圾郵件及軟件包通過采用電影,電視節目名稱

2021-06-15 17:08:16 1353

1353

什么是DDOS攻擊 DDOS攻擊就是分布式拒絕服務攻擊,它可以使很多的計算機在同一時間遭受到攻擊,使攻擊的目標無法正常使用,分布式拒絕服務攻擊已經出現了很多次,導致很多的大型網站都出現了無法進行操作

2022-01-30 16:40:00 663

663 惡意程序,對一個或多個目標發起DDoS攻擊,消耗目標服務器性能或網絡帶寬,從而造成服務器無法正常地提供服務。可以使很多的計算機在同一時間遭受到攻擊,使攻擊的目標無法正常使用,分布式拒絕服務攻擊已經出現了很多次,導致很多的大型網站都出現了無

2022-02-23 11:08:34 1471

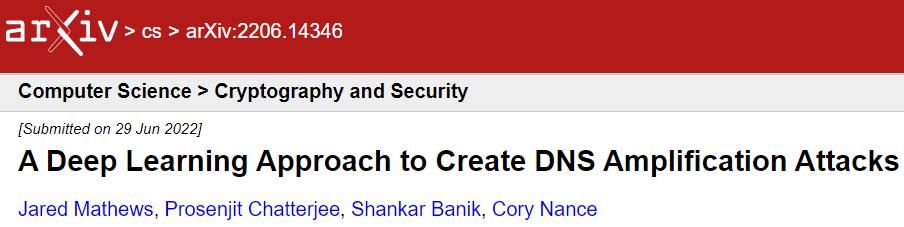

1471 Citadel 的研究人員最近開發了一種深度神經網絡(DNNs),可以檢測一種稱為分布式拒絕服務(DDoS)DNS 放大的網絡攻擊,然后使用兩種不同的算法生成可以欺騙 DNN 的對抗性示例。 近年來

2022-10-11 09:21:53 834

834

本文章結合作者在工控攻擊以及協議分析方面的研究,對工控攻擊類型進行分析。

當前接入互聯網的PLC越來越多,暴露的攻擊路徑也越來越多,導致其更加容易遭受到攻擊。本文主要對PLC的攻擊進行簡要

的分析研究,為之后的安全防御措施的提出提供理論基礎。

2023-04-17 15:51:41 0

0 沒有關于 ASIC 確切含義的官方聲明,而且許多電子專業人士可能并不總是就 ASIC 到底是什么或特定組件是否應歸類為 ASIC 達成一致。

2023-06-15 09:41:51 308

308

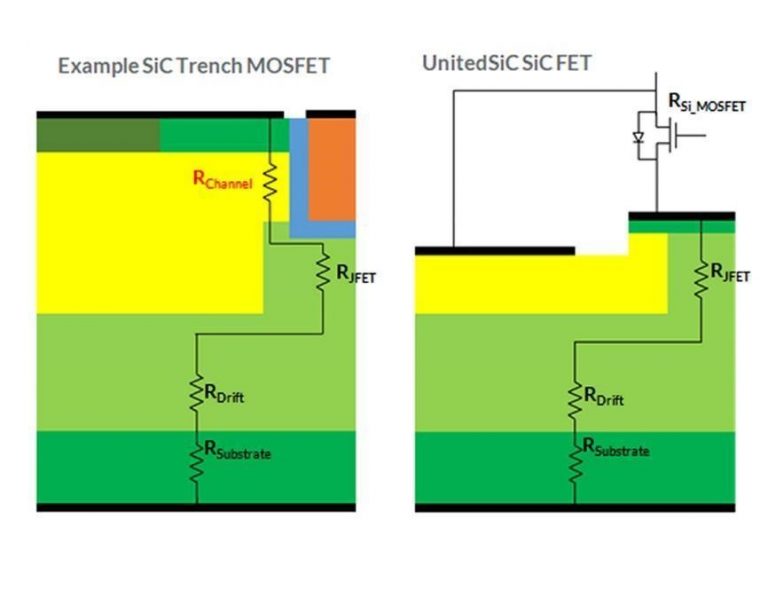

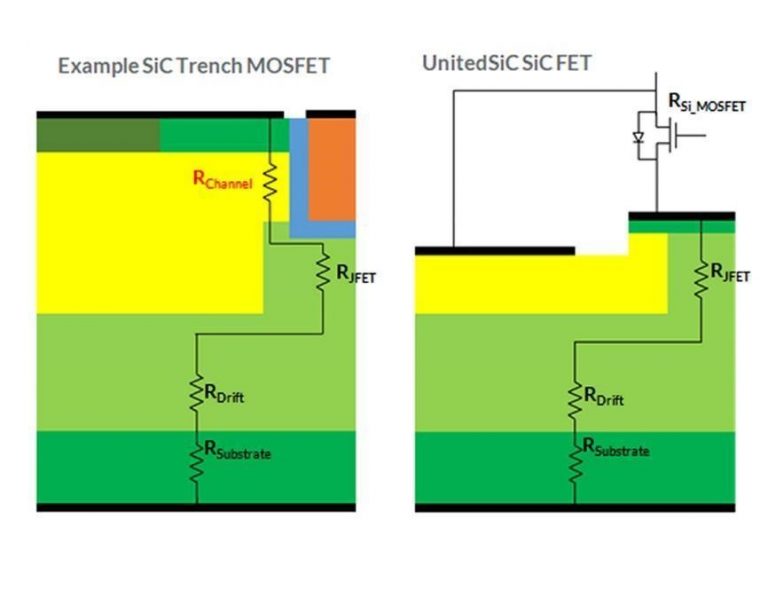

SiC FET 耐抗性變化與溫度變化 — — 進行正確的比較

2023-09-27 15:08:29 250

250

網絡控制系統可能會受到不同類型的網絡攻擊威脅[10-12],主要包括拒絕服務(denial of service, DoS)攻擊[7]、欺騙攻擊[8]、干擾攻擊[9]等。文獻[10]研究了一類對抗性攻擊下網絡物理系統的安全評估與控制問題,且控制信號在被發送到執行器的過程中可被攻擊者惡意篡改。

2024-03-01 11:00:09 91

91

電子發燒友App

電子發燒友App

評論