世達扭力扳手說明書,可編輯

2015-09-15 16:18:40

市場上的低功耗藍牙設備藍牙mesh代理服務使用低功耗藍牙智能手機或平板電腦啟動配置借助代理節點使用代理協議時需要注意什么?

2021-03-04 06:58:29

嵌入式系統設計師學習筆記二十一:網絡安全基礎①——網絡攻擊網絡攻擊分為兩種:被動攻擊和主動攻擊被動攻擊:指攻擊者從網絡上竊聽他人的通信內容。通常把這類攻擊成為截獲。典型的被動攻擊手段:流量分析:通過

2021-12-23 07:00:40

的浪費,CPU長時間處于100%,永遠都有處理不完的連接直至就網絡擁塞,正常的訪問被中止。 2、攻擊癥狀 CC攻擊有一定的隱蔽性,那如何確定服務器正在遭受或者曾經遭受CC攻擊呢?我們可以通過以下

2013-09-10 15:59:44

情報和安全策略,實現智能識別大規模攻擊并自動切換高防IP,實現對CC和DDoS的防御。而當節點未受攻擊時,用戶的資源請求可正常從SCDN節點獲取,達到加速效果。這就是阿里云SCDN提供的一整套加速和安全

2018-01-05 14:45:29

SYN 攻擊。我們可以使用如下命令來查看 TCP 的連接狀態。從上面的結果來看,服務器端生成了很多半連接的 socket,因此我們的攻擊時成功的。總結本文介紹了 SYN Flood 攻擊的原理,通過

2022-07-19 14:40:53

前提TC387的lin為主節點,沒有從節點連接,當僅有主response時,主response可以可以發出。當同時有主response和從response時,主response無法發出。注:接上從

2024-02-01 08:04:47

的RTP流通過異步查詢信令流信息關聯到所屬的VoIP會話,為VoIP會話數據完整性提供保證,從而實現了一種分布式VoIP網絡邊界攻擊防護系統。對比測試證明該系統在大流量條件下的丟包率遠低于單機系統;畸形

2010-04-24 09:27:24

我有一塊Xilinx 的FPGA板子,兩塊 VLX5 LX330的v5芯片,一塊VLX FF1513 的V4芯片,還有一塊ARM9的芯片。帶一個網口。這玩意閑置了很久,放在哪兒也是放著,能不能搞成一個比特幣挖礦機呢?搞成了效率大概能達到多少?

2013-11-24 11:38:39

,闡述了防范網絡入侵與攻擊的主要技術措施。 關鍵詞:安全和保密網絡入侵和攻擊防范技術 中圖分類號:TP31文獻標識碼:A文章編號:1 6 7 2—379l(2009)06(a)一001 8--0I

2011-02-26 16:56:29

,以便更好地維護網絡安全。當前路由器提供了豐富的安全特征,通過這些安全特征,可以很大程度上控制DDoS攻擊的泛濫。 1、源IP地址過濾 在ISP所有網絡接入或匯聚節點對源IP地址過濾,可以有效減少或

2013-07-17 11:02:27

流經路由器的地址,利用報文中記錄的信息可重構路徑。本方案有很低的網絡和路由器開銷,也容易擴充到IPv6和未來的主干網。關 鍵 詞 攻擊源追蹤; 路徑重構; 路由; 網絡安全網絡攻擊追蹤是對網絡攻擊作出

2009-06-14 00:15:42

、 UTSA 網絡安全與分析中心主任埃利亞斯 · 布-哈布說。深入分析為了探討電動汽車充電系統受到網絡攻擊的現實影響,以及如何利用網絡安全對策來減輕這些影響,他和他的專家小組深入研究了電動汽車充電站

2022-02-26 11:03:44

惡意軟件、勒索軟件、病毒、拒絕服務攻擊——這些威脅可能會讓企業陷入困境,這是因為其難以恢復。其他的情況可能根本無法恢復,但這并沒有阻止大多數行業把網絡安全當作事后諸葛亮。不幸的是,這是自第一個

2020-07-07 11:41:24

已經很接近挖出一枚比特幣的成本價了。這6000美元的成本中,其中絕大部分都是電費。可以想象,為了一枚虛擬的數字貨幣,到底要花費多少寶貴的能源。因此,為了確保DENC區塊鏈網絡能夠適用于物聯網這類數據

2018-08-30 14:21:33

已經很接近挖出一枚比特幣的成本價了。這6000美元的成本中,其中絕大部分都是電費。可以想象,為了一枚虛擬的數字貨幣,到底要花費多少寶貴的能源。因此,為了確保DENC區塊鏈網絡能夠適用于物聯網這類數據

2018-09-05 09:58:38

行業VIP卡充值等,都存在一定的風險,關鍵要看開展該業務所屬的企業的信譽如何。還是那句話:投資有風險,入行需謹慎!想投資虛擬幣挖礦?不妨從礦機托管開始!礦機托管業務一般有哪些優勢?投資礦機托管業務,比起

2018-06-04 11:14:42

礦機的盛況已經不再。前途未卜 比特幣的“挖礦”過程是通過利用較高算力來解決一系列復雜的數學問題,來證明“礦工”使用了這個過程并將交易記錄放到區塊鏈上。如果礦工們能成功地驗證這個方程式,他就能得到相應

2018-06-01 10:32:38

ZigBee是一種基于IEEE802.15.4標準的個域網協議,是一種低成本、低功耗的近距離無線組網通信技術。文中介紹了一種基于Zig Bee與51內核的高頻無線傳感器網絡節點的硬件設計方法,并詳細

2020-04-24 06:36:45

nRF905和STC12系列單片機設計了一種無線傳感器節點,并且在典型自組織網絡的通信協議-動態源路由協議DSR(Dynamic Source Routing)[2-4]的基礎上,針對路由維護算法做出

2011-03-11 10:38:02

公司利用物理攻擊破解的成功顯然更高;另一種則是采用非侵入型攻擊,主要借助軟件攻擊、電子探測技術、過錯產生技術等方法進行破解,這種方法不需剝開母片,但要求解密公司必須具備十分豐富的芯片處理器知識和軟件

2013-03-23 14:33:54

成本的開銷緣故,若通過適當的方法增強了抵御DOS 的能力,也就意味著加大了攻擊者的攻擊成本,那么絕大多數的攻擊者將無法繼續下去而放棄,也就相當于成功的抵御了DOS攻擊。1、采用高性能的網絡設備引首先要保證

2019-01-08 21:17:56

,公司應該檢測風險,自動地發現相關資源的創建、 決定資源上的應用程序,并根據資源和應用程序類型采用恰當的策略;Kubernetes控制臺沒有設置密碼自然會被檢測出來。其次,如果關聯了網絡流量與配置數據

2018-03-12 17:42:31

我回復了怎么沒有E幣?

2012-03-08 10:16:23

,智能家居及娛樂等則會發生個人信息被竊取的風險。因此如何從裝置本身就做好安全防護是聯網產品在設計規劃初期就必須審慎思考的項目。

物聯網設備安全必須保護系統、網絡和數據免受廣泛的物聯網安全攻擊,這些攻擊可

2023-08-21 08:14:57

識別。 內部攻擊:內部攻擊是指攻擊者控制了傳感器網絡中的一些內部節點,然后采用篡改或者虛假數據注入的方式破壞了這些傳感器內部正常的數據。基于密碼學、認證和密鑰管理等防御方法在應對外部攻擊時是有效

2020-12-24 17:11:59

(EVM)。15、51%攻擊當一個單一個體或者一個組超過一半的計算能力時,這個個體或組就可以控制整個加密貨幣網絡,如果他們有一些惡意的想法,他們就有可能發出一些沖突的交易來損壞整個網絡。16、Dapp——去

2018-09-25 11:21:24

現在比特幣漲的猛,有人在搞這個東東的挖礦機嗎?一起交流下呀。

2013-04-20 10:01:56

沒E幣了啊,········

2013-03-21 19:11:07

沒有E幣了該怎么辦????????{:4:}

2013-08-13 16:11:59

沒有E幣了怎么辦???????

2013-06-17 18:49:03

礦機電源對于比特幣礦機來說至關重要,畢竟挖礦中礦機穩定運行是非常重要的,而礦機電源就是保障比特幣礦機穩定運行的重要法寶。現在礦機電源應用范圍那么高,說明在技術,還有設備方面都完善了很多,而且完善之后

2021-12-27 07:30:45

每一個分片來講,因為驗證的節點變少,發動對單片的攻擊的成本降低。每個分片需要保持一定獨立性,但各個節點間的通訊以及和主鏈之間的通訊變得復雜。

2019-01-04 17:50:58

挖礦就是指用比特幣挖礦機獲得比特幣,也就是用于賺取比特幣的計算機。如果能夠獲取比特幣,是能夠賺錢的。這類計算機一般有專業的挖礦芯片,多采用安裝大量顯卡的方式工作,耗電量較大。計算機下載挖礦軟件然后

2021-07-23 08:38:03

搭建完比特幣體系后就從互聯網上徹底消失了。 中本聰以開放、對等、共識、直接參與的理念為基準,結合開源軟件和密碼學中塊密碼的工作模式,在P2P對等網絡和分布式數據庫的平臺上,開發出比特幣發行、交易和賬戶

2013-12-15 11:17:12

和其他PoW區塊鏈網絡的hash率在過去八個月來漲勢仍然穩定而強勁。簡單地說,鑒于當前對加密貨幣的挖礦需求仍處于歷史最高水平,而比特大陸、Canaan和三星等挖礦設備制造商業務仍在加速增長,英偉達

2018-08-24 10:11:50

議。以太坊為去中心化應用(DApps)提供了一種基礎設施和網絡,并且不同于比特幣,以太坊的代幣ETH被設計用來作為用于創建DApps的gas或者說交易手續費。 比特幣遭受批評 一些重要地區的主流

2017-09-06 21:25:41

新型虛擬幣交易平臺開發,場外交易平臺開發,咨詢捷森科技王女士:186-1561-4062,q:282030-8734虛擬幣交易平臺開發帶挖礦程序礦機程序帶支付寶接口app開發。 對于部虛擬貨幣

2017-12-11 10:43:13

的設備,感染了愈250萬物聯網節點。Mirai后來發展到能夠引發服務器拒絕服務,導致全球很大一部分的互聯網接入中斷。Reaper僵尸網絡通過利用軟件漏洞并感染系統,攻擊了愈一百萬臺物聯網設備。一個接入

2018-10-22 16:52:49

蟲洞攻擊是一種針對無線傳感器網絡路由協議的特殊攻擊,一般由至少兩個合謀節點協同發起。合謀節點通過建立起一條高帶寬高質量的私有信道來對數據進行吸引和傳輸,通過擾亂路由分組的傳輸達到破壞網絡正常運行

2020-04-15 06:24:05

本帖最后由 一只耳朵怪 于 2018-6-4 09:22 編輯

DearTI: 我想阻止一個終端節點加入網絡中,該如何實現? 在成功組網之前,協調器可以得到終端節點的MAC地址嗎 ?

2018-06-01 10:32:35

惡意攻擊,極大提高網絡安全而降低由于網絡惡意攻擊帶來的風險。目前,高防服務器在骨干節點上都設置了各種防御手段,能夠無視CC攻擊、防御DDOS攻擊,基本上能夠實現無視任意網絡攻擊。高防服務器還會過濾假

2019-05-07 17:00:03

許多網絡攻擊都基于ICMP 協議。本文首先介紹ICMP 協議,接著探究了常見的基于ICMP 的網絡攻擊的原理,最后提出防火墻應對方案以防止和減輕這種攻擊所造成的危害。關鍵詞:

2009-06-15 09:29:02 18

18 提出了一種基于模擬攻擊的網絡安全風險評估分析方法.在提取目標系統及其脆弱性信息和攻擊行為特征的基礎上,模擬攻擊者的入侵狀態改變過程,生成攻擊狀態圖,并給出其生成算

2010-01-09 15:36:05 14

14 基于流量的攻擊可能對復雜網絡造成嚴重破壞,現有研究主要針對節點攻擊。該文分析了部分邊失效時,復雜網絡的脆弱特性。此外,分析了時機策略和網絡規模對邊失效的影響。

2010-02-10 12:12:35 8

8 摘要:無線傳感器網絡部署在敵方區域時,節點可能被俘獲,其信息被復制并散布到網絡中進行破壞活動.這種攻擊隱蔽,破壞力較強.本文提出了基于分區的節點復制攻擊檢測方法,通過將部署區域分區,并建立基于跳數的坐標,可有效檢測節點復制攻擊.仿真實驗表

2011-02-14 16:28:49 27

27 通常的網絡攻擊 一般是侵入或破壞網上的服務器主機盜取服務器的敏感數據或干 擾破壞服務器對外提供的服務也有直接破壞網絡設備的網絡攻擊這種破壞影響較大會導致 網絡服務異常甚至中斷網絡攻擊可分為拒絕服務型DoS 攻擊掃描窺探攻擊和畸形報文攻 擊三大類 拒

2011-03-16 17:55:46 34

34 針對 網絡安全 的評估問題,提出了基于攻擊者角度的評估模型,并以此為依據建立評估指標體系。在此基礎上,借助AHP灰色理論對網絡的安全屬性在網絡攻擊過程中遭受的破壞程度進

2011-07-13 11:08:25 21

21 針對無標度網絡中節點不可修復的情況,本文提出了一種連邊補償的修復策略,能夠在只針對少量節點修復的情況下,很好的恢復網絡中存活節點的連通性。通過仿真實驗,驗證這種修復策略,只對被攻擊節點的前百分之

2017-11-03 17:36:31 5

5 將動態網絡的演化思想應用于計算機網絡風險評估中,提出了基于攻擊事件的動態網絡風險評估框架。整個框架首先在靜態物理鏈路的基礎上構建動態訪問關系網絡,隨后提出的Timeline算法可以利用時間特性有效地

2017-11-25 11:42:42 0

0 無線傳感器網絡( WSN)中,當傳感器節點受到攻擊導致網絡數據和傳輸受到干擾,及時確定受攻擊的傳感器節點并采取相應措施以保障整個網絡的安全性尤為重要。因此,提出一種可及時確定受攻擊節點的無線傳感器

2017-12-12 14:13:36 0

0 近日許多的電腦用戶反映正常使用電腦時經常會出現死機卡頓等情況。有人表示可能遇上了最近最隱秘的網絡僵尸攻擊。比特幣挖礦木馬利用用戶電腦進行瘋狂斂財,據悉僵尸網絡已經獲利超300萬人民幣。如何防范“挖礦”木馬僵尸網絡至關重要。

2017-12-22 13:37:05 1053

1053 (PLC)等物理設備中存在的漏洞是信息攻擊實現跨域攻擊的關鍵,并給出了信息物理系統中漏洞的利用模式及影響后果;其次,建立風險評估模型,提出攻擊成功概率和攻擊后果度量指標。綜合考慮漏洞固有特性和攻擊者能力計算攻擊成功

2017-12-26 17:02:54 0

0 的信任值。仿真實驗表明,與經典的基于信譽的信任管理框架( RFSN)模型比較,CTTM網絡中通信節點的信任值收斂更加平緩,能夠抵御惡意推薦,及時降低不可信節點的信任值,在網絡遭受攻擊時仍能獲得較高的交易成功率;與基于Bayes估計的信

2018-01-09 10:51:21 1

1 2017年WannaCry和Petya病毒攻擊事件肆虐全球,勒索軟件日益猖獗,面對日益頻繁網絡攻擊,Check Point事件回應服務以專業團隊、深入網絡分析及事件報告,幫助企業抵御未知的資安風險。

2018-01-09 11:42:25 814

814 用戶電腦突然出現計卡頓或者運行慢,甚至死機等情況,嚴重影響用戶計算機的正常使用,除了網速之外,或可能是遇到了目前最隱秘的網絡僵尸攻擊——網頁“挖礦”,這種攻擊會導致用戶計算機資源被嚴重占用,而“挖礦

2018-01-23 20:28:01 578

578 監管層顯示了對比特幣監管的收緊,現如今“挖礦”已經進入了風險分口,小挖礦j計劃賣掉礦機,風險還在不斷增加,挖礦夢想還沒來得及挖出財富,夢就被擊碎。據悉,一部分礦場人士已經開始了“出海”計劃。

2018-01-29 11:41:48 931

931 賽門鐵克的報告顯示,供應鏈攻擊事件2017年增加了2倍,網絡犯罪分子正通過此類攻擊尋找攻擊有價值的公司系統的突破口。在供應鏈攻擊中,威脅攻擊者通常不會直接攻擊供應商。相反,他們會通過供應商繞過企業的網絡安全機制,NotPetya 就利用了烏克蘭會計軟件中的漏洞訪問更大、更有價值的系統。

2018-05-14 10:03:34 3105

3105 能做什么呢?6個確認數是怎么得到的呢?是假設攻擊節點算力在10%左右,發起攻擊成功概率小于0.1%的確認數,從上表中可以看出是6。

2018-07-21 10:05:12 11993

11993

在攻擊樹模型中,根節點代表攻擊目標;葉節點代表攻擊過程中采用的各種攻擊方法[12-13]。葉節點之間的關系包括:與(AND)、或(OR)和順序與(Sequence AND,SAND)3種[7]。采用FAHP對攻擊樹模型進行改進,并將其用于系統安全風險分析,主要思路如圖1所示。

2018-09-02 10:37:53 3847

3847

了它。 什么是51%攻擊? 廣義上講,51%的攻擊是對工作證明加密貨幣區塊鏈的攻擊,通過該加密貨幣,一個組織或團體能夠控制大部分的挖掘能力(hashrate)。 他們為什么要這么做?比特幣等網絡正是因為分散化而具有加密安全性。比特幣網絡上的所有節點都必須就共享

2018-09-13 13:02:34 4779

4779 在PoW共識機制下,以比特幣為首,51%攻擊威脅會一直存在。目前,比特幣全網絕大多數算力都掌握在少數幾家礦池受手里,比特幣并不是絕對安全,理論上說,51%攻擊威脅一直都存在。

2018-09-21 11:18:51 2253

2253 大約10分鐘,比特幣網絡中,就會有一個節點挖礦成功;一旦有人挖礦成功,比特幣系統就會獎勵此人一定數量的比特幣,這個數量也是通過算法控制的。

2018-10-12 11:42:43 14367

14367 網絡嗅探攻擊中,攻擊者從網絡節點或鏈路捕獲和分析網絡通信數據、監視網絡狀態、竊取用戶名和密碼等敏感信息。在攻擊發生時,攻擊者通常處于靜默狀態,傳統的網絡防護手段如防火墻、入侵檢測系統(IDS)或入侵

2018-11-20 16:31:40 9

9 比特幣51%的攻擊問題是最困難的挑戰之一,也是最有價值的解決方案之一。比特幣白皮書告訴我們,“只要誠實的節點共同控制的CPU功率大于任何合作的攻擊節點組,系統就是安全的。”

2018-11-26 10:25:16 1197

1197 事實上,比特幣白皮書全文中并沒有出現“51%攻擊”這個詞,不過倒是有過相關的描述,算是最接近對51%攻擊的定義了:The system is secure as long as honest

2021-09-01 17:29:54 20850

20850 在某個礦工的哈希算力超過其他所有礦工的哈希算力的總和時,51%挖礦攻擊就有可能發生。在這種情況下,這位占據主導地位的礦工可以支配和否決其他礦工開挖的區塊——他只要忽略其他礦工開挖的區塊,并且只在自己的區塊上開挖新的區塊就可以了。

2018-12-03 11:10:00 1620

1620 “自私挖礦”攻擊是一種針對比特幣挖礦與激勵機制的攻擊方式,它的目的不是破壞比特幣的運行機制,而是獲取額外的獎勵,并讓誠實礦工進行無效計算。簡而言之,“自私挖礦”攻擊的核心思想是“自私挖礦”礦池(下文中簡稱為“惡意礦池”)故意延遲公布其計算得到的新塊,并構造一條自己控制的私有分支,造成鏈的分叉。

2018-12-18 10:54:13 4266

4266 挖礦劫持是一種惡意行為,利用受感染的設備來秘密挖掘加密貨幣。為此,攻擊者會利用受害者(計算機)的處理能力和帶寬(在大多數情況下,這是在受害者沒有意識到或同意的情況下完成的)。通常,負責此類活動的惡意挖礦軟件旨在使用足夠的系統資源來盡可能長時間不被注意。

2018-12-25 10:43:58 3544

3544 51%攻擊,即惡意礦工控制了網絡中大多數算力,然后強制執行虛假交易,過去,社區就這種攻擊方式進行了多次討論,卻從未遇到過此類情況。這一切都在去年4月4號發生了改變。那一天Verge遭到了51%攻擊。

2019-01-17 14:59:05 892

892 51%的區塊鏈攻擊是指礦商(通常借助nicehash等哈希值租用服務)獲得超過51%的網絡哈希值。根據當前挖掘塊的難易程度來計算網絡哈希值。雖然有些區塊鏈的平均哈希率= 2016年區塊的難度,但真正的哈希率是未知的,因此從未報告過。

2019-02-13 11:12:59 2121

2121

云挖礦是一個提供低進入、成本低、風險低、費用低的挖礦方式,有別于傳統的需要采購高配置的硬件并進行專業的維護的挖礦模型。簡單的說,用戶是通過網絡遠程使用別人的礦機挖礦,可以說是一種云應用,也可以說是一種租賃托管服務。

2019-03-08 10:49:31 1692

1692 DDoS,分布式拒絕服務攻擊,是一種從未缺席的網絡攻擊。在新技術快速發展的背景下,DDoS和挖礦活動高居攻擊者選擇榜首,攻擊手段有效性和獲利便利性是DDoS攻擊經久不衰的主要原因。

2019-04-19 16:28:32 4025

4025 PC端的挖礦木馬主要通過組建僵尸網絡,入侵網站,在網頁上植入挖礦腳本的方式占領計算機算力。玩過吃雞的朋友應該會有印象,2017年底曾爆發過一次非常嚴重的挖礦木馬事件,一款名為“tlMiner”的挖礦

2019-05-20 11:15:45 1883

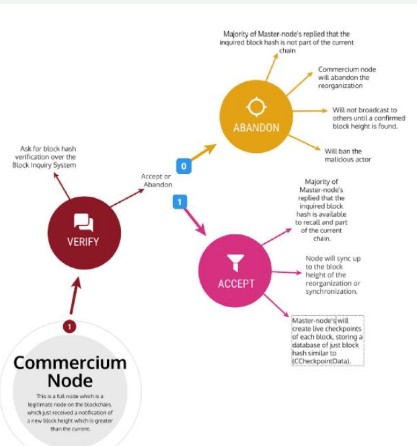

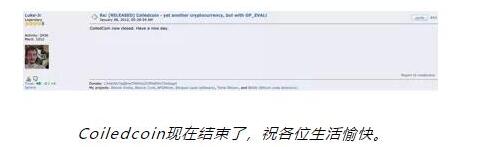

1883 Coiledcoin允許合并挖礦,這意味著挖比特幣Sha-256算法的礦工可以同時挖Coiledcoin,這讓其非常容易被51%攻擊。當時,Luke運行著Eligius礦池,這導致一些社區成員指控

2019-05-24 11:27:49 1166

1166

毋庸置疑,BCH的5月15日網絡升級確實遭到了攻擊,有攻擊者在BCH上發了一堆特殊交易,導致礦池挖新塊時會失敗。這一攻擊主要是利用了BCH 去年11 月升級引入的OP_CHECKDATASIG

2019-05-28 10:45:18 484

484 獎勵向第三方地址的自動支付,甚至可以將一定比例的獎勵發送給指定的第三方。

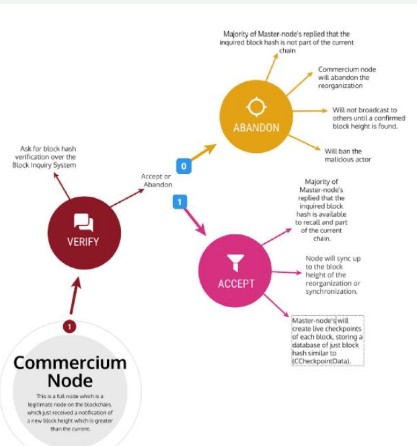

此外,Zcoin團隊還表示有意推動ChainLocks的引入,從而利用主節點網絡來防范51%挖礦攻擊。

2019-07-08 11:37:19 746

746 日蝕攻擊( Eclipse Attack )是面向對等( P2P )網絡的一種攻擊類型,攻擊者通過攻擊手段使得受害者不能從網絡中的其它部分接收正確的信息,而只能接收由攻擊者操縱的信息,從而控制特定節點對信息的訪問。

2019-08-26 10:43:08 1917

1917

對共識系統執行51%攻擊的成本雖然很大,但它并非是無限的,因此51%攻擊的風險始終存在。此外,如果攻擊成功,想要在“協議內”實現恢復是非常困難的,而且往往是不可能的。

2019-10-24 10:43:42 676

676 加密貨幣的興起帶來的不僅僅是一個新興市場,它也為黑客們帶來了一個新的“作案手法”,挖礦木馬就是他們新發明的一種病毒,當病毒進入到你的電腦時,電腦就會變成了一個沒有感情的挖礦機器,占用電腦的內存以及電量,專心為他們挖礦,但是賺來的錢,卻流入了黑客們的錢包。

2019-12-11 09:20:21 10178

10178 51%攻擊從根本上違反了工作量證明安全模型,但是交易所卻不愿下架被攻擊的加密貨幣,因為,這對交易所而言仍有利可圖。

2020-02-11 13:15:10 1650

1650 51%攻擊是對由控制超過一半計算能力的一組礦工組織的區塊鏈的攻擊。 現在,V神已經提出了一種阻止它們的方法!

2020-03-07 12:27:00 951

951 不斷增加的漏洞泄露敏感的企業信息和數據,使企業的業務運營面臨巨大風險,而網絡攻擊造成的損害程度愈加嚴重。

2020-03-16 14:38:08 1969

1969 病毒。這其中包括通過 WMI 無文件挖礦實現雙平臺感染的病毒,利用“新冠病毒”郵件傳播的 LemonDuck 無文件挖礦病毒,以及借助“海嘯”僵尸網絡發動DDoS 攻擊的挖礦病毒。

2020-08-27 10:15:45 2649

2649 轉向遠程工作使企業面臨遭受云攻擊的風險。而利用潛在的不安全云環境,全球各地的企業可能會面臨風險。

2020-09-01 13:56:01 1437

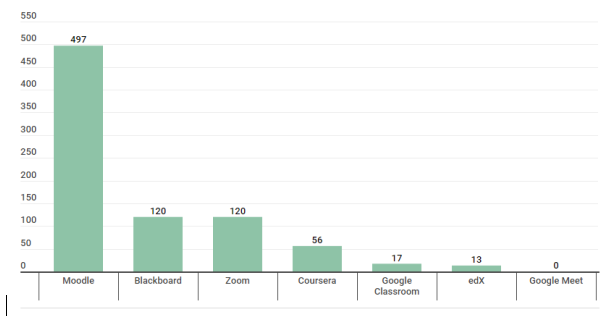

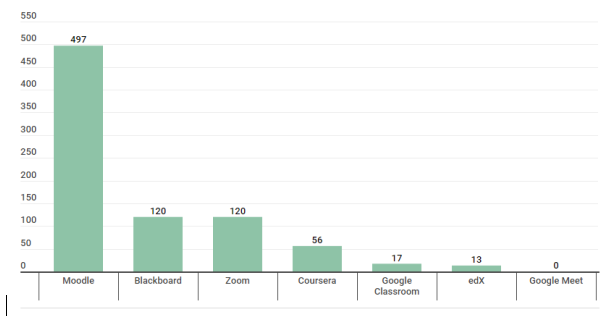

1437 隨著世界范圍內(除了中國)新冠疫情的大流行,許多教育機構都開設了網絡教育平臺,不過這些教育機構并沒有專業的網絡安全措施,使在線教育面臨網絡攻擊的風險增加。

2020-09-14 15:31:39 2354

2354

近年來,采用工作量證明共識機制( Proof of work,PoW)的區塊鏈被廣泛地應用于以比特幣為代表的數字加密貨幣中。自私挖礦攻擊( Selfish mining)等挖礦攻擊( Mining

2021-03-18 09:48:57 20

20 為降低網絡安全風險,更好地實現網絡攻擊路徑的優化,在現有網絡攻擊圖的基礎上構建SQAG模型對網絡攻擊進行建模。該模型將攻擊過程離散化,每一時刻的攻擊圖包含攻擊者在當前時刻已經占據的節點。同時利用攻擊

2021-03-19 10:54:06 6

6 為降低網絡安全風險,更好地實現網絡攻擊路徑的優化,在現有網絡攻擊圖的基礎上構建SQAG模型對網絡攻擊進行建模。該模型將攻擊過程離散化,每一時刻的攻擊圖包含攻擊者在當前時刻已經占據的節點。同時利用攻擊

2021-03-19 10:54:06 14

14 針對4G網絡的安全風險評估問題,提出一種基于攻擊樹模型的評估方法,以分析網絡的風險狀況,評估系統的風險程度和安全等級。對4G網絡的安全威脅進行分類,通過梳理攻擊行為和分解攻擊流程來構造攻擊樹模型

2021-03-21 09:27:21 4

4 為準確預測網絡攻擊路徑信息,提出一種基于概率屬性網絡攻擊圖( PANAG)的攻擊路徑預測方法。利用通用漏洞評分系統對弱點屬性進行分析,設計節點弱點聚類算法以減少弱點數目,同時提出概率屬性網絡攻擊

2021-03-24 10:30:10 14

14 首先猜一下什么是聯合挖礦,從字面意思看很可能是一種區塊鏈和另外一種區塊鏈聯合起來一起挖礦,但是怎么聯合呢?我們以namecoin與bitcoin為例說明。

2021-05-13 16:09:50 4624

4624 最近,美國最大燃油運輸管道商遭受網絡安全暫停運營,導致國家宣布進入緊急狀態一事,引起安全業界熱議。隨著OT技術不斷與信息技術(IT)相融合,IT技術的利用越來越成為攻擊OT系統并產生破壞性影響的樞紐,如何保護工業互聯網絡,阻止攻擊者成功執行控制命令并產生破壞性網絡影響?

2021-06-14 16:40:00 1068

1068 為準確評估計算機網絡的脆弱性,結合貝葉斯網絡與攻擊圖提出一種新的評估算法。構建攻擊圖模型RSAG,在消除攻擊圖中環路的基礎上,將模型轉換成貝葉斯網絡攻擊圖模型BNAG,引人節點攻擊難度和節點狀態變遷

2021-06-11 14:23:27 9

9 企業環境中加密挖礦的風險在你的企業環境中運行的加密挖礦軟件有三個主要風險:成本的增加:電力消耗對加密挖礦至關重要。如果有人使用你的系統進行挖礦,他們有可能增加你系統的資源使用量,以提

2022-05-24 16:44:53 306

306

本期講解嘉賓 ? 近年來,加密貨幣作為新興產業,發展速度令人矚目。挖礦木馬是黑客進行網絡交易并獲取加密貨幣的主要手段之一, 為了應對挖礦木馬的威脅,基于人工智能的挖礦木馬檢測成為一種有效的解決方案

2023-10-24 16:05:03 563

563

電子發燒友App

電子發燒友App

評論