在一系列的實驗中,研究人員展示了如何攔截傳輸鏈路,實現對流行的物聯網設備的控制。

一個研究破解安全攝像頭的簡單項目引起了三位研究人員深入研究物聯網設備安全風險的興趣。在搞清楚了如何繞過攝像頭的身份驗證系統并訪問其信息內容的方式后,他們想知道數量不斷增長的其它物聯網設備是否也很容易受到黑客的攻擊。他們研究了包括無人機、兒童玩具和振動器在內的一系列設備,發現物聯網設備的安全性問題需要引起人們的嚴重關注。

“我們一開始的目標是想看看這些系統是否保護了用戶的隱私,但是隨著我們深入研究這些設備的工作機制以及它們是如何與用戶進行互動的,我們意識到,黑客可能會利用這些設備的漏洞,以非正常使用的方式操控它們。”加州大學圣克魯茲分校的Alvaro Cardenas解釋說。

在一次實驗場合中,他的團隊證明了可以破解一種被稱為CogniToys Dino的兒童玩具。破解后,攻擊者可以訪問到孩子們和玩具分享的敏感信息,甚至可以通過玩具和孩子通話。

在正常情況下,孩子們會和Dino通過語音交談,Dino可以給出現實感十足的答案。為了實現這種效果,孩子們的語音音頻信息會被傳輸到云端并存儲。

為了評估該玩具被黑客破解的可能性,研究人員購買了一個Dino并分析其通過實時傳輸協議(RTP)傳輸的加密信息流,該信息流在Dino和云端之間傳輸音頻。研究人員注意到,在加密信息流中有一些重復出現的模式,一種合理的推論是這些模式包含了與加密秘鑰和加密算法相關的信息。為了證實這種懷疑,他們又購買了第二臺Dino,發現其信息流中呈現出相同的重復模式。

“鑒于信息流是加密的,不同Dino設備出現相同的加密模式就意味著它使用的是弱加密模式,即使用了相同的編碼秘鑰來加密/解密信息流。”Cardenas解釋說。“由于不同的Dino使用了相同的秘鑰,我們甚至不用知道它使用了什么秘鑰,就可以使用其中一個Dino來解密另一臺Dino發送的加密信息流。”

通過這種方式,黑客就可以訪問孩子們和玩具分享的錄音信息,其中可能包括孩子年齡或者家庭住址等敏感信息。但是Cardenas指出,黑客有更具殺傷力的使用方式,它可以使用加密秘鑰,以自己的聲音代替孩子和玩具之間的互動。

在另外的實驗中,研究人員探索了破解振動器的方法。現在,可以通過應用程序遠程控制的振動器越來越歡迎,比如分隔兩地的夫婦可以用它來做那不可描述之事。

在攔截控制振動器的手機應用程序和振動器之間傳輸的數據流時,研究人員發現了未加密的明文信息!黑客可以直接獲取親密伴侶的用戶名和密碼,這使得他可以冒充另一半并遠程控制振動器。

研究人員分析的第二種振動器是OhMiBod,它使用了加密數據,但是加密使用的是令牌機制。令牌是用于驗證用戶的數據片段,不同的用戶對應不同的令牌。研究人員在一個測試手機上滲透到應用程序的設置中,就得到了所有用戶的會話令牌和用戶名稱。在自己的手機中使用這些令牌和用戶名,黑客就可以假裝任何已注冊用戶的身份。

該研究團隊研究發現的最容易攻擊的設備是無人機,它允許用戶是匿名的。在無人機WiFi覆蓋范圍內的黑客可以輕松連接到無人機的WiFi接入點(不需要使用密碼),與之建立連接,然后就可以訪問傳輸到無人機以及從無人機傳出的文件。接入無人機后,黑客可以控制無人機使其墜毀,或者破壞基準設施,攻擊旁觀的路人,或者通過無人機的攝像頭進行偵查間諜行動。8月2日在“IEEE安全&隱私”上發表的一項研究中給出了每個實驗的細節。

研究人員向分析過的所有設備的制造商都發出了提醒,其中,振動器制造商非常重視并已經解決了問題。CogniToys Dino公司向研究人員詳細咨詢了這個問題,并試圖在系統中修復加密秘鑰的漏洞問題,但是在研究人員發表研究成果之前,這個問題還沒有解決。無人機廠商沒有回應也沒有解決任何一個安全漏洞。

基于這種現狀,Cardenas認為消費者需要認真關注并了解物聯網的漏洞。“我們相信自己研究出來的漏洞只是冰山一角。新的設備、新的功能永遠伴隨著新的漏洞,隨著我們的社會越來越依賴自動化和物聯網,物聯網攻擊的影響將會越來越大。”他說。

“這些攻擊的影響不會拖慢物聯網開發人員設計新產品新功能的腳步,純粹由市場驅動的安全解決方案可能永遠解決不了物聯網的安全問題。”Cardenas補充道。“我們呼吁世界各國政府作出更多努力,通過激勵公司、投資安全研發并增強對安全問題的認識,來幫助確保物聯網設備的安全。”

-

攝像頭

+關注

關注

59文章

4810瀏覽量

95450 -

物聯網設備

+關注

關注

1文章

234瀏覽量

19712 -

振動器

+關注

關注

1文章

36瀏覽量

6471

發布評論請先 登錄

相關推薦

藍牙AES+RNG如何保障物聯網信息安全

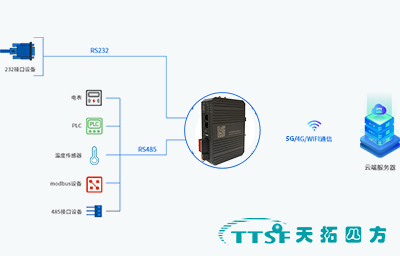

IG網關產品實現鏈路備份的方法

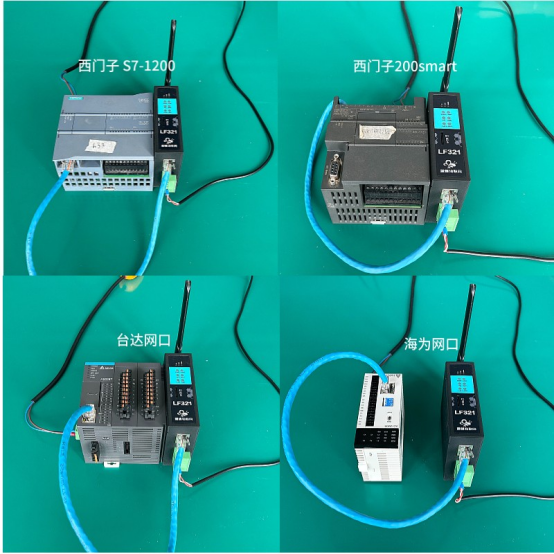

如何通過工業物聯網關實現遠程控制PLC設備呢?

如何攔截傳輸鏈路,實現對流行的物聯網設備的控制

如何攔截傳輸鏈路,實現對流行的物聯網設備的控制

評論