MEMS麥克風可以像對聲音一樣對激光產生響應,不過,目前還沒有掌握準確的作用機制。

據麥姆斯咨詢報道,在近日發表的一篇研究論文中顯示,蘋果Siri、亞馬遜Alexa和谷歌Assistant等智能音箱很容易受到激光的攻擊,研究人員利用激光可以將沒有聲音甚至也看不到的命令輸入這些智能設備,秘密地利用它們打開大門、訪問網站、定位、甚至解鎖并啟動網聯的車輛。研究人員將這種攻擊稱為“光命令”(Light Commands)攻擊,目前證實可成功對臉書(Facebook)的智能硬件Portal以及多款智能手機實施攻擊。

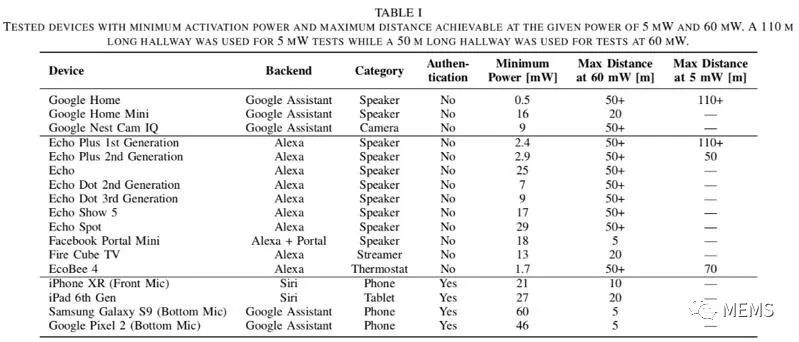

研究人員利用低功率激光器照射這些智能語音控制系統,最遠可以從110米以外的距離輸入所選擇的命令。由于這些智能語音控制系統通常不需要進行用戶身份驗證,因此可以不需要密碼或PIN頻繁實施“光命令”攻擊。即使系統要求對某些操作進行身份驗證,但這類設備一般都不會限制用戶的猜測次數,因而可以暴力嘗試PIN碼。此外,當這些智能語音設備被放置在窗戶附近時,這些基于光的命令,甚至可以從一棟建筑物穿透玻璃,攻擊另一棟建筑物內的智能語音設備。

利用MEMS麥克風漏洞的新型攻擊

這種所謂的“光命令”攻擊,利用了智能語音設備中所采用的MEMS麥克風的漏洞。這些麥克風中的微型MEMS元件會被動地對激光產生響應,就像它們“聽到”聲音一樣。盡管目前研究人員僅測試了蘋果Siri、亞馬遜Alexa、谷歌Assistant、臉書Portal以及幾款平板電腦和智能手機,但是,研究人員認為所有使用MEMS麥克風的設備都容易受到這種“光命令”攻擊。

不過,這種基于激光的攻擊仍有局限性。首先,攻擊者必須可以直接瞄準目標設備。另外,大體來說,激光必須精確地對準MEMS麥克風的特定位置。再者,除非攻擊者采用紅外激光器,否則附近的用戶很容易看到射進來的激光光束。更重要的是,這些智能語音設備通常會在執行命令時以語音或顯示進行響應,該功能也會提醒用戶。

盡管存在限制,但是該研究結果仍然具有重要意義。該研究不僅提出了一種針對語音控制系統的新型攻擊方式,而且還成功展示了如何在模擬實際環境中實施這種攻擊。此外,研究人員目前還沒有完全搞清楚其背后的物理機制。相信經過未來幾年的研究,把握背后的作用機制后,可能會帶來更有效的攻擊。當然,這項研究也突出了智能語音設備及其連接的外圍設備,在執行敏感命令時不需要密碼或PIN所帶來的潛在風險。

利用“光命令”攻擊實現開燈、購物、解鎖并啟動網聯車輛、開門

研究人員在論文中稱:“我們發現市場上的這類智能語音控制系統通常缺乏用戶身份驗證機制,即使有,實現方式也不夠安全,例如,允許PIN暴力破解。我們展示了攻擊者如何利用激光注入的語音命令來解鎖目標的智能門鎖、網站購物(原用戶承擔費用)、定位、解鎖并啟動各種網聯車輛(例如,已連接到目標谷歌帳戶的特斯拉)。”

攻擊設備易得,成本功耗很低

研究論文中介紹了用于光命令攻擊的幾種設備組合。其中一種,由一支簡單的激光筆、一個Wavelength Electronics LD5CHA激光驅動器和一個Neoteck NTK059音頻放大器組成,全部成本大約370美元。該組合可以選用Opteka 650-1300 mm遠攝鏡頭來聚焦激光,以進行遠程攻擊。這種激光驅動器和二極管專門針對實驗室應用,要求攻擊者具有相關的專業知識才能成功組裝并測試這些設備組合。

另一種組合,是使用人眼看不見的紅外激光器進行更隱蔽的攻擊。第三種組合則選用了Acebeam W30 500流明激光激發的熒光手電,從而規避了激光需要精確對準MEMS麥克風特定部位的要求。

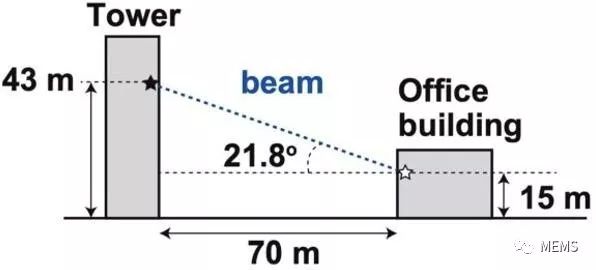

如上圖顯示,研究人員成功通過70米外的玻璃窗發出了光命令。在該實驗中,研究人員將智能語音控制設備放置在辦公室四樓(離地面15米)的窗戶旁邊。攻擊激光設備被放置在附近塔樓內的平臺上,位于距地面43米處。然后,激光器將一束激光照射到頂部配有MEMS麥克風的Google Home設備上,成功實施了攻擊。

在另一項實驗中,研究人員使用遠攝鏡頭聚焦激光,成功攻擊了110米外的智能語音控制設備。該距離是目前測試環境中可以達到的最大距離,意味著實際可以在更遠距離實施攻擊的可能性。

背后物理機制的探究

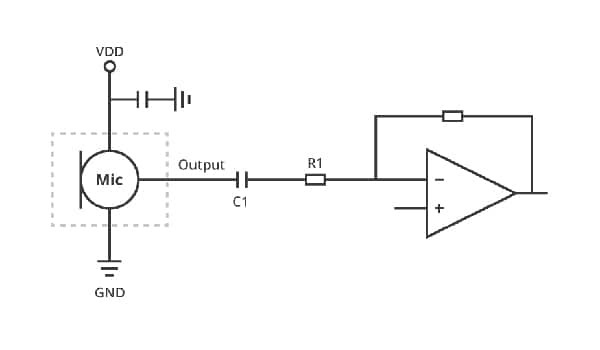

研究人員稱,該研究確定了“物理學和MEMS麥克風之間的‘語義鴻溝’,在這種情況下,MEMS麥克風像對聲音一樣對光產生了響應。”研究人員仍在探究導致MEMS麥克風做出這種響應的準確機制。MEMS麥克風可以將聲音轉換成電信號,但在這項研究中,它們還會對直接對準它們的激光產生反應。通過調制激光的振幅,攻擊者可以誘導MEMS麥克風產生電信號,就像它們接收到特定的音頻一樣,例如各種喚醒詞。

智能音箱中MEMS麥克風的工作原理

研究人員稱:“從實驗結果來看,激光會引起MEMS麥克風振膜的某種運動,MEMS麥克風的這種結構設計正是將這種運動解譯為聲音,而這通常是由聲壓物理撞擊振膜而產生的。不過,我們目前還不完全了解其背后的物理原理,目前正在對此進行深入研究。”

激光引起MEMS麥克風振膜運動,進而產生電信號

這項研究由日本電氣通信大學的Takeshi Sugawara,以及密歇根大學的Benjamin Cyr、Sara Rampazzi、Daniel Genkin和Kevin Fu組成的國際研究團隊完成。

亞馬遜官員在一份聲明中回應稱:“客戶信任是我們的重中之重,我們一直非常重視客戶及產品安全。我們正在認真考察這項研究,并將繼續與作者溝通,以了解他們的研究進展。”

同時,谷歌回應稱:“我們正在仔細研究這份論文。保護用戶是第一位的,我們也一直在尋求提高設備安全性的方法。”

蘋果對此則未予置評。臉書也沒有第一時間發表評論。

實驗中被“光命令”攻擊的部分設備及測試結果

應對新的安全威脅

當然,智能語音控制設備制造商可以通過多種途徑來有效防止光命令攻擊。例如,可以在執行敏感命令之前要求用戶提供隨機問題的正確答案,來為設備增加認證層;對于搭載多顆MEMS麥克風的語音設備,可以設定僅當所有麥克風都收到命令時才執行命令,從而防止僅向其中一顆MEMS麥克風發出光攻擊的情形;另外,設備制造商還可以通過設置阻擋激光束的屏障或覆蓋物來減少進入MEMS麥克風振膜的光量。

幾乎可以肯定的是,目前,還沒有在實際生活中有人利用光命令實施惡意攻擊。并且,這種攻擊可能還需要進一步的研究才能“實用化”。不過,找到可行的方法來對這些智能語音交互設備注入基于光的“病毒”仍然很有意義,盡管要使它們更可靠并且在現實環境中不被檢測到,仍將面臨很多限制和挑戰。目前為止,光命令注入攻擊還需要接近目標設備。基于光的“病毒”注入,代表了一種新穎的攻擊載體,可能需要設備制造商為此構建新的防御機制。

-

mems

+關注

關注

129文章

3899瀏覽量

190353 -

麥克風

+關注

關注

15文章

632瀏覽量

54767 -

智能語音

+關注

關注

10文章

781瀏覽量

48710

原文標題:MEMS麥克風存在安全漏洞,智能語音設備恐遭激光遙控!

文章出處:【微信號:MEMSensor,微信公眾號:MEMS】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

MEMS麥克風的優缺點分析

TWL6040如何激活麥克風?

鼎盛合 UHF無線麥克風方案

TLV320ADC6140和8個PDM麥克風設計麥克風陣列,使用TDM格式輸出,每個麥克風輸出相位是什么樣的?

高性能USB麥克風解決方案

麥克風的 Turnkey 解決方案

STM32接入PC后能枚舉出來麥克風設備,開始錄音后無數據是怎么回事?

森海塞爾投資光學MEMS麥克風廠商sensiBel

STM32接入PC后能枚舉出來麥克風設備,但是開始錄音后無數據,為什么?

無線麥克風音頻方案

MEMS 麥克風接口:模擬與數字輸出

MEMS麥克風封裝的組裝指南和建議

利用MEMS麥克風漏洞的新型攻擊

利用MEMS麥克風漏洞的新型攻擊

評論