近日,施耐德電氣最新發(fā)布的安全公告中,公開致謝頂象洞見安全實(shí)驗(yàn)室發(fā)現(xiàn)并協(xié)助成功修復(fù)硬編碼漏洞(CVE-2020-7498)。公告中施耐德電氣將該漏洞定級為“嚴(yán)重”,攻擊者利用該漏洞,可對PLC設(shè)備進(jìn)行重啟、植入惡意軟件,甚至損壞設(shè)備。

目前施耐德電氣已發(fā)布修復(fù)建議,建議用戶盡快升級修復(fù)。

頂象洞見安全實(shí)驗(yàn)室研究員發(fā)現(xiàn),施耐德電氣旗下莫迪康M580、M340、Momentum、Quantum和Premium 等型號PLC的固件升級包中,包含多個硬編碼賬號和密碼。這些硬編碼的賬號和密碼沒有經(jīng)過任何的存儲保護(hù)和傳輸保護(hù),可以輕易的被逆向工程或者網(wǎng)絡(luò)抓包的方式捕獲到。

該漏洞的在CVSS3.0的基礎(chǔ)分中被評為滿分10分(嚴(yán)重等級)。

該漏洞進(jìn)而導(dǎo)致如下嚴(yán)重后果:

1、設(shè)備被植入惡意軟件,比如勒索軟件等;

2、攻擊者登錄進(jìn)FTP后利用重啟等命令對PLC進(jìn)行拒絕服務(wù)攻擊,造成設(shè)備不能正常工作;

3、攻擊者惡意升級使得設(shè)備固件損壞從而造成設(shè)備報廢,無法通過正常升級手段恢復(fù)。

頂象工控安全團(tuán)隊(duì)第一時間向施耐德電氣提交了漏洞細(xì)節(jié),并提供緊急修復(fù)方案:

1、在防火墻中加入對FTP協(xié)議(TCP端口21默認(rèn))的過濾,禁止外網(wǎng)訪問PLC設(shè)備的FTP服務(wù)。

2、在部分PLC中使用EcoStruxureControl Expert關(guān)閉PLC設(shè)備的FTP服務(wù)。

洞見安全實(shí)驗(yàn)室是頂象面向工控領(lǐng)域的一個實(shí)驗(yàn)室,提供立體的風(fēng)險感知和威脅預(yù)警服務(wù)。幫助企業(yè)提前做好安全防護(hù),進(jìn)而幫助客戶構(gòu)建自主可控的安全體系,實(shí)現(xiàn)創(chuàng)新業(yè)務(wù)可持續(xù)的增長。

-

編碼

+關(guān)注

關(guān)注

6文章

935瀏覽量

54762 -

漏洞

+關(guān)注

關(guān)注

0文章

204瀏覽量

15358 -

施耐德

+關(guān)注

關(guān)注

5文章

154瀏覽量

23792

發(fā)布評論請先 登錄

相關(guān)推薦

高通警告64款芯片存在“零日漏洞”風(fēng)險

漏洞掃描的主要功能是什么

蘋果macOS 15 Sequoia將修復(fù)18年老漏洞,筑牢企業(yè)內(nèi)網(wǎng)安全防線

京東上萬程序員都AI用它!

從CVE-2024-6387 OpenSSH Server 漏洞談?wù)勂髽I(yè)安全運(yùn)營與應(yīng)急響應(yīng)

Git發(fā)布新版本 修補(bǔ)五處安全漏洞 包含嚴(yán)重遠(yuǎn)程代碼執(zhí)行風(fēng)險

Adobe修復(fù)35項(xiàng)安全漏洞,主要涉及Acrobat和FrameMaker

微軟五月補(bǔ)丁修復(fù)61個安全漏洞,含3個零日漏洞

微軟去年提交1128個漏洞,"提權(quán)"和"遠(yuǎn)程代碼執(zhí)行"最為常見

微軟修復(fù)兩個已被黑客利用攻擊的零日漏洞

蘋果發(fā)布iOS/iPadOS 17.4.1修復(fù)版,修復(fù)未知錯誤

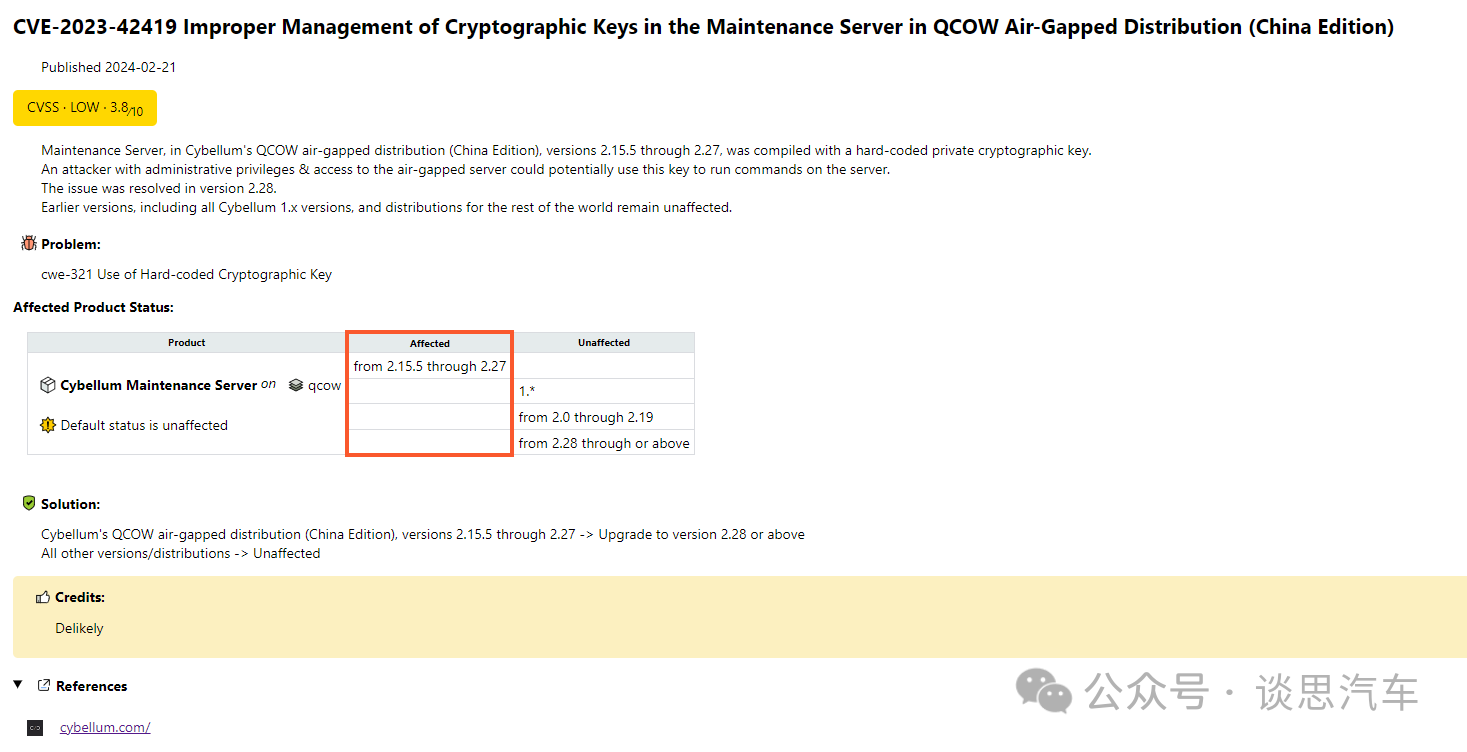

Cybellum汽車檢測平臺被曝漏洞,官方回復(fù)!全球汽車安全監(jiān)管持續(xù)升級

蘋果iOS快捷指令應(yīng)用存在漏洞,已獲修復(fù)

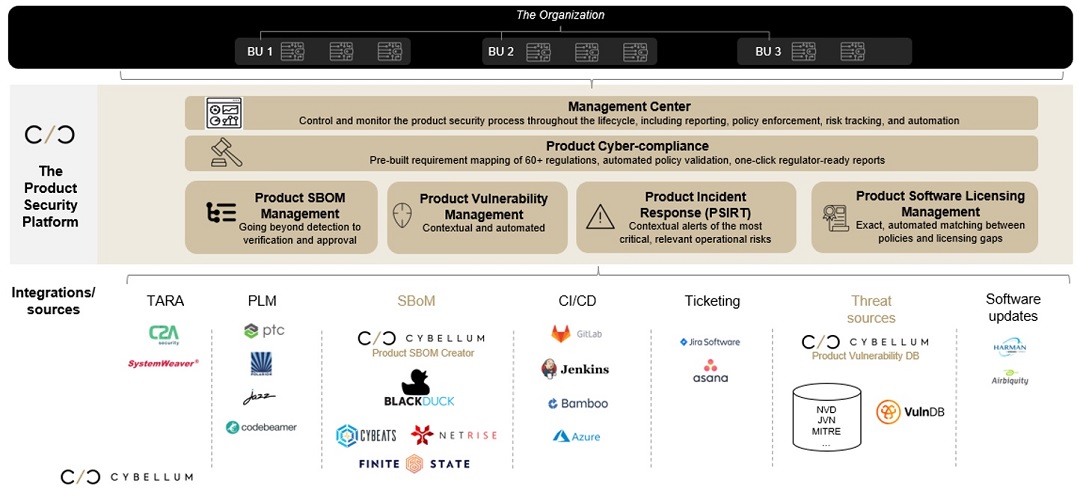

Cybellum—信息安全測試工具

施耐德定級硬編碼漏洞為“嚴(yán)重”,已發(fā)布修復(fù)建議

施耐德定級硬編碼漏洞為“嚴(yán)重”,已發(fā)布修復(fù)建議

評論