網頁篡改

網頁篡改也有以下三個情況分類

常規作死型,直接替換主頁文件,可能是某些黑客的惡作劇之類。

黑產相關,訪問網頁跳轉到菠菜網站,這類一般都是利用腳本批量的掃然后自動化的修改某些文件內容,將訪問重定向到目標菠菜網站。

除了直接跳轉之外還有一種是網站正常訪問,但是通過百度等搜索引擎搜索時候看到一些文章內容被替換了。

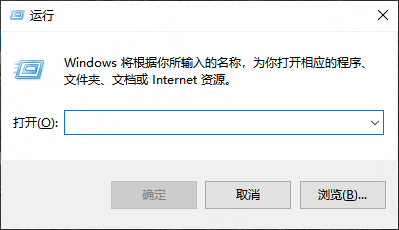

前兩種,訪問主頁打開發現是黑頁或菠菜網站的,需要我們先排查一下頁面是否為DNS劫持影響,這一步簡單的ping命令就能幫助我們完成

如果域名解析的IP地址沒有問題,確實是客戶IP地址資產(PS:如果遇到是CDN情況,那么看該CDN是不是用戶自己的),不考慮CDN也被入侵的情況,基本能確認是網頁確實是被篡改了。

針對此類型事件處理方案應該優先給用戶斷個網,至少先斷開對外的映射,然后再本地使用D盾進行webshell查殺,對確認的木馬進行刪除操作(這一步先和網站管理溝通確認下,避免誤刪)

之后對查看web日志,通過被修改頁面的修改時間,如2017-12-20 15:53這一時間段內(可以先從前后一周的范圍開始篩查)的可疑訪問進行篩選,結合掃描到的木馬特征名稱,如test.php這樣的文件名特征,綜合判斷后確認攻擊IP,然后根據攻擊IP的訪問記錄推斷出可能存在漏洞的文件,并進行代碼分析和修復。

之后處理完對網站進行恢復備份即可。

另外某些情況下,可能用戶并沒有備份文件,此時建議使用seay源代碼審計工具來對網站源碼關鍵字進行搜索,關鍵字可以為referer、各個搜索引擎的ua以及對應的菠菜網站的域名,當然有可能會遇到內容加密的情況,此時的處理方式只能是根據文件修改時間來對近期改動過的文件進行排查。

-

ip地址

+關注

關注

0文章

294瀏覽量

17006 -

數據篡改

+關注

關注

0文章

2瀏覽量

6081 -

防篡改

+關注

關注

0文章

3瀏覽量

6310

發布評論請先 登錄

相關推薦

根據ip地址查網頁怎么查詢?

詳解網頁篡改的分類和解決方式

詳解網頁篡改的分類和解決方式

評論