是的,與本地系統相比,云端具有許多安全優勢,尤其是對于小型機構而言,但前提是要避免在云端的配置、監控和安裝補丁程序方面犯錯誤。

新聞中時常會充斥著這樣的內容,即錯誤配置的云服務器受到攻擊,以及犯罪分子從云服務器中獲取泄露數據。我們可能會在云服務器投入使用時設置了比較寬松的(或沒有)憑證,以及忘記設置嚴謹的憑證。或者在發現漏洞時,我們沒有及時更新軟件,或者沒有讓IT人員參與審核最終的應用程序以確保其盡可能安全。

這種情況太常見了。Accurics調研機構和Orca Security云安全公司的研究發現,在各種云實踐中存在著一系列的基本配置錯誤。例如,Accurics機構研究發現,有高達93%的受訪者存在存儲服務配置錯誤。

以下是十個最常見的錯誤:

1. 存儲容器不安全

在任何一周時間內,安全研究人員都會在開放式云服務器上發現數據緩存。這些緩存可能包含有關客戶的各種機密信息。例如,今年夏初,在雅芳公司(Avon)和Ancestry.com公司都發現了開放的容器。情況變得如此糟糕,甚至安全服務經銷商SSL247都將其文件放在了一個開放的AWS S3容器中。

UpGuard公司的克里斯·維克里(Chris Vickery)通過發現的這類問題而出名。 UpGuard公司的博客中列出了一長串的這類問題。開放的存儲容器之所以出現,是因為開發人員在創建容器時往往會疏忽大意,并且有時會疏于對它們進行管理。由于云端存儲是如此廉價且易于創建,因此在過去幾年里其數量已經激增。

解決方法:使用Shodan.io或BinaryEdge.io等流行的發現工具來定期檢查自己的域。遵循計算機服務機構(CSO)之前發布的有關提高容器安全性的一些建議,包括使用本地Docker工具,以及使用亞馬遜的云原生解決方法,例如Inspector、GuardDuty和CloudWatch。最后,使用諸如AWS Virtual Private Cloud或Azure Virtual Networks等工具對云服務器進行分割。

2. 缺乏對應用程序的保護

網絡防火墻在監視和保護Web服務器方面沒有幫助。根據Verizon公司發布的2020年數據泄露報告,對Web應用程序的攻擊數量增加了一倍以上。普通的網站會運行數十種軟件工具,您的應用程序可以由一系列不同的產品集合而成,這些產品會使用數十個服務器和服務。WordPress尤其容易受到攻擊,因為人們發現該應用程序使將近一百萬個網站處于危險之中。

解決方法:如果您管理一個WordPress博客,請購買此處所說的一個工具。該篇文章還包含了可降低您信息泄露的一些技術,這些技術可以推廣到其他網站。對于常規應用程序服務器,可考慮使用Web應用程序防火墻。此外,如果您運行的是Azure或Office 365,可考慮使用微軟Defender Application Guard程序的公開預覽功能,該程序有助于您發現威脅并防止惡意軟件在您的基礎架構中擴散。

3. 信任短信息的多因素身份驗證(MFA)功能可以保證賬戶的安全,或完全不使用多因素身份驗證

我們大多數人都知道,使用短信息文本作為額外身份驗證因素很容易被盜用。更常見的情況是,大多數云應用程序都缺少任何多因素身份驗證(MFA)。Orca公司發現,有四分之一的受訪者沒有使用多因素身份驗證來保護其管理員帳戶。只需快速瀏覽一下帶有雙重因素身份驗證功能的網站,就會發現其中一半或更多的常見應用程序(例如Viber、Yammer、Disqus和Crashplan)不支持任何額外的身份驗證方法。

解決方法:盡管對于那些不支持更好的(或任何)多因素身份驗證方法的商業應用程序,您無能為力,但您可以使用谷歌或Authy公司的身份驗證應用程序來盡可能多地保護SaaS應用程序,特別是對于那些擁有更多權限的管理員帳戶。還可以監視Azure AD全局管理員角色是否發生變化。

4. 不知道自己的訪問權限

說到訪問權限,在跟蹤哪些用戶可以訪問某一應用程序方面存在兩個基本問題。首先,許多IT部門仍使用管理員權限來運行所有Windows終端。盡管這不只是云端的問題,基于云端的虛擬機和容器也可能有過多的管理員(或共享相同的管理員密碼),因此最好將虛擬機或容器進行鎖定。其次,您的安全設備無法檢測到整個基礎架構中發生的常見權限升級攻擊。

解決方法:使用BeyondTrust、Thycotic或CyberArk等公司的權限身份管理工具。然后定期審核您帳戶權限的變更情況。

5. 使端口處于開放狀態

您上次使用FTP訪問云服務器是什么時候?的確如此。這就是美國聯邦調查局(FBI)關于2017年使用FTP進行網絡入侵的警告。

解決方法:立即關閉那些不需要的和舊的端口,減少受攻擊范圍。

6. 不注意遠程訪問

大多數云服務器都具有多種遠程連接方式,例如RDP、SSH和Web控制臺。所有這些連接方式都可能因權限憑據、較弱的密碼設置或不受保護的端口而受到危害。

解決方法:監視這些網絡流量,并適當地進行鎖定。

7. 沒有管理隱私信息

您在哪里保存加密密鑰、管理員密碼和API密鑰?如果您是在本地Word文件中或在便利貼上保存,則您需要獲得幫助。您需要更好地保護這些信息,并盡可能少地與授權開發人員共享這些信息。

解決方法:例如AWS Secrets Manager、AWS Parameter Store、Azure Key Vault和Hashicorp Vault等服務就是一些可靠且可擴展的隱私信息管理工具。

8. GitHub平臺的詛咒——信任供應鏈

隨著開發人員使用更多的開源工具,他們就延長了軟件供應鏈,這意味著您必須了解這一信任關系,并保護軟件在整個開發過程和生命周期中所經歷的完整路徑。今年早些時候,GitHub平臺的IT人員在NetBeans集成開發環境中發現了26個不同的開源項目(一個Java開發平臺),這些項目內置了后門程序,并在主動地傳播惡意軟件。這些項目的負責人都沒有意識到他們的代碼已被盜用。該問題的一部分是,當代碼中存在簡單的輸入錯誤和實際已創建了后門程序時,這兩種情況很難區分。

解決方法:使用上面第一條所提到的容器安全工具,并了解最常用項目中的監管鏈。

9. 沒有正確地做日志

您上次查看日志是什么時候?如果您不記得,這可能就是個問題,尤其是對于云服務器而言,因為日志可能會激增,并且不再是最為重要的事項。這篇Dons Blog的博客文章敘述了由于存在不良的日志記錄操作而發生的攻擊。

解決方法:AWS CloudTrail服務將為您的云服務提供更好的實時可見性。另外,還可為賬戶配置、用戶創建、身份驗證失敗方面發生變化而打開事件日志記錄,這只是其中幾個例子。

10. 沒有為服務器安裝補丁程序

僅僅因為您擁有基于云的服務器,這并不意味著這些服務器會自動安裝補丁程序或自動將自身系統更新為最新版本。(盡管一些托管服務和云托管提供商確實提供這項服務。)上面所說的Orca公司研究發現,半數的受訪者至少正在運行一臺版本過時的服務器。由于服務器未打補丁而遭到攻擊的數量太多了,無法在此處一一列出。

解決方法:更多注意您的補丁程序管理工作,并與那些可及時通知您有重要程序更新的供應商合作。

責編AJX

-

數據

+關注

關注

8文章

6909瀏覽量

88850 -

云計算

+關注

關注

39文章

7744瀏覽量

137212 -

應用程序

+關注

關注

37文章

3245瀏覽量

57615

發布評論請先 登錄

相關推薦

串口發送數據超過十個數據就出現數據丟失

諾基亞闡述與微軟合作面臨風險

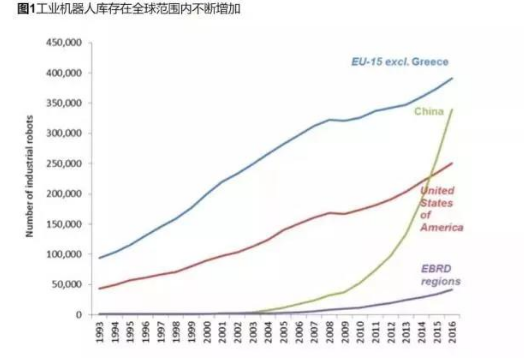

受機器人普及化和自動化影響 高達70%的工作崗位面臨風險

云計算:數據面臨風險的十個最常見的錯誤

云計算:數據面臨風險的十個最常見的錯誤

評論