在疫情肆虐的背景下,網絡攻擊活動日益猖獗;2020年底曝出的年度供應鏈APT攻擊事件中,美國眾多政府機構、安全和IT公司淪陷。在日益復雜的網絡攻擊面前,沒有任何機構可以幸免。增強網絡彈性,打造快速的恢復能力日益受到關注。

網絡安全策略的重點從攻擊預防轉變為增強網絡彈性:既然入侵不能避免,考慮維持業務正常運營,從攻擊中快速恢復過來才是更現實的選擇。

作為網絡安全行業的風向標,將于5月份舉辦的RSAC峰會宣布以“彈性(RESILIENCE)”作為今年大會的主題。在此前,普華永道網絡安全與隱私業務負責人克里斯·莫里斯在世界經濟論壇上撰文指出,每個企業都應該將網絡彈性作為當前的重中之重。

這表明網絡彈性已得到網絡安全產業界的共同關注,將對網絡安全創新乃至信息化帶來越來越重要的影響。

一、網絡彈性的產生背景

彈性(Resilience或Resiliency,也可譯為“韌性”)的概念起源于力學和社會生態等領域,后來被引入工程領域。近年來,美國軍方要求在預算有限和作戰條件不確定的條件下,其武器裝備應具備保證功能持續穩定的能力、抗干擾能力、受損后能得到有效恢復的能力以及快速適應不斷變化的條件的能力,從而對武器裝備提出了彈性的要求。此后,彈性得到美國軍方乃至美國聯邦政府的高度重視。

由于網絡安全風險的多樣性、復雜性和不可預見性,保證網絡空間絕對的安全是不現實的。因此,網絡安全的工作重點逐漸從阻止網絡事故的發生轉向緩解事故帶來的危害,網絡彈性的概念就出現了。網絡彈性是從攻防對抗的角度來考慮系統的特性,認為網絡攻擊(尤其是APT攻擊)是防不住的;在這種情況下,保護系統的重點應從抵御攻擊轉變為保障業務連續性。

美國發布了多個跟網絡彈性有關的規劃和正式報告。2018年,美國防部在《國防部網絡戰略2018》中提出“提升美國關鍵基礎設施彈性”的戰略途徑;此后不久,白宮發布了美國的《國家網絡戰略》,提出了“管理網絡安全風險,提升國家信息和信息系統的安全與彈性”的目標。

隨著美國政府的推動,網絡彈性在國際學術界和工程界得到了廣泛的重視。2019年11月27日,NIST正式發布SP 800-160(卷2)《開發網絡彈性系統—一種系統安全工程方法》。該報告是NIST SP 800-160(卷1)《系統安全工程》的第一個支持文件,它是NIST采用系統工程方法構建網絡安全能力的重要里程碑,也代表著網絡彈性的權威技術文件。

二、網絡彈性的框架與實現步驟

網絡彈性跟任務保證、網絡安全防護、業務連續性、備份恢復等相關,網絡彈性的定義就是從關鍵基礎設施彈性(2010)、國家安全系統彈性(2014)、關鍵基礎設施安全與彈性(2013)、網絡空間彈性(2010)等術語中歸納出來的。

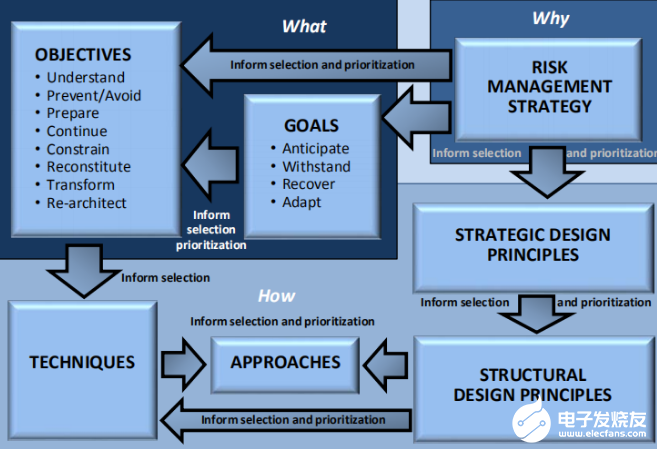

NIST SP 800-160(卷2)將網絡彈性定義為:預防、抵御、恢復和適應施加于含有網絡資源的系統的不利條件、壓力、攻擊或損害的能力。該報告提出了一個完整的網絡彈性結構,包括目的、目標、技術、實現途徑、設計準則等。這個結構指導系統工程師從風險管理策略出發,根據威脅或攻擊的影響來制定網絡彈性解決方案。

網絡彈性的目的是使系統具有預防、抵御網絡攻擊的能力,以及在遭受網絡攻擊后能夠恢復和適應的能力。該報告對以上四個目的進行細化,提出了阻止或避免、準備、持續、限制、重構、理解、轉移、重新架構等8個具體目標,用于說明系統應該實現的功能。該報告列舉了14類技術、49種方法供系統工程師采用。該報告提出了5條戰略性設計準則,用于描述組織的風險管理策略,并進一步細化為14條結構化設計準則。

NIST SP 800-160(卷2)對以上內容作了詳細的說明,并使技術、方法、設計準則與目的、目標、系統生存周期階段等建立了對應關系,從而形成嚴密的技術體系。

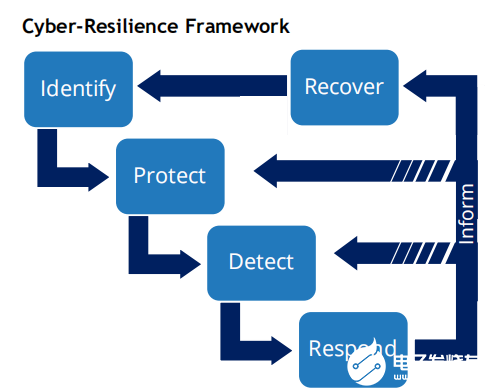

其它機構也對網絡彈性也提出了類似的定義和技術體系。例如,IDC采用NIST的網絡安全框架來表示網絡彈性。在《網絡彈性重要性與實現之路》一文中,普華永道網絡安全與隱私業務負責人克里斯·莫里斯分享了實現網絡彈性的五個步驟。

1)了解資產;

2)了解供應鏈;

3)保持良好安全習慣;

4)制定恢復計劃;

5)開展網絡攻擊演習。

綜合來看,NIST SP 800-160(卷2)所提出的框架是最全面完整的。

三、網絡彈性的應用

彈性的理念和方法已經在美國軍方和安全部門得到廣泛應用。例如,2013年,美國國土安全部在《國家基礎設施保護計劃》(NIPP)中提出要保障關鍵基礎設施的安全和彈性。2019年11月,美國國土安全部和國務院共同參與發布了《關鍵基礎設施安全和彈性指南》,總結了美國采用的關鍵基礎設施安全和彈性的方法,分享了過去15年美國所吸取的經驗教訓,以推動提高美國關鍵基礎設施安全和彈性能力。

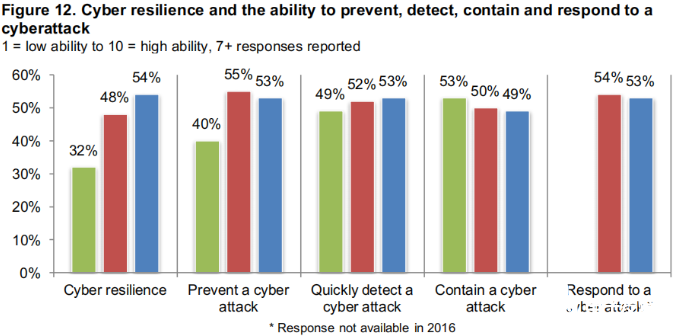

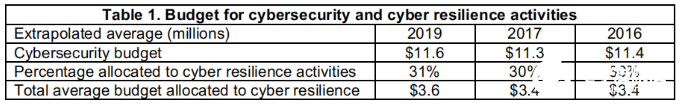

網絡彈性的概念和技術方法出現以后,迅速得到了各方的高度關注和積極響應。咨詢機構Ponemon Institute和IBM Resilient從2015年開始,每年在全球開展網絡彈性的調查。在2019年,他們調查了全球104992名IT和IT安全人員,收集到了3655份調研表。在這份調研中,只有54%的受訪者表示他們的網絡彈性水平很高,這個指標快速在近三年得到快速增長。

受訪者所在機構在2019年的平均網絡安全預算為1160萬美元,其中31%(360萬美元)用于網絡彈性活動。

2020年3月26日,蘭德公司在官網發布了《度量網絡安全與網絡彈性》的報告,提出了可以用來衡量美國空軍任務或系統在網絡競爭環境中表現的指標框架和評分方法。這份報告以紅藍方兵棋推演的方式,為大家呈現了網絡攻擊中持續監測網絡彈性的重要性,并通過決策、文化和人員來詳細分析了正確使用這種衡量標準的方法。

我國的專家學者也在跟蹤網絡彈性的研究應用進展情況,部分網絡安全企業開展了探索性的工作。例如,奇安信集團提出的“面向泛終端的網絡安全彈性防御解決方案”,被收錄進第6屆世界互聯網大會的領先科技成果集。

奇安信集團基于其網絡安全產品和技術,以“內生安全”理念為核心,構筑了協同自動化、響應敏捷化、風險度量化、權限動態化、防護資源化和監測廣角化的基本策略,提出面向泛終端的網絡安全彈性防御解決方案。

方案覆蓋云、管、端的安全擴展性需求,提供對內風險管控和對外威脅響應兩類核心能力,具體包括以下五個系統:

(1)泛終端彈性安全防護。針對傳統桌面終端,及新興的移動終端、IoT終端、工業終端等各類異構的終端,提供終端安全防護和監測響應能力,實現終端發現、資產管理、設備準入、多網切換、終端審計、病毒查殺、環境感知與威脅檢測和響應等功能,并能夠通過控制中心對網絡中終端進行集中管理、配置、維護,達到提升泛終端復雜環境整體網絡安全防護能力的目的。

(2)軟件定義彈性安全網絡。針對互聯網網絡環境,提供可信鏈路的建立和管控以及惡意流量清洗的能力,實現安全自動組網、安全選路、安全策略下發、爬蟲檢測與保護、Web攻擊檢測與防護、DDoS攻擊檢測與防護功能,達到為用戶提供整體網絡環境安全彈性防護的目的。

(3)云平臺彈性安全資源池。基于云計算平臺,以安全即服務的形式,通過調度虛擬化防火墻、虛擬WAF、抗拒絕服務攻擊、虛擬入侵防御、虛擬VPN主機防護等安全組件,為云租戶提供訪問控制、風險評估、攻擊防護、安全審計等云安全防護能力,并統一提供安全組件的自動化部署、授權自動分發、日志統一收集配置、安全能力彈性伸縮、開放接口等功能。

(4)自適應彈性安全訪問控制系統。由可信訪問控制臺、可信應用代理、可信API代理、可信環境感知等組件構成,通過對人、終端和系統的實體身份化,為用戶訪問應用,應用和服務之間的API調用等各場景提供縱深的動態可信訪問控制機制,解決泛終端接入、多方人員接入、混合計算環境下的數據安全訪問及共享的問題。

(5)可編排彈性安全監測與響應系統。充分發揮網絡威脅情報的驅動作用,實施精準化、針對性防御行動;及時發現潛藏在其網絡中的安全威脅,對入侵途徑及攻擊者背景的研判與溯源;通過自動化或半自動化工具、流程和策略,進行自動化安全事件的響應和預防,加快事件響應的速度。

以上五個系統中,前三個覆蓋云、管、端的安全擴展性需求,后兩個提供對內風險管控和對外威脅響應的核心能力。五大系統之間由開放接口進行協同,具有開放、自組織、動態特性,以適應信息系統復雜多變的場景。

四、總結

隨著數字化轉型的加速,將增加對IT的依賴,需要更強的網絡彈性。否則,就會面臨很高的業務中斷風險。實現彈性要求系統建設者擱置不可滲透的舊防御觀念,而是假定遭受攻擊將不可避免,必須采取措施進行阻止、響應并從攻擊中恢復,從而保障業務的連續性,避免遭受重大數據泄露等損失。

網絡彈性與從信息系統全局出發、構筑內生安全能力建設不謀而合:兩者都是從大系統出發,基于攻防視角,綜合考慮了信息化業務系統的防護功能與網絡安全產品的防御能力,使二者協同工作并貫穿系統全生命周期,形成內生安全能力,逐步逐層化解網絡攻擊威脅,保障業務系統的持續運行和關鍵功能的實現。內生安全無疑是實現網絡彈性的重要途徑。

編輯:hfy

-

網絡安全

+關注

關注

10文章

3129瀏覽量

59607

發布評論請先 登錄

相關推薦

如何配置 VLAN 以提高網絡安全

常見的網絡硬件設備有哪些?國產網絡安全主板提供穩定的硬件支持

IP風險畫像如何維護網絡安全

萊迪思分析不斷變化的網絡安全形勢下FPGA何去何從

網絡安全技術商CrowdStrike與英偉達合作

歐盟《網絡彈性法案》CRA概述

專家解讀 | NIST網絡安全框架(3):層級配置

專家解讀 | NIST網絡安全框架(2):核心功能

Palo Alto Networks與IBM攜手,深化網絡安全合作

揭秘!家用路由器如何保障你的網絡安全

專家解讀 | NIST網絡安全框架(1):框架概覽

艾體寶觀察 | 2024,如何開展網絡安全風險分析

自主可控是增強網絡安全的前提

工業發展不可忽視的安全問題——OT網絡安全

網絡安全應用中網絡彈性的框架與實現步驟

網絡安全應用中網絡彈性的框架與實現步驟

評論