Silicon Labs(亦稱“芯科科技”)物聯網安全高級產品經理Mike Dow近期解釋了Silicon Labs如何在物聯網設備的無線SoC中使用物理不可克隆功能(Physical Unclonable Functions, PUF)技術。Silicon Labs在其Secure Vault物聯網安全軟件中使用了SRAM PUF的技術,得以利用SRAM的固有隨機性,從而獲得設備獨有的單個對稱密鑰。SRAM PUF技術在市場上具有值得信賴的可靠性記錄。由于我們的客戶在現場部署的設備通常要求運行超過10年以上的時間,因此我們需要具有長期可靠性歷史的PUF技術。

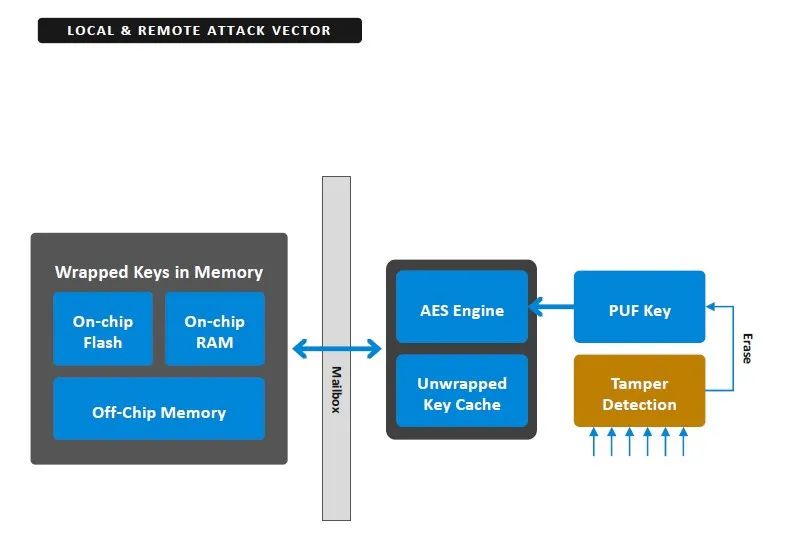

Silicon Labs通過PUF來創建密鑰加密密鑰(KEK),用于封裝(加密)系統中的其他密鑰,并將它們存儲在內部或外部存儲器中。“因為這個KEK只用于訪問包裝密鑰,它的使用時間是有限的,這反過來限制了它暴露于許多類型的攻擊。此外,重構KEK的過程只發生在Power on Reset (POR)事件上,這進一步限制了對生成密鑰的過程的訪問。

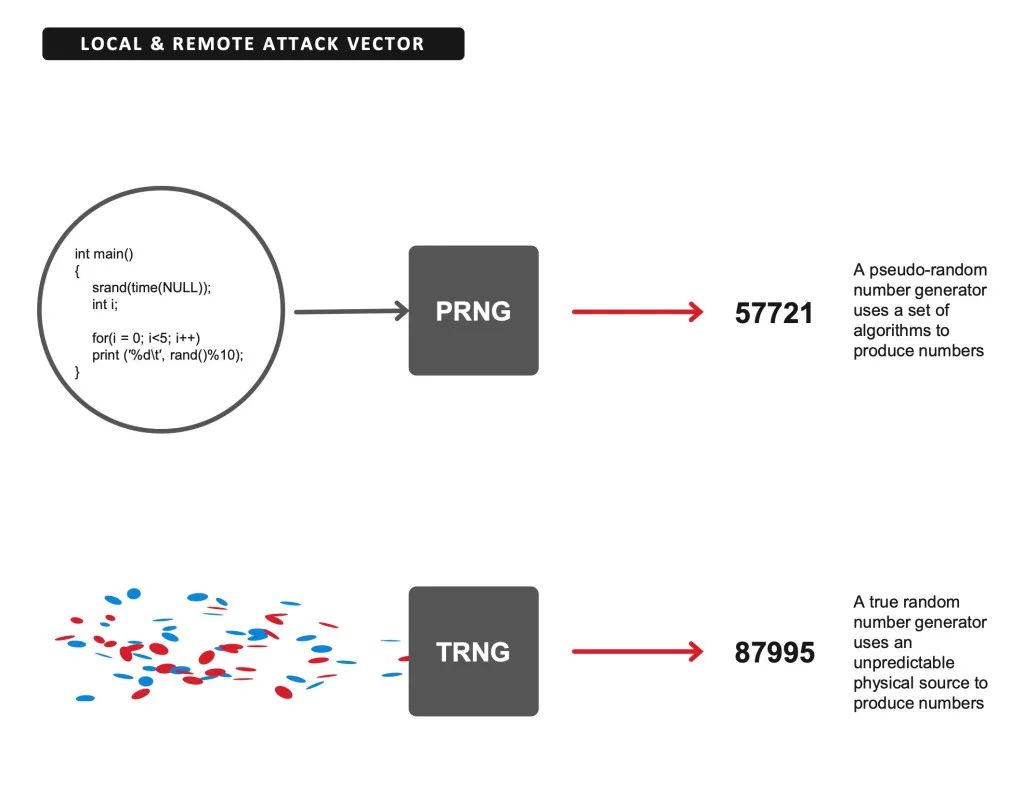

在Silicon Labs的設計中,除加密密鑰外,每一代密鑰都由符合NIST標準的真隨機生成器(TRNG)執行

“在這種設計中,除KEK之外的每一個密鑰生成都由符合NIST標準的TRNG來執行,然后密鑰包裝為AES加密。在安全行業中,TRNG和AES技術都是常見的、易于理解的、經過測試和被驗證的。Silicon Labs還使用256位密鑰來增加AES加密的強度,然后在AES算法上應用了差分功率分析(DPA)側通道保護,進一步增強其對黑客攻擊的抵抗能力。該設備的所有密鑰材料都以這種方式封裝,包括在一次可編程(OTP)內存中生成并存儲的ECC公私身份密鑰對。

當實現需要許多對不對稱密鑰的復雜云安全方案時,能夠在幾乎無限的內部或外部內存中安全地存儲密鑰是一個主要優勢。另一種方法是將其存儲在純文本中,但這種方法需要高度物理安全的內存,保護起來既復雜又昂貴。Dow評論道:“在設計芯片時,你必須選擇一個最佳的安全內存大小。然而,無論你選擇什么尺寸,幾乎可以保證在產品的使用壽命中都是不夠的。”

PUF創建一個秘密的、隨機的和唯一的密鑰,并且PUF-key加密在安全密鑰存儲中的所有密鑰,在啟動時生成,而不是存儲在flash中。

值得一提的是,Secure Vault提供的密鑰管理方案的另一個優點是通過使用AES加密,你還可以要求一個初始向量來提供算法。“這個初始向量就像有一個額外的128位密碼,需要使用該密鑰執行任何安全操作。然后,該密碼可以被人類或運行在芯片上的其他應用程序使用,從而提供使用密鑰的雙重身份驗證。”

“作為一層額外的保護,Secure Vault技術中包含了一個復雜的篡改保護方案,如果檢測到篡改,可以破壞PUF重構數據。一旦重構數據被銷毀,存儲的密鑰材料就再也不能被訪問了。

總結來說,Silicon Labs選擇了市場上最可靠的PUF技術,并將其功能限制為只能提供一個KEK來包裝或打開關鍵材料。通過使用另一個雙因素身份驗證密碼,可以進一步保護該密鑰。此外,Silicon Labs提供多種篡改保護源,可以破壞PUF密鑰,使其無法解密受其保護的所有其他密鑰。即使黑客投入了大量的時間和資源來重新設計設備并恢復KEK,他們也只危及了一臺設備。”

責任編輯:lq

-

存儲器

+關注

關注

38文章

7452瀏覽量

163606 -

物聯網設備

+關注

關注

1文章

234瀏覽量

19711 -

PUF技術

+關注

關注

0文章

6瀏覽量

3405

原文標題:知識庫-通過PUF技術提高物聯網安全防護層級

文章出處:【微信號:SiliconLabs,微信公眾號:Silicon Labs】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

如何在物聯網設備的無線SoC中使用物理不可克隆功能

如何在物聯網設備的無線SoC中使用物理不可克隆功能

評論