來源:Silicon Labs

嵌入式開發工程師正面臨著許多關于如何有效執行物聯網安全措施的挑戰,他們需要了解被保護的內容、威脅情況以及需要保護的特定攻擊載體等復雜的工作。現今的物聯網環境,保護嵌入式設備不再是選擇性的,而是必須的。隨著越來越多的產品連接起來,主要可感知的攻擊源不只會來自互聯網流量,整個嵌入式系統都可能受到持續和不同的威脅。

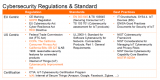

開發人員可以采用幾種技術來簡化保護系統的任務。Silicon Labs(亦稱“芯科科技”)是ioXt聯盟(ioXt Alliance)的創始成員之一。ioXt聯盟是一個由行業主導的倡議,通過業內各個領域的合作伙伴協力創建物聯網安全規范,并已經制訂了8項關鍵原則。

守則一:沒有通用密碼

通常,大批量生產的消費者設備都使用相同的默認密碼。通常,用戶希望快速部署他們的新設備,并未將默認密碼更改為新的密碼,因此,要讓黑客更難進入或控制已部署的數百臺設備,運送每臺配備獨特工廠編程密碼的新設備只是簡單的第一步。

守則二:安全接口

任何基于微控制器的設備都有多種接口和端口,可以在本地或遠程訪問。主應用程序將在操作和通信期間使用其中一些端口。但是,其他部分(特別是作為外部通信接口的部分)必須得到保護。同樣,任何芯片對芯片的接口(例如,微控制器和顯示控制器之間)必須是安全的。建議在使用過程中對所有接口進行加密和身份驗證。

守則三:已驗證的密碼學

在一個充斥互操作技術的世界中,使用行業認可的、開放的和經過驗證的加密標準是必不可少的。不建議使用封閉的、專有的加密算法,因為開放加密標準的使用將有助于鼓勵所有開發人員、工程師和利益相關者的參與,以便他們能夠持續評估針對新的安全威脅的潛在漏洞。

守則四:默認安全性

至關重要的是,當消費者購買新設備時,它已經被設置為盡可能高的安全級別。交付沒有配置安全選項或配置安全選項最少的產品,很可能為攻擊者搶占優勢鋪平道路。為用戶提供的開箱即用安全體驗應該要啟用所有可行的安全措施。默認情況下,開發人員不應該讓用戶不受保護。

守則五:簽署軟件更新

隨著越來越多的消費者智能家居設備能夠通過OTA自動更新,設計者應該優先考慮的是每個更新都應該以加密方式簽名。通過這種方式,黑客就無法試圖用惡意代碼更新設備。

守則六:自動應用軟件更新

消費者不應該成為自己設備的管理員,來面對是否更新產品軟件的選擇。如果需要進行更新,則應該自動部署和實現更新。此外,更新應該在不影響設備運行的情況下進行。例如,智能連接的洗衣機在使用時不應更新。

守則七:漏洞報告方案

通常,遇到嵌入式智能家居設備問題的消費者不確定該聯系誰。設備商提供漏洞報告方案將為客戶提供一種回報途徑,讓他們報告問題,并傳達他們對產品安全的擔憂。

守則八:安全憑證到期日

與產品保修期一樣,產品保修期在購買后有一個截止日期,安全更新可用的期間也應該定義并告知消費者,繼續支持具有安全更新的產品涉及持續的工程成本,因此消費者在購買時需要能夠做出知情的決定。制造商還可以選擇延長保修期,以抵消正在進行的安全更新。

我們采用上述八大原則的方式及詳細解釋可以在Silicon Labs - IoT端點安全基礎文檔中找到:https://www.silabs.com/documents/public/user-guides/ug103-05-fundamental...

智能家居的安全

多虧了物聯網,我們對自己家的控制已經遠遠超出了幾年前的想象,而且這一趨勢還在持續發展。這意味著,防范下一代網絡罪犯將成為行業首要解決的挑戰,為此,Silicon Labs提供業內先進的Secure Vault物聯網安全解決方案,旨在幫助聯網設備制造商克服不斷演變的安全威脅,并保護未經授權的訪問和保證芯片的真實性。通過OTA更新,Secure Vault可以在不大幅增加成本和設計復雜性的前提下,最大化加強產品安全并加速通過安全監管機構認證。

Secure Vault特色功能包括:

為每個單獨的芯片提供安全的設備身份證明(類似于出生證明):支持部署后安全性、真實性和基于認證站的健康檢查,確保芯片在其生命周期內的真實性。

先進的篡改檢測:當設備經歷意外的行為,如極端的電壓、頻率和溫度變化,使開發人員能夠設置適當的響應動作,以預防可能的漏洞。

安全密鑰管理和存儲:通過加密和隔離密鑰與應用程序代碼,并使用物理不可克隆函數(PUF)硬件生成的主密鑰加密密鑰(KEK),防止對物聯網設備及其數據的直接訪問。

審核編輯:何安

-

嵌入式系統

+關注

關注

41文章

3567瀏覽量

129229 -

Silicon

+關注

關注

0文章

130瀏覽量

38530 -

物聯網安全

+關注

關注

1文章

111瀏覽量

17223

發布評論請先 登錄

相關推薦

藍牙AES+RNG如何保障物聯網信息安全

芯科科技如何應對物聯網安全挑戰

物聯網系統的安全漏洞分析

物聯網技術的挑戰與機遇

物聯網精益轉型中的挑戰與應對策略

工業物聯網平臺是什么

夏季防雷安全措施與方案

梯云物聯:電梯物聯網行業的未來挑戰與企業壁壘

DC電源模塊的保護與安全措施

2024年網絡安全趨勢及企業有效對策

將試驗設備從實驗室移動到室外需要采取哪些安全措施

如何有效執行物聯網安全措施的挑戰

如何有效執行物聯網安全措施的挑戰

評論