事件概述

根據國外媒體的最新報道,美國司法部在昨天宣布,執法人員將出手干涉Netwalker勒索軟件的活動,并讓Netwalker勒索軟件強制下線。除此之外,美國執法部門還將起訴一名加拿大公民,因為他涉嫌參與了Netwalker勒索軟件攻擊活動中的文件加密勒索攻擊。

與此同時,歐洲刑警組織也采取了行動。據了解,歐洲執法部門(歐洲刑警組織)已經開始向感染了Emotet勒索軟件的設備分發一款Emotet模塊,并且計劃在2021年3月25日幫助所有受感染的設備徹底移除Emotet惡意軟件。

美國執法部門將動手取締Netwalker勒索軟件

就在昨天,美國執法部門正式宣布將取締Netwalker勒索軟件活動,并計劃將該勒索軟件活動強制中斷。與此同時,美國執法部門還會起訴一名涉嫌參與了Netwalker勒索軟件文件加密勒索攻擊活動的加拿大公民。

就在2021年1月27日,BleepingComputer報道稱,美國和保加利亞的執法部門“查封”了暗網中的Netwalker網站。據了解,這個網站專門用于泄露未支付勒索軟件贖金的目標用戶數據,而且網絡犯罪分子還會利用該網站來與受感染的用戶協商數據解密所需的贖金費用。

在一份剛剛發布的新聞稿中,美國司法部門證實了此次與保加利亞國家調查局和打擊有組織犯罪總局的合作,并且在此次網絡犯罪打擊活動中獲得了非常大的成功。

NetWalker勒索軟件于2019年出現,和其他熱門勒索軟件類似,該軟件的運營向也將目標瞄準了全球。正如我們在Maze,Ragnar,REvil其他公司身上看到的那樣,運營商通過數據威脅作為杠桿,迫使目標達到要求。截止目前,十二個不同 NetWalker受害者被盜數據已經被公開發布。Netwalker 活動背后的攻擊者使用常見的實用程序、開發后工具包和living-off-The-land,LOTL策略來探索一個受到破壞的環境,并盡可能多地吸取數據。這些工具可以包括mimikatz(及其變體)、各種 PSTools、AnyDesk、TeamViewer、NLBrute等。

Netwalker背后的網絡犯罪分子已被起訴

Netwalker勒索軟件活動是在2019年底開始進行的,雖然時間并不算很長,但Netwalker已經給各大組織、機構和公司造成了數千萬美元的經濟損失。在2020年8月發布的一份報告指出,Netwalker背后的網絡犯罪分子僅在短短的五個月時間里就利用勒索軟件攻擊活動賺取了2500萬美元的非法收益。

美國司法部門表示,除了查封這些暗網中的網站之外,他們還將起訴一名來自加拿大加蒂諾市的加拿大公民,這個人名叫塞巴斯蒂安·瓦肖恩·德斯賈爾丁斯(Sebastien Vachon Desjardins),美國司法部門將指控他涉嫌參與了跟Netwalker勒索軟件活動相關的網絡黑客勒索軟件攻擊。

據了解,塞巴斯蒂安·瓦肖恩·德斯賈爾丁斯(Sebastien Vachon Desjardins)在勒索軟件攻擊活動中總共的非法盈利大約有2760萬美元。根據執法人員的調查取證,他至少是在2020年4月份開始參與這項勒索軟件攻擊活動的,這表明他只是Netwalker背后的網絡犯罪分子中的其中一員,而且應該不屬于Netwalker勒索軟件的開發人員。

根據美國執法部門針對他的起訴書內容來看,塞巴斯蒂安·瓦肖恩·德斯賈爾丁斯(Sebastien Vachon Desjardins)是一名加拿大公民,來自于加拿大的加蒂諾市,目前他已在美國佛羅里達州中部地區被起訴。

大多數勒索軟件的開發人員會在勒索軟件開發完成之后,招募一些類似塞巴斯蒂安·瓦肖恩·德斯賈爾丁斯(Sebastien Vachon Desjardins)這樣的“中間商”,這些“中間商”可以幫助勒索軟件的攻擊者去找到更多更有攻擊價值的目標用戶,從而對這些目標用戶實施勒索軟件攻擊,并在他們的計算機系統上部署Netwalker勒索軟件。當目標用戶支付了數據贖金之后,Netwalker勒索軟件背后的攻擊者將跟“中間商”進行利益分配,也就是分錢,而且“中間商”會拿大頭。

2021年1月10日,美國執法部門查獲了價值約45萬美元的加密貨幣,而這些加密貨幣來自于三名不同的Netwalker勒索軟件受害者。也就是說,這些加密貨幣就是這三名受害者所支付的數據贖金。

Netwalker勒索軟件不僅攻擊并加密過一些著名企業、組織和機構的計算機系統,比如說Equinix、Enel集團、阿根廷移民局、加州大學舊金山分校(UCSF)和K-Electric,而且還攻擊過市政當局、醫院、執法機構、緊急服務機構、學院和大學等等。

毫無疑問,此次執法部門采取的行動并不意味著Netwalker勒索軟件將徹底消失,但這一天肯定會在不久之后便到來。不過,美國執法部門這一次只是抓到了他們其中的一名“中間商”,而Netwalker背后的網絡犯罪分子肯定還招募了很多其他的“中間商”,因為這種非法業務確實能夠讓他們在短時間內賺到大量的錢。

歐洲刑警組織不甘示弱,已開始對Emotet惡意軟件動手!

與此同時,歐洲刑警組織也采取了行動。據了解,歐洲執法部門(歐洲刑警組織)已經開始向感染了Emotet勒索軟件的設備分發一款Emotet模塊,并且計劃在2021年3月25日幫助所有受感染的設備徹底移除Emotet惡意軟件。

Emotet僵尸網絡在2014年首次被發現,它主要使用自動化過程,通過受感染的Word文檔電子郵件附件傳播惡意軟件。Emotet基礎設施實際上充當了全球計算機網絡入侵的主要后門,該僵尸網絡依賴于世界各地的“數百”個服務器執行不同的任務,惡意軟件本身經常通過在每次運行時修改代碼來躲避殺毒軟件檢測。到目前為止,Emotet對網絡攻擊的抵抗能力非常強。

就在昨天,歐洲刑警組織正式宣布將對臭名昭著的Emotet電子郵件垃圾郵件僵尸網絡動手,而這個僵尸網絡主要功能就是分發用于安裝TrickBot和Qbot等惡意軟件的惡意垃圾郵件Word附件。

根據安全研究專家的介紹,這種類型的攻擊通常導致受感染公司的網絡系統遭到完全的網絡入侵,并使網絡系統內的計算機設備感染Ryuk、Conti、ProLock或Egregor。而Ryuk和Conti主要通過TrickBot部署,ProLock和Egregor則通過Qbot完成部署。

Emotet將在2021年3月25日自動被卸載

在感染了目標用戶的計算機設備之后,Emotet會將不同的模塊分發給執行不同惡意活動的受感染設備。

一位名叫Milkream的安全研究員表示,有關部門已經開始向受感染的設備推送一個新的模塊了。這個模塊將于2021年3月25日12:00從受感染的設備上卸載Emotet惡意軟件。

根據Milkream透露的信息,Emotet現在正在使用下列IP地址作為其命令控制服務器,而這些所有的服務器地址都位于德國境內:

80.158.3[。]161:443

80.158.51[。]209:8080

80.158.35[。]51:80

80.158.63[。]78:443

80.158.53[。]167:80

80.158.62[。]194:443

80.158.59[。]174:8080

80.158.43[。]136:80

在與歐洲刑警組織新聞辦公室的一次電話采訪中,BleepingComputer被告知,德國聯邦警察局(BKA)將對此次針對Emotet的行動負責。不過,歐洲刑警組織新聞辦公室并不知道執法部門計劃卸載Emotet惡意軟件的具體日期和時間。

我們也不知道執法部門為什么要等兩個月才去卸載這個惡意軟件,為此BleepingComputer也在與德國聯邦警察局(BKA)取得聯系,并詢問關于此次活動的更多信息。

隨著執法部門接管了Emotet僵尸網絡的控制權,他們目前正在分發一個新的功能模塊, 并且將在今年的三月份卸載Emotet惡意軟件,這也就意味著,Emotet很可能會退出歷史舞臺。

不過在此之前,也就是去年的十月份,美國政府和微軟曾打擊過TrickBot的惡意活動。當然了,所有的人都希望這一次打擊活動能夠有比較長的時間影響,但好景不長,TrickBot很快就恢復運行了。

總結

不管怎么說,這一次多國政府機構之間的通力合作杜宇安全研究人員和安全社區來說還是非常令人興奮的。而且這種跨國跨機構的合作,也讓大家對網絡安全的未來更加抱有希望了,這毫無疑問是一件有百利而無一害的事情。

責編AJX

-

網絡安全

+關注

關注

10文章

3127瀏覽量

59600 -

惡意軟件

+關注

關注

0文章

34瀏覽量

8955 -

勒索病毒

+關注

關注

1文章

69瀏覽量

9446

發布評論請先 登錄

相關推薦

國聯易安:“三個絕招”,讓惡意代碼輔助檢測“穩準快全”

英偉達面臨法國反壟斷指控,全球科技巨頭監管風暴再起

工業控制系統面臨的網絡安全威脅有哪些

執法裝備管理系統DW-S304的概念與特點

Sentinel One數據:今年1-5月針對蘋果macOS系統的惡意軟件數量占比

谷歌將引入安卓15與Google Play Protect新安全機制,打擊欺詐

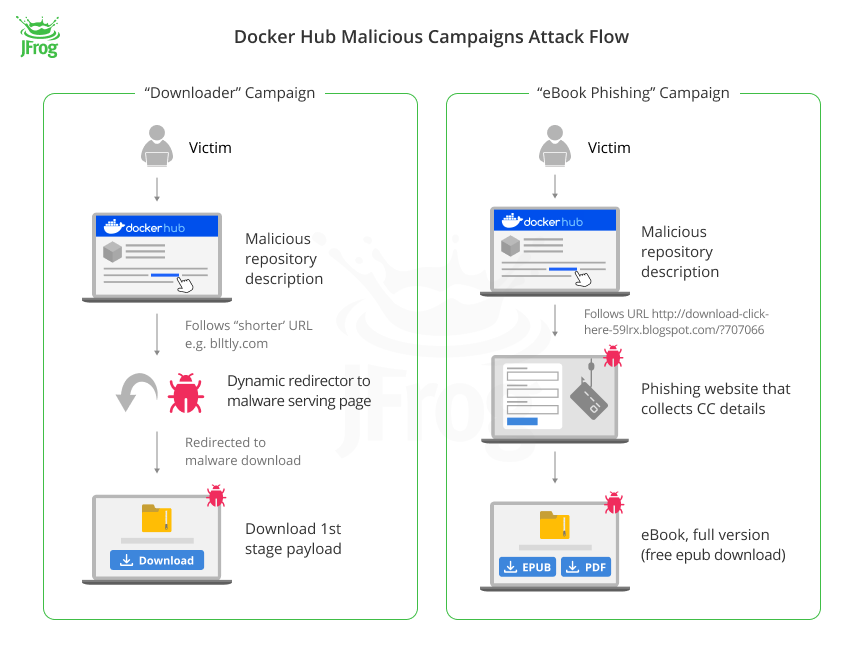

JFrog安全研究表明:Docker Hub遭受協同攻擊,植入數百萬惡意存儲庫

Zscaler揭秘“模塊化設計”惡意載入器:可逃過檢測并注入腳本

圖像顯示驅動芯片ZDP1440系列小技巧 如何使用多國語言互譯

惡意軟件將面臨多國執法機構的打擊

惡意軟件將面臨多國執法機構的打擊

評論