近日,GitHub 披露了一個(gè) Linux 漏洞,該漏洞可將權(quán)限不足的本地用戶的權(quán)限提升為 root 權(quán)限,且整個(gè)過程只需要幾個(gè)簡(jiǎn)單的命令即可實(shí)現(xiàn)。如下視頻所示:

該漏洞通過 polkit 進(jìn)行攻擊。polkit 是許多 Linux 發(fā)行版默認(rèn)安裝的系統(tǒng)服務(wù),通過 systemd 來(lái)使用,因此使用 systemd 的 Linux 發(fā)行版也會(huì)使用 polkit。正因如此,這一漏洞影響了許多 Linux 發(fā)行版。

GitHub 安全實(shí)驗(yàn)室成員 Kevin Backhouse 率先發(fā)現(xiàn)這一漏洞,后經(jīng)過與 polkit 維護(hù)者以及紅帽安全團(tuán)隊(duì)協(xié)調(diào)后公布,漏洞補(bǔ)丁也于 6 月 3 日發(fā)布。該漏洞的代號(hào)為 CVE-2021-3560。

該 bug 7 年前就已出現(xiàn),近期侵入流行的 Linux 發(fā)行版

Kevin Backhouse 在博客中介紹道:這個(gè) bug 實(shí)際上相當(dāng)古老,7 年前在提交 bfa5036 時(shí)即被引入,并在 polkit 0.113 版本中首次出現(xiàn)。但是,許多最流行的 Linux 發(fā)行版并未安裝帶有該漏洞的 polkit 版本,直到最近……

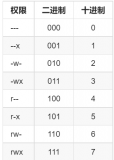

下表列舉了部分受影響的 Linux 發(fā)行版,紅帽企業(yè)版 Linux(RHEL)、Fedora、Debian、Ubuntu 均在受影響之列。

polkit 是多個(gè) Linux 發(fā)行版默認(rèn)安裝的系統(tǒng)服務(wù),負(fù)責(zé)管理系統(tǒng)權(quán)限。如果用戶需要更高的權(quán)限,則需要由 polkit 做出判斷。對(duì)于一些請(qǐng)求,polkit 會(huì)立即做出允許或拒絕的判定,但有時(shí)候 polkit 會(huì)彈出對(duì)話框,要求管理員輸入密碼進(jìn)行授權(quán)。

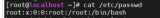

然而 CVE-2021-3560 漏洞破壞了 polkit 的運(yùn)行機(jī)制:無(wú)權(quán)限的本地攻擊者只需在終端執(zhí)行幾個(gè)命令(如 bash、kill 和 dbus-send),即可將權(quán)限提升至 root 權(quán)限。

下圖展示了執(zhí)行 dbus-send 命令后,涉及的五個(gè)主要進(jìn)程:

Kevin Backhouse 表示,利用該漏洞很容易發(fā)起攻擊,因此用戶需要盡快更新 Linux 安裝。具備 polkit 0.113(或更高版本)的 Linux 系統(tǒng)都存在風(fēng)險(xiǎn),其中就包括流行的 Linux 發(fā)行版 RHEL 8 和 Ubuntu 20.04。

參考鏈接:

https://github.blog/2021-06-10-privilege-escalation-polkit-root-on-linux-with-bug/#exploitation

文章轉(zhuǎn)載:SegmentFault

(版權(quán)歸原作者所有,侵刪)

編輯:jq

-

Linux

+關(guān)注

關(guān)注

87文章

11229瀏覽量

208931 -

root

+關(guān)注

關(guān)注

1文章

85瀏覽量

21376 -

cve漏洞庫(kù)

+關(guān)注

關(guān)注

0文章

4瀏覽量

4062

原文標(biāo)題:Linux漏洞波及RHEL 8 和 Ubuntu 20.04 均受影響

文章出處:【微信號(hào):magedu-Linux,微信公眾號(hào):馬哥Linux運(yùn)維】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

搞懂Linux權(quán)限管理,提升系統(tǒng)安全性與穩(wěn)定性

華納云:設(shè)置RBAC權(quán)限的方法

Linux文件權(quán)限詳解

Linux用戶身份與進(jìn)程權(quán)限詳解

鴻蒙開發(fā)Ability Kit程序框架服務(wù):聲明權(quán)限

鴻蒙開發(fā)組件:DataAbility權(quán)限控制

鴻蒙原生應(yīng)用元服務(wù)-訪問控制(權(quán)限)開發(fā)應(yīng)用權(quán)限列表三

鴻蒙原生應(yīng)用元服務(wù)-訪問控制(權(quán)限)開發(fā)應(yīng)用權(quán)限列表一

鴻蒙原生應(yīng)用元服務(wù)-訪問控制(權(quán)限)開發(fā)等級(jí)和類型

鴻蒙原生應(yīng)用元服務(wù)-訪問控制(權(quán)限)開發(fā)場(chǎng)景與權(quán)限聲明

AWTK 開源串口屏開發(fā)(9) - 用戶和權(quán)限管理

一分鐘了解鴻蒙OS 應(yīng)用權(quán)限管理

前端大倉(cāng)monorepo權(quán)限設(shè)計(jì)思路和實(shí)現(xiàn)方案

GitHub披露了一個(gè)可將權(quán)限不足的本地用戶的權(quán)限提升為root權(quán)限的漏洞

GitHub披露了一個(gè)可將權(quán)限不足的本地用戶的權(quán)限提升為root權(quán)限的漏洞

評(píng)論