命令與控制

隨著惡意軟件和惡意攻擊的產業化發展,網絡攻擊者大都不再使用單臺主機實施攻擊行為,取而代之的是操控一定規模數量的受害主機發動集體攻擊。這不僅擴大了攻擊效果,也分散了被發現和屏蔽的風險。攻擊者對受害主機進行操控的關鍵技術之一就是命令與控制(C&C),更確切的說,是通過C&C服務器對受害主機進行操控。

C&C會造成什么危害

當前,大多數網絡邊界防護手段比較有效,這使得攻擊者很難從外部直接聯系目標主機。然而,對于從內部發起的網絡連接,往往卻沒有進行嚴格的限制,這就給了攻擊者可乘之機。C&C通信過程針對這個“漏洞”進行了設計。當受害主機已經被植入惡意程序,通常該程序會建立一個出方向的連接,攻擊者成功接觸到內網主機后即可進行如下幾種類型的操作:

橫向移動:攻擊者會利用第一臺被入侵的主機作為跳板,獲取網絡中其他主機的信息,尋求在網絡中進行橫向移動的機會。

機密數據盜取:由于C&C通信是雙向的,所以攻擊者不僅可以向被害主機發送指令,還可以令其發送機密數據給自己。

DDoS攻擊:DDoS(distributed denial of service,分布式拒絕服務)攻擊是由僵尸網絡發起的一種惡意攻擊行為。

APT攻擊:APT(Advanced Persistent Threat,高級長期威脅)攻擊往往是一個比較漫長的過程,攻擊者有時會故意進行到某一階段就停止,潛伏下去以尋找更好的攻擊時機。

C&C會造成什么危害

C&C通信過程中包含兩個重要角色:C&C服務器和C&C客戶端。C&C服務器是由黑客控制的主機,C&C客戶端就是被植入惡意程序的受害主機。一般來講,惡意程序可以通過釣魚郵件、惡意網站、偽裝成正常軟件等方式感染受害主機。由于感染的過程充滿隨機性,攻擊者并不能預測到哪些主機被感染,所以需要惡意程序主動聯系C&C服務器。常見的C&C通信方式如下:

通過IP地址訪問C&C服務器

通過域名訪問C&C服務器

Fast-flux

使用網站或論壇作為C&C服務器

使用DGA生成隨機域名

如何檢測并防御C&C

C&C的攻防要點在于:攻擊者能不能成功隱藏C&C服務。如果網絡管理者發現了隱藏的C&C服務,即可使用技術手段切斷C&C通信,然后再對受害主機進行處理。常見的檢測C&C的思路如下:

外發流量:可在網關上配置一些規則對由內到外的流量進行檢測,防止其處于無監管的狀態。

信標:惡意程序感染主機后會發送信標,通知攻擊者已成功部署。此后惡意程序可以在系統上閑置,定期向C&C服務器簽入以獲取進一步指令。

日志:網絡管理者可以盡可能多的收集相關日志,并對這些日志進行分析。

關聯分析:可從網絡整體角度對收集到的海量數據進行分析。

華為如何幫助您防御C&C

HiSec Insight安全態勢感知(原CIS)基于成熟自研商用大數據平臺FusionInsight開發,結合智能檢測算法可進行多維度海量數據關聯分析,實時發現各類安全威脅事件,還原出整個APT攻擊鏈攻擊行為。HiSec Insight支持對多種威脅進行檢測,包括C&C異常檢測、ECA加密流量檢測、事件關聯分析、隱蔽通道檢測等。

編輯:jq

-

DDoS

+關注

關注

3文章

169瀏覽量

23039 -

服務器

+關注

關注

12文章

9021瀏覽量

85183 -

ECA

+關注

關注

0文章

7瀏覽量

7640 -

APT

+關注

關注

0文章

38瀏覽量

10785

原文標題:#IP知識百科安全系列 什么是命令與控制?

文章出處:【微信號:huaweidoc,微信公眾號:華為產品資料】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

半導體術語小百科

鴻蒙智行再迎OTA升級,車載小藝化身私人用車顧問、百科導師

【書籍評測活動NO.49】大模型啟示錄:一本AI應用百科全書

機房監控,機房監控百科

嵌入式學習-常見的shell命令之網絡相關命令

常見的shell命令之網絡相關命令

鹽霧試驗箱的百科介紹

廣東云百科技致力于推動智能車聯網行業的創新與發展

氣密性檢測小百科:檢測儀的那些事兒

容百科技攜手韓國LGES共探新能源技術先機

linux系統修改ip命令

linux更改ip步驟命令

ifconfig配置靜態ip命令

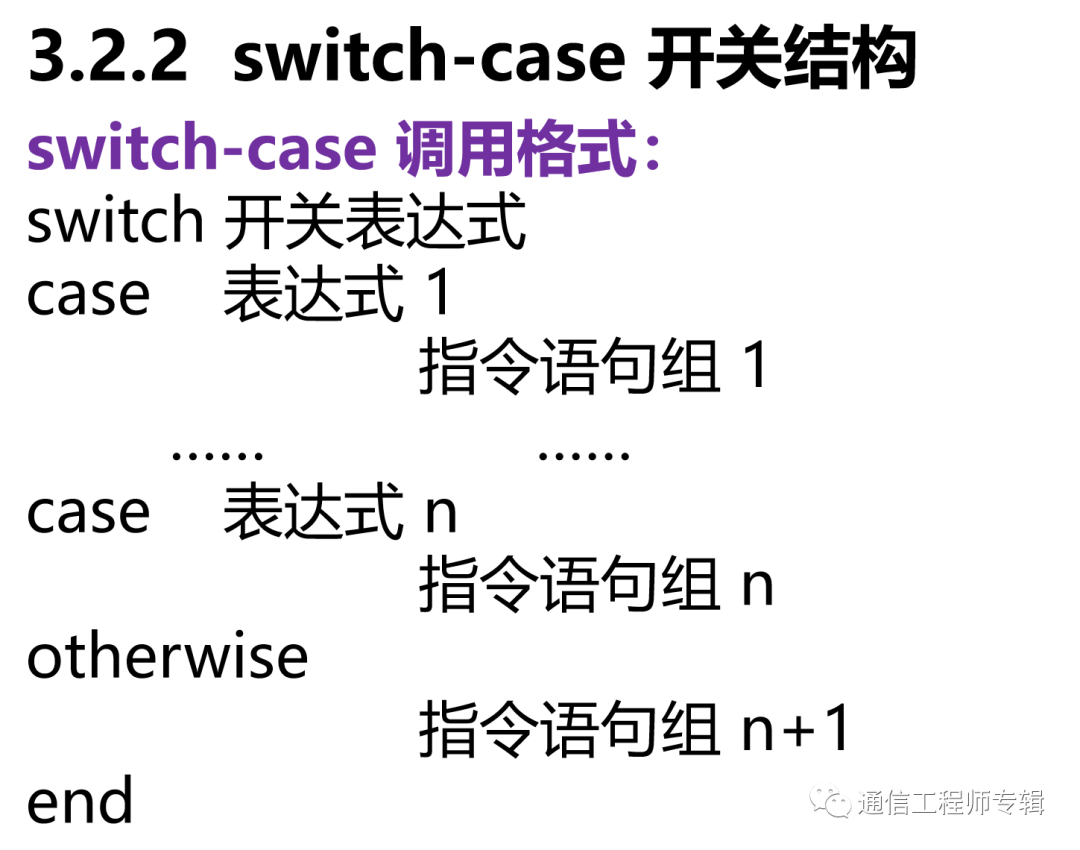

MATLAB課程之第三章v3 M文件知識(3)

IP知識百科之命令與控制

IP知識百科之命令與控制

評論