災難性的大規模網絡攻擊通常始于小得多的規模。例如,連接的攝像頭被黑客入侵,使網絡犯罪分子可以進入更大的網絡。這就是 2016 年 Mirai 惡意軟件襲擊時發生的情況。Mirai 將連接的設備變成遠程控制的機器人,用于分布式拒絕服務 (DDoS) 攻擊,導致許多流行網站癱瘓。

很明顯,物聯網 (IoT) 設備存在漏洞。行業專家指出,數以億計的聯網設備可能會受到攻擊。與此同時,安全措施滯后。為什么?

許多設計人員認為安全性昂貴、耗時且實施復雜。如果設備保護不當導致破壞品牌聲譽或消費者信任,或造成收入損失或人身傷害,這些都是危險的神話,可能會導致持久的損害。

設計人員可以選擇各種方法來保護他們的產品。軟件加密被認為具有成本效益并且相對容易實施和更新。但是,軟件安全性也很容易修改,惡意軟件可以滲透或滲透到軟件中。基于硬件的安全性被認為是更有效的選擇。硬件安全使系統難以被破解,因為很難改變物理層,并且無法修改具有信任根的安全 IC。存儲在安全微控制器 ROM 中的啟動代碼,信任根提供可用于驗證和驗證應用軟件簽名的可信軟件。通過自下而上實施基于硬件的信任根,設計人員基本上可以關閉更多潛在的設計入口點。

PUF 電路如何阻止攻擊

現在,有一個更強大的硬件安全選項:具有物理不可克隆功能 (PUF) 的低于 1 美元的安全身份驗證器。通常,當硬件攻擊成功時,這是因為隨機性較弱。PUF 電路是使用 IC 器件的隨機電氣特性實現的。它為每個 IC 生成唯一且可重復的根加密密鑰。沒有兩個芯片是相同的。如果有人試圖探測基于 PUF 的設備,攻擊本身實際上會導致 PUF 電路的電氣特性發生變化,從而進一步阻礙這種侵入式攻擊。

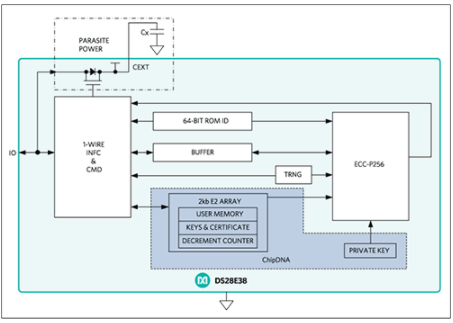

Maxim 的第一款 PUF 產品是采用 ChipDNA? 技術的 DS28E38 DeepCover? 安全認證器。利用深亞微米工藝變化,ChipDNA 技術為每個 IC 建立了一個獨特、強大的加密密鑰。密鑰僅在需要時生成,不存儲。使用 DS28E38 進行設計不需要密碼學專業知識、編程或特殊制造步驟。

“硬件安全——這確實是實現安全的方式,”Maxim 嵌入式安全總經理 Scott Jones 說。“我們的下一代 PUF 電路在硬件錨點方面是終極的。”

深入了解 PUF 的新白皮書

MicroNet Solutions 對DS28E38進行的獨立逆向工程檢查確定該電路“非常有效,并且可以抵抗物理逆向工程攻擊”。在其報告中,MicroNet 根據其密鑰生成的隨機性將該 IC 描述為“理想的 PUF 生成電路”。這家安全分析公司還指出,該電路的設計方式使得“鑒于這些電路對泄漏電流或電容負載極為敏感,因此無法進行物理攻擊。”

閱讀 Jones 的白皮書“不可克隆的交鑰匙嵌入式安全性如何從頭開始保護設計”,詳細了解 ChipDNA 技術如何防止入侵攻擊。

DS28E38 安全身份驗證器具有加密強身份驗證功能,具有物理上不可克隆的功能。

審核編輯:郭婷

-

芯片

+關注

關注

453文章

50406瀏覽量

421833 -

嵌入式

+關注

關注

5068文章

19019瀏覽量

303292 -

Maxim

+關注

關注

8文章

859瀏覽量

87096

發布評論請先 登錄

相關推薦

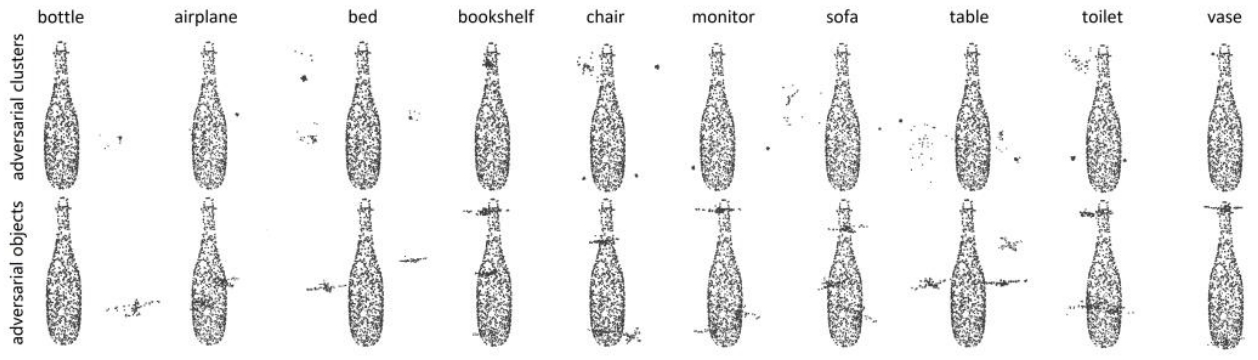

鑒源實驗室·如何通過雷達攻擊自動駕駛汽車-針對點云識別模型的對抗性攻擊的科普

使用TMS320C31在通信網絡中實現在線非侵入式測量設備

cdn為什么能防止ddos攻擊呢?

IP定位技術追蹤網絡攻擊源的方法

DDoS有哪些攻擊手段?

高防CDN是如何應對DDoS和CC攻擊的

上海發布PUF團體標準,推進物聯網安全高質量發展?

腦機接口產業進入下一階段,非侵入式與侵入式路線均迎來突破

帕孚信息科技:國內PUF技術先驅者,致力于幫助物聯網企業實現根可信

基于汗液的非侵入式血糖監測公司Persperion獲400萬美元種子輪投資

如何通過PUF技術防止侵入式攻擊

如何通過PUF技術防止侵入式攻擊

評論