隨著越來越多的嵌入式產(chǎn)品連接到外部網(wǎng)絡,嵌入式產(chǎn)品的信息安全性(Security)越來越多地被人們關注。其中既包括直接連接到外部網(wǎng)絡,比如通過Wi-Fi連接;也包括間接連接到外部網(wǎng)絡,比如汽車中的ECU通過CAN總線與T-box相連,而T-box通過移動網(wǎng)絡可以連接到外部網(wǎng)絡。特別是對于一些高功能安全性(Safety)要求的產(chǎn)品,如工業(yè),汽車,醫(yī)療產(chǎn)品等,信息安全成為了功能安全的前提(There Is No Safety Without Security)。

在C/C++中,堆棧緩存溢出(Stack Buffer Overflow)是一種常見的錯誤:當程序往堆棧緩存(Stack Buffer)寫數(shù)據(jù)時,由于堆棧緩存通常采用固定長度,如果需要寫的數(shù)據(jù)長度超過堆棧緩存的長度時,就會造成堆棧緩存溢出。堆棧緩存溢出會覆蓋堆棧緩存臨近的堆棧數(shù)據(jù),其中可能包含函數(shù)的返回地址,就會造成函數(shù)返回時異常。如果堆棧緩存溢出是攻擊者利用代碼的漏洞蓄意造成的,它就稱為堆棧粉碎(Stack Smashing)。堆棧粉碎是常用的一種攻擊手段。

堆棧金絲雀(Stack Canaries),因其類似于在煤礦中使用金絲雀來感測瓦斯等氣體而得名,它可以用于在函數(shù)返回之前檢測堆棧緩存溢出來實現(xiàn)堆棧保護(Stack Protection),從而提高代碼的安全性。

相對于很多更加關注發(fā)揮器件性能的原廠開發(fā)工具,一些在行業(yè)中被廣泛使用的商用開發(fā)工具更加關注性能和安全性的平衡性和完整性。本文以過去數(shù)十年來在行業(yè)中被廣泛采用的商用工具鏈IAR Embedded Workbench為例,介紹如何在工具中實現(xiàn)堆棧保護,從而提高代碼的安全性。

堆棧粉碎

在C/C++中,堆棧(Stack)用于保存程序正常運行(比如函數(shù)調(diào)用或者中斷搶占)的臨時數(shù)據(jù),可能包含如下數(shù)據(jù):

·沒有存儲在寄存器中的函數(shù)參數(shù)和局部變量

·沒有存儲在寄存器中的函數(shù)返回值和函數(shù)返回地址

·CPU和寄存器狀態(tài)

由于堆棧保存的是保證程序正常運行的臨時數(shù)據(jù),堆棧緩存溢出會覆蓋堆棧緩存臨近的堆棧數(shù)據(jù),這些數(shù)據(jù)可能包含函數(shù)的返回地址,如果發(fā)生時一般會造成程序運行異常。攻擊者經(jīng)常利用這一點來進行堆棧粉碎攻擊。

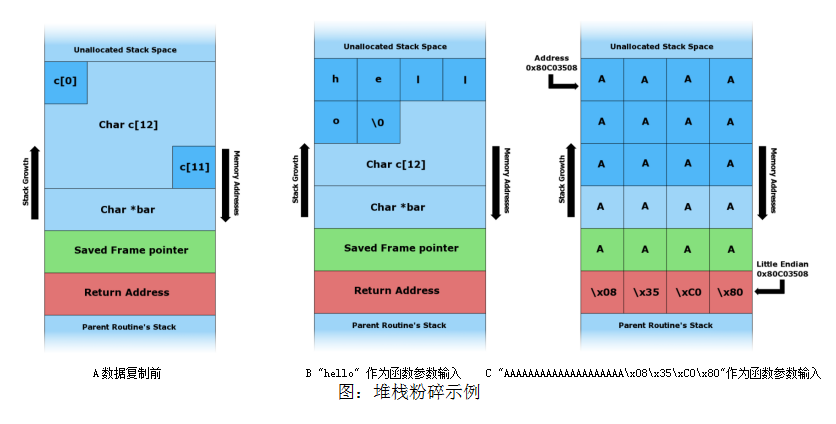

下面通過一個簡單的例子來說明堆棧粉碎攻擊:

void foo(char *bar)

{

char c[12];

strcpy(c, bar); // no bounds checking

}

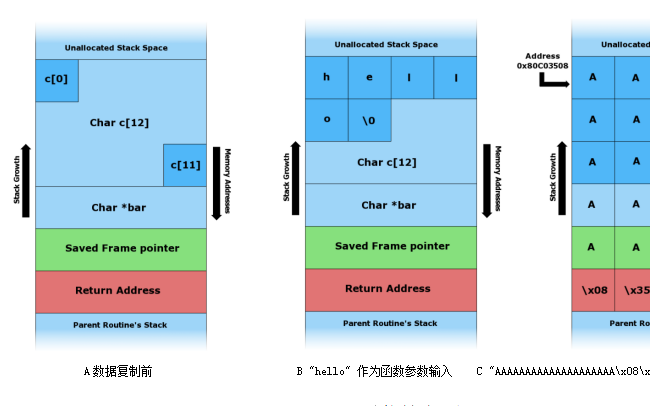

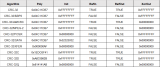

foo()函數(shù)將函數(shù)參數(shù)輸入復制到本地堆棧變量c。如下圖B所示:當函數(shù)參數(shù)輸入小于12個字符時,foo()函數(shù)會正常工作。如下圖C所示:當函數(shù)參數(shù)輸入大于11個字符時,foo()函數(shù)會覆蓋本地堆棧的數(shù)據(jù),將函數(shù)返回地址覆蓋為0x80C03508,當foo()函數(shù)返回時,會執(zhí)行地址0x80C03508對應的代碼A,代碼A有可能包含攻擊者提供的shell代碼,從而使攻擊者獲得操作權(quán)限。

堆棧保護

因其功能類似于在煤礦中用來發(fā)現(xiàn)瓦斯的金絲雀而得名的堆棧金絲雀(Stack Canaries),可以用于在函數(shù)返回執(zhí)行惡意代碼之前檢測堆棧緩存溢出。其檢測原理是:當調(diào)用函數(shù)時,將需要保存的臨時數(shù)據(jù)保存到堆棧,然后放置一個堆棧金絲雀,當函數(shù)返回時,檢查堆棧金絲雀的值是否發(fā)生改變;如果發(fā)生改變,說明堆棧已被篡改,否則說明堆棧沒有被篡改。

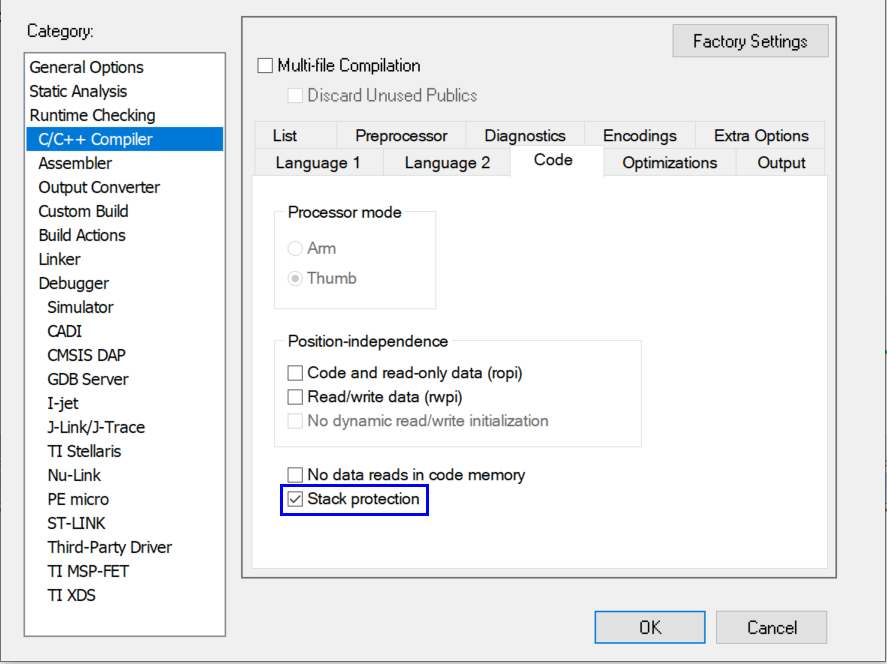

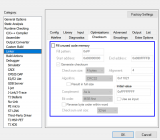

下面介紹如何在IAR Embedded Workbench這種廣受歡迎的商用工具鏈中實現(xiàn)堆棧保護,從而提高代碼的安全性:

在IAR Embedded Workbench中,會使用啟發(fā)模式(Heuristic)來決定函數(shù)是否需要堆棧保護: 如果函數(shù)局部變量包含數(shù)組類型或者結(jié)構(gòu)體成員包含數(shù)組類型,或者局部變量的地址在該函數(shù)外被使用,該函數(shù)需要堆棧保護。

IAR Embedded Workbench安裝目錄下面\src\lib\runtime包含stack_protection.c,里面包含了__stack_chk_guard變量和__stack_chk_fail函數(shù),可以作為模板使用:其中__stack_chk_guard變量就是堆棧金絲雀的值,在函數(shù)返回時,如果檢測到堆棧金絲雀的值被篡改,就會調(diào)用__stack_chk_fail函數(shù)。

1.將IAR Embedded Workbench安裝目錄下面\src\lib\runtime文件夾的stack_protection.c拷貝并添加到工程。

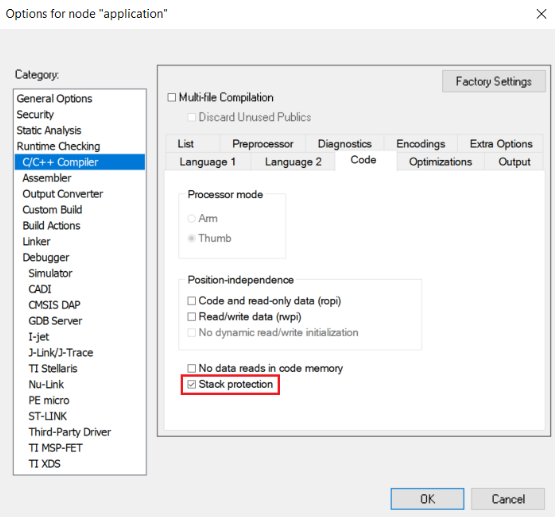

2.在IAR Embedded Workbench中啟用堆棧保護。

3.在代碼中聲明堆棧保護相關的__stack_chk_guard變量和__stack_chk_fail函數(shù)。

extern uint32_t __stack_chk_guard;

__interwork __nounwind __noreturn void __stack_chk_fail(void);

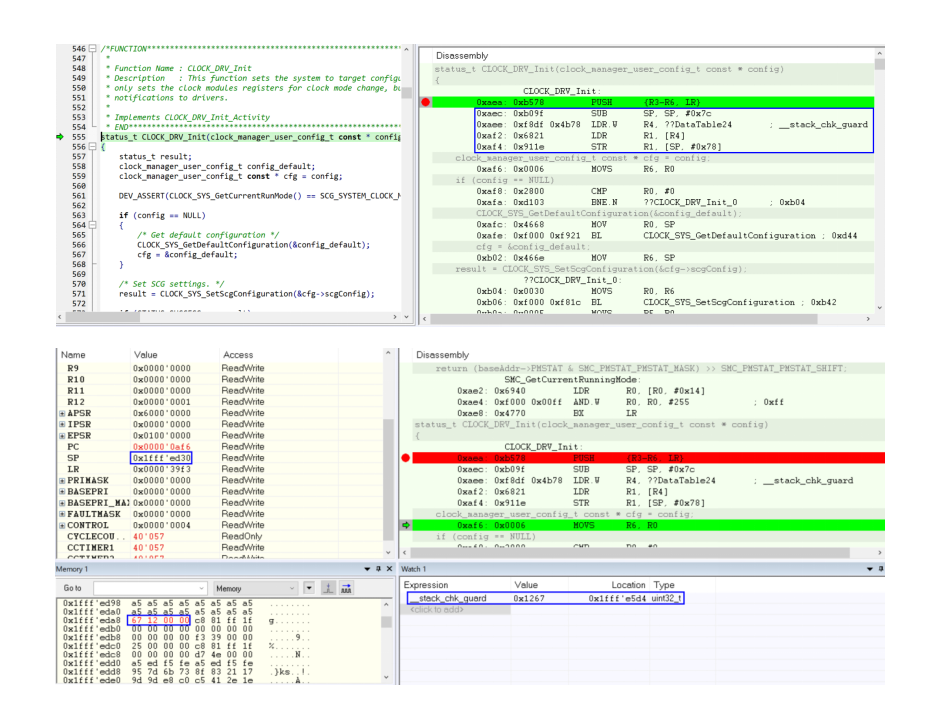

4.編譯工程。編譯器會在需要堆棧保護的函數(shù)中添加如下操作:在函數(shù)入口處先入棧(Push),然后再額外保存堆棧金絲雀,具體的值用戶可以在stack_protection.c中更改__stack_chk_guard;在函數(shù)出口,會檢測堆棧金絲雀的值是否還是__stack_chk_guard,如果不是,說明堆棧被篡改,會調(diào)用__stack_chk_fail函數(shù)。

調(diào)試

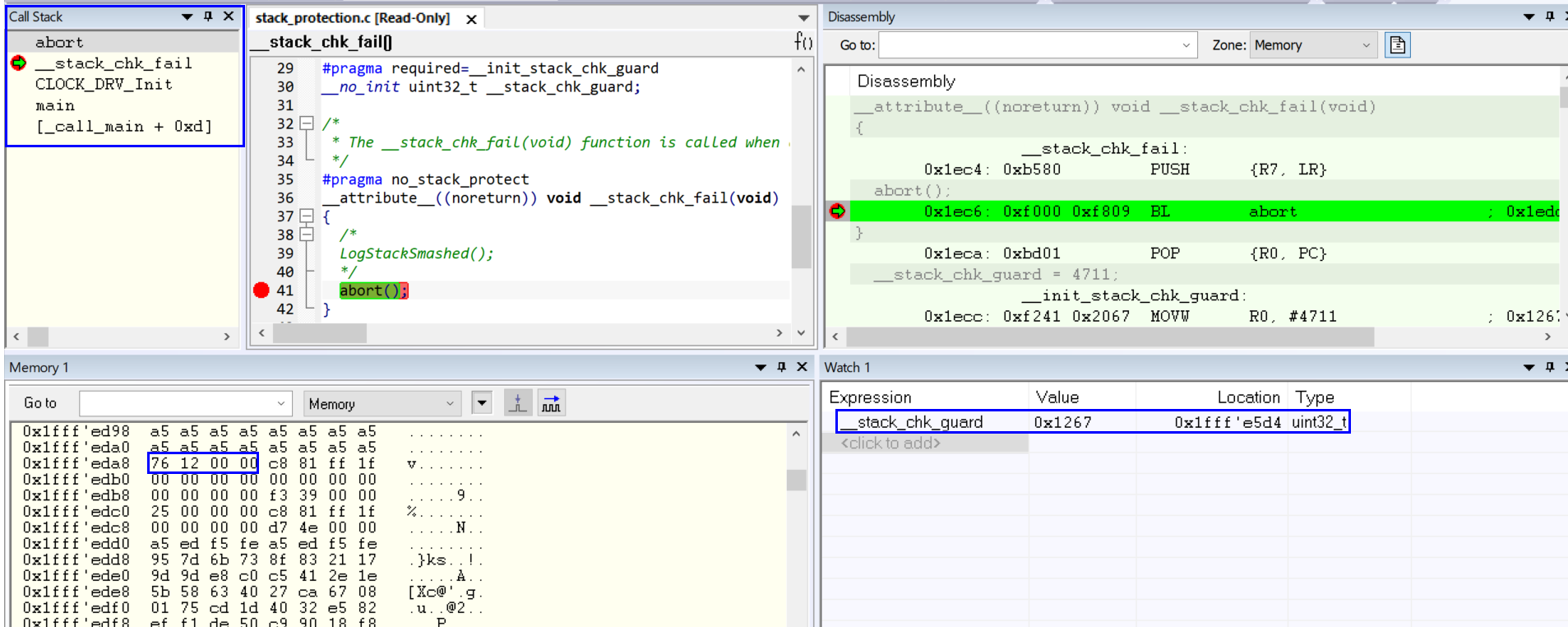

將斷點打到需要堆棧保護的函數(shù)反匯編(Disassembly)入口,暫停后發(fā)現(xiàn)編譯器在函數(shù)入口處入棧操作之后額外將堆棧金絲雀保存:

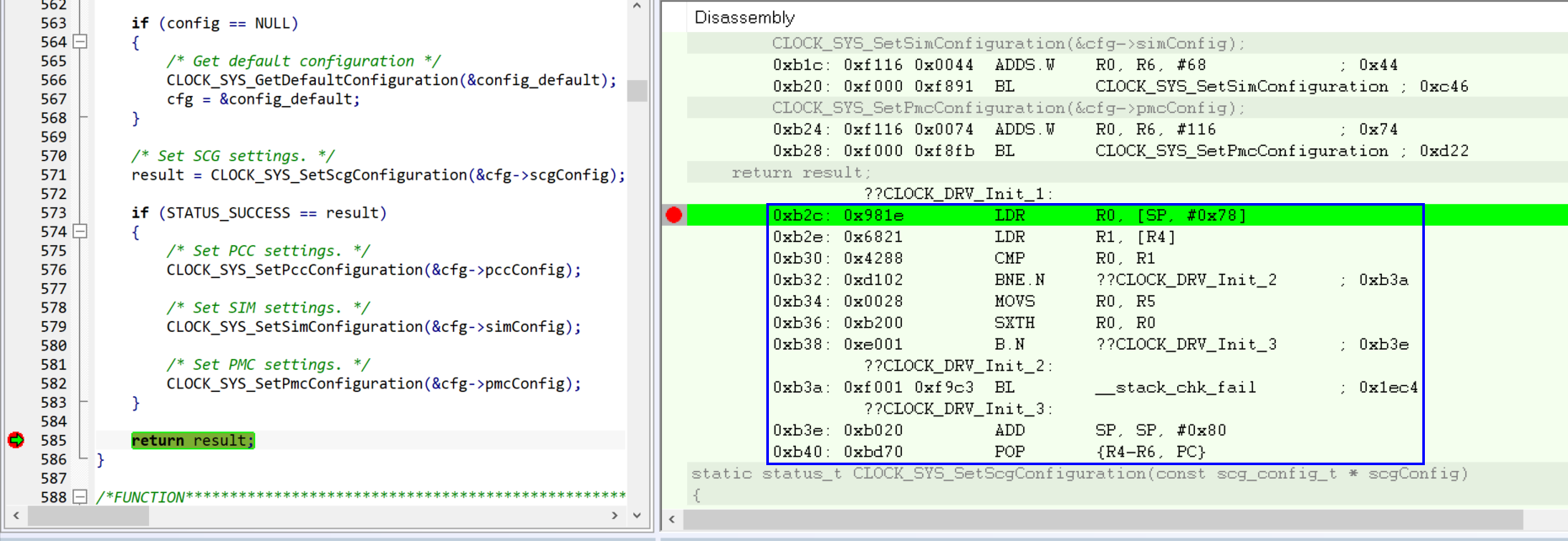

在函數(shù)出口處打斷點,然后運行程序,在函數(shù)返回時,會先檢測堆棧金絲雀的值是否還是__stack_chk_guard,如果不是,說明堆棧被篡改,會調(diào)用__stack_chk_fail函數(shù)。

改變堆棧金絲雀的值使之與__stack_chk_guard不一致,然后運行程序,函數(shù)返回時將會調(diào)用__stack_chk_fail函數(shù):

總結(jié)

本文主要介紹了堆棧粉碎攻擊如何利用堆棧緩存溢出來影響代碼的安全性。通過在IAREmbedded Workbench中實現(xiàn)堆棧保護可以檢測堆棧的完整性,從而提高代碼的安全性。

參考文獻:

1.https://en.wikipedia.org/wiki/Stack_buffer_overflow

2.https://cwe.mitre.org/data/definitions/121.html

3.https://en.wikipedia.org/wiki/Buffer_overflow_protection

4.https://www.iar.com/knowledge/learn/programming/stack-protection-in-iar-embedded-workbench/

5.IAR C/C++ Development Guide (Stack protection)

-

移動網(wǎng)絡

+關注

關注

2文章

444瀏覽量

32825 -

ecu

+關注

關注

14文章

881瀏覽量

54406 -

嵌入式產(chǎn)品

+關注

關注

0文章

8瀏覽量

2169

發(fā)布評論請先 登錄

相關推薦

在IAR Embedded Workbench開發(fā)工具中如何實現(xiàn)堆棧保護來提高代碼的安全性

在 IAR Embedded Workbench中進行ARM+RISC-V多核調(diào)試

IAR_embedded_Workbench用戶指南介紹

IAR EWARM軟件免費下載(嵌入式應用編程開發(fā)工具)

如何利用現(xiàn)代嵌入式開發(fā)工具中的堆棧保護功能

IAR Systems開發(fā)工具3.10版IAR全面支持Renesas RH850

IAR Embedded Workbench創(chuàng)新工具促進智能醫(yī)療設備小型化

IAR Systems RISC-V 功能安全版開發(fā)工具支持最新的 SiFive 汽車解決方案

YRDKRX62N 快速入門指南(IAR Embedded Workbench)

IAR Embedded Secure IP保障產(chǎn)品開發(fā)后期安全性

YRDKRX62N 快速入門指南(IAR Embedded Workbench)

在IAR Embedded Workbench開發(fā)工具中如何實現(xiàn)堆棧保護來提高代碼的安全性

在IAR Embedded Workbench開發(fā)工具中如何實現(xiàn)堆棧保護來提高代碼的安全性

評論