一個包含硬件和內置軟件的設備就是我們常說的嵌入式系統,這些設備能獨立完成一項功能或一組任務,它們中許多存儲著重要的信息,有可能還會執行影響人類和環境的關鍵功能。現在,嵌入式設備已成黑客攻擊的主要目標。由于許多由嵌入式設備驅動的小組件和機器在運行中必須連接到互聯網,因此網絡黑客就有機會竊取未經授權的訪問權限,并運行惡意代碼,這種攻擊通常會蔓延到其他連接的組件乃至破壞整個系統。比如,攻擊者入侵一輛處于自動駕駛模式的汽車后,相當于劫持了這輛汽車,黑客就可以操控汽車將其駛離正常行駛的道路,后果不堪設想。因此,嵌入式系統安全不僅是財務損失的問題,還可能是人命關天的大事。

嵌入式系統安全面臨的挑戰

嵌入式系統安全是網絡安全的一個分支,專注于保護嵌入式軟件系統免受可能未經授權的訪問和網絡攻擊,或減輕此類活動造成的損失。在實際應用中,嵌入式軟件系統既可以是簡單的,如智能家居中的運動傳感器,也可以是高度復雜的,如企業中的遠程通信跟蹤器和機器人等。其中一些解決方案可能需要嵌入式操作系統和應用軟件來運行,而另一些解決方案也許僅有條形碼閱讀器即可。

雖然可供使用的嵌入式安全措施提供了保護嵌入式設備的軟件和硬件的工具、流程和最佳實踐,但由于嵌入式系統的硬件模塊普遍比較小,有各種各樣的內存和存儲限制。因此,要將安全措施全部納入其中在設計上仍存很大的挑戰。這些挑戰主要來自于:

第三方組件的使用

由于技術和經濟方面的原因,許多嵌入式設備需要增加第三方硬件和軟件組件才能正常工作,而這些組件通常沒有經過嚴格的安全測試。事實上,這些組件很可能包含了惡意軟件或容易受到惡意軟件的攻擊,為整個系統帶來潛在的威脅。

標準化的缺乏

目前,網絡保護和物聯網行業的標準化程度比較低,安全設備的開發是嵌入式系統安全的主要挑戰之一。然而,由于嵌入式系統缺乏統一的網絡安全標準,制造商很難對他們使用的部件的安全性報有信心。

不安全的網絡連接

5G的普及勢不可擋,許多嵌入式系統和物聯網設備將直接連接到互聯網上。企業防火墻可以檢測和防止網絡攻擊,但這種直連方式意味著那些嵌入式設備沒有得到企業防火墻的保護。在這樣一個資源受限的環境中實施嚴格的安全保護將變得非常困難。

過時的軟件

許多帶有內置軟件的設備大多是移動設備,可以在現場使用。若更新或升級此類設備的內置軟件,需要進行遠程操作。事實是,在數量眾多的小型嵌入式設備上定期更新固件并不是一件容易的事,但過時的固件通常充滿很多極易被利用的漏洞。

長生命周期設備的安全維護

嵌入式設備的生命周期通常比個人電腦或消費電子產品的生命周期要長得多,這些設備往往要連續使用多年,人們很難預見未來十年可能出現的潛在安全威脅。

創建嵌入式系統安全的四個步驟

保證嵌入式系統足夠安全絕非易事,目前行業里尚無針對所有嵌入式設備的通用安全策略。不過,設計人員可以嘗試從以下四個方面入手去開發一個安全可靠的嵌入式系統。

一是評估潛在的威脅和漏洞。具體操作包括:分析產品的生命周期,評估開發商、硬件制造商、軟件供應商、電信運營商、用戶和任何相關方對最終產品安全的影響,確定所有可能的軟件和物理攻擊點及其發生的可能性,制定有安全要求的技術規范。

二是根據需求設計可靠的軟件體系架構。充分利用中間件和虛擬化技術,進行組件劃分,還應允許在共享平臺上運行多個操作系統。

三是選擇工具和組件。為嵌入式系統選擇的軟件開發平臺其安全性至關重要,它必須符合國際或地區安全標準。系統硬件的選擇亦是如此,從制造商和分銷商處購買的所有電路板、傳感器和外圍設備都應符合解決方案所需的安全標準。

四是進行安全測試。嵌入式系統中硬件和軟件組件的安全測試不應被忽視,要作為必選項獨立于系統其他測試功能。

嵌入式系統安全設計要點

與普通數字解決方案相比,為嵌入式系統提供適當的安全級別更為棘手,因為它需要實施物理層和數字層兩層保護:一方面,設備應能抵抗非法外部入侵以及物理損壞。比如使用防震外殼、安裝監控攝像頭等;另一方面,軟件需能抵御黑客攻擊和數據泄漏。

因此,嵌入式軟件公司需要在包括初始化、運行和更新等所有階段使用組合的數字安全機制來保護系統的安全。在設計中應著重考慮以下幾點:

● 軟件保護。確保整個軟件體系結構受到保護,防止未經授權的更改。

● 數據保護。確保未經授權的用戶無法訪問存儲在設備中的信息。比如采取通過身份驗證、強密碼和與設備的加密連接等措施。

● 設備保護。確保設備本身不遭受外部的物理破壞。可使用超強材料、電子鎖、監控攝像頭和其他外圍設備等。現在,一些處理器或主板已具備檢測設備外殼中物理入侵的能力。

談到嵌入式系統安全,很多嵌入式設備的安全性大多集中在軟件上。實際上,無論你的軟件安全性有多強,如果硬件不“硬”,設備也是很容易受到攻擊的。嵌入式系統中的硬件安全可通過包括密鑰管理、加密和硬件功能隔離等措施來實現。

根據Persistence Market Research的分析,全球嵌入式安全市場在2021年度達到了5.23億美元。移動設備、自主機器人以及醫療可穿戴產品等對嵌入式安全需求的不斷增長,是推動嵌入式安全市場增長的主要推手。良好的應用前景以及巨大的市場潛力,必然會引起企業的極大關注,參與嵌入式安全的企業很多是頗具實力的跨國公司,如:Infineon、NXP、TI、STMicroelectronics、Maxim、Renesas等。

Maxim嵌入式安全解決方案

Maxim提供的DeepCover安全微控制器集成了先進的加密和物理保護機制,以最高安全等級應對側道攻擊、物理篡改和逆向工程。內部集成的安全NV SRAM,一旦檢測到篡改事件,即刻擦除存儲內容;專有的代碼、數據實時加密技術,為外部存儲器提供完備保護。

復雜的入侵式攻擊常常是為了從安全IC獲取密鑰,如果獲得密鑰,IC提供的安全性將徹底崩塌。Maxim獨有的ChipDNA嵌入式安全PUF技術被其稱作是物理不可克隆(PUF)的安全加密技術,能有效防御入侵式攻擊,原理是這些密鑰自始至終不會靜態存儲在存儲器或其它靜態空間,也不會離開IC的電路邊界,因此黑客也就無法盜竊一個并不存在的密鑰。

在Maxim基于PUF的ChipDNA安全認證器中,每個密鑰都來自IC的精確模擬特性,使其能夠防御入侵式攻擊。任何探針或其他偵測ChipDNA的操作都將改變底層電路特征,無法獲取芯片加密函數使用的唯一值。

同樣,由于ChipDNA電路操作是由生產條件決定的,逆向工程也無法獲取其密鑰。只有需要進行加密操作時,ChipDNA電路才會生成器件唯一的密鑰,并且在使用后立即消失。此外,每片IC的獨特ChipDNA密鑰在整個溫度、電壓及IC工作壽命范圍保持穩定的可重復性。

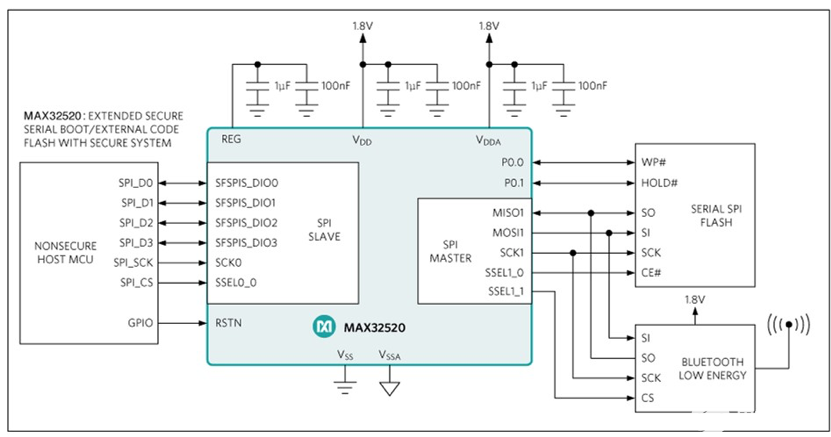

圖1:MAX32520典型應用電路(圖源:Maxim)

MAX32520是一款ChipDNA安全ARM Cortex-M4微控制器,它采用DeepCover嵌入式安全解決方案來保護敏感數據。DeepCover提供了可互操作、安全且經濟高效的解決方案,用于構建新一代可信嵌入式系統和通信設備,如IoT、IoT網關以及無線接入點等。在MAX32520內部集成了專有的ChipDNA PUF技術,該技術包括PUF功能,可以防止侵入性物理攻擊。MAX32520還采用ChipDNA輸出作為密鑰內容,以加密方式保護在設備上存儲的所有數據包括用戶固件。

Infineon嵌入式安全解決方案

OPTIGA TPM SLI 9670是一款經過質量強化的可信平臺模塊(Trusted Platform Module:TPM),專門用于汽車應用,基于采用先進硬件安全技術的防篡改安全微控制器。OPTIGA TPM SLI 9670符合汽車AEC-Q100標準,是汽車遠程信息處理、網關、多媒體主機以及對安全要求高的ECU等應用的配套芯片,在防篡改和認證環境中提供硬件信任、加密和解密,以保護OTA軟件更新或存儲密鑰。另外,這個TPM還根據通用標準EAL4+進行了安全認證。

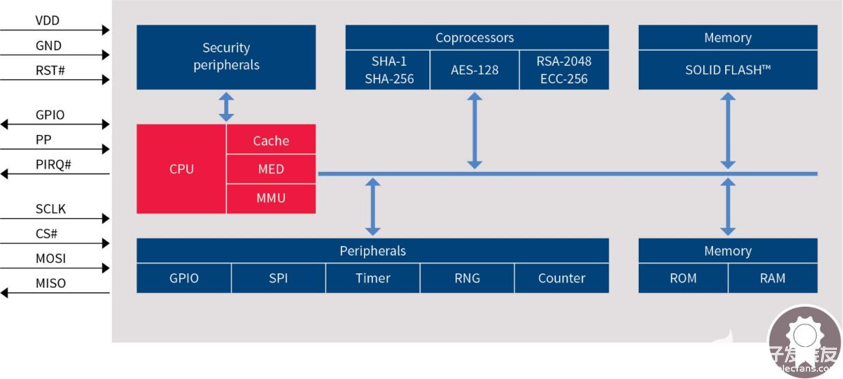

圖2:OPTIGA TPM SLI 9670內部硬件結構框圖

(圖源:Infineon)

OPTIGA TPM SLI 9670是基于硬件的嵌入式安全解決方案,其硬件由防篡改安全MCU、復雜的加密硬件模塊和其他外圍設備(如隨機數發生器)組成。先進的硬件安全技術,包括內部存儲器和總線加密,以及屏蔽和傳感器,可防止物理和邏輯攻擊。

Sectigo是全球最大的商業證書頒發機構(CA)和領先的網絡安全解決方案公司,早在2020年4月,Sectigo就宣布與Infineon合作,使用Sectigo IoT Identity Manager為Infineon的OPTIGA TPM2.0提供自動證書設置。

結語

物聯網將由數十億數字設備、服務和其他具有無縫連接、交互和交換信息潛力的物理對象組成,只有解決了安全性問題,我們才能進一步討論如何實現當前和未來的若干應用。日益增長的物聯網應用增加了對嵌入式安全的需求,根據ResearchAndMarkets的預測,在2021—2026年期間,預計全球嵌入式安全市場的復合年增長率將達到5.5%。

嵌入式系統安全的重要組成部分是密碼算法和硬件體系結構,并以此滿足極低的內存和處理需求、可信平臺模塊和標準化安全協議。由于大多數嵌入式設備位于企業IT系統之外,因此必須將安全功能集成到此類設備中,它們才有能力獨立自衛。因此,我們應該從嵌入式系統最早的設計階段就將安全要求考慮在內,并根據這些要求選擇軟件工具和硬件部件,而這些硬件和軟件特性將在很大程度上決定了嵌入式系統未來的安全功能。

審核編輯:湯梓紅

-

Maxim

+關注

關注

8文章

859瀏覽量

87096 -

嵌入式系統

+關注

關注

41文章

3567瀏覽量

129232 -

物聯網

+關注

關注

2903文章

44275瀏覽量

371280

發布評論請先 登錄

相關推薦

嵌入式系統安全面臨的挑戰與解決方案

嵌入式系統安全面臨的挑戰與解決方案

評論