自2020年以來,企業和組織對安全AI和自動化技術的使用躍升了近五分之一; 關鍵性基礎設施組織(包括金融服務、工業、技術、能源、運輸、通信、醫療健康、教育和公共部門等行業的組織)零信任部署滯后。

根據最新發布的《2022年數據泄露成本報告》,數據泄露的平均成本創下435萬美元的歷史新高,比2021年增長了2.6%,自2020年以來增長了12.7%。今年的研究首次發現,83%受訪組織已經不是第一次發生數據泄露事件;60%的受訪組織在事后提高了商品和服務價格,把數據泄露造成的損失轉嫁到消費者身上。

這是對全球550家來自不同行業和地域的組織在2021年3月至2022年3月期間所經歷的數據泄露進行的研究。《數據泄露成本報告》是由Ponemon研究所獨立開展研究、由IBM Security進行分析的年度報告,今年已進入第17個年頭,也是全球安全行業的領先基準報告之一。它為IT、安全和商業領袖提供了一個視角,讓他們了解可能增加數據泄露相關成本的風險因素,以及哪些安全實踐和技術可以幫助他們減輕安全風險和經濟損失。

2022年報告的重要洞察

自2020年以來,企業和組織對安全AI和自動化技術的使用躍升了近五分之一。采用安全AI與自動化技術可為企業節省數百萬美元,這是此次研究發現的最具成本效益的技術因素。

部署了安全AI和自動化的組織的比例從2020年的59%增長到2022年的70%,增長率達18.6%。表示已經 “全面部署 ”安全AI和自動化技術的受訪組織(約占31%),其數據泄露平均成本要比未部署相關技術的企業低305萬美元——沒有部署安全AI和自動化的組織其數據泄露成本平均為620萬美元,全面部署了這些技術的組織其數據泄露成本平均為315萬美元。

安全AI和自動化的投資回報率,還可以從另一個指標--即時間指標當中體現出來。安全AI和自動化降低了成本,而且還大大縮短了識別和控制數據泄露的時間(即泄露生命周期)。在全面部署這些技術后,數據泄露的平均生命周期比沒有部署安全AI和自動化的平均周期要短74天。

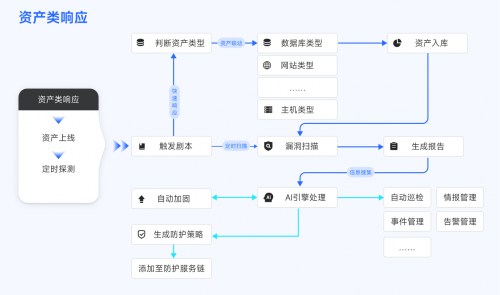

IBM提供SOAR解決方案,幫助企業通過自動化、流程標準化和與企業現有安全工具的整合來加快事件響應速度。這些能力可以實現更加動態的響應,為安全團隊提供適時的情報和指導,更加敏捷和快速地解決問題

醫療健康行業的數據泄露成本突破千萬沒有,飆升至1010萬美元,連續12年成為所有行業中平均數據泄露成本最高的。

根據普華永道的數據,美國的醫療健康行業的數據泄露成本自2020年以來出現了6%至7%的增長,該行業因數據泄露而上升的成本已經遠遠超過同期因通脹給該行業帶來的成本飆升。醫療健康行業的數據泄露成本在過去兩年激增了42%,從2020年的713萬美元增長到2022年的1010萬美元。醫療健康行業已經連續12年成為數據泄露成本最高的行業。

與2021年相比,2022年有更多的組織部署了零信任,節省的成本約為100萬美元。

這是該報告第二年研究零信任安全框架對數據泄露平均成本的影響。部署零信任架構的企業占比從2021年的35%增加到2022年的41%。在2022年的報告中,其余59%沒有部署零信任的組織,比那些部署了零信任的組織的數據泄露平均成本高出了100萬美元。而那些部署了成熟的零信任安全框架的企業,他們節省的成本甚至更大--與處于零信任計劃初始階段的企業相比,他們節省了約150萬美元。

2022年,勒索軟件和破壞性攻擊造成的數據泄露成本比平均成本更高,而涉及勒索軟件的違規事件占比增長了41%。

此次是該報告首次研究勒索軟件和破壞性攻擊的成本。2022年,勒索軟件攻擊的平均成本--不包括贖金成本--略有下降,從462萬美元降至454萬美元,而破壞性攻擊的成本從469萬美元增至512萬美元,而全球平均成本為435萬美元。勒索軟件造成的漏洞占比從2021年的7.8%增長到2022年的11%,增長率為41%。

事件響應團隊和定期測試事件響應計劃對成本的影響是平均節省266萬美元。

組建事件響應(IR)團隊和廣泛測試IR計劃是減輕數據泄露成本的兩個最有效的方法。然而,在有IR計劃的研究企業中(73%),37%沒有定期測試他們的計劃。企業必須通過桌面演習或在模擬環境(如網絡靶場)中運行漏洞場景來定期測試其IR計劃,這一點至關重要。

2022年報告當中有哪些新內容?

2022年的研究報告在研究方面有了新的突破,一些新的發現顯示了漏洞的成本如何受到包括供應鏈損害、關鍵性基礎設施和技能差距等因素的影響。該研究還探討了安全技術,包括XDR(Extended Detection and Response)擴展檢測和響應和云安全,如何影響數據泄露成本。

以下是其中的一些發現:

482萬美元是關鍵性基礎設施組織數據泄露的平均成本。

所研究的關鍵性基礎設施組織的數據泄露的平均成本為482萬美元,比其他行業組織的平均成本高100萬美元。關鍵性基礎設施組織包括金融服務、工業、技術、能源、運輸、通信、醫療健康、教育和公共部門等行業的組織。28%的關鍵性基礎設施組織經歷了破壞性或勒索軟件的攻擊,而17%的組織因為商業伙伴被破壞而經歷了漏洞事件。

45%的數據泄露事件發生在云中,但在混合云環境中,數據泄露成本較低。

研究中45%的數據泄露事件發生在云中。發生在混合云環境中的數據泄露事件的平均成本是380萬美元,而私有云中的數據泄露成本是424萬美元,公共云中的數據泄露成本高達502萬美元。與單一采用公有云或私有云模式的企業相比,采用混合云模式的企業其數據泄露事件的周期也更短。與公有云采用者相比,混合云采用者識別和控制漏洞的時間要少48天。

XDR技術幫助減少了近一個月的漏洞生命周期。

那些采用XDR技術的44%的企業在響應時間上有很大的優勢。與沒有實施XDR的組織相比,部署了XDR的組織的數據泄露生命周期平均縮短了29天。

XDR功能可以幫助大大降低平均數據泄露成本和泄露周期。例如,IBM Security QRadar XDR通過利用其跨工具的單一統一工作流程,使企業能夠更快地檢測和消除威脅。

技能短缺使企業在數據泄露成本高出50多萬美元。

研究中只有38%的企業表示他們的安全團隊有足夠的人員配備。這種技能差距導致人員不足的組織的數據泄露成本比人員充足的安全團隊高出55萬美元。

近五分之一的違規事件是由供應鏈泄露引起的,其成本更高,并需要近一個月的時間來控制。

近年來的一些重大攻擊是通過供應鏈到達組織的,比如組織由于商業伙伴或供應商的妥協而被攻破。2022年,19%的違規事件是供應鏈攻擊,平均成本為446萬美元,略高于全球平均水平。供應鏈泄露事件的平均生命周期比全球平均生命周期長26天。

更多看點

《2022年數據泄露成本報告》包含大量信息,可幫助企業了解潛在的財務風險,并根據各種因素確定成本基準。此外,該報告還包括基于IBM Security對研究的分析而提出的安全最佳實踐建議。在完整的報告中還有以下更多看點:

全球發現:17個不同地域和17個行業的數據泄露平均成本,包括最高的國家(美國--944萬美元)。

事件響應團隊和定期測試的事件響應計劃對成本的影響(平均節省266萬美元)。

導致漏洞的最常見攻擊載體的頻率和平均成本,包括被盜憑證(19%,450萬美元)、網絡釣魚(16%,491萬美元)和云端錯誤配置(15%,414萬美元)。

安全措施和技術的影響,包括風險量化技術、身份和訪問管理、多因素認證和危機管理團隊。

安全漏洞的影響,包括安全系統的復雜性、云遷移中的攻擊、遠程工作和合規失敗。

超過100萬條記錄的巨型違規事件的成本,包括最大的高達6000萬條記錄的違規事件,成本接近4億美元。

本文作者John Zorabedian 是 IBM Security 的內容營銷經理,在網絡安全行業有近十年的營銷經驗。他在IBM 主要負責思想領袖項目的內容,包括《數據泄露成本報告》和 《X - Force 威脅情報指數》等重要行業標桿報告,并作為作家和內容策略師對視頻游戲“網絡安全行動:終端”等品牌項目作出重要貢獻。John對通過寫作、數據和設計來講述故事有著持久的興趣。他是美國馬薩諸塞州人,畢業于衛斯理大學,目前在IBM Security劍橋總部工作。

-

IBM

+關注

關注

3文章

1749瀏覽量

74631 -

數據

+關注

關注

8文章

6909瀏覽量

88849 -

軟件

+關注

關注

69文章

4799瀏覽量

87175

原文標題:IBM《2022年數據泄露成本報告》有哪些新看點?

文章出處:【微信號:IBMGCG,微信公眾號:IBM中國】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

ADS1246輸出Data的響應速度可以達到100ms嗎?

PID控制的常見問題及解決方案

如何提升 ChatGPT 的響應速度

智慧園區系統集成解決方案應用

AM625SIP處理器如何透過整合LPDDR4,加快開發速度

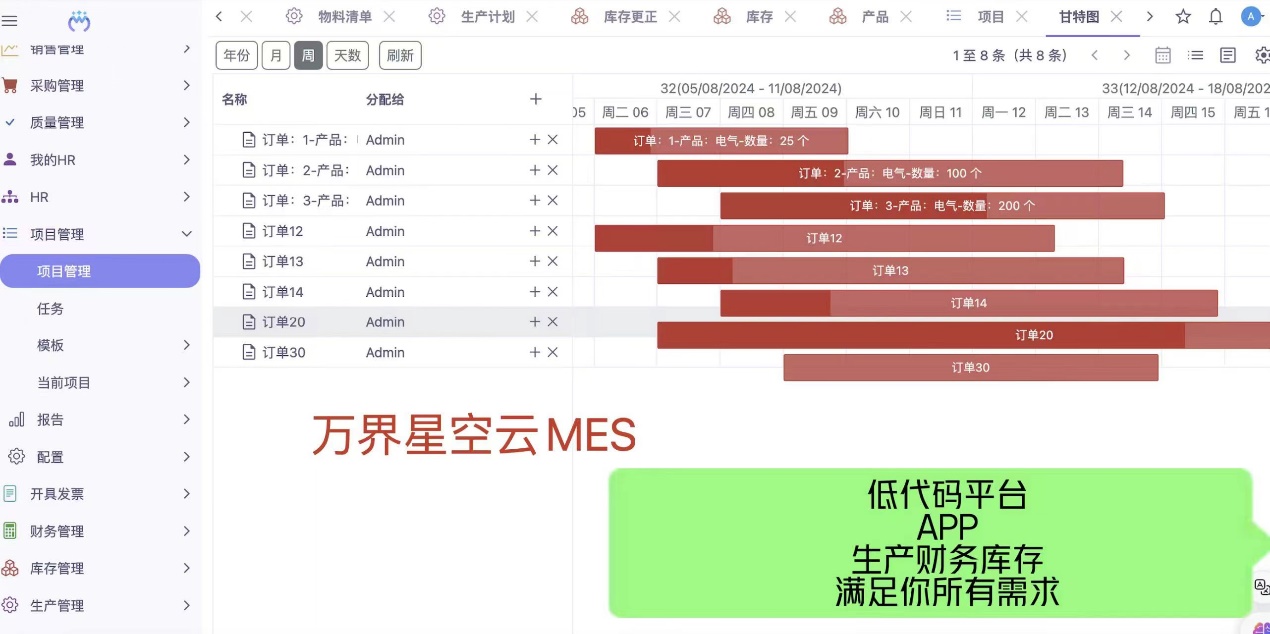

??萬界星空科技低代碼云mes,更適合中小企業的mes系統

淺談安數云智能安全運營管理平臺:DCS-SOAR

微軟Edge瀏覽器響應速度提升42%至76%,優化歷史記錄、下載功能

河道流量監測解決方案

HarmonyOS NEXT 提升應用響應速度

COD檢測儀響應水質異常的速度?

連接器領導者中國星坤全面升級,順豐助力提升產品響應速度!

IBM提供SOAR解決方案幫助企業整合加快事件響應速度

IBM提供SOAR解決方案幫助企業整合加快事件響應速度

評論