前言

ASRC搞了個八周年慶,又來了一個交漏洞送衣服的活動。通過以前挖洞的經驗,感覺某個業務細一點挖應該還是有洞的,就回去炒老飯了。

正文

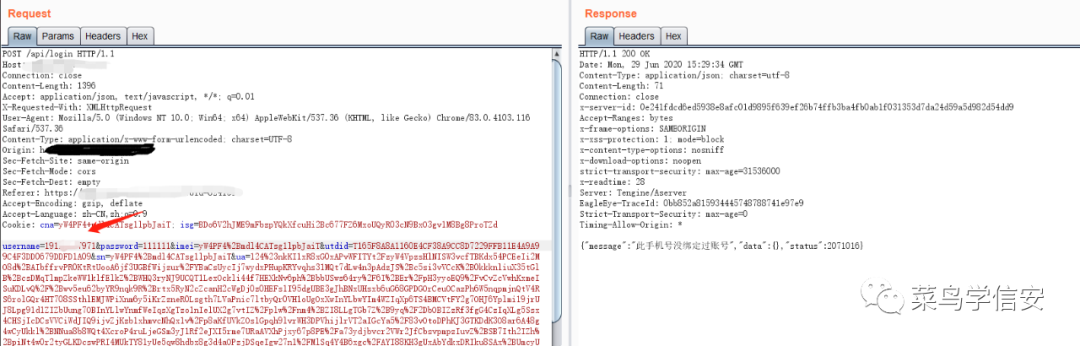

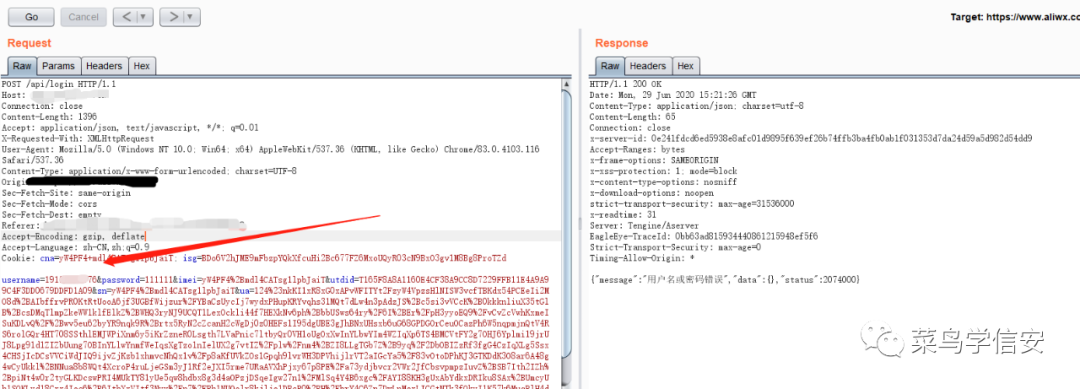

登入處抓包,發現這里存在一個賬號枚舉,發現通過爆破不同的username,即通過遍歷手機號碼得知該手機號碼是否在該業務上注冊過。

未注冊時

注冊過時

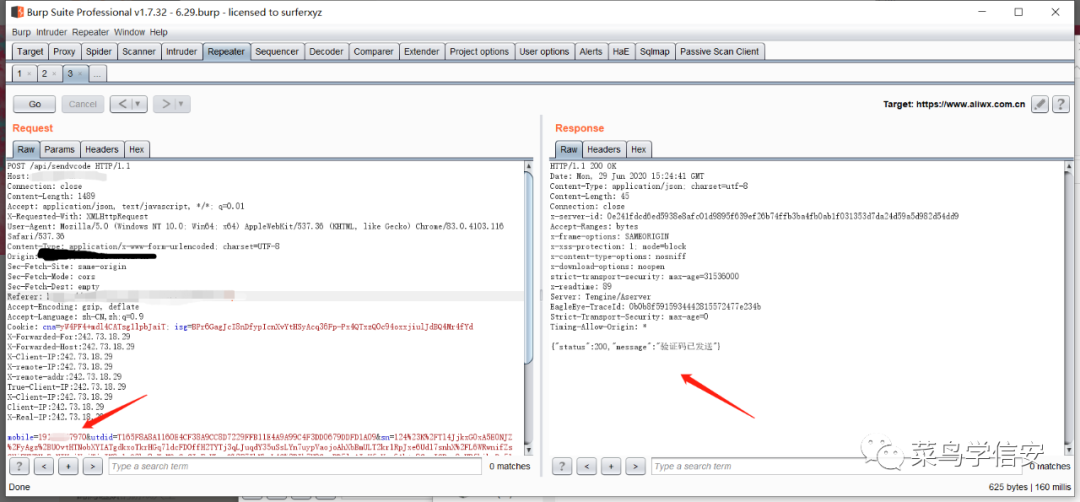

這個業務點還可以通過手機號碼接收驗證碼登入,因為存在60s才能發送一次的限制所以沒有短信轟炸,但是可以通過抓這個發送驗證碼的包,可以造成一個橫向的短信轟炸。

(這里的測試是否可以通過xff頭等繞過短信發送頻率限制的插件是coolcat師傅寫的burpFakeIP)

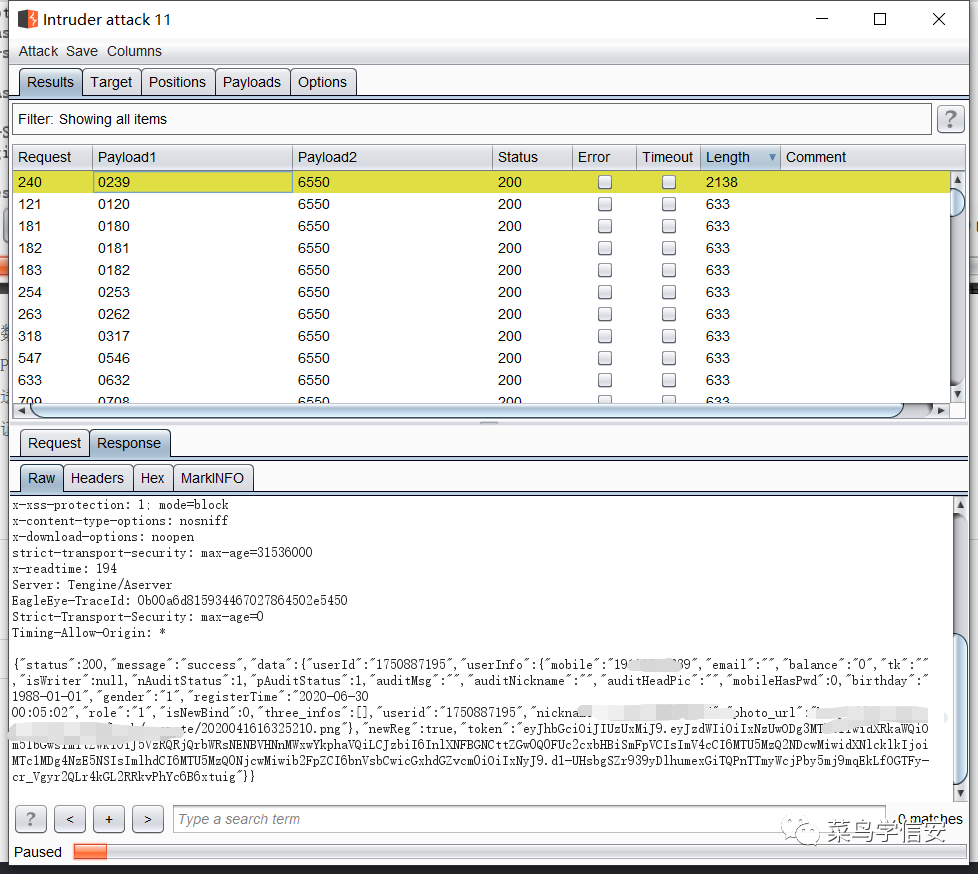

這里收到的驗證碼為4位數,然后每個驗證碼可以使用3次,還是存在一定爆破的可能性,相當于可以任意登入賬戶,或者先枚舉一些用戶,然后再批量隨機爆破驗證碼。

一個burp intruder跑發送驗證碼的 比如一個跑1371234XXXX 一個burp intruder跑驗證驗證碼的 然后這個跑驗證碼為任意一個四位數的驗證碼 跟著上面跑 理論上發一次包 跑出來的概率是萬分之一

而且驗證碼可以重復使用

登入進去查看信息,看burp里面的包”registerTime”:”2020-06-30應該就是剛剛爆破的時候創建的賬號,默認在沒有創建過賬號的情況下,爆破成功驗證碼就會自動創建賬號,

總結

以前倒是遇到過不少四位數驗證碼爆破的,但是這種可以結合短信遍歷,一個短信驗證碼只能驗證三次的,最后能成功利用的還是第一次遇到,關鍵還是這里不存在圖片驗證碼或者行為驗證碼可操作性強了很多。

審核編輯:劉清

-

ASR

+關注

關注

2文章

35瀏覽量

18665

原文標題:實戰|一個有趣的任意密碼重置

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

黑客利用蘋果密碼重置功能缺陷實施釣魚攻擊

一文讀懂爆破壓力檢測儀的使用方法,測試原理和壓力單位換算關系

sim卡pin碼怎么設置 sim卡pin碼怎么重置

電腦的pin碼是什么?PIN碼和密碼有什么區別?電腦如何設置pin碼?

鴻蒙實戰基礎(ArkTS)-窗口管理

mysql密碼忘了怎么重置

鴻蒙原生應用/元服務開發-Serverless賬戶驗證碼的問題

Java 中驗證碼的使用

一個短信驗證碼爆破重置

一個短信驗證碼爆破重置

評論