作者 |京東云開發(fā)者-廖宗雄

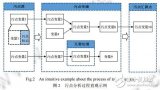

在日常生產(chǎn)生活中,我們常說,“安全第一”、“安全無小事”。圍繞著安全問題,在各行各業(yè)都有對各類常見安全問題的解決方案和突發(fā)安全問題的應急預案。在互聯(lián)網(wǎng)、軟件開發(fā)領(lǐng)域,我們?nèi)粘9ぷ髦袑Ω黝惓R姷陌踩珕栴}又有哪些常見的解決方案呢?在此,結(jié)合經(jīng)典架構(gòu)圖做一個梳理。

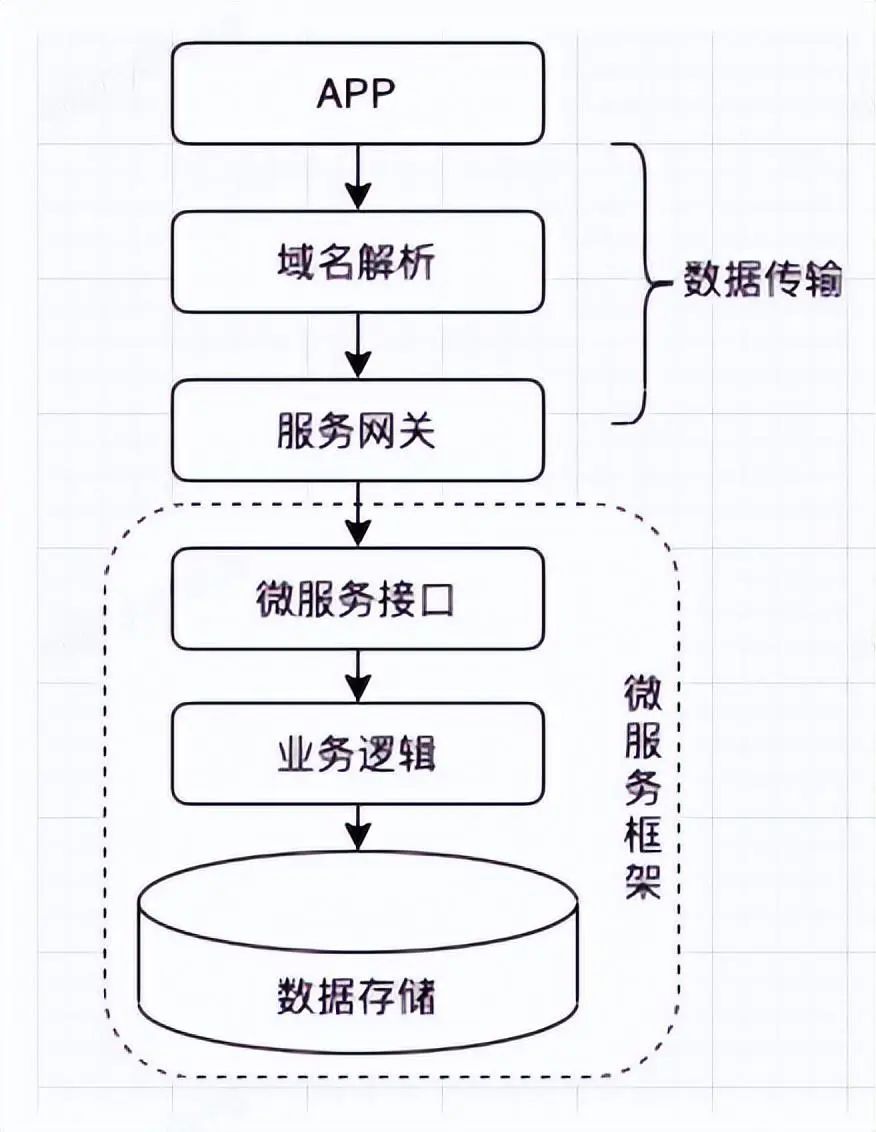

經(jīng)典架構(gòu)圖 下面,結(jié)合上述的經(jīng)典架構(gòu)圖,對數(shù)據(jù)存儲、微服務接口、外網(wǎng)數(shù)據(jù)傳輸及 APP 層可能出現(xiàn)的安全問題進行分析,并給出一些常見的應對措施。

1 數(shù)據(jù)存儲

為了保證數(shù)據(jù)存儲的安全,對于敏感數(shù)據(jù)在進行存儲時,需要進行加密存儲,同時,敏感數(shù)據(jù)建議在全公司進行收口管理,便于統(tǒng)一管理。對敏感數(shù)據(jù)進行加密存儲時,常見的加密方式有可逆加密和不可逆加密,分別適用于不同的敏感數(shù)據(jù)。

1.1 可逆加密或?qū)ΨQ加密

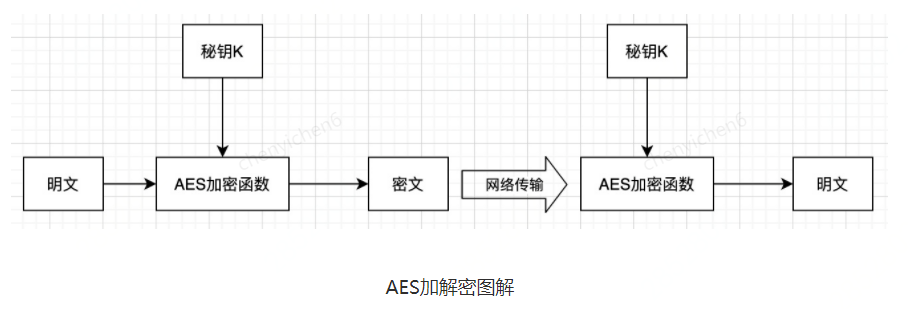

可逆加密,即通過對密文進行解密后,能把密文解密還原出明文。對稱加密算法加密和解密用到的密鑰是相同的,這種加密方式加密速度非常快,適合經(jīng)常發(fā)送數(shù)據(jù)的場合,缺點是密鑰的傳輸比較麻煩。比如:網(wǎng)絡購物的收貨地址、姓名、手機號等就適合用該加密方式,常用的對稱加密算法有 DES、AES,下面以 AES 為例說明對稱加密的過程。

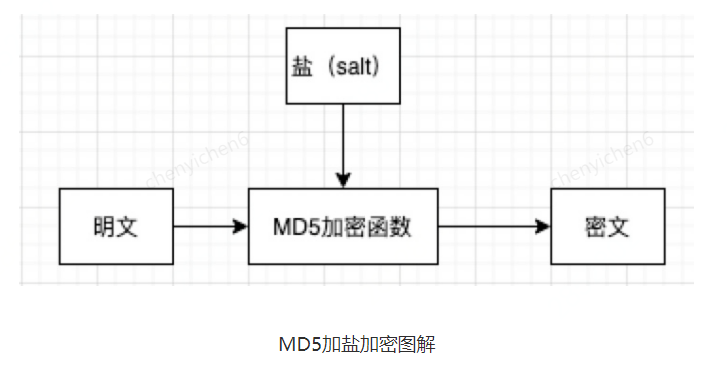

在該加解密中,對于秘鑰 K 的生成需要加解密雙方共同制定并妥善保管。通常,我們會把該秘鑰 K 存儲在需要使用加解密程序的進程內(nèi),便于在程序使用時直接進行使用。 1.2 不可逆加密 不可逆加密,即不需要解密出明文,如:用戶的密碼。不可逆加密常用的算法有 RES、MD5 等,在此以 MD5 為例進行說明。但大家都知道,MD5 算法是存在碰撞的,即不同的明文通過 MD5 加密后,存在相同的密文。因此,直接使用 MD5 對密碼進行加密在生產(chǎn)上是不嚴謹?shù)模ǔ_€需要配合鹽(salt)進行使用。對于鹽的使用,也有一定的技巧,一種鹽值是固定的,即所有的明文在進行加密時都使用相同的鹽進行加密;另一種是結(jié)合具體的業(yè)務場景,用可變鹽值,比如:就密碼加密而言,可以把用戶名的部分或全部作為鹽值,和密碼進行一起加密后存儲。

2 微服務接口微服務的安全,需要從請求鑒權(quán)和請求容量限制這 2 個方面來考慮。對于請求鑒權(quán),可以設置請求 IP 黑名單的方式,對該 IP 的所有請求或全部放行或全部拒絕,該方式的粒度較粗。而如果要做得較細粒度一些,可以針對具體的 API 進行 token 鑒權(quán),相比粗粒度該方式會控制得比較精準;

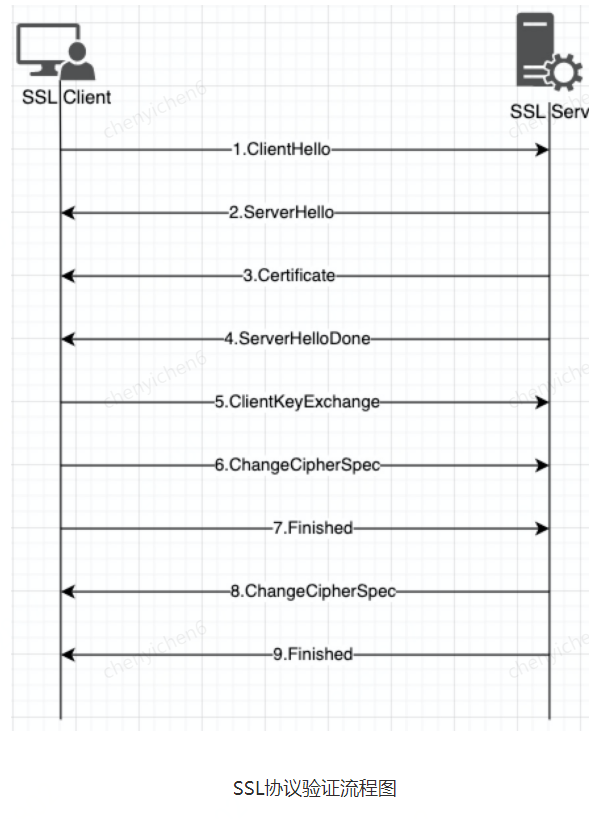

HTTPS 也是 HTTP 和 SSL 協(xié)議的結(jié)合體,所以在數(shù)據(jù)傳輸中,SSL 協(xié)議扮演了至關(guān)重要的角色。那 SSL 協(xié)議的工作過程是怎么樣的,他是怎么保證數(shù)據(jù)傳輸過程中的安全的呢?下面為大家解析一下 SSL 協(xié)議的工作過程。

SSL 客戶端與 SSL 服務端驗證的過程如下:

SSL 客戶端向 SSL 服務端發(fā)送隨機消息 ClientHello 的同時把自己支持的 SSL 版本、加密算法、秘鑰交換算法、MAC 算法等信息一并發(fā)送;

SSL 服務端收到 SSL 客戶端的請求后,確定本次通信采用的 SSL 版本及加密組件和 MAC 算法,并通過 ServerHello 發(fā)送給 SSL 客戶端;

SSL 服務端將攜帶自己公鑰信息的數(shù)字證書通過 Certificate 發(fā)送給 SSL 客戶端;

SSL 服務端通過 ServerHelloDone 消息通知 SSL 客戶端版本和加密組件協(xié)商結(jié)束,開始進行秘鑰交換;

SSL 客戶端驗證 SSL 服務端發(fā)送的證書合法后,利用證書中的公鑰加密隨機數(shù)生成 ClientKeyExchange 發(fā)送給 SSL 服務端;

SSL 客戶端發(fā)送 ChangeCipherSpec 消息,通知 SSL 服務端后續(xù)將用協(xié)商好的秘鑰及加密組件和 MAC 值;

SSL 客戶端計算已交互的握手消息的 hash 值,利用協(xié)商好的秘鑰和加密組件加密 hash 值,并通過 Finished 消息發(fā)送給 SSL 服務端,SSL 服務端用相同的方法計算已交互的 hash 值,并與 Finished 消息進行對比,二者相同且 MAC 值相同,則秘鑰和加密組件協(xié)商成功;

同樣地,SSL 服務端也通過 ChangeCipherSpec 消息通知客戶端后續(xù)報文將采用協(xié)商好的秘鑰及加密組件和 MAC 算法;

SSL 服務端端計算已交互的握手消息的 hash 值,利用協(xié)商好的秘鑰和加密組件加密 hash 值,并通過 Finished 消息發(fā)送給 SSL 客戶,SSL 客戶端用相同的方法計算已交互的 hash 值,并與 Finished 消息進行對比,二者相同且 MAC 值相同,則秘鑰和加密組件協(xié)商成功;

通過上面的這個交互過程,我們可以看出,在使用 SSL 的過程中,除了客戶端(瀏覽器)跟服務器之間的通訊外,其他的任何第三方想要獲取到協(xié)商的秘鑰是比較困難的。即使有比較厲害的人獲取到了,基于目前用戶在某個網(wǎng)站上的時效性,會影響我們對應秘鑰的時效性,因此,造成的破壞性也比較有限。

4 APP在 APP 層的安全問題,需要結(jié)合服務端一并來解決,在這主要介紹驗證碼這種形式。驗證碼作為一種人機識別手段,其主要作用是區(qū)分正常人操作還是機器的操作,攔截惡意行為。當前互聯(lián)網(wǎng)中,大多數(shù)系統(tǒng)為了更好地提供服務,通常都需要用戶進行注冊。注冊后,用戶每次在使用系統(tǒng)時需要進行登錄,登錄過程中,為了防止系統(tǒng)非法使用,通常都需要用戶進行登錄操作,登錄過程中,常用的驗證方式主要通過驗證碼進行驗證,當前比較常用的驗證碼有以下幾種類型。

4.1 短信驗證碼 目前用得比較廣泛的一種驗證碼形式,輸入有效的手機號后,系統(tǒng)給手機號發(fā)送相應的短信驗證碼完成驗證。

4.2 語音驗證碼 通過輸入有效的手機號,系統(tǒng)給手機號撥打電話后,用語音播報的方式完成驗證碼的驗證。

4.3 圖片驗證碼 較傳統(tǒng)的驗證碼驗證方式,由系統(tǒng)給出驗證碼在頁面顯示,在進行頁面提交時,驗證碼一并提交到系統(tǒng)后臺驗證。

4.4 語義驗證碼 比較新穎的一種驗證碼形式,但是該種方式相比較而言對用戶不是特別友好,需要慎用。 除了上述的幾種目前常用的驗證碼外,還有文本驗證碼、拼圖驗證碼、問題類驗證碼等,在此就不再一一列舉,大家如果感興趣可以自己去搜索、學習。 這主要從系統(tǒng)的架構(gòu)上,分析了日常工作中我們所接觸到的比較常見的一些安全問題及其應對措施,在實際工作的安全問題遠不止這里提到的內(nèi)容。希望在日常工作中,我們大家都繃緊安全的神經(jīng),時刻關(guān)注自己工作中的各類潛在的安全問題,爭取把安全問題消滅在系統(tǒng)發(fā)布前。

5 參考文獻

SSL 是如何加密傳輸?shù)臄?shù)據(jù)的:

[技術(shù)每日說] - SSL 是如何加密傳輸?shù)臄?shù)據(jù)的! 名詞解釋:

SSL:(Secure Socket Layer,安全套接字層),位于可靠的面向連接的網(wǎng)絡層協(xié)議和應用層協(xié)議之間的一種協(xié)議層。SSL 通過互相認證、使用數(shù)字簽名確保完整性、使用加密確保私密性,從而實現(xiàn)客戶端和服務器之間的安全通訊。該協(xié)議由兩層組成:SSL 記錄協(xié)議和 SSL 握手協(xié)議。

HTTPS:(全稱:Hypertext Transfer Protocol over Secure Socket Layer),是以安全為目標的 HTTP 通道,簡單講是 HTTP 的安全版(HTTP+SSL)。即 HTTP 下加入 SSL 層,HTTPS 的安全基礎(chǔ)是 SSL,因此加密的詳細內(nèi)容就需要 SSL。

作者:廖宗雄

-

互聯(lián)網(wǎng)

+關(guān)注

關(guān)注

54文章

11115瀏覽量

103033 -

MAC地址

+關(guān)注

關(guān)注

1文章

50瀏覽量

11737 -

數(shù)據(jù)存儲

+關(guān)注

關(guān)注

5文章

964瀏覽量

50861 -

https

+關(guān)注

關(guān)注

0文章

51瀏覽量

6104

原文標題:從系統(tǒng)架構(gòu)分析安全問題及應對措施

文章出處:【微信號:OSC開源社區(qū),微信公眾號:OSC開源社區(qū)】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

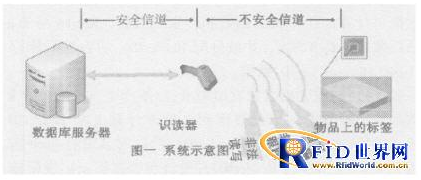

RFID系統(tǒng)安全分析

能量收集系統(tǒng)的安全問題

物聯(lián)網(wǎng)面臨的安全問題

固件漏洞安全問題的解決辦法

手機電池和充電器的安全問題分析

關(guān)于TCP/IP門禁系統(tǒng)有哪些安全問題?有什么解決辦法?

Arm的平臺安全架構(gòu)(PSA)干貨

基于分級安全的OpenHarmony架構(gòu)設計

從鬼影病毒危害觀網(wǎng)吧內(nèi)網(wǎng)安全問題

面向應用程序安全問題的污點分析技術(shù)

RFID系統(tǒng)數(shù)據(jù)安全問題怎樣來解決

如何從系統(tǒng)架構(gòu)分析安全問題

如何從系統(tǒng)架構(gòu)分析安全問題

評論