《關鍵信息基礎設施安全保護條例》第二十四條要求保護工作部門要及時掌握關鍵信息基礎設施安全態勢,及時發現網絡安全威脅和隱患,做好預警通報和防范工作。該條款對網絡安全防護手段及安全人員能力提出了更高的要求。

當前威脅檢測手段面臨的問題

當前的網絡安全防護手段,主要是通過從不同安全供應商采購的安全產品和系統進行構建。由于各產品和系統間關聯性不足,安全威脅仍是通過人力在不同系統間調度發現,檢測和響應效率難以應對網絡攻擊。如圖所示,攻擊者從初次發動攻擊到成功滲入系統,通常分鐘級就可以完成;再從滲入系統到竊取數據,也可以在幾分鐘內完成。而對于系統安全防護人員,從攻擊者開始實施攻擊,滲入到系統中,再到其惡意行為被發現,往往需要幾周到幾個月。發現惡意行為后對其進行處置、對系統進行修復,又需要花費幾周時間。特別對于當前越來越復雜的系統來講,檢測及響應的時間進一步加長,難以滿足《關基保護條例》要求。

不同階段攻、防時間對比

威脅信息共享+自動化集成的威脅防御方案

那我們應該怎么做呢?將攻防雙方放在一個時間軸上來看,時間軸的上方是攻擊者在各個階段的攻擊動作,時間軸的下方是系統安全防護人員對應各階段采取的防護動作。從攻擊者開始攻擊,到系統安全防護人員檢測到攻擊,這段時間是攻擊者的自由攻擊時間。從系統安全防護人員檢測到攻擊,到整個系統的恢復,這段時間是系統安全防護人員的響應處置時間。將問題先進行抽象,再考慮整個系統的復雜性,本質上要解決的是,在復雜網絡環境下,實現對網絡安全風險的快速檢測和快速響應處置問題,以盡可能縮短攻擊者的自由攻擊時間和系統安全防護人員的響應處置時間,減少威脅的影響范圍和損失。

這就要求用戶能夠將存量系統的安全能力和未來增量系統的安全能力進行充分整合,以實現1+1》2的效果,而不是當前“串糖葫蘆”似的構建安全能力。基于對各系統安全能力的有效整合,進而實現涵蓋IPDRR全周期的安全自動化操作,包括識別、保護、檢測、響應和恢復。與此同時,還需要構建跨組織的、可機器讀取的、上下文豐富的增強威脅信息共享機制。包括但不限于IOC失陷指標、Playbook安全劇本、TAC攻擊者上下文、報告和規則特征等內容,以降低攻擊者的攻擊靈活性,從而在速度和規模上提高自動化防御的有效性。

要推動上述目標的達成,在技術方面,需要構建一套安全能力、數據的集成方案和機制,以實現對多個不同來源數據信息的集成,進而開展自動化的風險判定和響應處置的決策,并將響應決策同步到設備中進行操作。另外,威脅信息的不斷豐富及自動化共享也是非常必要的步驟。具體可以考慮從以下四方面進行重點構建。

1、實現對安全設備和系統能力的統一調度

目前的網絡防護系統大多都是孤立運行,并且常常是靜態配置,這導致網絡安全防護操作只能依靠人來執行,效率極低。對于用戶而言,應對網絡攻擊往往需要多種安全技術協同工作,但是不同的安全防御組件和技術的集成往往代價很高,通常需要定制通信接口(專有API)。另外,由于各廠商安全產品的功能差異,產品中的某個功能模塊可能會與其他功能模塊緊耦合,無法通過API直接訪問,從而降低了產品與其他工具動態整合的靈活性。因此,引入標準化、以功能為中心的命令和控制接口可以增強技術多樣性和系統功能調度的能力,同時降低設備管理的復雜度、簡化集成過程。

2、對關鍵數據進行標準化定義,實現機器讀取

標準化、規范化是安全自動化的基礎,但標準化的粗細粒度和范圍則直接影響工作量和可落地性。筆者認為,對不同類型的數據需要采取不同的標準化策略:

對于跨域/跨系統流動的數據、差異性/變動性較小的數據,是標準化的重點,如威脅信息數據、用于安全能力調度的命令和控制數據等。

對于一直增加且持續變化的數據,如脆弱性數據、資產描述數據、事件描述數據等,需要有專業組織來定義和維護。

對于業務差異和變化較大的數據,如告警日志、樣本檢測結果、安全事件等內容,建議通過枚舉的方式對部分關鍵字段或補充字段內容進行標準化,如在告警日志、安全事件內容中補充攻擊手法或攻擊模式信息,便于更高層次的綜合分析。

對于當前采用較多的安全數據集中化存儲方案,建議補充跨廠商、跨產品的數據分布式存儲方案,作為客戶可選方案。通過構建統一的數據中間件,實現標準化的數據查詢和結果返回,進而構建全面的雙邊連接,實現跨網絡、文件和日志域的復雜查詢和分析。

3、構建數據承載機制,確保數據的高效流動

傳統安全設備之間通過接口進行點對點的連接,一旦業務復雜后,隨著安全設備數量的提升,點對點的連接數量呈指數級增長,部署效率和通信及時性都受到嚴重影響。而通過定義一套通信模型,使得傳統一對一的通信演變成開放數據交換層,使接入的安全設備能夠實時共享威脅信息和協調安全操作,提升事件處置的效率和及時性。

4、在特定應用場景下,牽引安全能力和數據集成方案的落地

市場需求往往是由特定安全應用場景進行引導,而要實現不同場景下安全能力的有效整合和復用,則需要在這些安全場景下實現上述標準和機制的應用。筆者建議優先在零信任、態勢感知、響應編排、威脅信息共享等場景,推動標準的應用和改進,并最終實現落地和推廣。

結束語

最后,在產業和政策方面,建議構建產品的能力和標準認證體系,為企業的集成能力背書;同時,將互聯互通相關標準的應用,納入到事前招標要求和事后跟蹤監督,確保能力集成的真正落地。

-

數據

+關注

關注

8文章

6892瀏覽量

88828 -

存儲

+關注

關注

13文章

4263瀏覽量

85675 -

網絡安全

+關注

關注

10文章

3127瀏覽量

59600

原文標題:解讀丨自動化集成方案,快速發現威脅,提升關基安全防護能力

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數據通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

最有效的云服務器網絡安全防護措施

常見的網絡硬件設備有哪些?國產網絡安全主板提供穩定的硬件支持

IP風險畫像如何維護網絡安全

網絡安全技術商CrowdStrike與英偉達合作

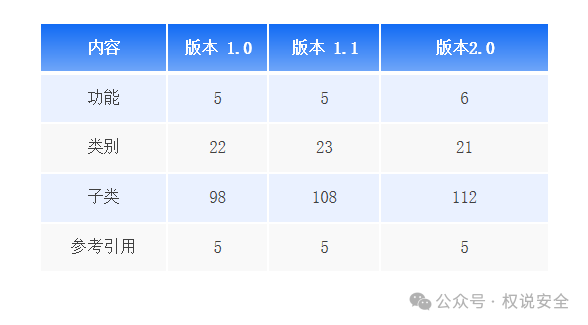

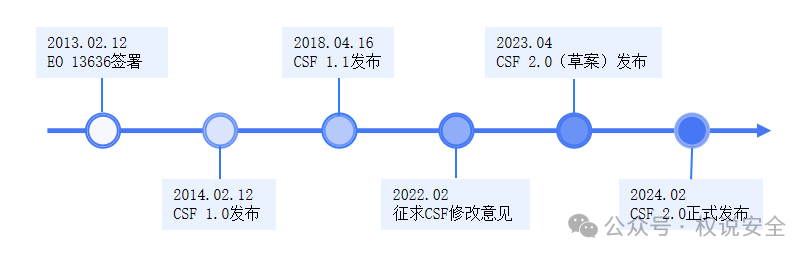

專家解讀 | NIST網絡安全框架(2):核心功能

專家解讀 | NIST網絡安全框架(1):框架概覽

艾體寶觀察 | 2024,如何開展網絡安全風險分析

企業網絡安全的全方位解決方案

危機四伏,2024如何開展網絡安全風險分析

知語云全景監測技術:現代安全防護的全面解決方案

FCA汽車網絡安全風險管理

如何實現對網絡安全風險的快速檢測和快速響應

如何實現對網絡安全風險的快速檢測和快速響應

評論