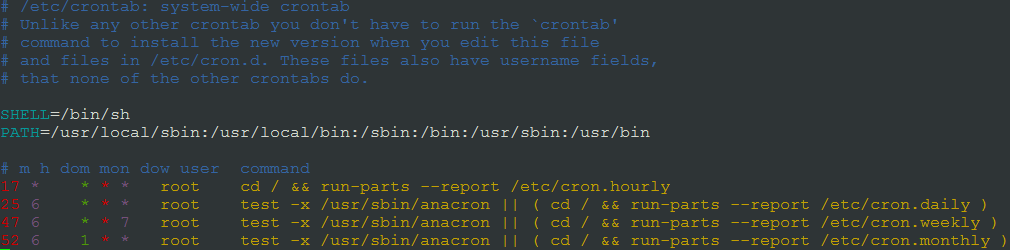

0x00故事是這樣的

1.添加任務計劃命令其實有兩個:

①.at命令是Windows自帶的用于創建計劃任務的命令,但是at命令只在2003及以下的版本使用。

②.schtasks命令(在2008及以后的系統中已經將at命令廢棄,改用schtasks命令代替了at命令)。

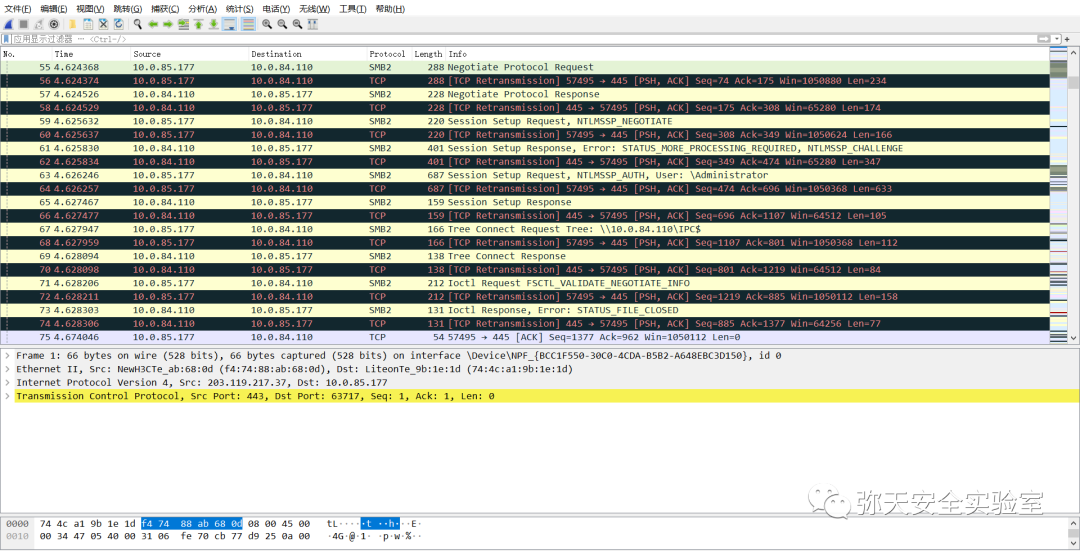

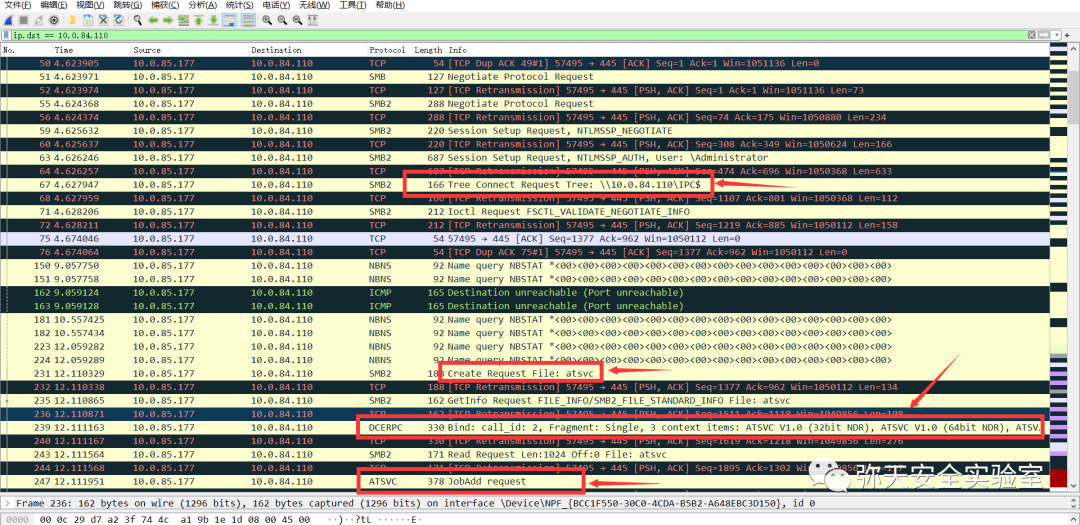

2.下面是自己之前本地搭建環境抓取的數據包,其中包含了at命令和schtasks命令產生的流量。

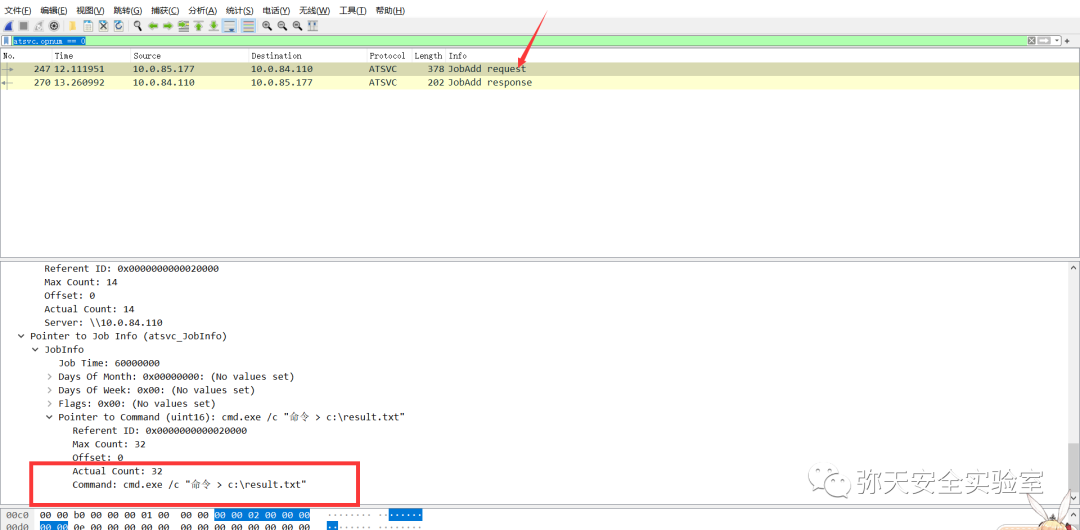

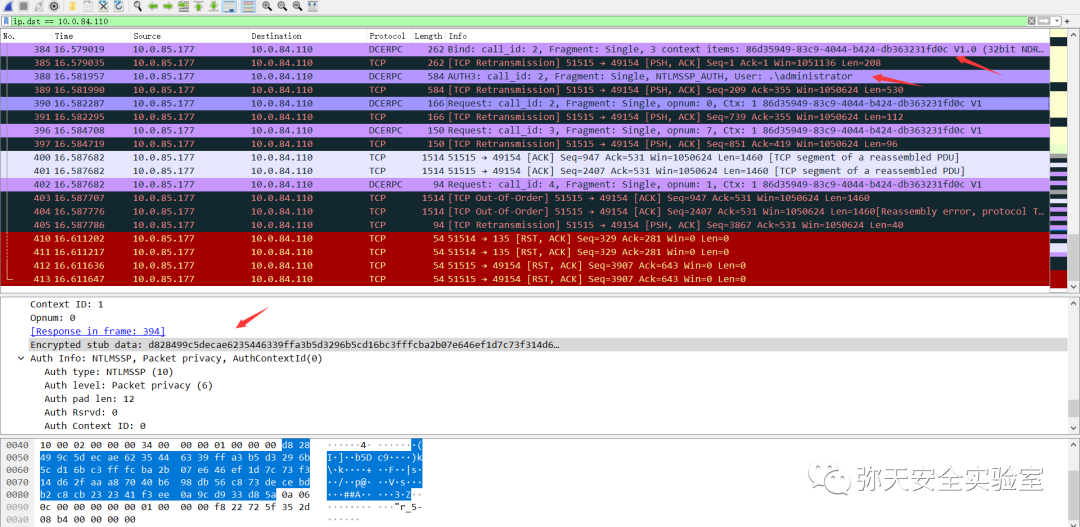

3.其中at命令的特征還是比較明顯的

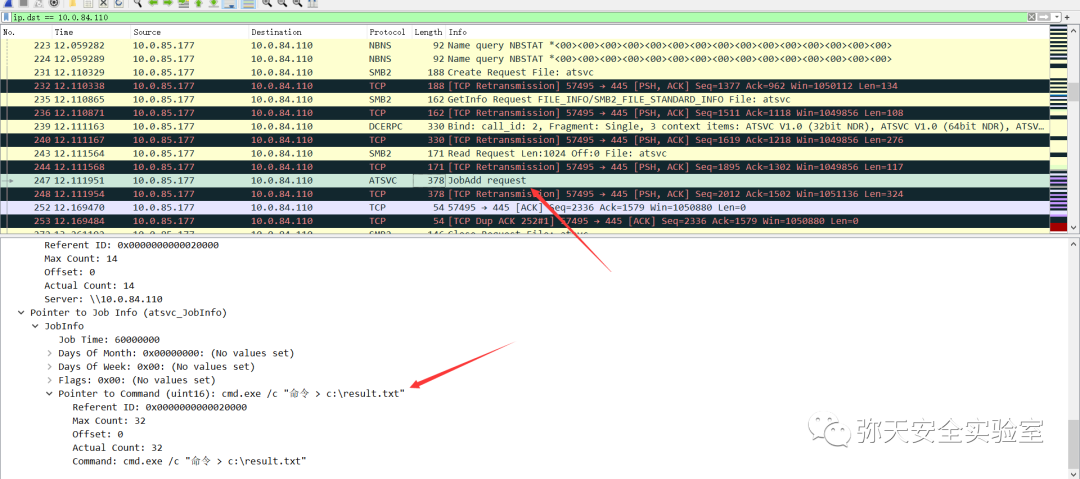

①.執行命令at \XXXXXXX1600 cmd.exe /c "命令 > c: esult.txt"

②.先通過SMB建立IPC鏈接。

③.創建一個請求文件,調用一個RPC綁定。

④.然后發送一個JobAdd請求到at服務。

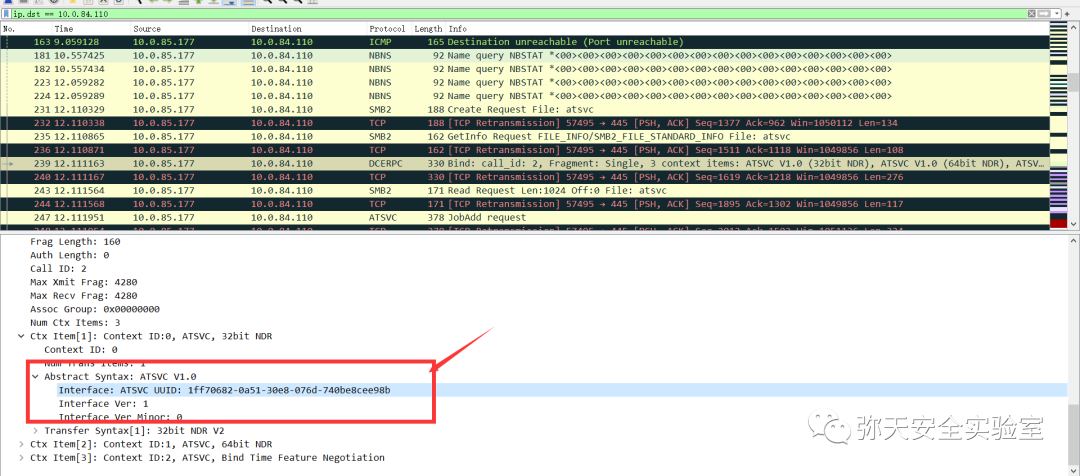

4.ATSVC的UUID:1ff70682-0a51-30e8-076d-740be8cee98b

5.JobAdd請求特征還是比較明顯的,這個屬于強特征。

6.所以排查at命令的思路就是篩選出來所有的JobAdd請求,條件是:atsvc.opnum==0,這個時候只要排查Command里面的數據就行了。

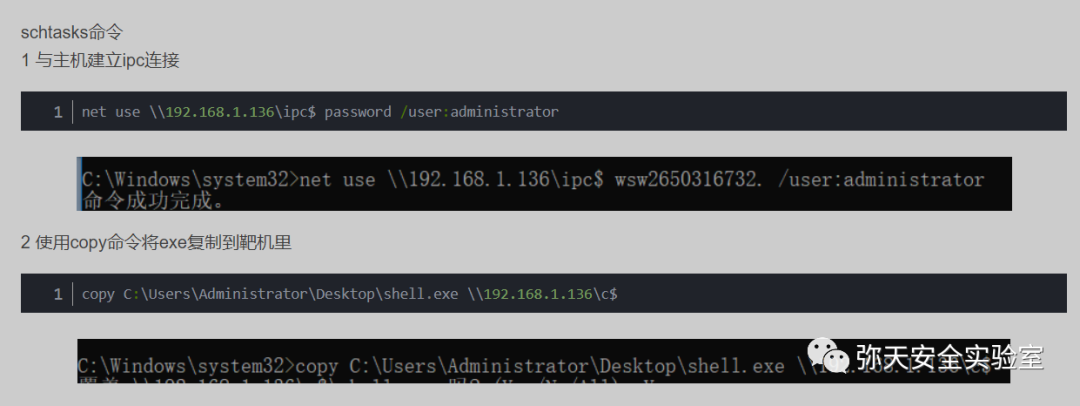

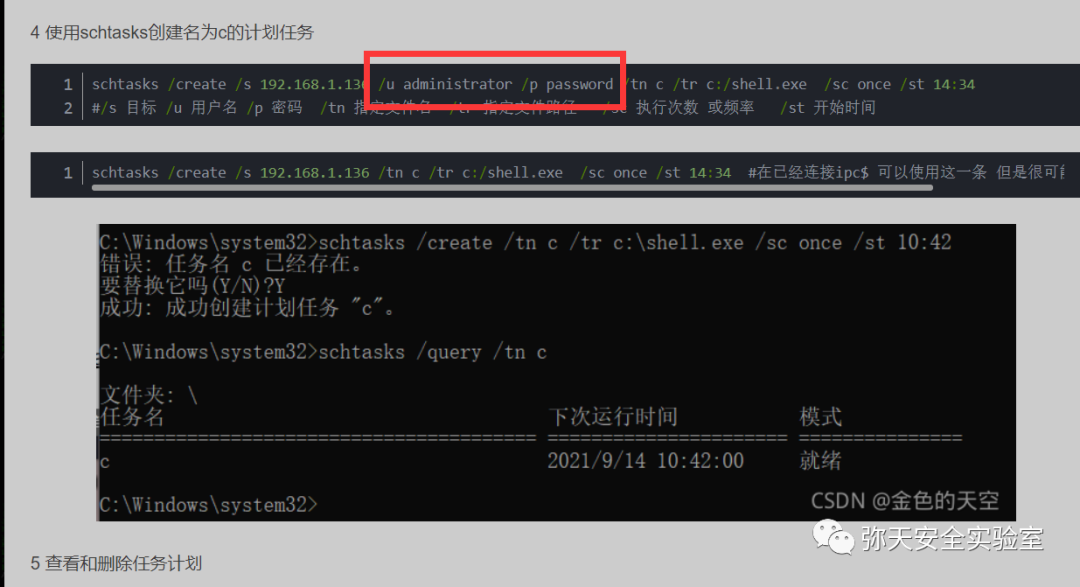

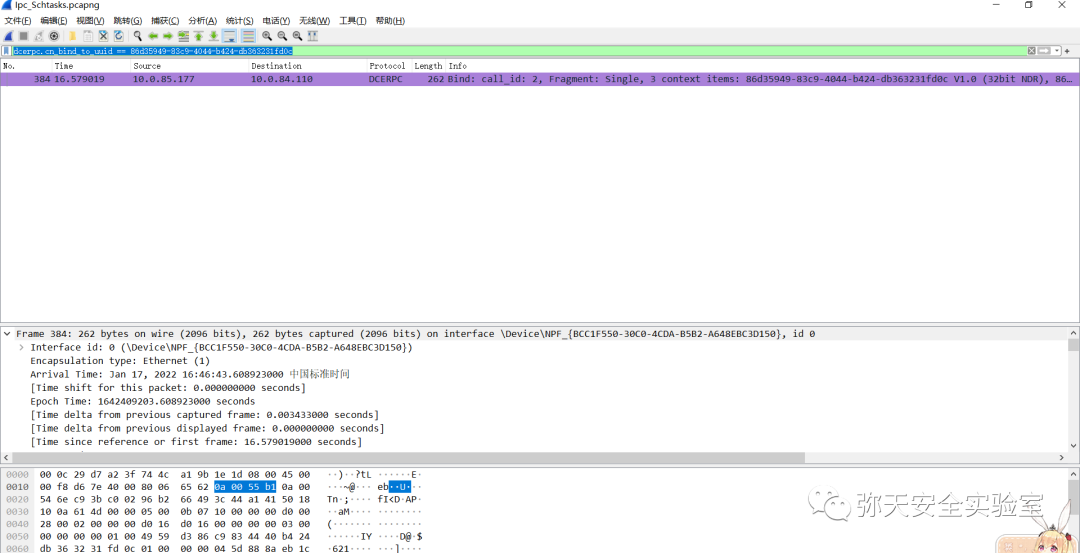

7.第二個命令schtasks的特征已經不是很明顯了。

①.其中運行方式有兩種,第一種需要建立IPC,然后再執行schtasks命令。

②.第二種運行方式已經不需要建立IPC,這個命令可以直接輸入/u /p進行帳號認證,搜索smb可以發現已經沒有ipc認證的步驟了。

③.并且創建任務的時候,和at命令又不一樣了,在綁定RPC之后,所有的opnum操作都是加密數據的,我們根本不知道,是惡意的還是正常業務。

④.可以搜索下面這個條件

dcerpc.cn_bind_to_uuid==86d35949-83c9-4044-b424-db363231fd0c

⑤.先篩選出來所有調用了schtasks命令的數據包。

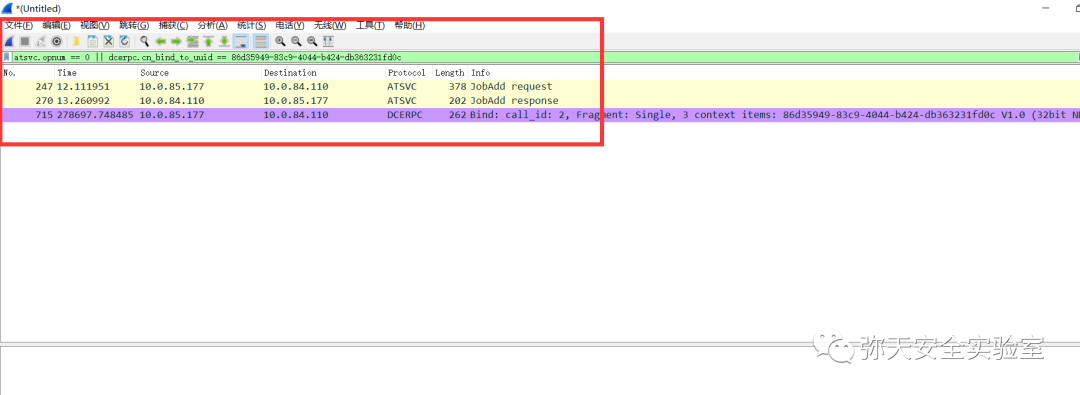

⑥.然后我們如何知道加密的參數是否是惡意的呢?我們可以使用多個行為進行關聯。

⑦.場景假設,攻擊者是個小白,會同時去嘗試at命令和schtasks命令。

⑧.如果只有一條schtasks命令的數據包,不算是攻擊行為,但是如果一個源IP同時觸發at命令+schtasks命令,可以判斷是一次是攻擊行為。

8.最后通過分析做的一個總結:

①.at命令的行為特征屬于強特征,比較明顯,通常不需要關聯多個異常行為進行判斷。

②.schtasks命令的行為特征屬于弱特征,不太明顯,我們可以使用多個行為進行關聯判斷。

9.假設schtasks攻擊場景:

①.短時間內觸發schtasks命令+多臺機器3389(ssh登錄)可以產生一次攻擊告警行為。

②.短時間內觸發schtasks命令+多個web系統登錄行為可以產生一次攻擊告警行為。

③.短時間內觸發schtasks命令+TCP連接同一個源IP多個端口可以產生一次攻擊告警行為。

10.以上場景的行為可以相互進行疊加,短時間疊加的越多,存在攻擊行為的可能性越大。

審核編輯:劉清

-

RPC

+關注

關注

0文章

110瀏覽量

11477 -

SMB

+關注

關注

0文章

33瀏覽量

11736 -

AT命令

+關注

關注

0文章

19瀏覽量

8825 -

UUID

+關注

關注

0文章

22瀏覽量

8085

原文標題:Wireshark流量分析之添加計劃任務行為檢測

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

wireshark(1)——ubuntu下解決wireshark權限問題

wireshark2——ubuntu系統下wireshark普通用戶抓包設置

Windows 10添加默認電源計劃相關資料分享

網絡環境的SQL注入行為檢測

Firefox 75附帶一個新的計劃任務 可自動收集遙測數據以幫助Mozilla改進這款瀏覽器

Windows 10添加默認電源計劃

WireShark的常用操作

wireshark是什么軟件 wireshark安裝教程

Wireshark抓包原理及使用教程

淺析Wireshark流量添加計劃任務行為檢測

淺析Wireshark流量添加計劃任務行為檢測

評論