網絡犯罪分子在變電站內尋找可以輕松修改、降級甚至禁用的組件和服務。當網絡犯罪分子成功時,整個依賴電力的人口,包括政府機構,軍隊和其他公用事業公司,都失去了他們的主要電力來源。

震撼世界的變電站網絡攻擊

2015年12月,烏克蘭地區的電網停運了六個小時。根據Wired關于烏克蘭電網黑客的完整報告,停電是由于網絡攻擊造成的,該網絡攻擊導致路由電力和更改電壓的設備與主電網斷開連接。

盡管烏克蘭的電網網絡使用防火墻從控制中心網絡中正確分割,但遠程工作人員仍然在沒有適當的身份驗證策略的情況下登錄SCADA網絡。攻擊者設法使用惡意軟件滲透網絡,收集情報,并最終劫持VPN憑據以訪問控制電網的SCADA網絡。

這種史無前例的網絡攻擊震撼了整個網絡安全世界。糟糕的人員網絡安全培訓和缺乏強大的身份驗證政策相結合,導致140萬人口中有一半的家庭在六小時內沒有電。

確保變電站的網絡安全

烏克蘭2015年活動引發了新的努力,以創建法規,方法和網絡安全測量,以防止像SCADA這樣的控制網絡與IT融合。

但如今,兩個IT和OT領域正在慢慢融合為一個 - IIoT領域。IIoT設備正在使這兩個域之間的界限慢慢消失。IT專業人員在變電站設施中花費的時間越來越多,而OT人員則開始研究他們的網絡和網絡安全措施。雖然這種融合的好處是特殊的,但這也帶來了新的具有挑戰性的安全漏洞。

對變電站的網絡攻擊通常通過IT針對遠程終端單元(RTU)和智能電子系統(IED)等操作控制單元。

由遠程終端單元(RTU)和智能電子設備(IED)控制的遠程變電站。

ICS網絡安全平臺部署在變電站中。此單向 ICS 網關應保護 IT 域和 OT 域之間的通信。

中央系統。ICS 網絡安全網關可保護遠程(分支)RTU 與中央 SCADA 主系統之間的廣域網通信。

不幸的是,SCADA中的RTU,IDE等OT控制組件不能“氣隙”,因為這會阻止運營商通過SCADA WAN進行遠程訪問,因此它們必須至少從IT域中正確分割。

如何正確分段網絡?

除了訪問控制、授權和身份驗證策略以及正確的路由器和交換配置之外,正確分段的網絡還需要正確的防火墻規則。

借助防火墻或 IDS/IPS 系統等網絡安全平臺,可以保護變電站的網段和周邊免受外部威脅。但是,要部署在變電站環境中,此類電子設備必須安全且合規。

任何“IT”設備,包括網絡安全平臺,都應該能夠與變電站的高壓設備一起運行。此外,它還必須能夠與當前的管理和監控系統(如SCADA)集成。最終,它應該保護敏感的OT設備與IT或IIoT與互聯網之間的通信。

使用專門構建的加固型防火墻對 IT 和 OT 域進行分段

變電站面臨著各種環境和服務條件,這些條件對于未受管制的電氣元件來說可能是有風險的。電磁干擾 (EMI)、無線電干擾、感性負載切換、靜電放電、雷擊和高電流故障情況可能會干擾任何設備。

電子設備,特別是變電站中的電信設備,需要具有一定的電氣抗擾度標準。

通過 IEC 61850-3/IEEE 1613 認證的變電站設備。

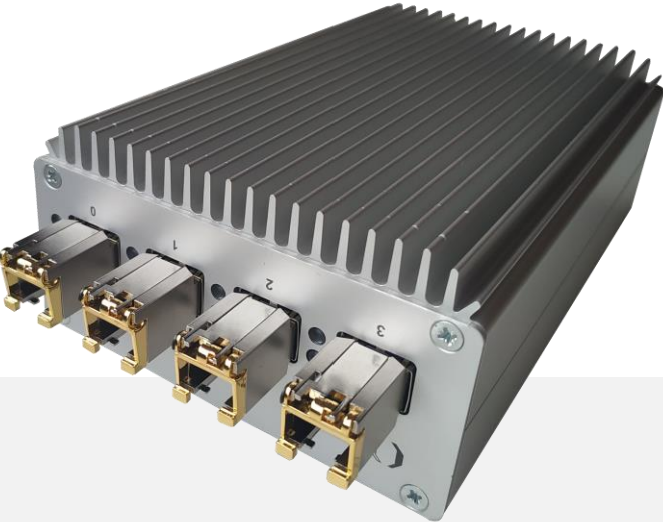

LEC-6041 是一款寬溫網絡安全設備,旨在保護 IT 和 OT 域之間的通信,適用于變電站。LEC-6041 加固型 ICS 設備已通過 IEC-61850-3 和 IEEE 1613 認證。這兩項認證都允許設備與變電站上的其他設備進行通信。IEC-61850-3標準定義了在變電站運行的簡易爆炸裝置的通信協議和網絡。IEC-61850 的實施要求以太網交換機具有與系統內 IED 相同的耐用性。

此外,LEC-6041 還通過了 IEEE 1613 認證。IEEE 1613 是用于變電站中安裝的裝置的環境和測試要求的標準。LEC-6041 等堅固耐用型設備的其他相關認證包括 CE/FCC A 類、IEC 61850-3 和 IEEE 1613。

其他關鍵組件

使傳統IT設備適合在變電站條件下運行的其他關鍵組件。

反極性保護。此組件可確保在電源極性反轉時不會損壞設備。通過反極性保護,通過切斷發射器中敏感電子電路的電源來保護器件。

磁性隔離保護。磁隔離保護也稱為磁屏蔽,它是一種保護敏感電子設備和數據存儲免受磁場影響的方法。為了減少變電站中存在的無線電波、電壓差以及靜電和電磁場耦合的影響,必須屏蔽電氣設備。例如,1.5 kV(千伏)磁隔離可保護網絡端口(以太網),15 kV 靜電放電 (ESD) 可保護 I/O 端口(如串行或 USB)。

審核編輯:郭婷

-

變電站

+關注

關注

7文章

1242瀏覽量

41699 -

RTU

+關注

關注

0文章

404瀏覽量

28627

發布評論請先 登錄

相關推薦

箱式變電站的運行要求

箱式變電站具有哪些優點

變電站的定義與重要性

變電站母線失壓的依據是什么

變電站防雷工程及其防雷接地施工方案

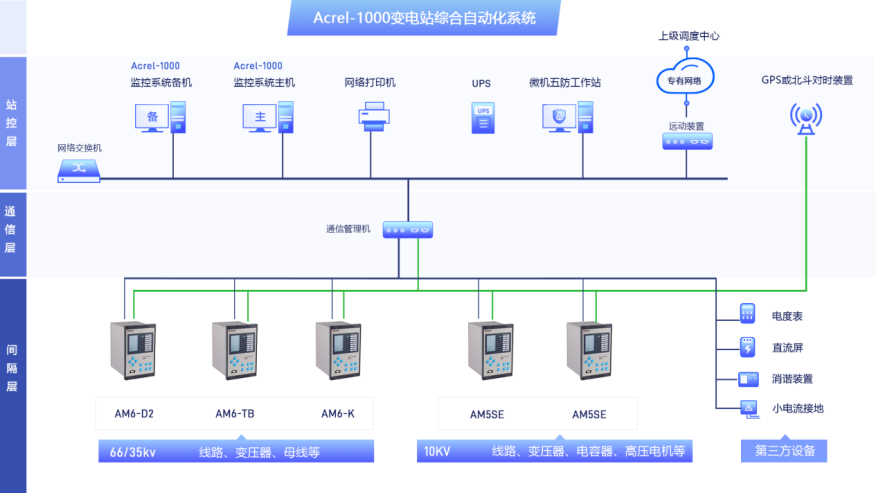

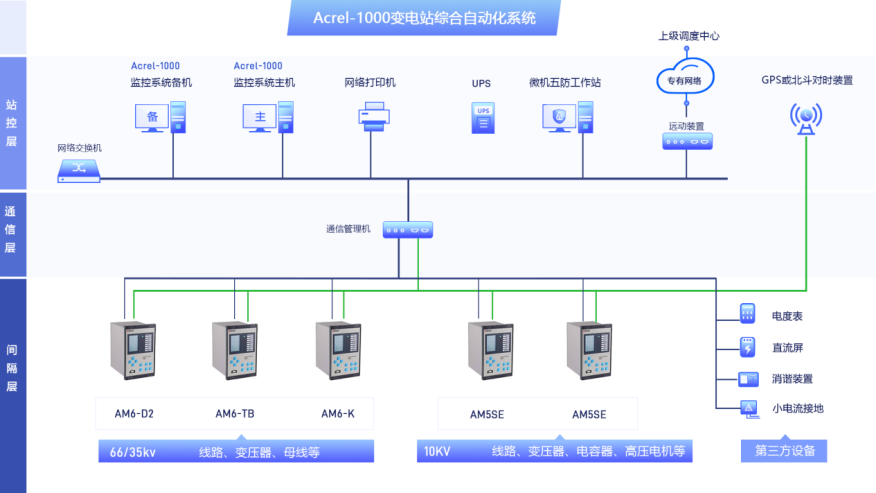

智能變電站遠程監控解決方案

無人值守變電站的發展與變電站綜合自動化系統

變電站無人值守網絡監控系統的應用

安科瑞變電站綜合自動化系統在山東凱瑞英材料科技有限公司的應用

II型網絡安全監測裝置PSSEM-2000S參數介紹

虹科技術 | 數字變電站的遠程自動化測試:新時代的電力安全策略

數字變電站的遠程自動化測試:新時代的電力安全策略

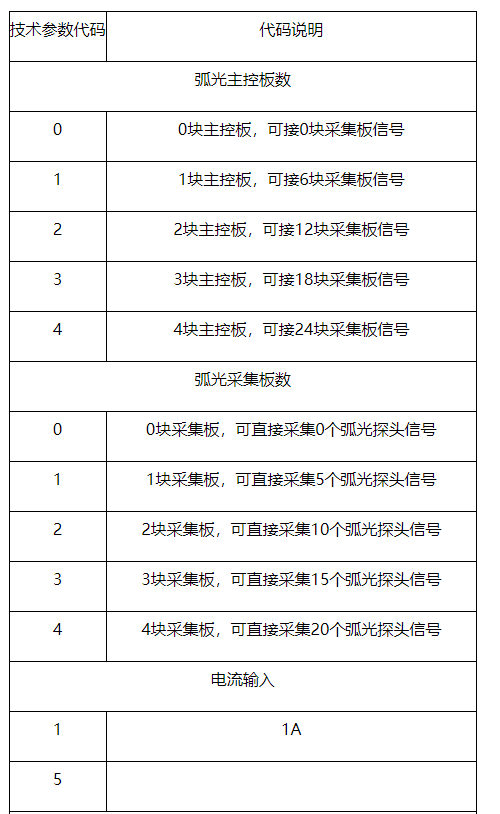

弧光保護裝置在變電站中的應用案例

網絡安全如何塑造變電站格局

網絡安全如何塑造變電站格局

評論