面對不斷增長的網絡使用量,國防部可以尋求深度數據包檢測,以更深層次地區分授權、未經授權和娛樂流量,以實現更好的安全性、帶寬管理和整體信息保障。

現代戰爭對網絡通信基礎設施提出了非常特殊的要求。隨著國防部(DoD)不斷發展以支持以網絡為中心的環境,該機構的網絡對于維持安全協作和信息共享至關重要,這是戰場和任務行動的共同作戰圖景所必需的。

然而,國防部網絡還支持非關鍵任務的各種流量。隨著VoIP和流媒體等下一代融合應用程序池的不斷增長,未經授權和娛樂性使用網絡越來越多地占用重要任務操作所需的帶寬。除了給防御網絡帶來沉重壓力外,這種大量未經授權的網絡流量還隱藏了安全工具中的惡意內容。

更大的用戶群以及對關鍵任務信息的更大需求所帶來的固有威脅意味著國防部需要充分了解和管理誰在網絡上,用戶在做什么以及他們有權訪問的資源。國防部網絡管理員必須超越傳統的網絡分析方法,實施深度數據包檢測 (DPI) 技術,以保持機構網絡可靠、及時和安全。

國防部國內外威脅

根據非正式估計,70%的國防部網絡流量被認為是“非官方的”。這意味著與國防部業務無關的流量在很大程度上主導了該機構的可用帶寬,降低了可用于執行和支持任務的吞吐量,并損害了網絡安全。

例如,像YouTube這樣的流媒體網站對國防部網絡來說尤其麻煩。這些文件通常非常大,可能會創建導致帶寬問題的不對稱流量。對國防部網絡流量的獨立分析發現,此類流媒體網站的使用在NCAA瘋狂三月錦標賽和奧運會等備受矚目的活動中達到頂峰。

毋庸置疑,這種娛樂性使用帶寬對國家安全構成了非常現實的威脅。事實上,國防部最近向參議院軍事委員會提交的一份關于國防部人員訪問互聯網的報告強調,如果不加以檢查,未經授權和娛樂性地使用國防部網絡可能會減少可用于關鍵任務數據傳輸的帶寬,甚至阻礙關鍵任務數據傳輸。此外,坦率地說,更成問題的是,通過創造更高的流量,娛樂用途可能會偽裝并允許入侵者、病毒和其他惡意威脅偽裝成良性流量。根據向國會提交的一份關于國防部人員訪問互聯網的報告[1],點對點(P2P)流量,如來自Kazaa的音樂文件共享,可能特別危險,因為它經常將損壞的文件引入網絡,并且可以避開傳統的安全工具。

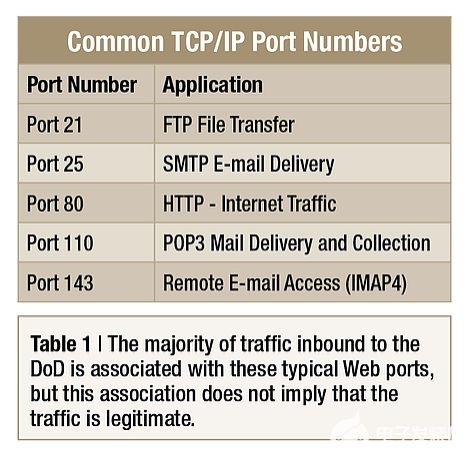

最近對國防部入站網絡流量的觀察表明,絕大多數與通常與 Web 流量相關的端口相關聯,如表 1 所示。就其本身而言,這種關聯并不意味著流量是合法的。

表 1:大多數入站到 DoD 的流量都與這些典型的 Web 端口相關聯,但這種關聯并不意味著流量是合法的。

實際上,此流量通常代表惡意活動,只是將自己“偽裝”為合法的Web流量。根據國土安全部(DHS)的數據,2007年對機構網絡的網絡相關攻擊增加了158%,而變相流量可能是造成這種急劇上升的部分原因。考慮到這一非常真實且不斷增長的威脅,國防部必須消除娛樂網絡使用導致潛在安全漏洞的可能性。

作為應對網絡安全和帶寬挑戰的一個例子,國防信息系統局 (DISA) 實施了全球信息網格 - 帶寬擴展 (GIG-BE) 計劃,以增加帶寬并使對美國大陸約 87 個關鍵站點的物理訪問多樣化。國防部還阻止在戰場上的官方軍用計算機上訪問流行的娛樂網站,如YouTube,MySpace和Photobucket。

雖然這些主動努力有助于提高網絡可靠性,但有些方法充其量是有限的。我們需要的是支持 DPI 的應用程序,這些應用程序可以更豐富地了解通過網絡的流量。

DPI:以策略為中心的方法應對以網絡為中心的挑戰

為了保護 DoD 網絡的完整性并確保為基本操作提供足夠的帶寬,管理員必須確定消耗網絡帶寬的流量的確切性質,并通過網絡范圍的策略實施來阻止流量或確定流量的優先級。更重要的是,檢測和分析必須在不影響網絡速度或增加延遲的情況下進行。

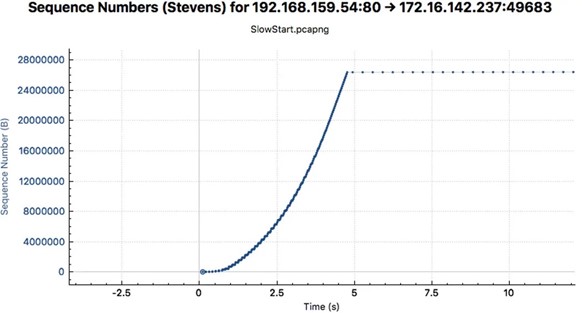

通過標準的傳輸控制協議(TCP)/互聯網協議(IP)網絡,數據使用小數據包在系統之間發送,這些小數據包快速遍歷網絡,并在各自的端點重新組裝以重新創建原始信息。當前流量監控和管理技術的目的是掃描單個數據包以檢測特定模式,發出有關攻擊或未經授權使用的警報,并阻止有害活動。

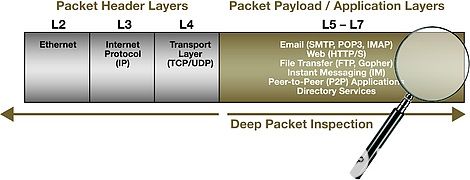

例如,常見的安全應用程序包括入侵檢測系統 (IDS)、入侵防御系統 (IPS) 和防火墻。防火墻通常用于阻止互聯網端口或可疑 IP 地址上的有害流量。許多現代防火墻還可以識別和阻止有害協議。雖然防火墻會同時檢查入站和出站流量,但它們僅在部署站點提供保護,不保護開放系統互連 (OSI) 模型的第四到第七級網絡,也不闡明用于確定訪問權限的策略。圖 1 說明了支持 DPI 的技術提供的額外可見性。

圖1:DPI 超越了 OSI 模型的表層,以查看每個數據包的實際內容。

另一方面,支持 DPI 的設備允許以線速傳輸大量數據,同時提供對更深層次網絡流量的前所未有的可見性,以識別和補救安全漏洞和未經授權的使用。

在 OSI 模型的第 2 層到第 7 層運行,支持 DPI 的應用程序可以通過在數據的“DNA”中搜索定義的特定于協議的特征(如 http 的 URL 或 SMTP 的電子郵件地址)來指導、過濾和記錄基于 IP 的應用程序和 Web 通信,而不考慮協議或應用程序類型。這些變量由網絡管理員在規則或策略引擎中配置,該規則或策略引擎根據基于簽名的比較實現這些策略;啟發式、統計或基于異常的技術;或這些的某種組合。例如,許多DPI設備可以識別數據包流(除了進行逐個數據包分析),從而允許根據累積的流信息實施控制操作。

從本質上講,DPI 應用程序需要定義每個適用的協議才能運行。存在數以千計的以太網協議,每種協議都有自己獨特的會話格式。此外,由于標準組的修改或新協議的引入,這些協議定義經常變化。雖然許多 L4 安全設備在做出數據包處理決策之前僅檢查數據包的 IP 標頭以識別 IP 和端口信息,但由于對數據協議和特性進行更全面的檢查,DPI 系統可以解決更大的數據包處理挑戰。

專門構建的 DPI 平臺可以結合 IDS、IPS 和防火墻以及任何其他基于 DPI 的應用程序(即用于合法攔截和數據泄漏預防的應用程序)的功能,從而提供重要的附加功能和保護,使網絡管理員能夠簡化和保護流量。標記為“高優先級”的消息(如任務關鍵型通信)可以在娛樂活動(如觀看體育集錦或收聽流媒體廣播)中涉及的低優先級消息或數據包之前路由到其目的地。更深層次的可見性還意味著可以識別與未經授權的使用相關的惡意數據并采取行動。這種能力對于應對娛樂性或未經授權使用軍事網絡帶來的挑戰至關重要。

用于網絡管理的通用操作平臺

支持 DPI 的設備增強了傳統安全、流量管理以及網絡監控和分析解決方案的功能。理想情況下,國防部應該考慮在一個通用的操作平臺上部署這些技術,利用內部開發的政府現貨(GOTS)應用程序和商業現貨(COTS)應用程序。網絡設備必須跟上千兆位線速的步伐,并支持實時深度數據包處理。

若要滿足 DPI 的要求,平臺必須:

基于 Linux,因為大多數前瞻性的安全和網絡監控應用程序都是開源和基于 Linux 的

可定制以適應不斷變化的網絡解決方案要求

經濟高效,因為物理空間、設施和電力成本迫使國防部做出注重預算的高性能決策

可編程,因此 DoD 可以快速開發、部署和管理任務關鍵型操作、新服務和應用程序

以策略為中心,允許國防部為網絡流量定義自己的策略

支持IPv6,因為政府已授權今年采用互聯網協議版本6(IPv6)

要實現國防部關于支持所有信息分類級別和協作的安全而強大的網絡的愿景,需要獨特的網絡分析和控制功能。在靈活的平臺和全面的策略的支持下,支持 DPI 的應用程序超越了傳統的安全工具,為聲音帶寬和安全控制提供了前所未有的可見性。最終,這項技術可以幫助國防部在鼓勵通信和創新之間找到適當的平衡,同時保護國防部數據的安全性和完整性。

審核編輯:郭婷

-

互聯網

+關注

關注

54文章

11107瀏覽量

103019 -

TCP

+關注

關注

8文章

1351瀏覽量

78989

發布評論請先 登錄

相關推薦

華納云:服務器平均響應時間和數據包大小之間的影響

艾體寶干貨 OIDA之四:掌握數據包分析-分析的藝術

使用AT SAVETRANSLINK時UDP數據包丟失怎么解決?

在Iphone4上運行UDP接收器,數據包丟失怎么解決?

能否在ESP結束之前通過串行端口停止傳入的UDP數據包的傳輸以解析下一個UDP數據包?

請問如何使用AT CIPSEND或AT CIPSENDBUF發送多個數據包?

NONOS如何檢查是否實際發送了UDP數據包?

如何在AIROC GUI上獲取良好數據包和總數據包?

STM32H7接收數據包異常,一包接收的數據出現兩包發送的內容怎么解決?

DPDK在AI驅動的高效數據包處理應用

深度數據包檢測鼓勵創新和信息共享同時保護DoD網絡

深度數據包檢測鼓勵創新和信息共享同時保護DoD網絡

評論