作者:Miron Abramovici,Peter L. Levin

隨著復雜的集成電路在消費、工業和軍事電子產品的幾乎所有方面及其周圍運行,這些設備的安全制造已成為一個至關重要的問題。出于經濟原因,幾乎所有的IC都是由外國代工廠制造的,包括由各種第三方技術提供商提供的知識產權(IP)內核。IC開發通常外包給設計和測試服務供應商,他們使用來自許多不同供應商的自動化工具。

從設計到制造的這一常見過程為不法行為者提供了大量機會來插入特洛伊木馬邏輯,實際上是旨在破壞 IC 關鍵任務功能的硬件黑客攻擊。到目前為止,還沒有可靠的方法來保證對這種流氓硅攻擊的部署前檢測。這個問題對國家安全的影響具有驚人的意義:特洛伊木馬可以對基本的民用基礎設施(電網、通信和銀行網絡)造成嚴重破壞,破壞關鍵任務,禁用武器系統,或提供對其他高度安全的系統的后門訪問。然而,新的可重新配置的晶圓廠后驗證IP儀器旨在解決特洛伊木馬問題。

特洛伊木馬攻擊和可能的防御

特洛伊木馬攻擊可以通過多種方式發生。例如,特洛伊木馬可能入作為 RTL 模型提供的 IP 核中。此類特洛伊木馬可以設計為通過定時炸彈機制(例如,“在系統重置一個月后禁用內核”)或通過誘殺機制(例如,“在處理了 1000 億個數據包后將內核設置為測試模式”?ù)在現場部署的 IC 中激活。諸如此類的入侵可確保在硅前驗證(使用仿真或仿真)甚至傳統硅驗證期間不會激活特洛伊木馬。形式驗證方法無法處理當今SoC設計的全部功能范圍。如果該木馬在仿真或仿真期間從未激活,則可以通過在硅前驗證期間分析功能覆蓋率低的區域來識別它。但通常情況下,復雜的IC被送去流片,許多區域的功能覆蓋仍然不完整,因為在實踐中無法實現完全覆蓋。

在硅后測試中,大多數提出的特洛伊木馬檢測技術分析IC的不同物理特性(如功耗、時序變化和布局結構),以獲得完美且完全可信的參考。但是,在設備的 RTL 模型中存在特洛伊木馬排除了擁有如此完美的“?úgolden 模型”?ù;這使作為大多數檢測方法基石的基本假設無效。即使黃金模型確實存在,這樣的模型也只涵蓋功能邏輯。在設計中插入基礎結構邏輯以實現可測試性、可靠性、可制造性等,為隱藏特洛伊木馬提供了許多額外的機會。

考慮一個兩階段攻擊,首先使用備用門在布局模型中插入特洛伊木馬,而不與功能邏輯有任何連接,然后進行聚焦離子束 (FIB) 攻擊,將特洛伊木馬連接到功能邏輯。在FIB攻擊發生之前,此類木馬是不可見的。破壞性逆向工程技術不適用,因為FIB攻擊僅針對制造IC的一個子集。今天,我們沒有任何可擴展的非破壞性技術能夠檢測FIB攻擊引入的修改。但是,即使我們有這樣的技術,在大量IC上有效地使用它也是極其困難的。

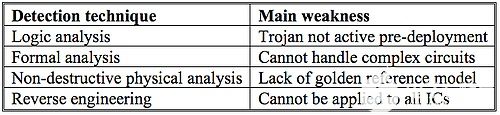

表 1 總結了對不同類型的部署前特洛伊木馬檢測技術的分析。不可避免的結論是,經典的檢測方法無法保證現場部署的IC沒有木馬。(這并不意味著我們不應該使用部署前檢測技術。它們是必要的,但還不夠。

表1

(單擊圖形可縮放 1.4 倍)

顯然,當今復雜的IC設計需要深度嵌入式基礎設施邏輯,以便在正常運行期間實施部署后安全檢查。然而,全面檢查整個IC的安全性所需的嵌入式邏輯量可能非常昂貴。此外,安全性要求檢查邏輯對攻擊者和在相關設備上運行的任何嵌入式軟件不可見。到目前為止,沒有任何有效的解決方案能夠滿足這些要求。

一種檢測 SoC 中木馬攻擊的新方法

檢測 SoC 中特洛伊木馬的新方法涉及在功能設計中添加可重新配置的啟用安全設計 (DEFENSE) 邏輯,以實現實時安全監視器。此基礎架構邏輯由嵌入式、軟件可配置的硅“?úinstruments”組成,可以實施一系列安全檢查,以監控 IC‘??s 操作是否存在意外或非法行為。可重新配置性允許在共享 IP 儀器硬件上實施大量和多樣化的檢查。由于可重新配置,其功能對于分析電路的逆向工程工作是不可見的。此外,與類似FPGA的硬宏不同,軟可重構邏輯無法與功能性ASIC邏輯區分開來。

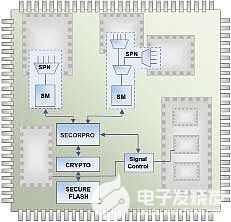

可重新配置的 IP 儀器可以在設計的任何階段(RTL、網表、布局和芯片)插入,不依賴于黃金參考模型,并且獨立于應用和技術。在此實現中,’?úservice‘?ù 邏輯與 ’?úmission‘?ù 邏輯無法區分。’?úService‘邏輯對應用程序和系統軟件也是不可見的,因此可以免受基于軟件的攻擊。圖 1 顯示了插入了基礎設施邏輯的 SoC 架構。插入在 RTL 完成,設計人員選擇要監控的重要信號。然后通過標準芯片設計流程處理檢測的 RTL 模型。

圖1

信號探測網絡 (SPN) 配置為選擇受監控信號的子集并將其傳輸到安全監視器 (SM)。SPN 是一種分布式流水線 MUX 網絡,旨在支持多個時鐘域。SM 是一個可編程事務引擎,用于實現 FSM,以檢查當前帶到其輸入端進行分析的信號的用戶指定行為屬性。安全和控制處理器 (SECORPRO) 重新配置 SPN 以選擇要由 SMS 檢查的信號組,并重新配置 SM 以執行所需的檢查。一個SM的配置不會中斷正常的系統操作或其他SM的檢查活動。所有配置都經過加密并存儲在安全閃存中,所有安全檢查都取決于應用和電路。

插入IC中的儀器邏輯執行兩種類型的檢查。第一種類型是一組用戶指定的安全違規,例如:

嘗試訪問受限地址空間

應處于非活動狀態的控制信號被激活

發生拒絕服務

一個核心響應發往另一個核心的請求

時鐘停用的內核具有輸出更改

內核進入在當前系統狀態下非法的操作模式

第二類檢查包括系統行為的一般正確性屬性。這樣做的理由是激活的特洛伊木馬將使系統以不正確的方式運行。這些檢查可能與在硅前驗證中執行的檢查相同。例如,這些可能包括仿真中使用的斷言,以驗證片上使用的標準通信協議(AMBA、PCI 等)的正確實現或特定塊的行為。

因此,提供了用于為可重新配置的儀器定義“?úpersonalities”?ù的工具。為了定義檢查,芯片設計人員指定要由安全監視器實現的 FSM。所有檢查都是在安全環境中預先部署和驗證的,其相應的配置預加載到安全閃存中。芯片制造商無法訪問,因此無法知道閃存的內容。

在斷電芯片中,可重構邏輯為“?úblank”?ù(未編程),因此其功能對試圖對設備進行逆向工程的攻擊者完全隱藏。同樣,SECORPRO 的控制邏輯是在安全閃存通電時配置的,因此其功能對攻擊者也是不可見的。如圖 1 所示,無法從功能邏輯或嵌入式軟件訪問安全檢查器。同樣,SECORPRO 對其他片上應用處理器也是不可見的。

對策第一

當檢測到攻擊時,第一步應該是部署對策,例如禁用可疑塊或強制安全操作模式。智能基礎設施平臺可以通過信號控制塊控制指定信號來實現對策,該模塊使SECORPRO能夠覆蓋信號的值(再次參見圖1)。例如,如果內核表現出非法行為,SECORPRO 可以通過禁用其時鐘、關閉電源、連續重置或在其輸出上強制使用安全值來隔離該內核。

這些僅代表需要集成到系統級解決方案中的基本對策,以便在檢測到的攻擊中幸存下來。系統級恢復可以結合提供故障安全狀態、替換行為異常邏輯的備用邏輯以及返回到上一個安全檢查點等技術。但是,這些主題超出了本次討論的范圍。

現代 IC 確保安全

當今集成電路的安全性需要一個可重新配置的基礎設施平臺,用于部署后檢測任務關鍵型應用中針對IC的特洛伊木馬攻擊。這種技術是DAFCA,Inc.設計的商用硅驗證平臺的自然延伸,用于系統內硅驗證和調試,以防止不法分子損害或干擾IC’??s的關鍵任務功能。這種方法解決的國家安全問題可以引入新的保護水平,防止基礎設施中斷、武器系統破壞或其他此類安全漏洞。

審核編輯:郭婷

-

集成電路

+關注

關注

5381文章

11389瀏覽量

360886

發布評論請先 登錄

相關推薦

保護集成電路免受硅特洛伊木馬的侵害

保護集成電路免受硅特洛伊木馬的侵害

評論