在過去的幾個世紀里,軍事手段和方法隨著技術的發展而發展。通信網絡已成為軍隊日常運作的重要組成部分,因此對通信網絡的保護需求日益增長。以加密作為網絡保護的基礎,Oren 比較了兩種最常見的方法,即 IPSec 和第 2 層加密,其中第 2 層是明顯的贏家。

現代戰爭要求以網絡為中心的通信技術必須與強有力的作戰計劃和紀律嚴明的士兵一樣,成為成功的軍事行動的核心。

因此,以網絡為中心的通信基礎設施必須具有靈活性、敏捷性、可擴展性、冗余性,以及在關鍵網絡層中吸收信息安全性的能力(圖 1)。還需要進行綜合管理,以便所有各級工作人員都能共同了解情況。但最重要的是,必須保護以網絡為中心的通信基礎設施 - 在面臨眾多可能致命的安全威脅時,這是一個艱巨的挑戰。

圖1

通過FIPS、ITU-T、IEEE、IETF等通用標準平臺,世界各地的軍事通信系統管理員能夠共享和交流有關最常見威脅的知識。這些威脅包括攔截或未經授權的一方獲得對敏感資產的訪問;中斷,或使系統資產變得無用;修改或未經授權的人篡改資產;以及制造,或由未經授權的一方將新對象插入系統。

打擊這些網絡安全威脅的最常用和最有效的解決方案之一是加密,以色列國防部將其定義為:“通過使用數學方程式或算法修改數據或傳輸方式,無論是通過密鑰還是通過密鑰,全部或部分加擾數據”。

防御網絡威脅是有代價的,安裝適當的加密系統可能很昂貴。在某些情況下,成本可能高達總鏈路成本的 10%。然而,許多軍事網絡管理員面臨的挑戰不僅是管理加密預算和支出,而且還要找到一個高效且不會對性能產生重大影響的加密平臺。

在接下來的部分中,我們將研究這些性能影響,即網絡復雜性、抖動和延遲。我們還將研究第 2 層解決方案如何以合理的成本克服大多數這些缺點,以及為什么它們是常用 IPSec 的更好替代品。

加密缺點:網絡復雜性的來龍去脈

隨著現代 IPSec 加密的使用不斷增加,網絡復雜性已成為網絡管理員關注的重要問題。需要注意的原因包括:

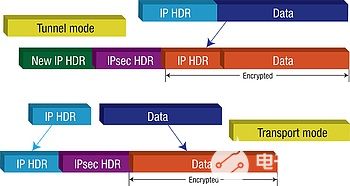

如果使用 IPSec 隧道模式,則會創建一個新的 IP 標頭來屏蔽整個數據包,這意味著 IP 數據包會變大并且需要更多時間才能通過路由,因此處理時間會增加。這也使網絡復雜化,因為運營商需要持有兩組地址(用于加密數據包和解密數據包)。

加密通常適用于點對點或點對多點連接。更多的鏈接意味著需要更多的加密密鑰。這使得操作更加復雜,并可能導致人為錯誤,從而導致網絡故障。

例如,IP 語音網絡要求端到端延遲低于 250 毫秒 (msec),在大多數情況下,可以通過設計滿足這一要求。在示例網絡中,最長跨度延遲達到最大 200 毫秒。這是代表性網絡中兩個遠程節點之間的特征延遲。

但是,如果引入了點對點加密,并且在此過程中有多個躍點,則每個躍點表示加密器引入的延遲的兩倍。如果加密器引入 5 毫秒延遲,則只需 7 跳即可對網絡性能產生重大不利影響。

由于最大跨度達到 200 毫秒,并且跨度包含七個躍點,因此組合延遲變為 270 毫秒(200 毫秒跨度延遲 + 5x14 加密器延遲 = 270 毫秒)。超過所需的最低 250 毫秒延遲水平會導致語音質量迅速下降,偶爾還會呈現聽不見的對話。

IPSec 問題:延遲和抖動

另外兩個主要缺點是延遲和抖動。如上一個示例中所述使用 IPSec 加密時,數據包大小可能會以非確定性方式更改。此更改會影響網絡性能,主要體現在延遲和抖動方面。

圖 2 表明,除了處理加密器中的信息外,新 IPSec 加密數據包的總體數據包大小可能會有所不同。在這種情況下,不僅會發生延遲,而且還會發生數據包大小的變化,從而給系統帶來不必要的抖動。

圖2

除了抖動之外,我們假設網絡有 20 個節點(一個小網絡),每個節點連接到 3 個其他節點。在這種情況下,路由表在每個節點上最多包含 19 個 IP 地址。在隧道模式下引入 IPSec 意味著將需要額外的 19 個或更多(如果我們在節點之間使用多個密鑰)IP 地址,因為我們也可以在不受保護的模式下工作(對于較低分類的應用程序)。

因此,我們面臨一個嚴重和復雜的兩難境地。如果我們使用加密,成本會增加,性能會受到影響,并且網絡背負著許多復雜性,使其非常難以管理。如果我們不使用加密,成本會更低;但是,該網絡非常脆弱。

分析可能的解決方案

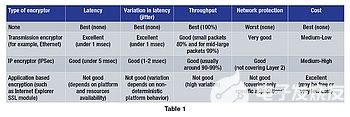

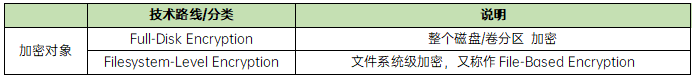

人們普遍認為,沒有加密,軍事網絡將無法“運行”,因為機密應用程序需要越來越多的網絡資源。因此,解決方案是找到性能最佳且最具成本效益的加密器(表 1)。此系統應包括以下屬性:

表1

高性能 - 最小延遲,最大吞吐量

成本低

最小的網絡影響 - IP 地址沒有變化

對網絡的最大保護 - 在國際標準化組織 (ISO) 的開放系統互連基本參考模型 (OSI 模型) 七層模型上盡可能低。再次參見圖 1。

讓我們檢查幾個選項,看看它們如何滿足這些要求。

由于不采用加密系統對于當今的國防網絡來說不是一個現實的選擇,并且考慮到基于應用程序的加密性能不佳,讓我們將注意力轉向傳輸與IP加密器。

IPSec 技術是第 3 層技術,可保護從網絡到應用程序的所有層。IPSec 是當今用于互聯網流量安全和業務敏感流量解決方案的通用民用解決方案。另一方面,傳輸加密是一種第 2 層技術,它保護從數據鏈路層一直到應用層的所有層。

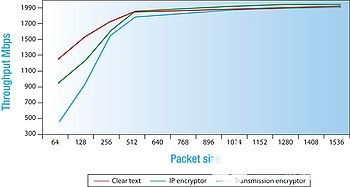

為了確定首選方法,ECI Telecom 對傳輸和 IP 加密器進行了多次試驗,以審查這兩種選擇并比較性能。試驗設置基于點對點鏈路,兩端都有流量生成器,并使用可更改的數據包/幀大小進行負載測試。此方法用于比較第 2 層和第 3 層加密器的行為方式。

流量生成器創建了標記為“明文”的流量,具有可變的數據包/幀大小。兩個加密器在不同的時間進行了測試,并記錄了流量生成器的報告。

如前所述,加密器減少通過它的流量(限制吞吐量)是可以接受的。但是,建議吞吐量盡可能接近實際明文流量,以最大程度地減少性能問題。試驗重復幾次,平均測試結果如圖4所示。

圖4

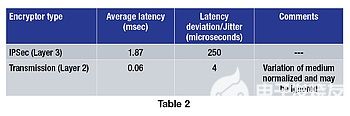

同時,ECI Telecom還測試了延遲性能。對于這些測試,使用相同的測試設置,但測量鏈路的延遲(通過第 2 層加密器和介質模擬器),將中型模擬器設置為 10 微秒,以消除對總鏈路延遲的影響。這些試驗的結果總結在表2中。

表2

從測試結果中可以明顯看出,即使 IPSec 加密產生了可接受的延遲和抖動性能,但第 2 層加密對網絡性能的影響更大。第 2 層加密具有更好的網絡保護,并簡化了網絡操作。

第 2 層是“數字 1”

ECI Telecom 的廣泛測試表明,第 3 層加密器的平均延遲接近 2 毫秒,變化(抖動)為 13%,而第 2 層加密的延遲性能提高了 30 倍,變化穩定性提高了兩倍。

這些結果表明,對于當今大多數運行大型多跳復雜通信基礎設施的軍事網絡來說,第 2 層是一種更優越、更有效的方法。這為他們提供了一個最終的解決方案,以平衡成本和性能,同時更深入地保護他們的網絡。

審核編輯:郭婷

-

通信系統

+關注

關注

6文章

1176瀏覽量

53288 -

加密器

+關注

關注

0文章

4瀏覽量

6572

發布評論請先 登錄

相關推薦

aes加密的常見錯誤及解決方案

socket 加密通信的實現方式

AG32 芯片保護與加密

淺談PUF技術如何保護知識產權

二級浪涌保護器型號如何選擇

4G無線路由器:為您的網絡安全提供保護

解密加密:為您的網絡選擇最佳保護

解密加密:為您的網絡選擇最佳保護

評論