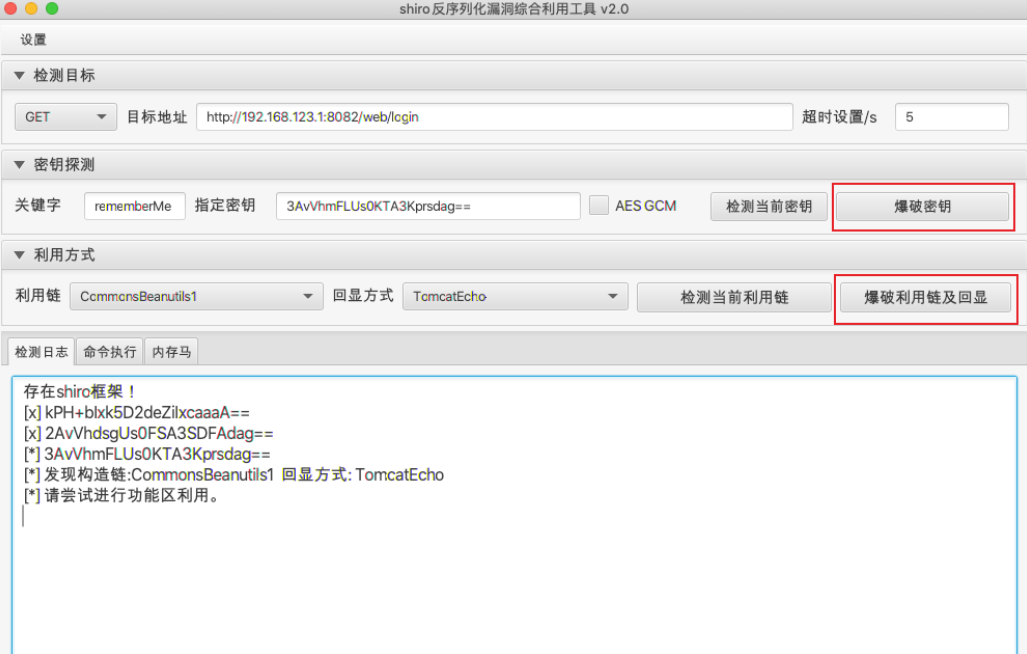

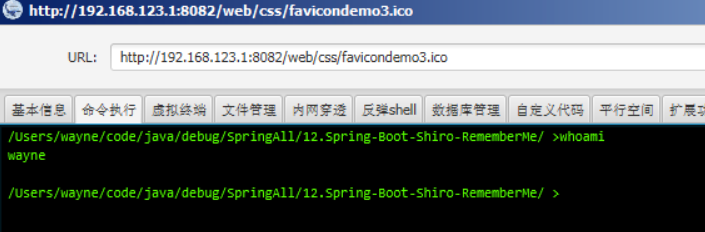

shiro反序列化漏洞綜合利用 v2.2

填坑,修bug。基于javafx,利用shiro反序列化漏洞進行回顯命令執行以及注入各類內存馬

自定義關鍵字

添加代理功能(設置->代理)

檢出默認key (SimplePrincipalCollection) cbc/gcm

Tomcat/Springboot 回顯命令執行

集成CommonsCollectionsK1/K2/NoCC

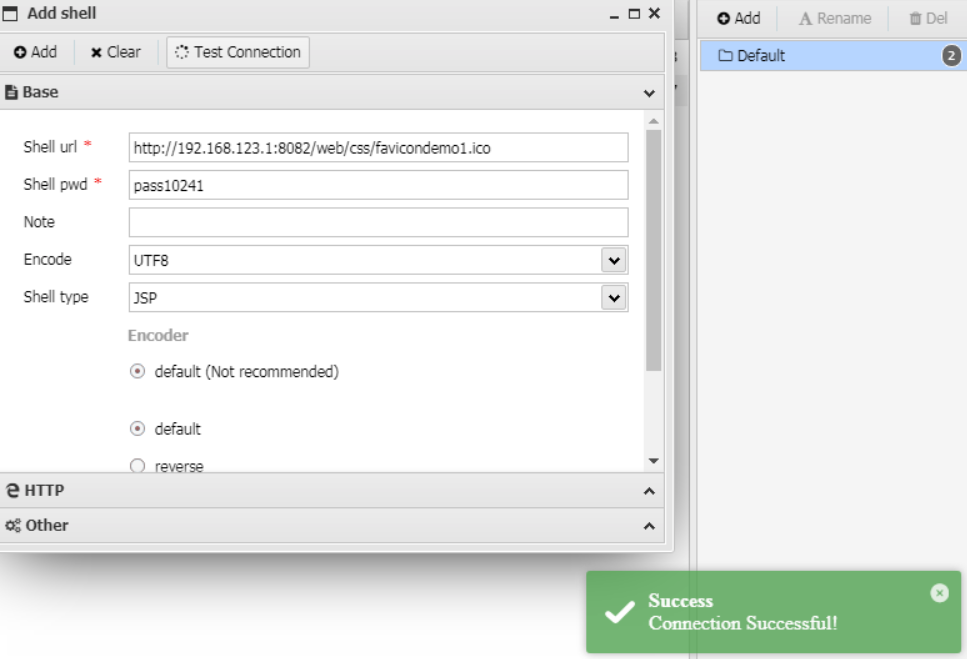

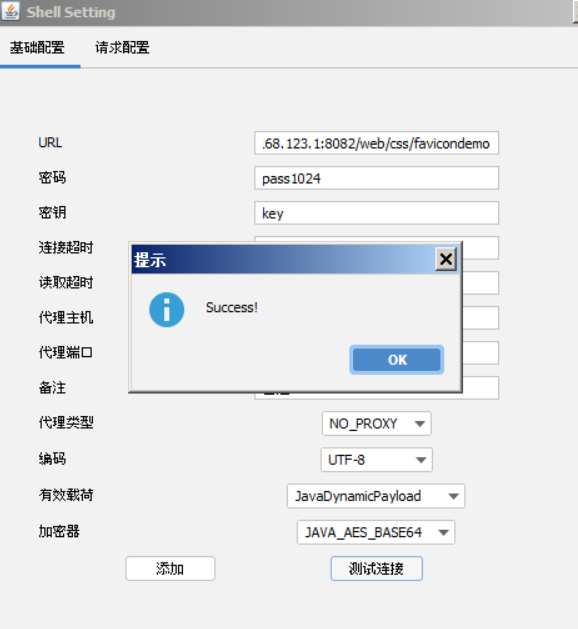

通過POST請求中defineClass字節碼實現注入內存馬

resources目錄下shiro_keys.txt可擴展key

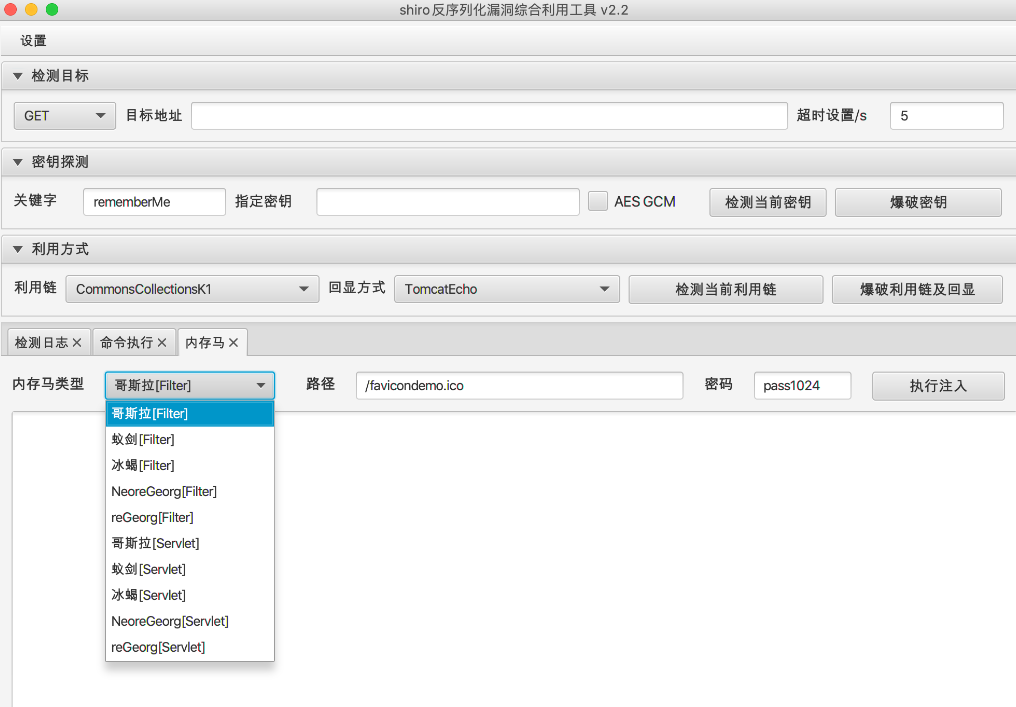

內存馬

注入類型:冰蝎,哥斯拉,蟻劍[JSP 自定義返回包格式],neoreGeorg,reGeorg(均為默認配置,當前最新版本)

提示:注入Servlet內存馬路徑避免訪問出錯盡量選擇靜態資源目錄。, Filter無需考慮

某些spring環境以jar包啟動寫shell麻煩

滲透中找目錄很煩,經常出現各種寫shell浪費時間問題

無落地文件舒服

主要參考哥斯拉以及As-Exploits兼容實現

TODO

解決serialVersionUID匹配cc/cb多種jar包

...

修復日志

2021.6.22

修復自定義參數無效

添加filter馬

審核編輯 :李倩

-

漏洞

+關注

關注

0文章

203瀏覽量

15258 -

序列

+關注

關注

0文章

70瀏覽量

19509 -

Shell

+關注

關注

1文章

359瀏覽量

23191

原文標題:一款加強版圖形界面shiro反序列化漏洞利用工具

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

常見的服務器容器和漏洞類型匯總

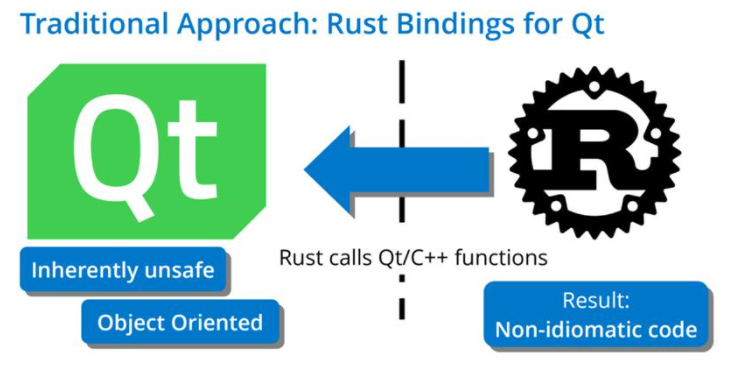

在嵌入式系統中集成Rust和Qt的實踐

俄勒岡州禁止數碼設備使用“序列化”技術

linux圖形化界面設置ip

GUI圖形界面編程tkinter高級組件介紹

python窗口圖形界面編程

淺析閉源系統下的Evilparcel漏洞

一款加強版圖形界面shiro反序列化漏洞利用工具

一款加強版圖形界面shiro反序列化漏洞利用工具

評論