在所有行業(yè)和技術中,沒有一個行業(yè)和技術的規(guī)模增長速度能像物聯網 (IoT) 一樣快,2000 年代初最初只是少數幾個支持互聯網的實驗性微控制器,如今已發(fā)展到全球超過 210 億臺設備。以太網允許設備連接到互聯網,而 Wi-Fi ?真正推動了物聯網行業(yè),因為它使非常小的設備無論身在何處都可以連接互聯網。

第一批設備用于瑣碎的應用,例如無線溫度計或濕度傳感器——有趣的小玩意而不是實用的產品。由于用途有限且市場極小,這些看似低風險的設備幾乎沒有采取任何安全措施。但是,隨著微控制器變得更加先進,這些簡單的物聯網產品開始做更多的事情,并最終可以用于流式傳輸視頻和音頻。盡管這些設備變得越來越先進,但安全性嚴重缺乏,許多物聯網設備不使用密碼,使用不安全的連接,甚至存儲未加密的私人數據。

快進到 2022 年:全球數十億臺設備可能容易受到網絡攻擊,黑客經常將物聯網設備作為目標,以獲取其私人數據和執(zhí)行拒絕服務攻擊的能力。用強大的安全措施保護這些設備從未如此重要。

什么是邊緣計算?

由于第一代物聯網設備基于極其簡單且功能有限的微控制器,任何繁重的數據處理都必須在服務器上遠程完成(即云計算)。雖然從能源角度來看這是有利的,但它也帶來了一些重大挑戰(zhàn):提交數據和接收響應之間的延遲,以及潛在的私人數據必須在可能被攔截的互聯網上傳輸的事實。

然而,對于邊緣計算,部分或大部分繁重的計算是在物聯網設備或物聯網設備本地計算機上完成的。這樣的系統(tǒng)不僅可以減少延遲,還可以最大限度地降低與通過遠程網絡發(fā)送私人數據相關的風險。邊緣計算甚至可以用于預處理數據(例如,攝像機饋送),以便發(fā)送到遠程連接的任何數據都將隱藏或刪除私人信息。

設備是如何被攻擊的?

即使使用邊緣計算,物聯網設備仍然容易受到范圍廣泛的攻擊,工程師必須了解這些攻擊方法才能防御它們。

數據漏洞

要理解的最重要的概念是數據的三種狀態(tài):存儲中、傳輸中和處理中。在所有這三種狀態(tài)下,數據都容易受到攻擊,但在這些狀態(tài)之間轉換期間,數據尤其容易受到攻擊。例如,可以訪問存儲在內存中的數據,可以查看在中央處理器 (CPU) 和內存之間傳輸的數據,還可以通過邊信道攻擊訪問 CPU 內部的數據。

協議執(zhí)行不力

糟糕的協議實施通常是一個令人擔憂的問題。例如,雖然 OpenSSL 背后的理論完全足以保護數據,但它的實施揭示了一個名為 Heartbleed 的主要錯誤,該錯誤允許緩沖區(qū)溢出攻擊返回服務器內存中的私有數據。

市場上的許多設備在制造過程中都需要一個用于閃存程序只讀存儲器的編程端口,但黑客可以訪問該端口以訪問主微控制器(圖 1)。從那里,可以轉儲程序內存、竊取 IP 并獲取密鑰。

操作系統(tǒng)使用不當

一些設備使用能夠運行 Linux 等操作系統(tǒng)的復雜安全運營中心。雖然這允許設計人員創(chuàng)建復雜的應用程序,但這些操作系統(tǒng)可能會暴露默認情況下未關閉的端口,使用眾所周知的根密碼,集成不需要但包含錯誤的軟件包,并且不會保持最新狀態(tài)。

缺乏設備認證

需要使用遠程服務器進行數據存儲和通信的物聯網設計很少包含證書系統(tǒng)來驗證物聯網設備。任何偽裝成真實物聯網設備的設備都可能訪問物聯網服務器。更糟糕的是,設備可能會被內置惡意軟件克隆并感染遠程服務器。

如何保護設備?

不幸的是,由于存在如此多的攻擊媒介,因此不存在保護設備的萬能解決方案。但是,常識和硬件安全措施的使用可以顯著提高設備的安全性。

第一道防線是盡可能使用加密,因為沒有密鑰就無法讀取加密數據。加密可以應用于內存、系統(tǒng)組件之間傳輸的數據以及通過 Internet 發(fā)送的數據。第二道防線是使用強大的安全算法和例行程序(例如,真正的隨機數生成器和加密算法),這些算法和程序的實現不會很差。

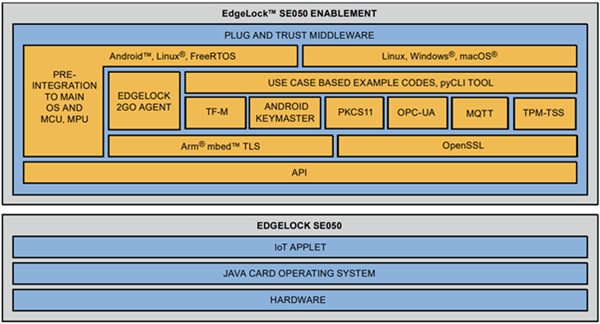

當然,這兩種防御方法都要求加密密鑰不受黑客攻擊,并且算法是不可變的。幸運的是,硬件安全協處理器的存在就是為了這個目的,恩智浦的 EdgeLock SE050就是此類設備的一個很好的例子。該協處理器集成真隨機數生成,依賴AES、RSA、DES等多種加密算法,可用于存儲密鑰,支持可信平臺模塊能力(圖2)。

圖 2:EdgeLock SE050 提供多層攻擊保護。(來源:恩智浦數據表)

結論

隨著針對物聯網設備的網絡攻擊不斷增加,使用強大的安全實踐來保護這些設備的需求變得前所未有的重要。軟件安全措施只能到此為止,如果不保持更新,嘗試使用軟件實施進行加密可能會導致災難。NXP EdgeLock SE050 等硬件安全解決方案是保護設備安全的理想選擇。

審核編輯黃昊宇

-

邊緣計算

+關注

關注

22文章

3070瀏覽量

48660

發(fā)布評論請先 登錄

相關推薦

P2Link——高效保障企業(yè)數據安全

邊緣計算網關五大核心特點

海康威視應急指揮解決方案助力企業(yè)擰緊生產“安全閥”

新能源汽車不安全?新能源汽車測試之方案篇——充電樁綜合測試

AI邊緣盒子在安全生產領域的應用

邊緣AI需求大爆發(fā),恩智浦在安全連接和模擬電源方面有怎樣的思考?

STM32啟動文件中棧大小根據什么設置的呢?

邊緣計算網關的工作原理及其在工業(yè)領域的應用價值

車載激光雷達到底安不安全?

NVIC_SystemReset()導致系統(tǒng)掛死怎么解決?

煤礦安全生產預警系統(tǒng)

保險絲的快慢斷在應用中保護性能方面的不同

FCA汽車網絡安全風險管理

在不安全的世界中保護邊緣

在不安全的世界中保護邊緣

評論