我們先和海翎光電的小編一起了解一下什么是VPN,VPN的分類。對基礎(chǔ)知識有一定的了解后,我們再來講一下VPN的盲點。

VPN(全稱:Virtual Private Network)虛擬專用網(wǎng)絡(luò),是依靠ISP和其他的NSP,在公共網(wǎng)絡(luò)中建立專用的數(shù)據(jù)通信的網(wǎng)絡(luò)技術(shù),可以為企業(yè)之間或者個人與企業(yè)之間提供安全的數(shù)據(jù)傳輸隧道服務(wù)。在VPN中任意兩點之間的鏈接并沒有傳統(tǒng)專網(wǎng)所需的端到端的物理鏈路,而是利用公共網(wǎng)絡(luò)資源動態(tài)組成的,可以理解為通過私有的隧道技術(shù)在公共數(shù)據(jù)網(wǎng)絡(luò)上模擬出來的和專網(wǎng)有同樣功能的點到點的專線技術(shù),所謂虛擬是指不需要去拉實際的長途物理線路,而是借用了公共Internet網(wǎng)絡(luò)實現(xiàn)的。

VPN意義介紹

⑴使用VPN可降低成本——通過公用網(wǎng)來建立VPN,就可以節(jié)省大量的通信費用,而不必投入大量的人力和物力去安裝和維護WAN(廣域網(wǎng))設(shè)備和遠程訪問設(shè)備。⑵傳輸數(shù)據(jù)安全可靠——虛擬專用網(wǎng)產(chǎn)品均采用加密及身份驗證等安全技術(shù),保證連接用戶的可靠性及傳輸數(shù)據(jù)的安全和保密性。⑶連接方便靈活——用戶如果想與合作伙伴聯(lián)網(wǎng),如果沒有虛擬專用網(wǎng),雙方的信息技術(shù)部門就必須協(xié)商如何在雙方之間建立租用線路或幀中繼線路,有了虛擬專用網(wǎng)之后,只需雙方配置安全連接信息即可。⑷完全控制——虛擬專用網(wǎng)使用戶可以利用ISP的設(shè)施和服務(wù),同時又完全掌握著自己網(wǎng)絡(luò)的控制權(quán)。用戶只利用ISP提供的網(wǎng)絡(luò)資源,對于其它的安全設(shè)置、網(wǎng)絡(luò)管理變化可由自己管理。在企業(yè)內(nèi)部也可以自己建立虛擬專用網(wǎng)。

VPN的分類

根據(jù)不同的劃分標(biāo)準(zhǔn),VPN可以按幾個標(biāo)準(zhǔn)進行分類劃分:

1、按VPN的協(xié)議分類

VPN的隧道協(xié)議主要有三種, PPTP,L2TP和IPSec。其中PPTP和L2TP協(xié)議工作在OSI模型的第二層,又稱為二層隧道協(xié)議;IPSec是第三層隧道協(xié)議,也是最常見的協(xié)議。L2TP和IPSec配合使用是目前性能最好,應(yīng)用最廣泛的一種。

2、按VPN的應(yīng)用分類

Access VPN (遠程接入VPN):客戶端到網(wǎng)關(guān),使用公網(wǎng)作為骨干網(wǎng)在設(shè)備之間傳輸VPN的數(shù)據(jù)流量

Intranet VPN (內(nèi)聯(lián)網(wǎng)VPN):網(wǎng)關(guān)到網(wǎng)關(guān),通過公司的網(wǎng)絡(luò)架構(gòu)連接來自同公司的資源

Extranet VPN (外聯(lián)網(wǎng)VPN):與合作伙伴企業(yè)網(wǎng)構(gòu)成Extranet,將一個公司與另一個公司的資源進行連接

3、按所用的設(shè)備類型進行分類:

路由器式VPN:路由器式VPN部署較容易,只要在路由器上添加VPN服務(wù)即可;

交換機式VPN:主要應(yīng)用于連接用戶較少的VPN網(wǎng)絡(luò);

防火墻式VPN:防火墻式VPN是最常見的一種VPN的實現(xiàn)方式,許多廠商都提供這種配置類型

常見的隧道協(xié)議

PPTP(點對點協(xié)議)

PPTP屬于點對點應(yīng)用,比較適合遠程的企業(yè)用戶撥號到企業(yè)進行辦公等應(yīng)用,工作在OSI模型的第二層,只適合windows系統(tǒng)。

L2TP(第2等隧道協(xié)議)

第2等隧道協(xié)議(L2TP)是IETF基于L2F開發(fā)的PPTP的后續(xù)版本,工作在OSI模型的第二層。

IPSec(三層隧道協(xié)議)

第三層隧道協(xié)議,也是最常見的協(xié)議。當(dāng)隧道模式使用IPSEC時,其只為通訊提供封裝。使用IPSec隧道模式主要是為了與其他不支持IPSec上的L2TP或者PPTP VPN隧道技術(shù)的路由器、網(wǎng)關(guān)或終端系統(tǒng)之間的互相操作。

SSL VPN

SSL協(xié)議提供了數(shù)據(jù)私密性、端點驗證、信息完整性等特性。SSL協(xié)議由許多子協(xié)議組成,其中兩個主要的子協(xié)議是握手協(xié)議和記錄協(xié)議(對稱加密和非對稱加密向結(jié)合的方式進行數(shù)據(jù)的交換)。

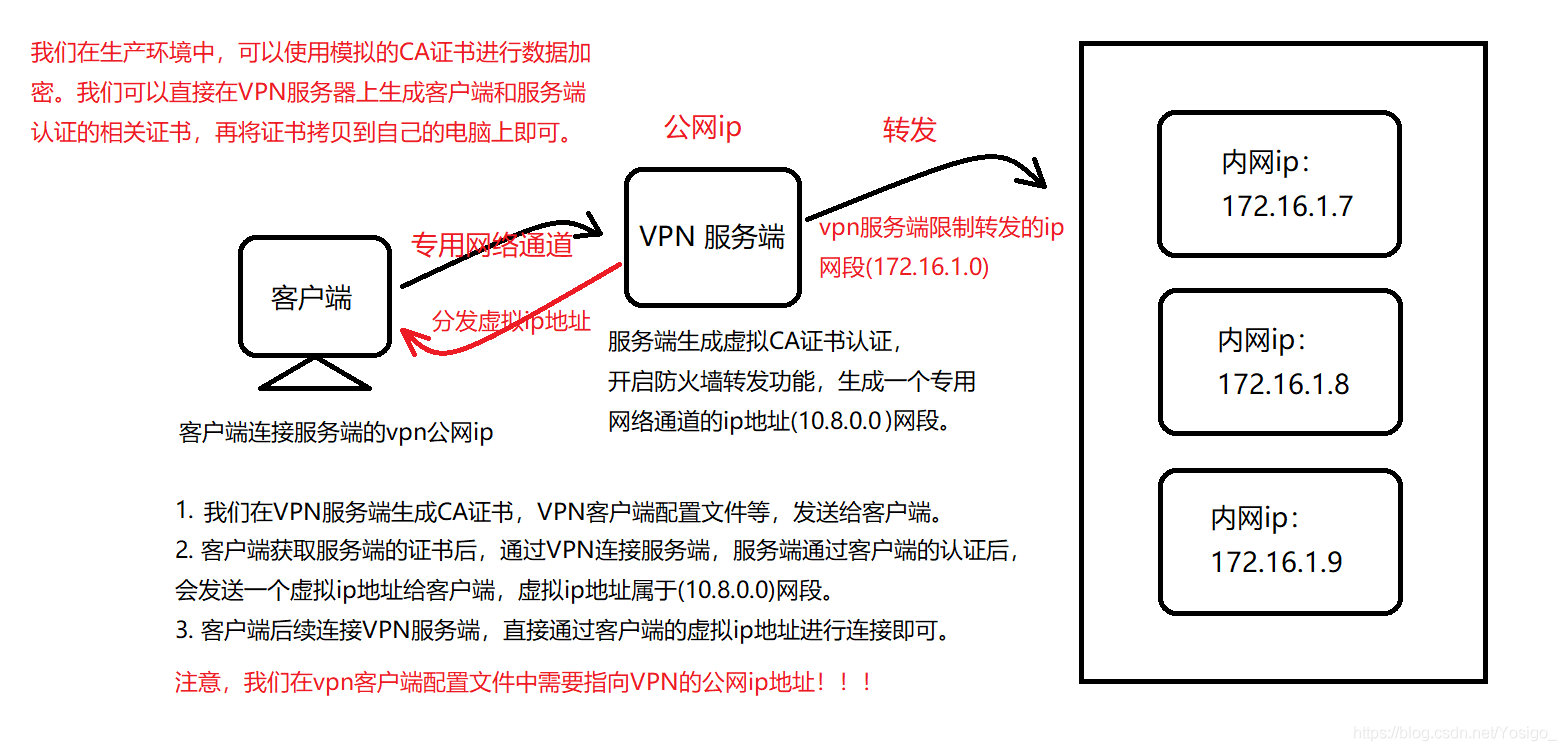

典型的SSL VPN應(yīng)用:Open VPN,這是一個比較好的開源軟件。Open VPN允許參與建立VPN的單點使用預(yù)設(shè)的私鑰,第三方證書,或者用戶名/密碼來進行身份驗證。它大量使用了OpenSSL加密庫,以及SSLv3/TLSv1協(xié)議。OpenVPN能在Linux、xBSD、MacOS上運行。它并不是一個基于Web的VPN軟件,也不能與IPSec及其他VPN軟件包兼容。

VPN特點

折疊⑴安全保障

VPN通過建立一個隧道,利用加密技術(shù)對傳輸數(shù)據(jù)進行加密,以保證數(shù)據(jù)的私有性和安全性,(但不要過于相信那些免費連接VPN的軟件,有時可能是一個捆綁式的病毒軟件。)

折疊⑵服務(wù)質(zhì)量保證

VPN可以為不同要求用戶提供不同等級的服務(wù)質(zhì)量保證。

折疊⑶可擴充、靈活性

VPN支持通過Internet和Extranet的任何類型的數(shù)據(jù)流。

折疊⑷可管理性

VPN可以從用戶和運營商角度方便進行管理。

上面海翎光電的小編講了一些VPN的基礎(chǔ)知識,接下來咱們來看看VPN 盲點。

01 VPN 的連接模式:

① 傳輸模式:

只保護數(shù)據(jù),加密傳輸?shù)膬?nèi)容

優(yōu)點:

效率高

缺點:

不安全

應(yīng)用場景:

適用于在企業(yè)內(nèi)網(wǎng)中部署 IPsec vpn,不需要封裝新的 IP 包頭。結(jié)合 GRE VPN 使用

② 隧道模式:

保護數(shù)據(jù)和 IP 包頭,重新封裝一個 IP 包頭可以直接在公網(wǎng)上搭建 VPN

優(yōu)點:

安全性更高

缺點:

效率低

02 VPN 的類型:① 主模式

-----站點到站點 VPN:SITE-to-SITE對方的 IP 地址是固定的。

②積極模式

----遠程訪問 VPN:remote-access 遠程用戶 IP 地址是不固定的。對方的 IP 地址不是固定的,可以用 IP 地址或者域名進行建立連接。

03 VPN 技術(shù):

IPsec vpn 優(yōu)勢在于能對數(shù)據(jù)進行保護。

主要用到下面兩種技術(shù):加密算法:① 對稱加密算法:

公鑰加密 公鑰解密DES 數(shù)據(jù)加密標(biāo)準(zhǔn) 64bit=56bit+8bit3DES 3*(56bit+8bit)AES 高級加密標(biāo)準(zhǔn) 128bit~256bit【最高達到 256bit】

優(yōu)點:

傳輸效率高

缺點:

安全性較低

② 非對稱加密算法:

公鑰加密 私鑰解密【私鑰始終沒有在公網(wǎng)上傳輸】DH

優(yōu)點:

安全性更高

缺點:

傳輸效率低

問題:

使用對稱加密算法密鑰可能被竊聽,使用非對稱加密算法,計算復(fù)雜,效率太低,影響傳輸速度。

解決方案:

通過非對稱加密算法加密對稱加密算法的密鑰,然后再用對稱加密算法加密實際要傳輸?shù)臄?shù)據(jù)。

04 IPSec VPN 使用的協(xié)議:① 階段一:

使用 ISKMAPIKE 因特網(wǎng)密鑰交換協(xié)議【統(tǒng)稱】

ISKMAP:

安全關(guān)聯(lián)和密鑰管理協(xié)議【具體實現(xiàn)協(xié)議】

② 階段二:

使用 ESP AH

ESP:

封裝安全載荷協(xié)議

ESP 對用戶數(shù)據(jù)實現(xiàn)加密功能

ESP 只對 IP 數(shù)據(jù)的有效載荷進行驗證,不包括外部的 IP 包頭

AH:

認(rèn)證頭協(xié)議

數(shù)據(jù)完整性服務(wù)

數(shù)據(jù)驗證

防止數(shù)據(jù)回放攻擊

05 IPSec VPN 建立的兩個階段:階段 1:建立管理連接,

建立一個安全的 VPN 通道,定義密鑰與及加密算法參數(shù)【非對稱加密算法,對稱加密算法】

階段一建立過程中:① 主模式-

----站點到站點 VPN:SITE-to-SITE對方的 IP 地址是固定的,主模式協(xié)商階段一的時候,使用到 6 個數(shù)據(jù)包。注:前 4 個報文為明文傳輸,從第 5 個數(shù)據(jù)報文開始為密文傳輸。

② 積極模式

----遠程訪問 VPN:對方的 IP 地址不是固定的,可以用 IP 地址或者域名進行建立連接

階段 2:建立數(shù)據(jù)連接,

配置 IPSec VPN 條件:1) 建立 VPN 的兩個對等體公網(wǎng)要能夠通信2) VPN 的流量要做 NAT 分離ESP 支持加密和認(rèn)證AH 只支持認(rèn)證

06 配置 IPSec VPN:階段 1:定義管理連接,

crypto isakmp policy 10------設(shè)置 IKE 策略,policy 后面跟 1-10000 的數(shù)字,這些數(shù)字代表策略的優(yōu)先級。encr 3des-----加密算法使用 3deshash md5---- hash 算法使用 MD5authentication pre-share----采用欲共享密鑰認(rèn)證方式group 2-----采用第二個組的長度【共有 1、2、6 三個組可以選擇】crypto isakmp key CCIE address 23.1.1.2----設(shè)置 IKE 交換的密鑰,CCIE 表示密鑰組成,23.1.1.2 表示對方的 IP 地址

驗證命令:

R2#show crypto isakmp policy 查看階段 1 的 IKE 策略R2# show crypto isakmp keyR1#show crypto isakmp sa 查看階段 1 是否協(xié)商成功IPv4 Crypto ISAKMP SA

| dst | src | state | conn-id slot status |

| 23.1.1.2 | 13.1.1.1 | QM_IDLE | 1001 0 ACTIVE |

階段 2 的配置命令

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255!crypto ipsec transform-set SPOTO esp-aes esp-md5-hmaccrypto map MAP 10 ipsec-isakmpset peer 23.1.1.2set transform-set SPOTOmatch address 101!interface Serial1/0crypto map MAP

驗證命令:

R1#show crypto ipsec transform-setR1#show crypto mapR1#show crypto ipsec sa

審核編輯黃宇

-

交換機

+關(guān)注

關(guān)注

21文章

2624瀏覽量

99287 -

VPN

+關(guān)注

關(guān)注

4文章

291瀏覽量

29664 -

虛擬專用網(wǎng)絡(luò)

+關(guān)注

關(guān)注

1文章

10瀏覽量

8249

發(fā)布評論請先 登錄

相關(guān)推薦

IPSec VPN的含義與原理

如何在Linux上設(shè)置OpenVPN服務(wù)器和客戶端

InRouter與Cisco Router構(gòu)建L2tp VPN的方法

InRouter路由器與中心端OpenVPN服務(wù)器構(gòu)建OpenVPN的方法

PPTP(L2TP)如何登陸IPSec VPN網(wǎng)關(guān)?

IPSecVPN + PPTP VPN Demo搭建配置說明

OpenVPN下載、安裝、配置及使用詳解

SSL 、IPSec、MPLS和SD-WAN的對比分析

VPN、SD-WAN技術(shù)和專線連接的優(yōu)缺點分析

PLC實現(xiàn)遠程控制的方式

什么是虛擬私有網(wǎng)VPN?VPN的常用技術(shù)有哪些?

什么是物聯(lián)網(wǎng)遠程監(jiān)控VPN網(wǎng)關(guān)?

虛擬專用網(wǎng)絡(luò)-那些年你錯過的“VPN 盲點”

虛擬專用網(wǎng)絡(luò)-那些年你錯過的“VPN 盲點”

評論