Juniper 防火墻在實際的部署過程中主要有三種模式可供選擇,這三種模式分別是:

基于TCP/IP 協議三層的NAT 模式;

基于TCP/IP 協議三層的路由模式;

基于二層協議的透明模式。

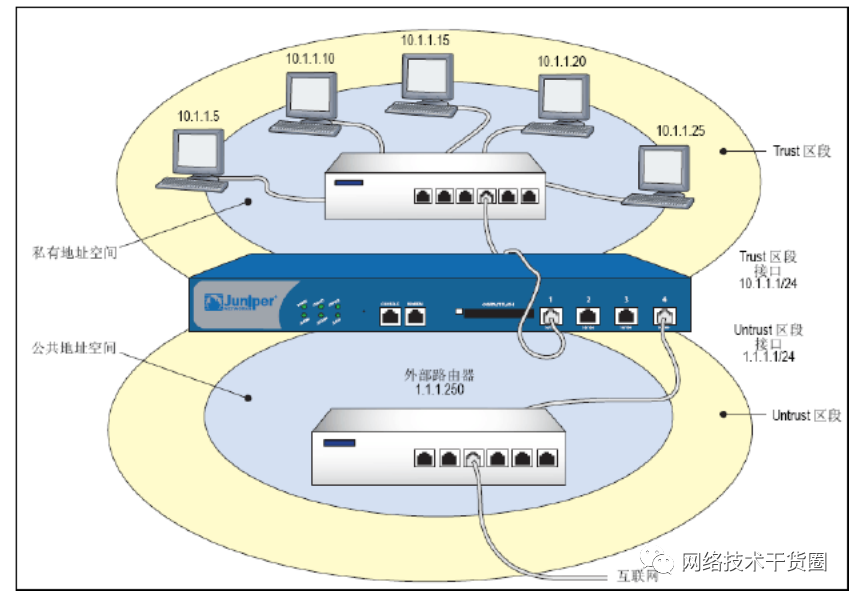

一、NAT模式

當Juniper防火墻入口接口(“內網端口”)處于NAT模式時,防火墻將通往 Untrust 區(外網或者公網)的IP 數據包包頭中的兩個組件進行轉換:源 IP 地址和源端口號。

防火墻使用 Untrust 區(外網或者公網)接口的 IP 地址替換始發端主機的源 IP 地址;同時使用由防火墻生成的任意端口號替換源端口號。

NAT 模式應用的環境特征:

注冊IP 地址(公網 IP 地址)的數量不足;

內部網絡使用大量的非注冊IP 地址(私網 IP 地址)需要合法訪問 Internet;

內部網絡中有需要外顯并對外提供服務的服務器。

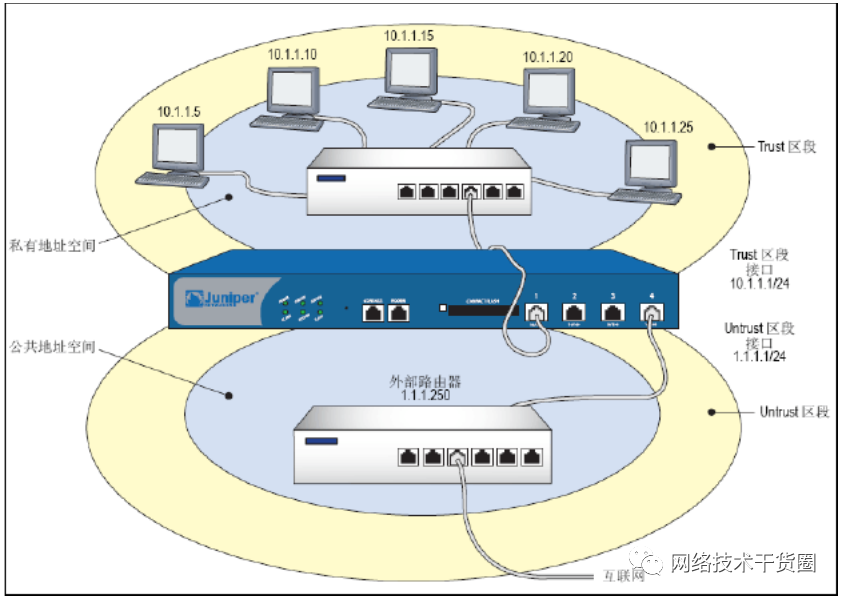

二、Route-路由模式

當Juniper防火墻接口配置為路由模式時,防火墻在不同安全區間(例如: Trust/Utru st/DMZ)轉發信息流時IP 數據包包頭中的源地址和端口號保持不變(除非明確采用了地址翻譯策略)。

與NAT模式下不同,防火墻接口都處于路由模式時,防火墻不會自動實施地址翻譯;

與透明模式下不同,當防火墻接口都處于路由模式時,其所有接口都處于不同的子網中。

路由模式應用的環境特征:

防火墻完全在內網中部署應用;

NAT 模式下的所有環境;

需要復雜的地址翻譯。

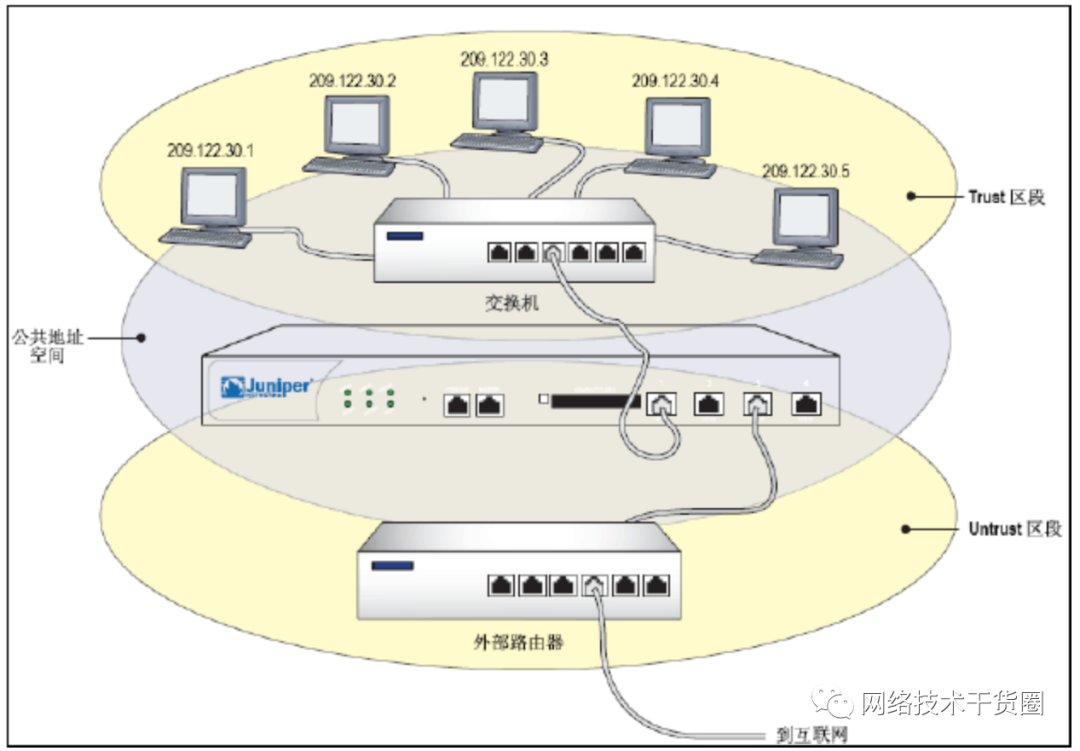

三、透明模式

當Juniper防火墻接口處于“透明”模式時,防火墻將過濾通過的IP數據包,但不會修改 IP數據包包頭中的任何信息。

防火墻的作用更像是處于同一VLAN的2 層交換機或者橋接器,防火墻對于用戶來說是透明的。

透明模式是一種保護內部網絡從不可信源接收信息流的方便手段。使用透明模式有以下優點:

不需要修改現有網絡規劃及配置;

不需要實施 地址翻譯;

可以允許動態路由協議、Vlan trunking的數據包通過。

四、基于向導方式的NAT/Route模式下的基本配置

Juniper 防火墻NAT 和路由模式的配置可以在防火墻保持出廠配置啟動后通過 Web 瀏覽器配置向導完成。

“

注:要啟動配置向導,則必須保證防火墻設備處于出廠狀態。例如:新的從未被調試過的設備,或者經過命令行恢復為出廠狀態的防火墻設備。

”

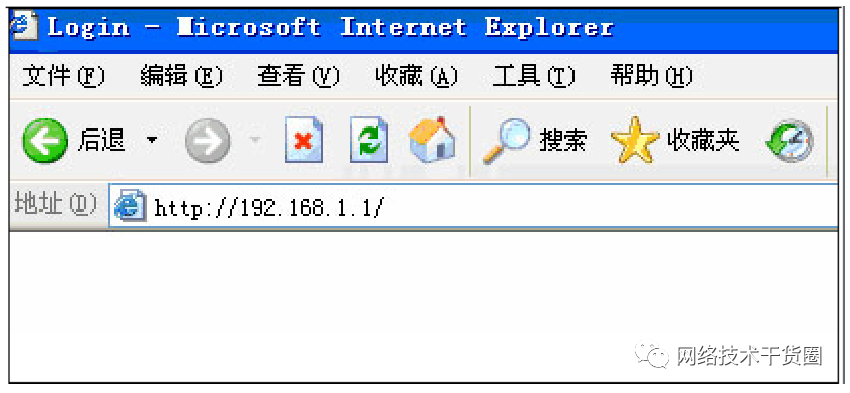

通過Web 瀏覽器登錄處于出廠狀態的防火墻時,防火墻的缺省管理參數如下:

缺省IP:192.168.1.1/255.255.255.0;

缺省用戶名/密碼:netscreen/ netscreen;

“

注:缺省管理IP 地址所在端口參見在前言部份講述的“Juniper 防火墻缺省管理端口和 IP地址”中查找!!

”

在配置向導實現防火墻應用的同時,我們先虛擬一個防火墻設備的部署環境,之后,根據這個環境對防火墻設備進行配置。

防火墻配置規劃:

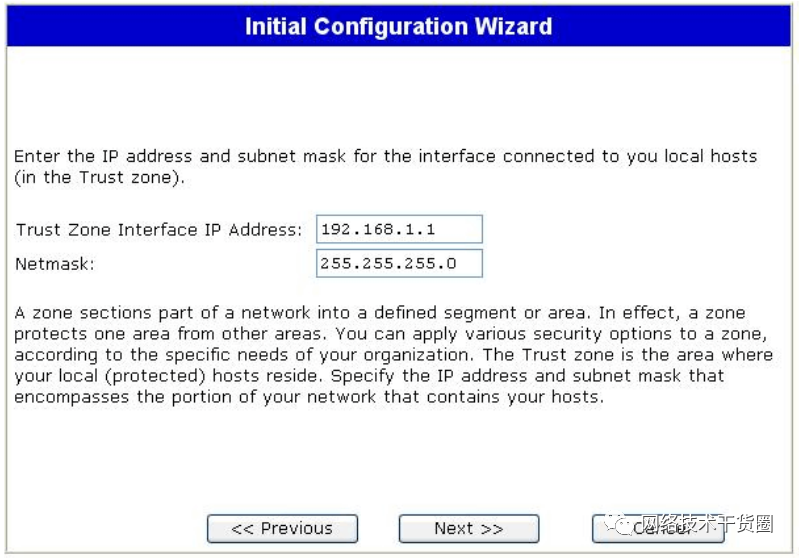

防火墻部署 在網絡的Internet 出口位置,內部網絡使用的 IP 地址為192.168.1.0/255.255.255.0 所在的網段,內部網絡計算機的網關地址為防火墻內網端口的IP 地址:192.168.1.1;

防火墻外網接口 IP 地址(通常情況下為公網 IP 地址,在這里我們使用私網 IP 地址模擬公網 IP 地址)為:10.10.10.1/255.255.255.0,網關地址為:10.10.10.251

要求:

實現內部訪問Internet的應用。

“

注:在進行防火墻設備配置前,要求正確連接防火墻的物理鏈路;調試用的計算機連接到防火墻的內網端口上。

”

通過IE 或與IE 兼容的瀏覽器(推薦應用微軟 IE 瀏覽器)使用防火墻缺省IP 地址登錄防火墻(建議:保持登錄防火墻的計算機與防火墻對應接口處于相 同網段,直接相連)

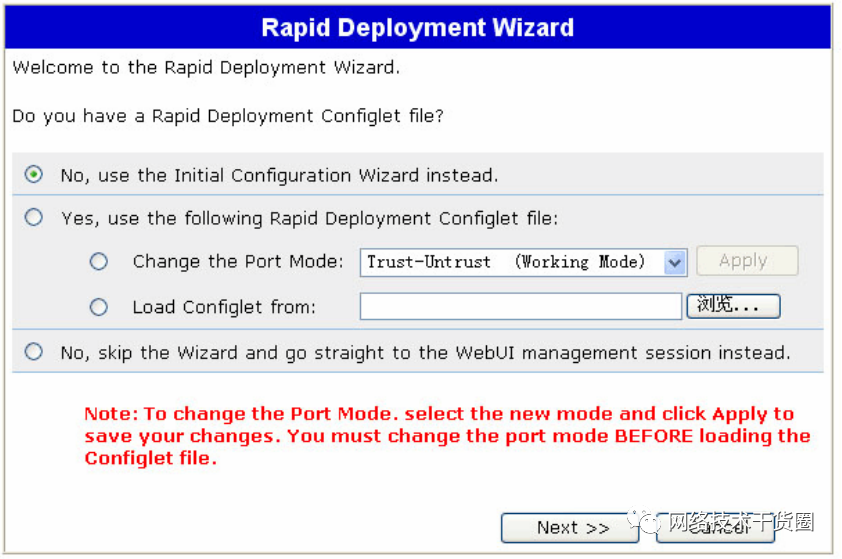

使用缺省IP 登錄之后,出現安裝向導

“

注:對于熟悉Juniper 防火墻配置的工程師,可以跳過該配置向導,直接點選:No,skip the wizard and go straight to the WebUI management session instead,之后選擇Next,直接登錄防火墻設備的管理界面。

”

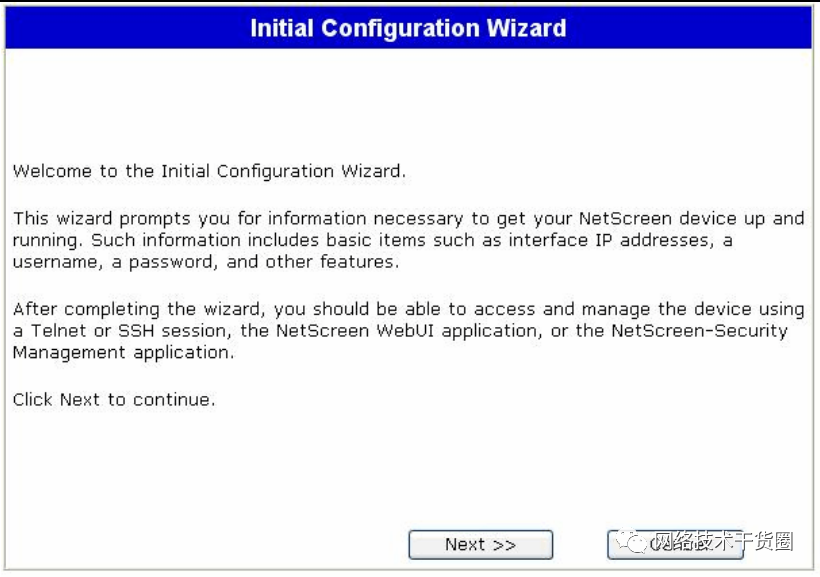

使用向導配置防火墻,請直接選擇:Next,彈出下面的界面:

“歡迎使用配置向導”,再選擇 Next。

“

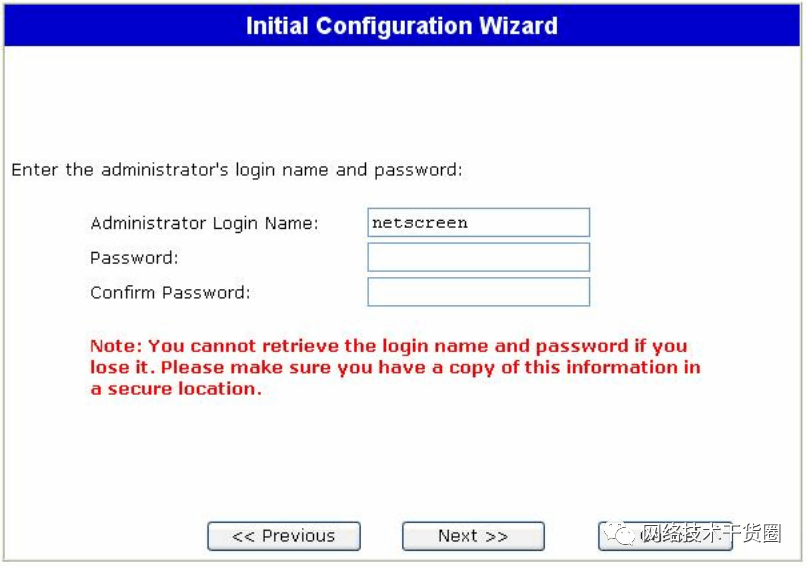

注:進入登錄用戶名和密碼的修改頁面,Ju niper 防火墻的登錄用戶名和密碼是可以更改的,這個用戶名和密碼的界面修改的是防火墻設備上的根用戶, 這個用戶對于防火墻設備來說具有最高的權限,需要認真考慮和仔細配置,保存好修改后的用戶名和密碼。

”

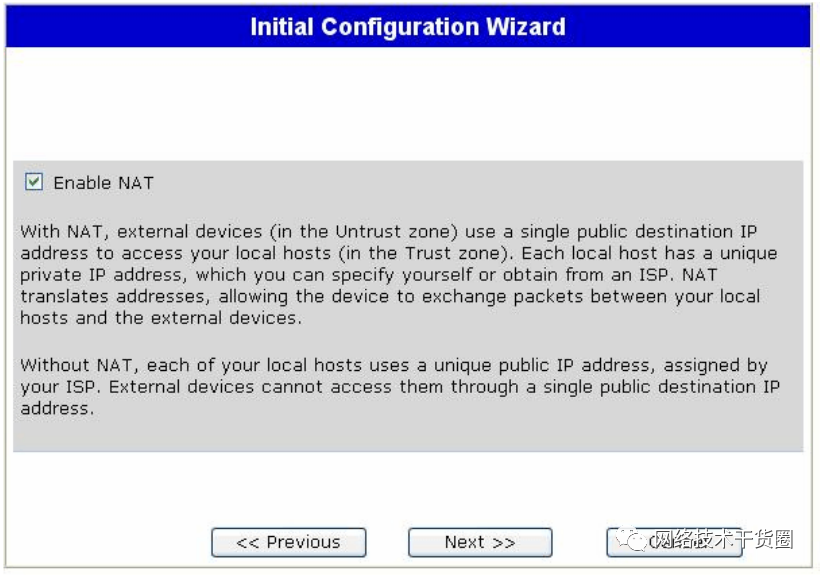

在完成防火墻的登錄用戶名和密碼的設置之后,出現了一個比較關鍵的選擇,這個選擇決定了防火墻設備是工作在路由模式還是工作在 NAT 模式:

選擇 Enable NAT,則防火墻工作在 NAT 模式;

不選擇 Enable NAT,則防火墻工作在路由模式。

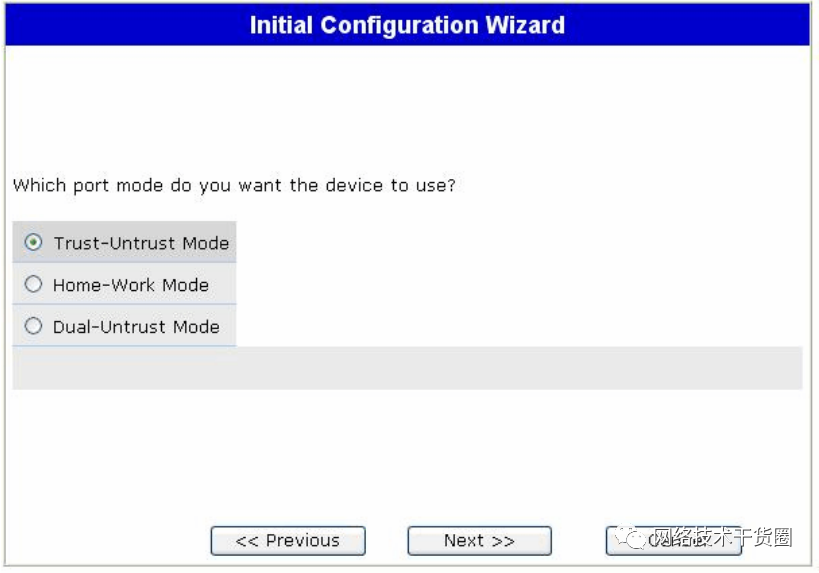

防火墻設備工作模式選擇,選擇:Trust-Untrust Mode 模式。這種模式是應用最多的模式,防火墻可以被看作是只有一進一出的部署模式。

“

注: NS-5GT防火墻作為低端設備, 為了能夠增加低端產品應用的多樣性, Juniper在NS-5GT的OS 中獨立開發了幾種不同的模式應用于不同的環境。目前,除NS-5GT 以外,Juniper其他系列防火墻不存在另外兩種模式的選擇。

”

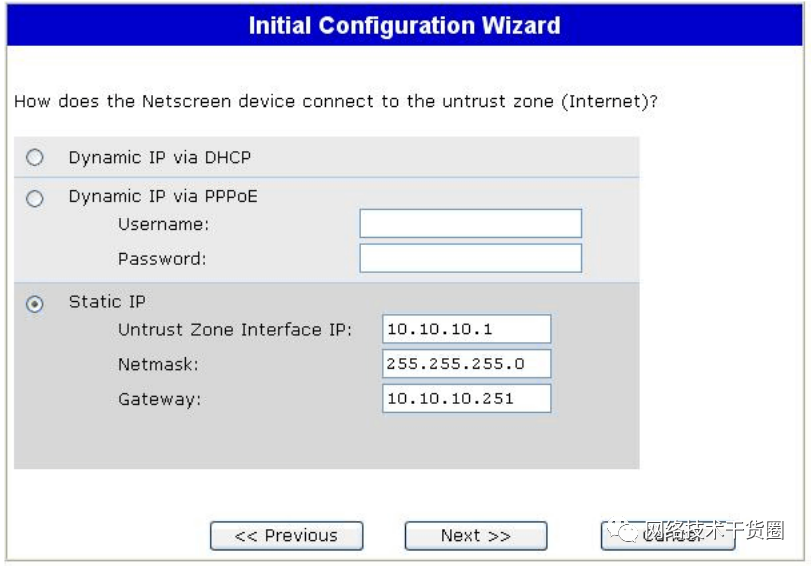

完成了模式選擇,點擊“Next”進行防火墻外網端口 IP 配置。外網端口 IP 配置有三個選項分別是:DHCP 自動獲取 IP 地址;通過 PPPoE 撥號獲得 IP 地址;手工設置靜態IP 地址,并配置子網掩碼和網關 IP 地址。

在這里,我們選擇的是使用靜態IP 地址的方式,配置外網端口IP 地址為:10.10.10.1/255.255.255.0,網關地址為:10.10.10.251。

完成外網端口的IP 地址配置之后,點擊“Nex t”進行防火墻內網端口IP 配置:

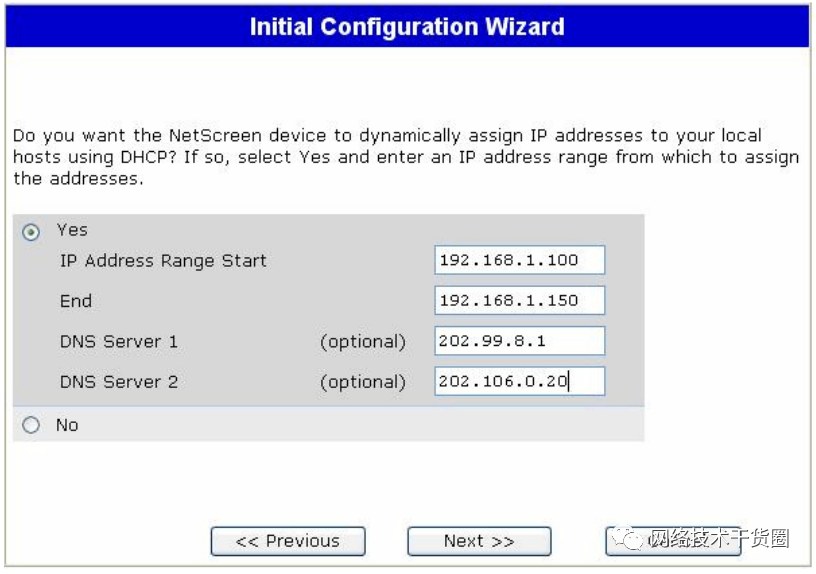

在完成了上述的配置之后,防火墻的基本配置就完成了,點擊“Nex t”進行 DHCP 服務器配置。

“

注:DHCP 服務器配置在需要防火墻在網絡中充當 DHCP 服務器的時候才需要配置。否則請選擇“NO”跳過。

”

“

注:上面的頁面信息顯示的是在防火墻設備上配置實現一個DHCP服務器功能,由防火墻設備給內部計算機用戶自動分配IP地址,分配的地址段為:192.168.1.100-192.168.1.150 一共 51 個IP地址,在分配IP地址的同時,防火墻設備也給計算機用戶分配了DNS服務器地址,DNS用于對域名進行解析,如:將WWW.SINA.COM.CN解析為IP地址:202.108.33.32。如果計算機不能獲得或設置DNS服務器地址,無法訪問互聯網。

”

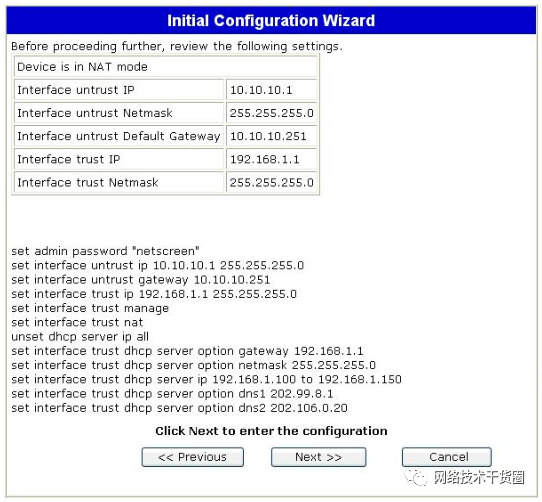

完成DHCP 服務器選項設置,點擊“Nex t”會彈出之前設置的匯總信息:

確認配置沒有問題,點擊“Next”會彈出提示“Finish”配置對話框:

在該界面中,點選:Finish 之后,該Web 頁面會被關閉,配置完成。

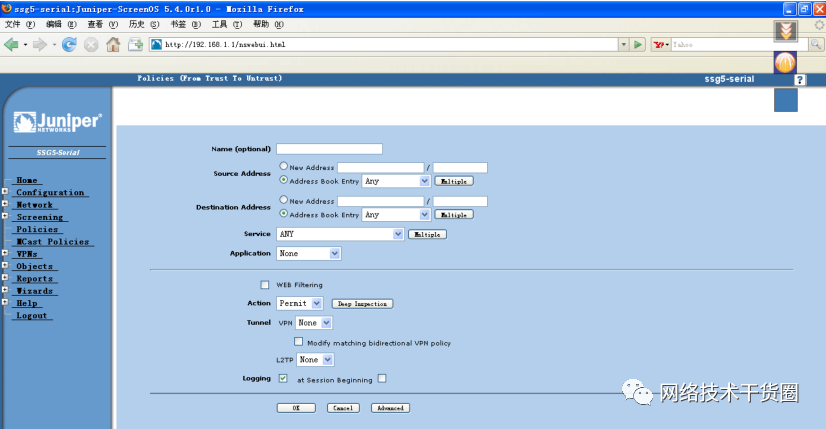

此時防火墻對來自內網到外網的訪問啟用基于端口地址的NAT,同時防火墻設備會自動在策略列表部分生成一條由內網到外網的訪問策略:

策略:策略方向由Tru st 到Untru st,源地址:ANY,目標地址:ANY,網絡服務內容:ANY;

策略作用:允許來自內網的任意IP 地址穿過防火墻訪問外網的任意地址。

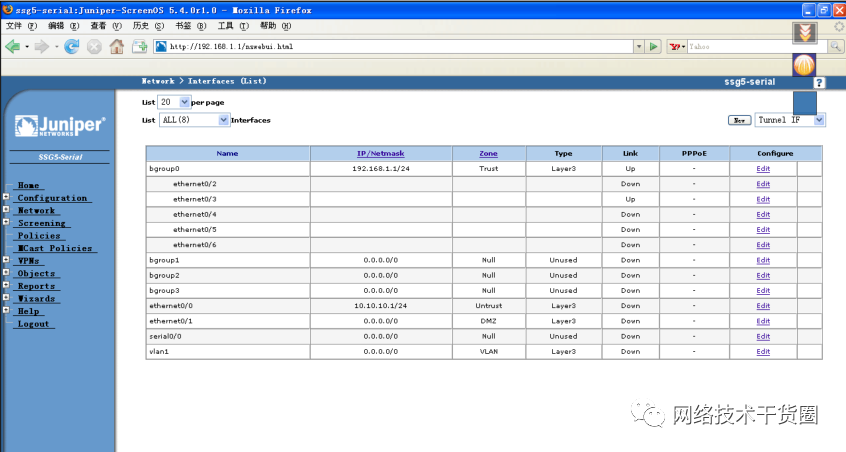

重新開啟一個IE 頁面,并在地址欄中輸入防火墻的內網端口地址,確定后,出現下圖中的登錄界面。輸入正確的用戶名和密碼,登錄到防火墻之后,可以對防火墻的現有配置進行修改。

總結:上述就是使用Web 瀏覽器通過配置向導完成的防火墻NAT 或路由模式的應用。通過配置向導,可以在不熟悉防火墻設備的情況下,配置簡單環境的防火墻應用。

五、基于非向導方式的NAT/Rou te模式下的基本配置

基于非向導方式的NAT 和Rou te 模式的配置建議首先使用命令行開始,最好通過控制臺的方式連接防火墻,這個管理方式不受接口IP 地址的影響。

“

注:在設備缺省的情況下,防火墻的信任區(Tru st Zone)所在的端口是工作在NAT 模式,其它安全區所在的端口是工作在路由模式的。

”

基于命令行方式的防火墻設備部署的配置如下(網絡環境同上一章節所講述的環境) :

5.1 NS-5GT NAT/Rou te模式下的基本配置

“

注:NS-5GT 設備的物理接口名稱叫做trust 和untrust;缺省Zone 包括:trust 和untrust,注意和接口區分開。

”

① Unset interface trust ip (清除防火墻內網端口的IP 地址) ;

② Set interface trust zone trust(將內網端口分配到 trust zone) ;

③ Set interface trust ip 1后再定義IP 地址) ;

④ Set interface untrust zone untrust(將外網口分配到 untrust zone);

⑤ Set interface untrust ip 10.10.10.1/24 (設置外網口的IP 地址) ;

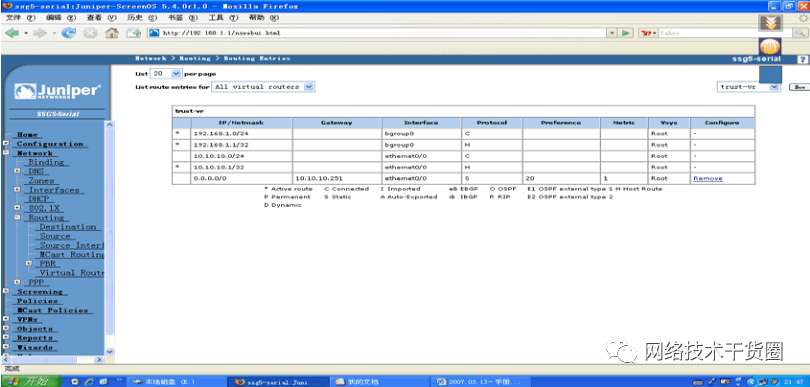

⑥ Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(設置防火墻對外的缺省路由網關地址) ;

⑦ Set policy from trust to untrust any any any permit log(定義一條由內網到外網的訪問策略。

策略的方向是:由zone trust 到 zone untrust, 源地址為:any,目標地址為:any,網絡服務為:any,策略動作為:permit 允許,log:開啟日志記錄) ;

⑧ Save (保存上述的配置文件) 。

5.2 NS-25-208 NAT/Rou te模式下的基本配置

① Unset interface ethernet1 ip(清除防火墻內網口缺省 IP 地址) ;

② Set interface ethernet1 zone trust(將 ethernet1 端口分配到trust zone) ;

③ Set interface ethernet1 ip 192.168.1.1/24(定義ethernet1 端口的IP 地址) ;

④ Set interface ethernet3 zone untrust(將 ethernet3 端口分配到untrust zone) ;

⑤ Set interface ethernet3 ip 10.10.10.1/24(定義ethernet3 端口的IP 地址) ;

⑥ Set route 0.0.0.0/0 interface ethernet3 gateway 10.10.10.251 (定義防火墻對外的缺省路由網關) ;

⑦ Set policy from trust to untrust any any any permit log(定義由內網到外網的訪問控制策略) ;

⑧ Save (保存上述的配置文件)

“

注:上述是在命令行的方式上實現的NAT 模式的配置,因為防火墻出廠時在內網端口(trustzone 所屬的端口)上啟用了NAT,所以一般不用特別設置,但是其它的端口則工作在路由模式下,例如:untrust 和DMZ 區的端口。

”

如果需要將端口從路由模式修改為NAT 模式,則可以按照如下的命令行進行修改:

① Set interface ethernet2 NAT (設置端口2 為NAT 模式)

② Save

總結:

① NAT/Rou te 模式做防火墻部署的主要模式,通常是在一臺防火墻上兩種模式混合進行(除非防火墻完全是在內網應用部署,不需要做 NAT-地址轉換,這種情況下防火墻所有端口都處于Rou te 模式,防火墻首先作為一臺路由器進行部署) ;

② 關于配置舉例,NS-5GT 由于設備設計上的特殊性,因此專門列舉加以說明;Ju niper在2006 年全新推出的SSG 系列防火墻,除了端口命名不一樣,和NS-25 等設備管理配置方式一樣。

5.3 基于非向導方式的透 明模式下的基本 配置

實現透明模式配置建議采用命令行的方式,因為采 用Web 的方式實現時相 對命令行的方式麻煩 。通過 控制臺連 接 防火墻的控制口,登錄命令行管理界面 ,通過如下命令及 步 驟 進行二層 透 明模式的配置:

① Unset interface ethernet1 ip (將以太 網1 端口上的默 認 IP 地址刪 除) ;

②Setinterfaceethernet1zonev1-trust(將以太網1端口分配到v1-trustzone:基于二層的安全區,端口設置為該安全區后,則端口工作在二層模式,并且不能在該端口上配置IP地址);

③Setinterfaceethernet2zonev1-dmz(將以太網2端口分配到v1-dmzzone);

④Setinterfaceethernet3zonev1-untrust(將以太網3端口分配到v1-untrustzone);

⑤Setinterfacevlan1ip192.168.1.1/24(設置VLAN1的IP地址為:192.168.1.1/255.255.255.0,該地址作為防火墻管理IP地址使用);

⑥Setpolicyfromv1-trusttov1-untrustanyanyanypermitlog(設置一條由內網到外網的訪問策略);

⑦Save(保存當前的配置);

總結:

①帶有V1-字樣的zone為基于透明模式的安全區,在進行透明模式的應用時,至少要保證兩個端口的安全區工作在二層模式;

②雖然Juniper防火墻可以在某些特殊版本工作在混合模式下(二層模式和三層模式的混合應用),但是通常情況下,建議盡量使防火墻工作在一種模式下(三層模式可以混用:NAT和路由)。

審核編輯:劉清

-

NAT

+關注

關注

0文章

141瀏覽量

16226 -

VLAN通信

+關注

關注

0文章

18瀏覽量

5631 -

TCP通信

+關注

關注

0文章

146瀏覽量

4217

原文標題:Juniper防火墻系列-02-三種部署模式及基本配置

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

STM32的三種啟動模式

STM32的三種啟動模式

STM32的三種Boot模式的差異

STM32的三種Boot模式及驗證

Juniper三種部署模式及基本配置

Juniper三種部署模式及基本配置

評論