應用場景: 我們在用poc批量檢測fofa等平臺獲取到的資產的時候,有時候命中了一大批,但是不知道該ip是不是屬于edu資產,本工具可以解決這個問題。

實現原理:

1、先判斷待檢測目標里是否包含‘edu.cn’關鍵字,若包含,則直接寫入文件

2、本地讀取目標(我帶檢測的目標),就將目標將其轉換為ip

如果目標里包含ip地址,比如//192.168.16.56 就通過re將其提取出來,并return回去

如果目標里不包含ip,它可能就是類似于baidu.com,所以我需要將其解析為ip

3、從教育網ip池爬取ip

4、根據2獲得的ip,和我們1爬取的ip進行比對,如果2獲取的ip在1獲取的ip里,那么它就是教育網ip

待檢測ip數據(用下面的數據測試該工具):

https://124.165.196.3:4430

baidu.com

http://117.187.230.194:10000

58.205.208.9

核心:步驟4使用的ip來進行判斷,該ip必須要是字符串類型,而我們通過正則匹配的ip是一個列表,所以我們在return返回數據的時候,只需要返回第一個元素即可

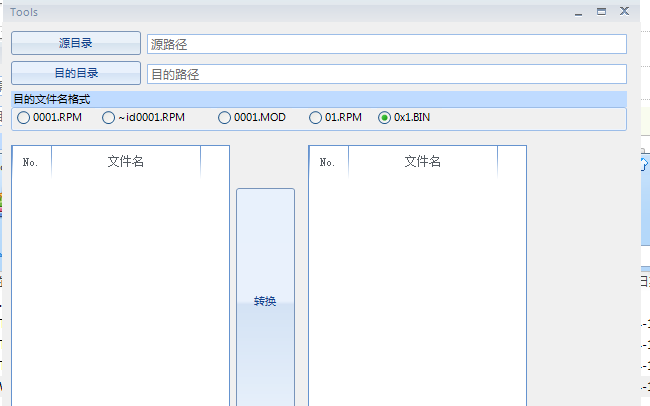

使用教程:

1、將待檢測ip放到ip.txt中

2、安裝依賴

3、運行該腳本

4、運行完畢,會生成edu_result.txt

工具下載鏈接: https://github.com/lishang520/security-tools

審核編輯 :李倩

-

字符串

+關注

關注

1文章

577瀏覽量

20485 -

工具

+關注

關注

4文章

308瀏覽量

27737

原文標題:edusrc資產批量挖掘工具

文章出處:【微信號:菜鳥學安全,微信公眾號:菜鳥學安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

可批量處理圖片的工具[JPEG Imager]

如何對固定資產,耗材全流程管理

RFID助力IT資產追蹤管理

AlphaFuzzer漏洞挖掘工具的使用

數據挖掘淺析

F820批量工具使用簡介

Batchplot免費版下載(CAD批量打印工具)

cad批量修改工具免費版下載

數據挖掘工具有哪些數據挖掘軟件排名

批量漏洞挖掘工具安裝教程

edusrc資產批量挖掘工具

edusrc資產批量挖掘工具

評論