機密計算是一種在計算機處理器的保護區內處理數據的方式。該保護區通常位于遠程邊緣或公有云服務器內,可保證無人能夠查看或更改所處理的工作。

隨著用戶所處理的數據日益豐富,云和邊緣網絡正在構建一道名為“機密計算”的新防線,保護用戶在該環境中處理的數據。

機密計算的定義

機密計算是一種保護在用數據(例如位于內存中、計算過程中的數據等)并防止任何人查看或更改工作的方法。

機密計算使用與處理器相連的加密密鑰創建一個可信的執行環境或安全飛地。該安全數字空間支持一種被稱為“認證”的加密簽名證明,即通過正確配置硬件和固件來防止他人查看或更改其數據或應用代碼。

用安全專家的話來說,機密計算保證了數據和代碼的隱私性以及它們的完整性。

機密計算有何獨到之處?

機密計算是一種相對較新用于保護在用數據的能力。

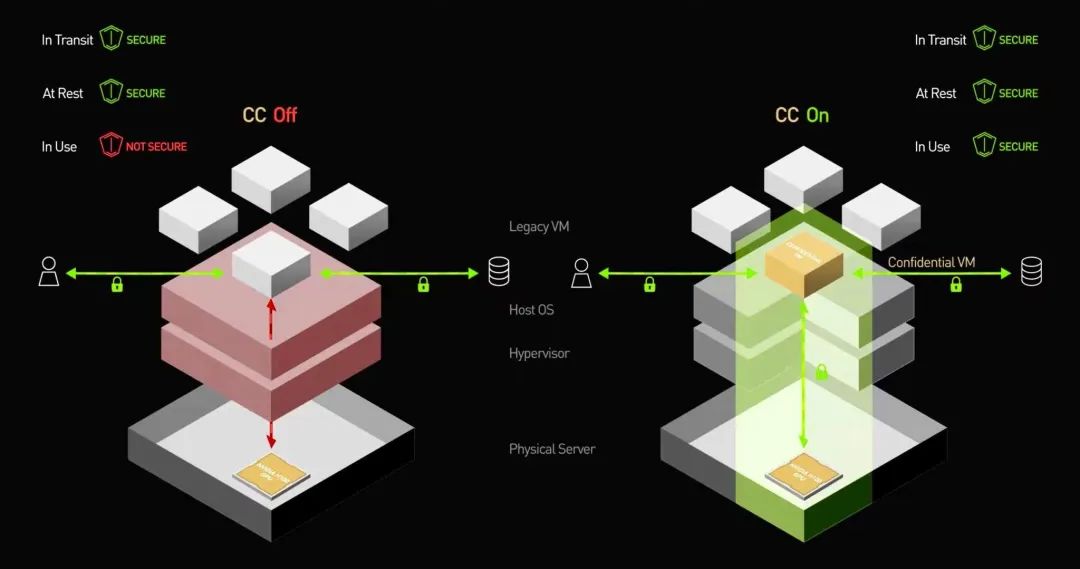

多年來,計算機一直使用加密技術對網絡上傳輸的數據和存儲在驅動器或非易失性存儲芯片中的靜態數據進行保護。但由于沒有實用的方法來運行加密數據的計算,用戶面臨著在處理器或主存儲器內使用他們的數據時被看到、干擾甚至盜竊的風險。

借助機密計算,系統可以覆蓋整個數據生命周期,使數據永遠不會被暴露。

機密計算增加了一個新的計算機安全層,在處理器上運行時能夠保護正在使用的數據。

過去,計算機安全功能主要側重于保護企業服務器等用戶所擁有的系統上的數據。這種情況下,系統軟件看到用戶的數據和代碼是可以的。

但隨著云和邊緣計算的出現,用戶現在經常在不屬于他們的計算機上運行他們的工作負載。因此,機密計算把重點轉移到保護用戶的數據,使其不受機器所有者的影響。

在運行機密計算時,操作系統、管理程序等在云或邊緣計算機上運行的軟件仍然可以管理工作,比如為用戶程序分配內存等,但它永遠無法讀取或更改用戶分配的內存中的數據。

機密計算如何得名

2015 年的一篇研究論文是使用 x86 CPU 中新的 Security Guard Extensions(Intel SGX)展示什么是可能的其中一個。這種方法被稱為 VC3,即可驗證的機密云計算(Verifiable Confidential Cloud Computing),之后這個名稱(或者至少是這個名稱的一部分)被保留了下來。

該論文的主要作者 Felix Schuster 表示:“我們開始把它稱為機密云計算。”

四年后,Schuster 在德國波鴻共同創辦了 Edgeless Systems。該公司開發的工具使用戶可以創建自己的機密計算應用程序,以加強數據保護。

他表示,機密計算“就像給你的數據附加了一份契約,只允許它做某些事情。”

機密計算如何工作?

下面我們就來深入了解機密計算。機密計算建立在一個叫做信任根的基礎之上,它基于每個處理器獨有的安全密鑰。

處理器會檢查它是否有可以進行安全、測量啟動的合適固件。這個過程會產生參考數據,用來驗證芯片是否處于可以開始工作的已知安全狀態。

接下來,處理器會建立一個與系統其他部分隔離的安全飛地可信執行環境(TEE),用戶的應用就在其中運行。應用將加密數據傳入 TEE,對其進行解密,然后運行用戶的程序,最后對結果進行加密并發送出去。

在任何時候,機器所有者都無法查看用戶的代碼或數據。

還有一點很關鍵:它要向用戶證明沒有人可以篡改數據或軟件。

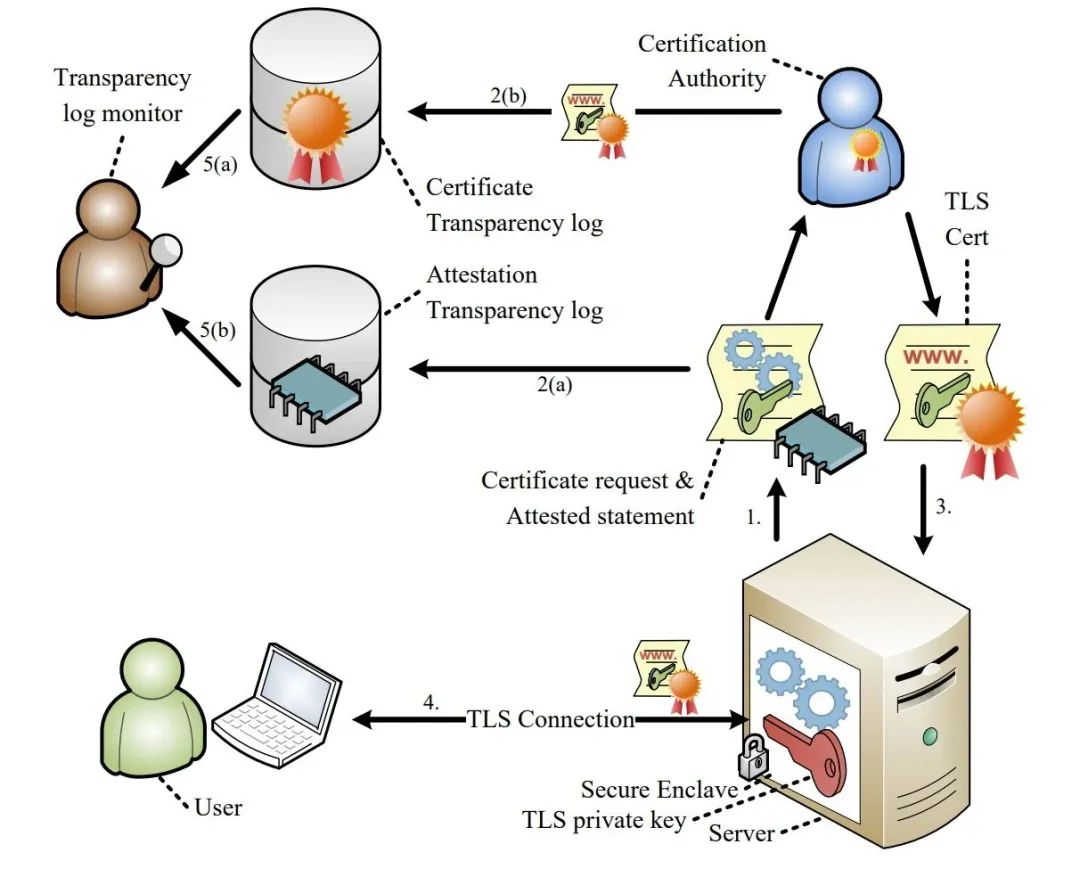

驗證流程使用私鑰創建安全證書并存儲在公共日志中。用戶可以使用網絡的傳輸層安全(TLS)來訪問它們以驗證保密防御措施是否完好并保護他們的工作負載。

該證明是通過一個被稱為“認證”的多步驟流程實現的(見上圖)。

好消息是,研究人員和商業服務已證明了機密計算的可行性,它通常可以在不顯著影響性能的情況下保證數據安全。

機密計算運行全景圖

縮小安全周界

因此,用戶不再需要信任所有遠程的獨立云和邊緣公司的所有軟件和系統管理員。

機密計算關閉了許多黑客喜歡使用的后門。它可以隔離程序及其數據免受來自固件、操作系統、管理程序、虛擬機,甚至計算機上的 USB 端口或 PCI Express 連接器等物理接口的攻擊。

根據 Identity Theft Resource Center 的一份報告,這項新一級的安全措施有望減少數據泄露。僅在美國,數據泄露事件就從 2010 年的 662 起上升到 2021 年的 1000 多起。

即便如此,目前尚不存在任何萬全之策,但機密計算是一種將控制權直接交給“數據所有者”的優秀安全工具。

機密計算用例

首批使用機密計算的用戶包括擁有敏感數據集的用戶以及銀行、醫療機構和政府等受監管的行業,但這僅僅是個開始。

由于可以保護敏感數據和知識產權,機密計算能夠讓各個團隊放心地開展協作。團隊成員都能看到證明其內容和代碼安全性的驗證。

機密計算的應用實例包括:

研究型醫院聯合訓練能夠分析病人數據趨勢的 AI 模型

零售商、電信運營商和其他位于網絡邊緣的企業在計算機可能受到物理訪問的地方保護個人信息

軟件廠商可以銷售包含 AI 模型和專有算法的產品,同時保留它們的知識產權

雖然機密計算始于公有云服務,但它將會迅速擴散。

用戶需要使用機密計算保護無人值守或難以接觸的邊緣服務器。企業數據中心可以用它來防范內部攻擊,保護機密工作負載不受另一個工作負載的影響。

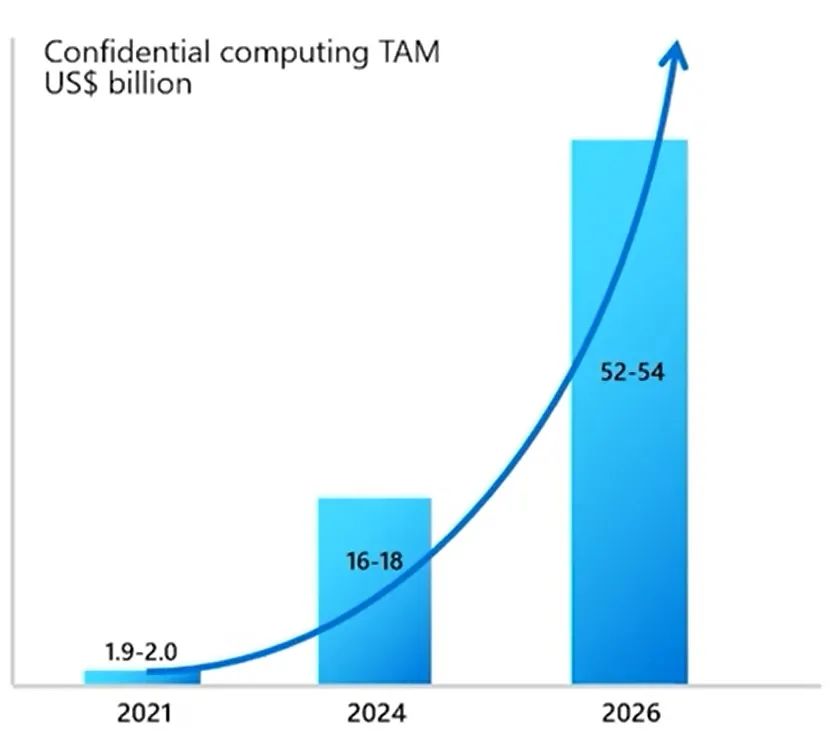

Everest Group 的市場研究人員估計,機密計算市場在五年內可能增長 26 倍。

Schuster 表示,到目前為止,大多數用戶處于概念驗證階段并希望能夠馬上將工作負載投入生產。

未來的機密計算將不限于特殊用途或敏感的工作負載。這項新一級的安全功能將會像托管它的云服務一樣普及。

事實上,專家預測機密計算將會像加密一樣被廣泛使用。

這項技術的潛力促使各廠商于 2019 年推出了機密計算聯盟,這是 Linux 基金會的一部分。該聯盟成員包括處理器和云領域的領導者以及數十家軟件公司。

該組織的項目之一 Open Enclave SDK 是一個用于構建可信執行環境的框架。

機密計算聯盟技術顧問委員會成員、Fortanix 技術副總裁 Jethro Beekman 表示:“我們最大的任務是為構成該生態基礎的所有開源項目提供支持。” Fortanix 是首批開發機密計算軟件的初創企業之一。

Beekman 表示:“這個令人信服的范式把安全落實到數據層面,而不是去擔心基礎設施的各處細節,這應該能幫助避免每天都出現關于數據泄露的新聞。”Beekman 在 2016 年所寫的博士論文就是關于機密計算的。

機密計算如何發展演化

機密計算的實現方式正在迅速發展演化。

在 CPU 層面,AMD 已發布安全加密虛擬化-安全嵌套分頁(SEV-SNP)功能。它將英特爾 SGX 中的進程級保護擴展到整臺虛擬機,使用戶可以在無需重寫應用程序的情況下實現機密計算。

領先的處理器制造商一致支持這種方法。英特爾通過新的可信域擴展提供支持。Arm 將自己的實現方式命名為 Realms。

RISC-V 處理器架構的支持者正在一個名為 Keystone 的開源項目中實現機密計算。

加速機密計算

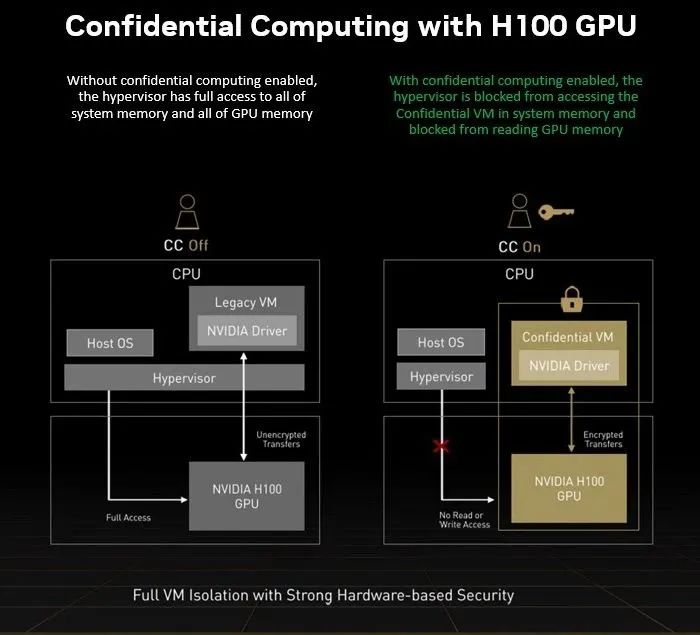

NVIDIA 正通過其 Hopper 架構 GPU 推出應用于虛擬機機密計算的 GPU 加速。

H100 Tensor Core GPU 能夠為各種 AI 和高性能計算用例提供機密計算,使這些安全服務用戶能夠訪問加速計算。

示例:GPU 和 CPU 一同提供加速機密計算服務。

同時,云服務提供商正在提供基于一種或多種基礎技術或基于其獨家混合技術的服務。

機密計算的下一步是什么

機密計算聯盟的 Beekman 表示,隨著時間推移,行業準則和標準將逐漸出現并擴展到機密計算的各個方面,包括驗證、高效安全的 I/O 等。

雖然機密計算仍是一種相對較新的隱私工具,但它憑借保護代碼和數據以及保密的能力成為了一種強大的工具。

展望未來,專家預計機密計算將與其他隱私方法融合,例如完全同態加密(FHE)、聯邦學習、差分隱私和其他形式的多方計算。

隨著對 AI 和隱私的需求增加,能否使用現代隱私工具箱中的所有元素將是成功的關鍵。

因此,要在整個安全環境中克服各項挑戰并發揮機密計算的優勢還有很長的路要走。

審核編輯:劉清

-

處理器

+關注

關注

68文章

19165瀏覽量

229130 -

存儲器

+關注

關注

38文章

7452瀏覽量

163606 -

計算機

+關注

關注

19文章

7421瀏覽量

87718 -

TEE技術

+關注

關注

0文章

3瀏覽量

2642

原文標題:什么是機密計算?

文章出處:【微信號:NVIDIA_China,微信公眾號:NVIDIA英偉達】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

云計算安全性如何保障

基于51單片機密碼鎖數碼管顯示設計

特斯拉起訴前供應商:干電極電池技術商業機密泄露風波

蘋果計劃為機密計算開發定制芯片

EUV光刻機機密文件被盜!

鯤鵬芯片引領下的通用機密計算平臺技術解析

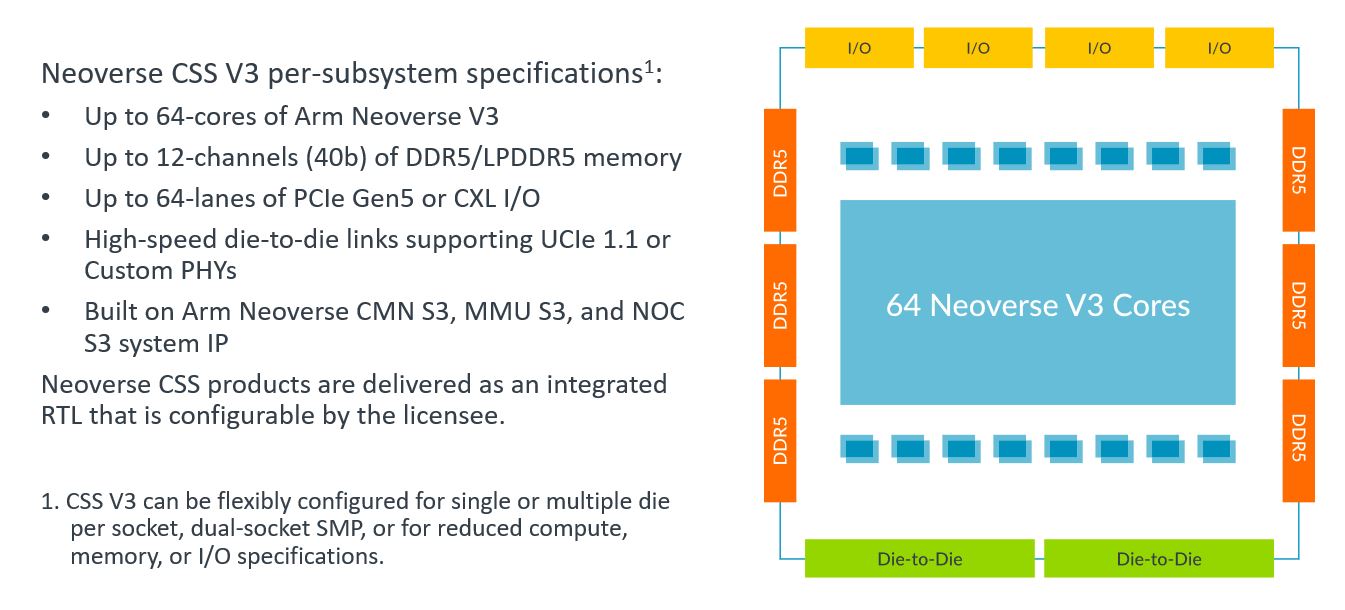

Arm Neoverse CSS V3 助力云計算實現 TCO 優化的機密計算

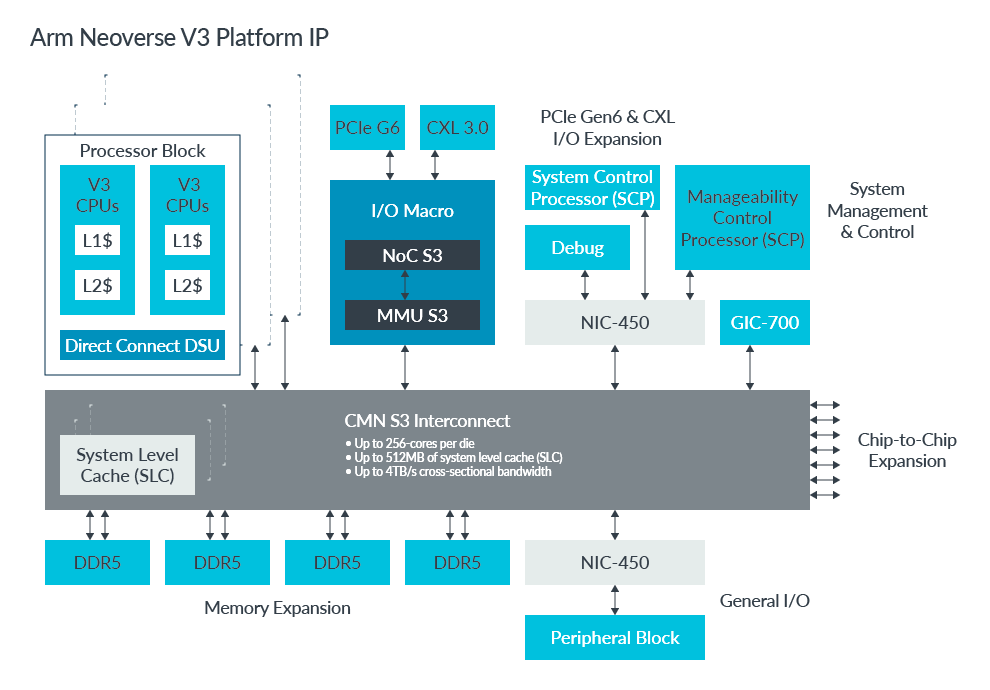

Arm Neoverse S3 系統 IP 為打造機密計算和多芯粒基礎設施 SoC 夯實根基

什么是機密計算?機密計算有何獨到之處?

什么是機密計算?機密計算有何獨到之處?

評論