在最新的ntopng版本中,為了幫助理解網(wǎng)絡(luò)和安全問(wèn)題,警報(bào)已經(jīng)大大豐富了元數(shù)據(jù)。在這篇文章中,我們重點(diǎn)討論用于豐富流量警報(bào)和標(biāo)記主機(jī)的"攻擊者 "和 "受害者 "元數(shù)據(jù)。具體來(lái)說(shuō),當(dāng)一個(gè)流量的客戶(hù)端或服務(wù)器很可能是一個(gè)或多個(gè)安全問(wèn)題的始作俑者時(shí),它就被標(biāo)記為 "攻擊者"。同樣地,當(dāng)客戶(hù)端或服務(wù)器被認(rèn)為受到攻擊時(shí),它被標(biāo)記為 "受害者"。對(duì)于非安全導(dǎo)向的用例(如嚴(yán)重的丟包),受影響/引起該問(wèn)題的主機(jī)仍然以高分值突出顯示,但它們不會(huì)被標(biāo)記為攻擊者/受害者,因?yàn)檫@些詞只用于安全領(lǐng)域。

例如:

在對(duì)可疑的DGA域名的DNS請(qǐng)求中,客戶(hù)端被認(rèn)為是 "攻擊者",因?yàn)樗沁@種潛在的惡意請(qǐng)求的發(fā)起者。

當(dāng)檢測(cè)到遠(yuǎn)程代碼執(zhí)行(RCE)、跨站腳本(XSS)和SQL注入嘗試時(shí),客戶(hù)端是 "攻擊者",而服務(wù)器是 "受害者",因?yàn)樗辉噲D利用其漏洞的客戶(hù)端探測(cè)/攻擊。

當(dāng)通過(guò)HTTP下載一個(gè)二進(jìn)制/.exe應(yīng)用程序,假裝它是一個(gè)無(wú)害的文件,如PNG圖像,客戶(hù)端被認(rèn)為受到了危害,而服務(wù)器被認(rèn)為是惡意的,因?yàn)樗膩?lái)源是可疑的文件,所以?xún)烧叨急粯?biāo)為 "攻擊者"。

一個(gè)DNS數(shù)據(jù)滲透警報(bào)的客戶(hù)端和服務(wù)器都被標(biāo)記為 "攻擊者",因?yàn)檫M(jìn)行數(shù)據(jù)滲透需要客戶(hù)端和服務(wù)器都在運(yùn)行滲透軟件,如iodine。

本文實(shí)例

在這篇文章的提醒中,我們分析了Hancitor感染(由Malware-Traffic-Analysis提供的pcap),以證明ntopng及其新的 "攻擊者 "和 "受害者 "元數(shù)據(jù)在檢測(cè)此類(lèi)安全問(wèn)題方面的有效性。

Hancitor感染基本上是一個(gè)多階段的事件鏈,導(dǎo)致目標(biāo)主機(jī)下載惡意軟件文件,實(shí)際上將其變成了威脅者手中的惡意主機(jī)。

讓我們看看當(dāng)我們使用ntpng分析帶有Hancitor感染的pcap時(shí)會(huì)發(fā)生什么。你可以以下列方式啟動(dòng)ntopng:

ntopng -i 2021-06-01-Hancitor-with-Cobalt-Stike-and-netping-tool.pcap -m "10.0.0.0/8"

警報(bào)分析

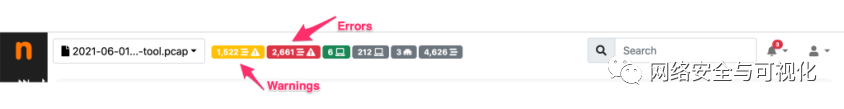

首先,從標(biāo)題欄可以很清楚地看到有一些可疑的事情發(fā)生,因?yàn)橛谐汕先f(wàn)的流量有錯(cuò)誤和警告。請(qǐng)注意,被警告的流量的數(shù)量可以根據(jù)你的配置而變化(見(jiàn)左邊的側(cè)欄菜單 "設(shè)置"->"用戶(hù)腳本")。

點(diǎn)擊紅色的 "錯(cuò)誤 "標(biāo)記將我們帶到流量頁(yè)面,按照有錯(cuò)誤的流量進(jìn)行過(guò)濾。通過(guò)打開(kāi) "狀態(tài) "下拉菜單,很明顯有一些可疑的活動(dòng),如幾個(gè)可疑的DGA域名請(qǐng)求和2000多個(gè)可疑的文件傳輸。

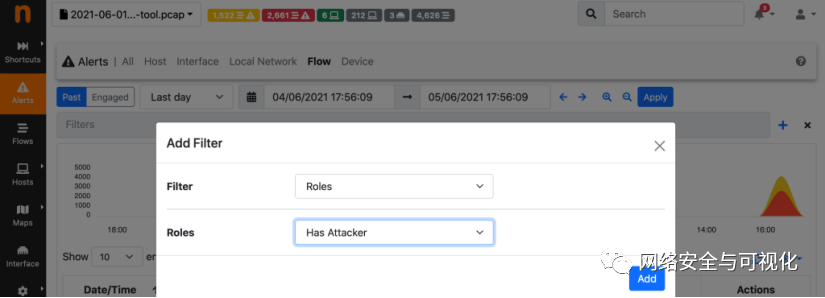

但是,這個(gè)頁(yè)面不足以了解是否有攻擊正在進(jìn)行,以及誰(shuí)是麻煩的來(lái)源。當(dāng)訪(fǎng)問(wèn)流警報(bào)頁(yè)面時(shí),這一點(diǎn)變得更加明顯。在瀏覽警報(bào)之前,我們可以設(shè)置一個(gè)過(guò)濾器,只看到有 "攻擊者 "的安全相關(guān)警報(bào)。

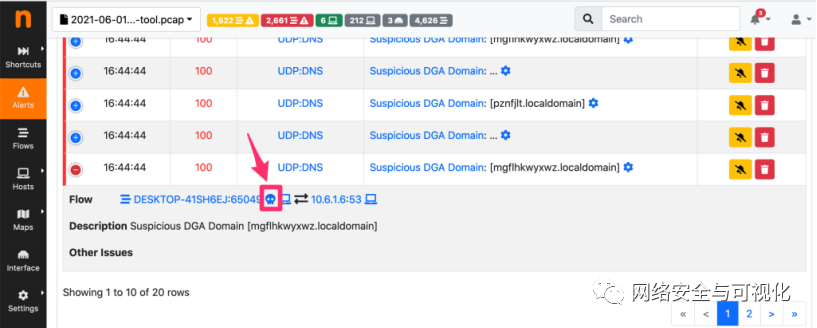

有了這個(gè)過(guò)濾器,ntopng只顯示它檢測(cè)到的攻擊者的警報(bào)。事實(shí)上,可疑的DGA域警報(bào)開(kāi)始跳出。“骷髏頭”符號(hào)有助于識(shí)別 "攻擊者",在這種情況下,就是被Hancitor感染的Windows客戶(hù)端主機(jī)。

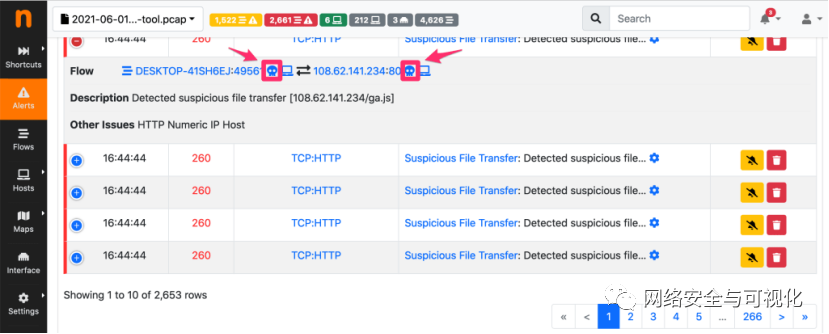

如果我們繼續(xù)用攻擊者瀏覽警報(bào),我們也會(huì)看到成千上萬(wàn)的可疑文件傳輸警報(bào)。對(duì)于這種警報(bào),會(huì)顯示兩個(gè)骷髏頭。事實(shí)上,不僅將被攻擊的Windows主機(jī)標(biāo)記為 "攻擊者",而且也會(huì)將分發(fā)惡意文件的服務(wù)器標(biāo)記為 "攻擊者 "。

如何驗(yàn)證?

但為什么看似無(wú)害的文件ga.js的文件傳輸被認(rèn)為是可疑的?因?yàn)樵趯?shí)踐中,這些都不是Javascript文件! 有時(shí),它們只是空文件,有些時(shí)候它們是內(nèi)容不明的二進(jìn)制文件。只需使用Wireshark提取這些ga.js文件就可以驗(yàn)證這一點(diǎn),并證明了ntopng在檢測(cè)網(wǎng)絡(luò)中發(fā)生的這些可疑傳輸方面的有效性。僅僅通過(guò)瀏覽這些警報(bào)就可以發(fā)現(xiàn)其他可疑的文件。這些是下載Ficker Stealer和Cobal Strike的請(qǐng)求。

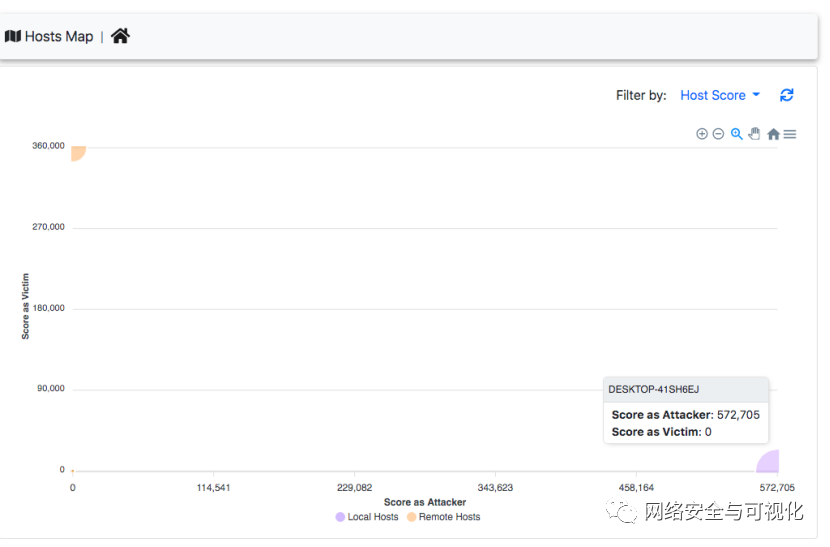

你可以在 "主機(jī)地圖 "中識(shí)別攻擊者/受害者(左邊欄菜單 "地圖"->"主機(jī)")。

因?yàn)樗鼈兪荴/Y軸上的兩個(gè)異常值。點(diǎn)擊氣泡,你可以立即跳到主機(jī)頁(yè)面,看看會(huì)發(fā)生什么,這在本文中已經(jīng)討論過(guò)。

增值功能

最后,值得一提的是,"攻擊者 "和 "受害者 "元數(shù)據(jù)也可用于主機(jī)警報(bào),以發(fā)現(xiàn)從事可疑活動(dòng)的主機(jī),如SYN掃描,或大量DNS或ICMP流量。除了如上所示的實(shí)時(shí)使用得分外,你還可以長(zhǎng)期監(jiān)測(cè)得分,以檢測(cè)它何時(shí)偏離其預(yù)期行為。這是檢測(cè) "軟 "行為變化的必要條件,這些變化不會(huì)被上述評(píng)分技術(shù)檢測(cè)到,而是用于發(fā)現(xiàn)具有更多攻擊性行為的攻擊者。

ntop產(chǎn)品介紹

虹科提供網(wǎng)絡(luò)流量監(jiān)控與分析的軟件解決方案-ntop。該方案可在物理,虛擬,容器等多種環(huán)境下部署,部署簡(jiǎn)單且無(wú)需任何專(zhuān)業(yè)硬件即可實(shí)現(xiàn)高速流量分析。解決方案由多個(gè)組件構(gòu)成,每個(gè)組件即可單獨(dú)使用,與第三方工具集成,也可以靈活組合形成不同解決方案。包含的組件如下:

PF_RING:一種新型的網(wǎng)絡(luò)套接字,可顯著提高數(shù)據(jù)包捕獲速度,DPDK替代方案。

nProbe:網(wǎng)絡(luò)探針,可用于處理NetFlow/sFlow流數(shù)據(jù)或者原始流量。

n2disk:用于高速連續(xù)流量存儲(chǔ)處理和回放。

ntopng:基于Web的網(wǎng)絡(luò)流量監(jiān)控分析工具,用于實(shí)時(shí)監(jiān)控和回溯分析。

虹科是在各細(xì)分專(zhuān)業(yè)技術(shù)領(lǐng)域內(nèi)的資源整合及技術(shù)服務(wù)落地供應(yīng)商。虹科網(wǎng)絡(luò)可視化與安全事業(yè)部,憑借深厚的行業(yè)經(jīng)驗(yàn)和技術(shù)積累,近幾年來(lái)與世界行業(yè)內(nèi)頂級(jí)供應(yīng)商Morphisec,Apposite,LiveAction,Profitap,Cubro,Elproma等建立了緊密的合作關(guān)系。我們的解決方案包括網(wǎng)絡(luò)流量監(jiān)控,網(wǎng)絡(luò)流量采集和優(yōu)化,端到端網(wǎng)絡(luò)性能可視化,網(wǎng)絡(luò)仿真,網(wǎng)絡(luò)終端安全(動(dòng)態(tài)防御),物聯(lián)網(wǎng)設(shè)備漏洞掃描,安全網(wǎng)絡(luò)時(shí)間同步等解決方案。虹科的工程師積極參與國(guó)內(nèi)外專(zhuān)業(yè)協(xié)會(huì)和聯(lián)盟的活動(dòng),重視技術(shù)培訓(xùn)和積累。

此外,我們積極參與工業(yè)互聯(lián)網(wǎng)產(chǎn)業(yè)聯(lián)盟、中國(guó)通信企業(yè)協(xié)會(huì)等行業(yè)協(xié)會(huì)的工作,為推廣先進(jìn)技術(shù)的普及做出了重要貢獻(xiàn)。我們?cè)诓粩鄤?chuàng)新和實(shí)踐中總結(jié)可持續(xù)和可信賴(lài)的方案,堅(jiān)持與客戶(hù)一起思考,從工程師角度發(fā)現(xiàn)問(wèn)題,解決問(wèn)題,為客戶(hù)提供完美的解決方案。

-

檢測(cè)

+關(guān)注

關(guān)注

5文章

4441瀏覽量

91384

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

IP定位技術(shù)追蹤網(wǎng)絡(luò)攻擊源的方法

如何進(jìn)行IP檢測(cè)

淺談PUF技術(shù)如何保護(hù)知識(shí)產(chǎn)權(quán)

微軟Windows快捷助手被黑客濫用,遠(yuǎn)程管理軟件或成攻擊突破口

GitHub存在高危漏洞,黑客可利用進(jìn)行惡意軟件分發(fā)

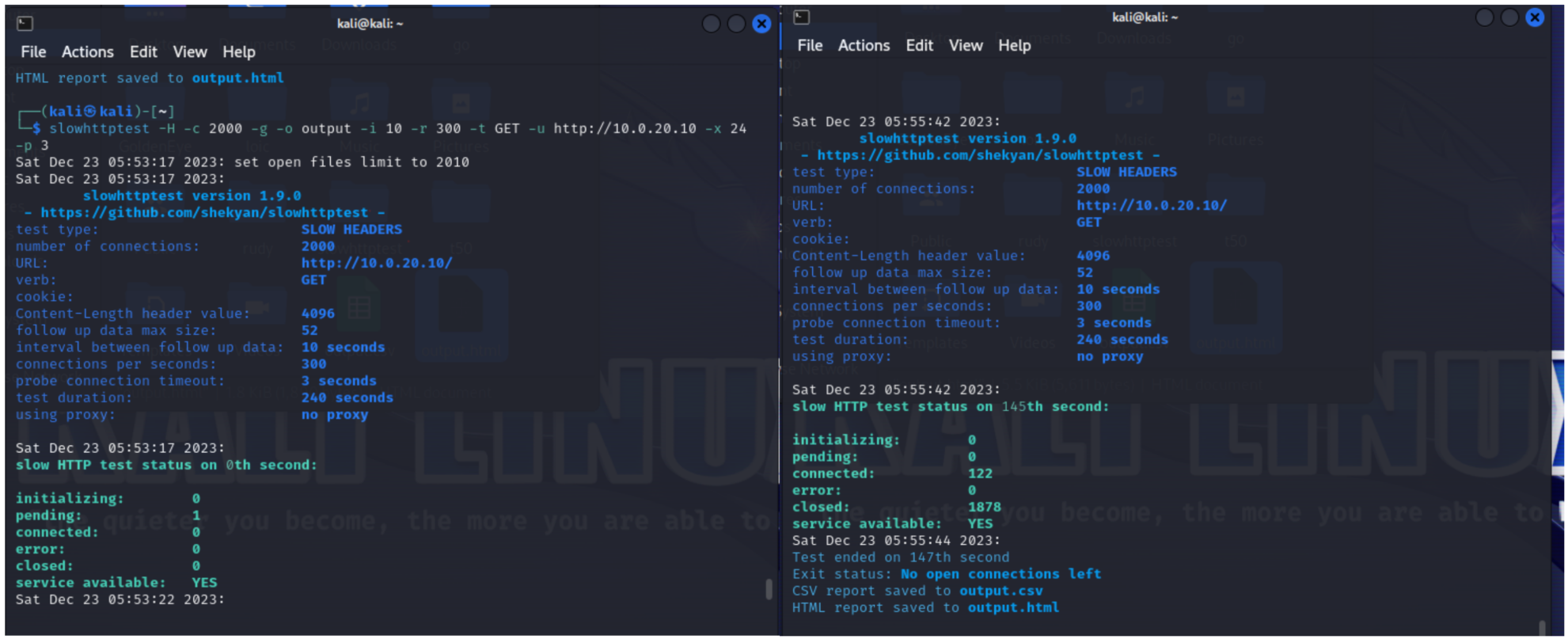

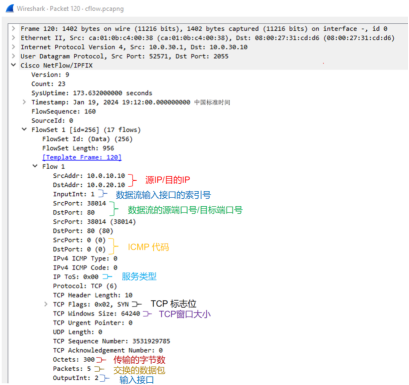

【虹科干貨】長(zhǎng)文預(yù)警!使用ntopng和NetFlow/IPFIX檢測(cè)Dos攻擊(下)

虹科干貨 | 長(zhǎng)文預(yù)警!使用ntopng和NetFlow/IPFIX檢測(cè)Dos攻擊(上)

蘋(píng)果Mac設(shè)備易成為企業(yè)環(huán)境黑客攻擊目標(biāo)

蘋(píng)果警告iPhone用戶(hù)可能成為間諜軟件攻擊目標(biāo)

使用ntopng和NetFlow/IPFIX檢測(cè)Dos攻擊(下)

使用ntopng和NetFlow/IPFIX檢測(cè)Dos攻擊(上)

施耐德電氣遭勒索軟件攻擊,大量機(jī)密數(shù)據(jù)泄露

DDoS攻擊的多種方式

蘋(píng)果“電池門(mén)”事件:賠償和解與背后的商業(yè)策略

【虹科分享】一種動(dòng)態(tài)防御策略——移動(dòng)目標(biāo)防御(MTD)

【虹科技術(shù)分享】ntopng是如何進(jìn)行攻擊者和受害者檢測(cè)

【虹科技術(shù)分享】ntopng是如何進(jìn)行攻擊者和受害者檢測(cè)

評(píng)論