RFID標簽里面是有很多計算單元和一個小型存儲器。但是出于成本考慮,當然是越少計算單元越好啦。因為這種電子標簽里面的計算資源相對那些“龐大的”加密算法來說,可是相當的拮據啊。如果加多計算單元,可是會讓成本驟增的呀。

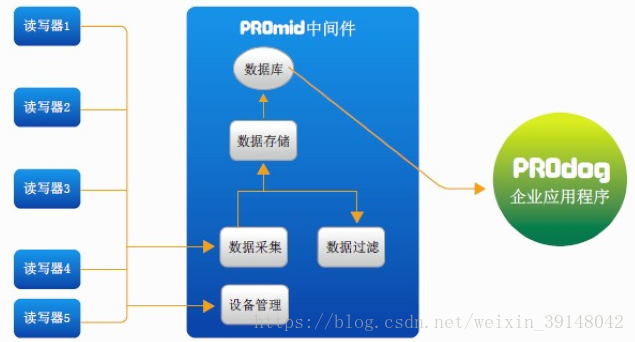

2、RFID讀寫器方面

由于RFID讀寫器相對RFID標簽的數量來說,算是比較少的了,所以可以擁有普通PC的計算能力。

3、服務器方面

數據服務器,其計算資源可是很強大的哦,尤其是現在的云計算,更是讓服務器計算能力幾近“無限”。

4、通信安全方面

真正的通信安全問題出現在RFID標簽和RFID讀寫器的雙向認證方面。RFID讀寫器和服務器的連接通路,認為是安全的,暫不需要考慮其安全問題。

由于數據通路是無線的,所以RFID電子標簽是可以偽造的,RFID讀寫器也是可以偽造的。RFID電子標簽偽造很好理解,就是黑客想進行未授權的訪問。RFID讀寫器就是黑客們想拿到電子標簽的數據進而偽造RFID標簽。

基于密碼技術的軟件安全機制

由于RFID技術所采用的物理安全機制存在種種缺點,人們先后提出了許多基于密碼技術的安全機制。

1、Hash-Lock協議

Hash-Lock協議是由Sarma等人提出,使用metalID來代替真實的標簽ID以避免信息的泄漏和被追蹤,每個標簽擁有自己的訪問密鑰key,且metalID=Hash(key),簡寫為metalID=H(key) 。

協議的通信過程如下圖:

協議的本質是讓標簽回傳metalID來代替ID,避免將ID直接通過不安全信道傳送給RFID標簽讀寫器。

該協議能夠提供訪問控制和標簽數據隱私保護。但是由于ID沒有使用動態刷新機制,metalID保持不變,標簽易被跟蹤定位。(Key,ID)以明文形式發送,容易被竊聽者獲取。也就是說,這個協議無法抗拒中間人攻擊。

2、隨機Hash-Lock協議

由于Hash-Lock協議使用metalID可能被隱私侵犯者追蹤定位,為了解決該協議中的RFID標簽跟蹤性的問題,Weis等人提出了隨機Hash-Lock協議。

該協議中,對于RFID標簽讀寫器的不同詢問,電子標簽將回傳隨機數形態的回傳值給RFID讀寫器以避免追蹤。

協議的通信過程如下圖:

該協議中,對于RFID讀寫器的訪問請求,RFID標簽是隨機響應的,解決了依據相同響應對電子標簽進行跟蹤定位的問題。但由于IDk仍然以明文方式傳輸,獲取了該信息就可以對RFID標簽進行假冒。

此外每次RFID標簽的認證,后臺數據庫都要將所有電子標簽的標識發送給RFID標簽讀寫器,兩者之間的通信量很大,同時也難以快速處理突發的信息,該協議不實用。

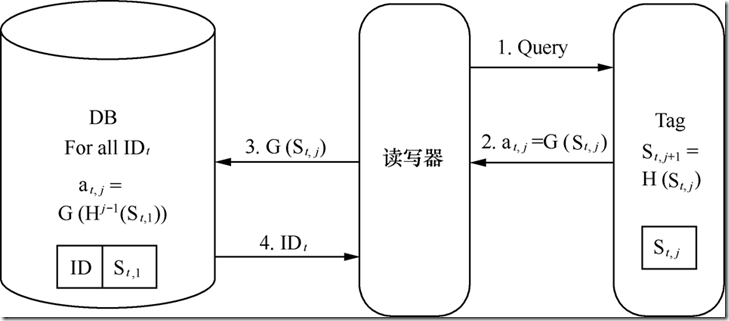

3、Hash-Chain協議(中期)

NTT實驗室提出了一種Hash-Chain協議,本質上,此協議是基于共享秘密的詢問-應答協議,但對兩個使用不同Hash函數的RFID標簽發起認證時,RFID標簽總是發送不同的應答。

在Hash-Chain協議中,電子標簽是個具有自主ID更新能力的主動式標簽,避免了電子標簽定位隱私信息的泄漏。又由于單向的Hash函數,不可能從St,j+1獲得St,j,具有前向安全性。

但為了盡量降低RFID電子標簽的制作成本,該協議降低了RFID標簽的存儲空間和計算能力,只是單向的認證協議,電子標簽在協議的最后沒有實現對RFID讀寫器的認證,標簽未確認RFID讀寫器的合法性。

同時,Hash-Chain協議非常容易受到重傳和假冒攻擊。只要隱私侵犯者截獲了at,j,它就可以進行重傳攻擊,偽裝電子標簽通過認證。

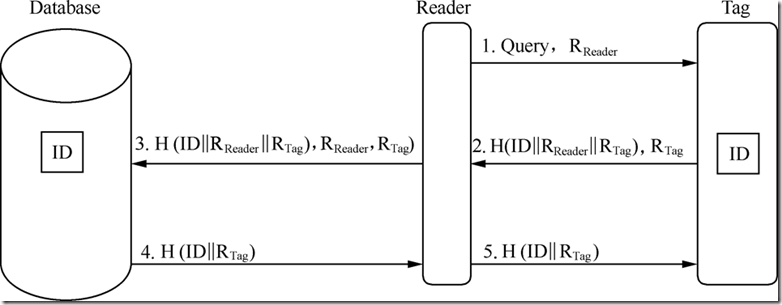

4、分布式RFID詢問-應答安全協議

Rhee等人提了一種適用于分布式數據庫環境的RFID認證協議,它是典型的詢問-應答型雙向認證協議 。到目前為止,還沒有發現該協議有明顯的安全漏洞或缺陷。

但是,在本方案中,執行一次認證協議需要標簽進行兩次Hash運算。標簽電路中自然也需要集成隨機數發生器和散列函數模塊,因此它也不適合用于低成本RFID系統。

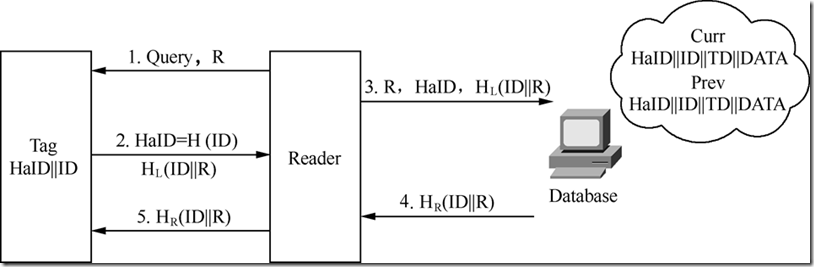

5、LCAP協議

LCAP協議也是詢問-應答協議,但是與前面的同類其他協議不同,它每次執行之后都要動態刷新標簽的ID。LCAP協議的后臺數據庫保存兩類信息:更新前的信息Prev和更新后的信息。

6、再次加密機制

由于RFID標簽的計算資源和存儲資源都十分有限,因此極少有人設計使用公鑰密碼體制的RFID安全機制。

到目前為止,公開發表的基于公鑰密碼機制的RFID安全方案只有兩個:Juels等人提出的用于歐元鈔票上Tag標識的建議方案;Golle等人提出的可用于實現RFID標簽匿名功能的方案。

物理安全方案

1、Kill命令機制

Kill命令機制采用從物理上銷毀RFID標簽的方法,一旦對標簽實施了銷毀Kill命令,RFID標簽將不再可用。

2、靜電屏蔽機制

靜電屏蔽的工作原理是使用Faraday Cage來屏蔽電子標簽,使之不能接受來自任何RFID讀寫器的信號,以此來保護消費者個人隱私。

3、主動干擾

主動干擾的基本原理是使用一個設備持續不斷地發送干擾信號,以干擾任何靠近RFID標簽的RFID讀寫器所發出的信號。

最新的研究成果及方向

1、基于超輕量級的加密算法的RFID認證

既然降低成本的關鍵在于芯片,芯片的關鍵又在于加密算法,那么降低加密算法的復雜度不就可以了嗎?

沒錯,這就是最簡單直接的做法,雖然想做到這個并不簡單。

現在超輕量級的加密算法的研究非常火熱,但是其設計難度也大大增加了。原因在于,大型加密算法重復的循環操作比較多所以造成速度慢,如果要做超輕量級的加密算法的話,需要對加密的每一步都做出合適合理的設計才行,這是典型的增加腦力勞動來減少體力勞動啊。

下面將給出一個應用于RFID的超輕量級加密算法的例子:

其中,Rot(A, B)表示A向左旋轉n bit(就是移位啦),且n是B中1的個數。

例如,Rot(111000,1110)=000111。

2、基于PUF的高效低成本RFID認證協議

PUF即是物理不可克隆(Physical Unclonable Function,PUF),是一種硬件技術,它有一組微型延遲電路,當收到一個隨機的二進制輸入口令之后,會生成一個唯一的、隨機的二進制序列作為響應,而這個響應是利用芯片制造過程中的光刻、摻雜等環節所產生的差異來生成的。由于芯片制造過程中產生的差異本身具有不可模仿和復制的特性,所以每個芯片中的PUF電路可以生成無限多個、唯一的、不可復制的口令/響應序列。即使是芯片的制造廠商也不可能從另外一個芯片上復制出一套一模一樣的口令/響應序列。

同時,PUF電路所需的硬件開銷很小,一個 64 位的PUF電路大概需要545個門電路。而根據標簽特點而簡化設計的Hash運算和高級加密標準(Advanced Encryption Standard,AES)運算分別需要1700和3400個門電路。

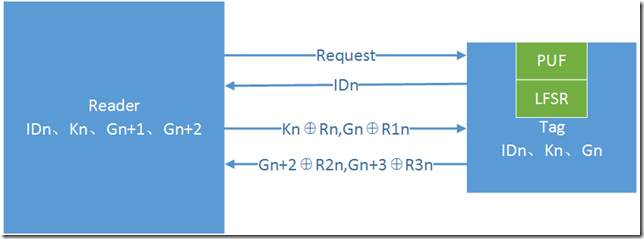

協議的具體認證過程如下圖所示:

這里用到了LSRF(線性反饋移位寄存器,Linear Feedback Shift Register),LFSR 是用來生成二進制序列的一種機制,如果LFSR的種子保持機密,LFSR就可作為偽隨機數產生器。同時,對于相同的密鑰種子,兩個相同結構的LFSR會產生相同的偽隨機數,這個特點也用來對RFID讀寫器和電子標簽的共享密鑰進行同步更新。

參考文獻:

RFID認證協議的安全性分析_王明輝

安全的RFID認證協議研究設計_杜治國

基于PUF的高效低成本RFID認證協議_賀章擎

一個超輕量級的RFID認證協議_馬巧梅

(圖文來源于博客園,侵刪)

-

物聯網

+關注

關注

2903文章

44275瀏覽量

371268 -

RFID技術

+關注

關注

5文章

476瀏覽量

31254

發布評論請先 登錄

相關推薦

物聯網系統中非接觸近場通信方案RFID技術詳解(一)_RFID綜述篇

保點攜RFID行業應用技術亮相2024-IOTE國際物聯網展

RFID行業新階段:攻克UHF RFID芯片技術,5G-A無源物聯網帶來新機會

什么是物聯網技術?

淺析物聯網RFID技術的安全研究

淺析物聯網RFID技術的安全研究

評論