1.概述

本文檔主要講述了關(guān)于東用科技路由器與中心端Cisco ASA/PIX防火墻構(gòu)建LAN-to-LAN VPN的方法。ORB全系列產(chǎn)品均支持VPN功能,并與眾多國(guó)際主流中心端設(shè)備廠商產(chǎn)品兼容。建立起LAN-to-LAN VPN之后便可以實(shí)現(xiàn)下位機(jī)—路由器LAN端與上位機(jī)—中心端設(shè)備LAN進(jìn)行雙向通信。

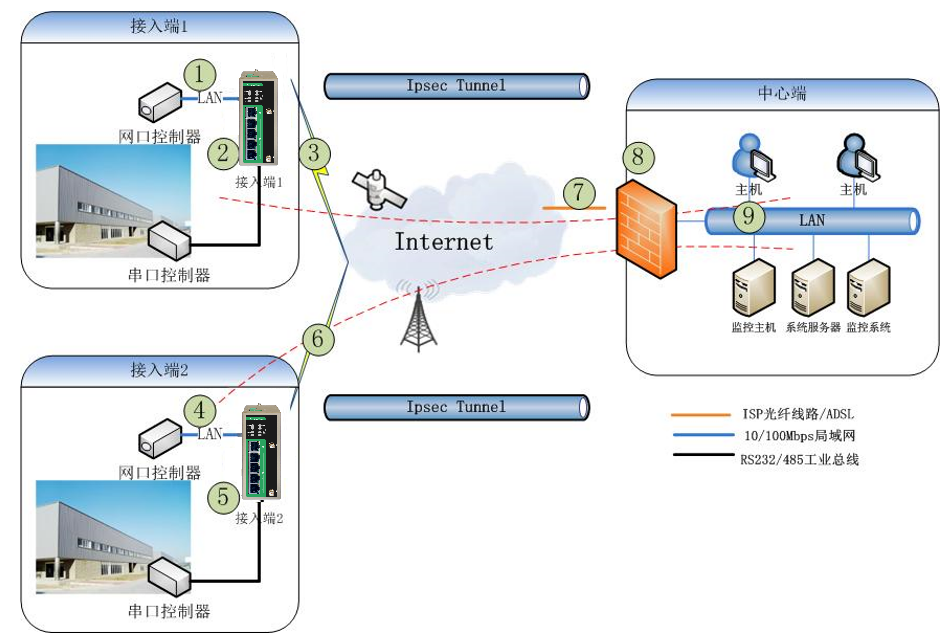

2.網(wǎng)絡(luò)拓?fù)?br />2.1網(wǎng)絡(luò)拓?fù)?br />

2.2網(wǎng)絡(luò)拓?fù)湔f(shuō)明

●中心端設(shè)備為Cisco ASA/PIX防火墻,IOS版本8.0;外部IP地址173.17.99.100,掩碼255.255.255.0;內(nèi)部IP地址172.16.1.1,掩碼255.255.255.0

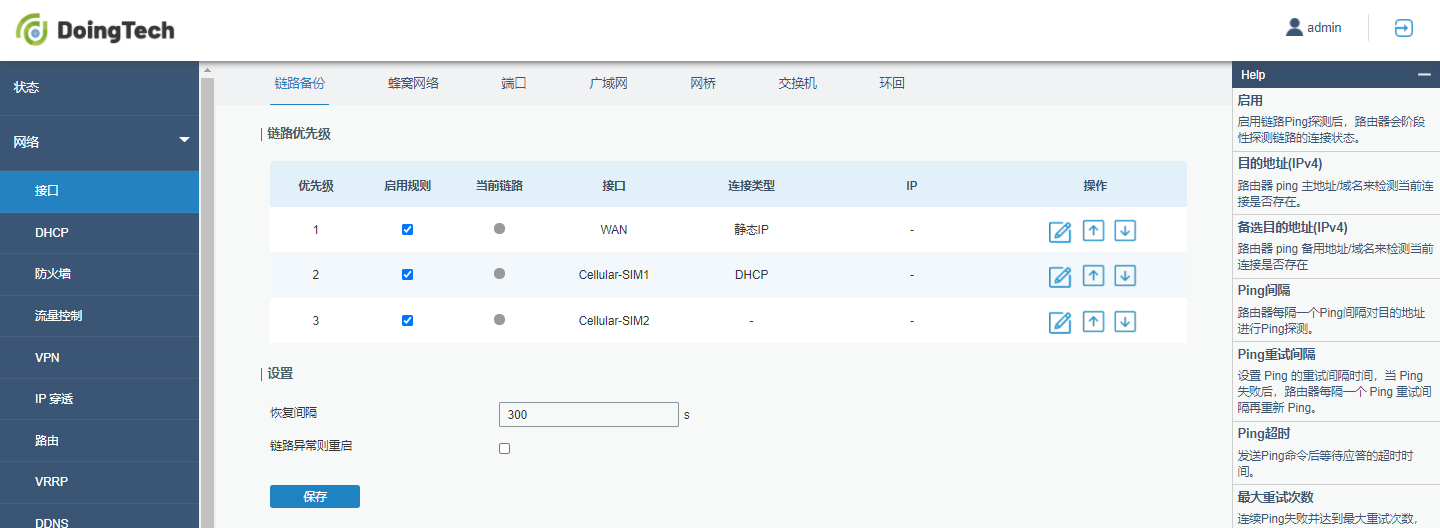

●接入端1設(shè)備為東用科技路由器;外部IP地址193.169.99.100,掩碼255.255.255.0;內(nèi)部IP地址192.168.2.1,掩碼255.255.255.0

●接入端2設(shè)備為東用科技路由器;外部IP地址193.169.99.101,掩碼255.255.255.0;內(nèi)部IP地址192.168.3.1,掩碼255.255.255.0

3.配置指導(dǎo)

3.1中心端Cisco ASA/PIX基本配置

Ciscoasa&pix#configure terminal//進(jìn)入配置模式

Ciscoasa&pix(config)#interface ethernet 0/1//進(jìn)入內(nèi)部接口的配置模式(端口類(lèi)型及端口號(hào)請(qǐng)以現(xiàn)場(chǎng)設(shè)備為準(zhǔn),內(nèi)部或外部接口可自行選擇)

Ciscoasa&pix(config-if)#nameif inside//為內(nèi)部接口關(guān)聯(lián)一個(gè)inside的名稱

Ciscoasa&pix(config-if)#ip address 172.16.1.1 255.255.255.0//為內(nèi)部接口配置IP地址

Ciscoasa&pix(config-if)#exit//退出內(nèi)部接口的配置模式

Ciscoasa&pix(config)#interface ethernet 0/0//進(jìn)入外部接口的配置模式(端口類(lèi)型及端口號(hào)請(qǐng)以現(xiàn)場(chǎng)設(shè)備為準(zhǔn),內(nèi)部或外部接口可自行選擇)

Ciscoasa&pix(config-if)#nameif outside//為外部接口關(guān)聯(lián)一個(gè)outside的名稱

Ciscoasa&pix(config-if)#ip address 173.17.99.100 255.255.255.0//為外部接口配置IP地址

Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式

Ciscoasa&pix(config)#route outside 0.0.0.0 0.0.0.0 173.17.99.1//配置靜態(tài)默認(rèn)路由,173.17.99.1為外部接口的網(wǎng)關(guān)地址,該地址一般為ISP提供

Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//創(chuàng)建訪問(wèn)控制列表允許所有icmp報(bào)文,此條訪問(wèn)控制列表的目的是為了測(cè)試或排障時(shí)使用ping命令(防火墻默認(rèn)是禁止任何ICMP包通過(guò)的)

Ciscoasa&pix(config)#access-group permiticmp in interface outside//將訪問(wèn)控制列表應(yīng)用到外部接口

Ciscoasa&pix(config)#access-list nonat extended permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0//創(chuàng)建訪問(wèn)控制列表允許172.16.1.0/24網(wǎng)絡(luò)到192.168.2.0/24網(wǎng)絡(luò),此條訪問(wèn)控制列表的目的是對(duì)172.16.1.0/24網(wǎng)絡(luò)到192.168.2.0/24網(wǎng)絡(luò)的數(shù)據(jù)包IP字段不進(jìn)行地址轉(zhuǎn)換(PAT),172.16.1.0/24是中心端內(nèi)部網(wǎng)絡(luò),192.168.2.0/24是遠(yuǎn)端內(nèi)部網(wǎng)絡(luò)

Ciscoasa&pix(config)#global(outside)1 interface//在外部接口(outside)上啟用PAT

Ciscoasa&pix(config)#nat(inside)0 access-list nonat//對(duì)從內(nèi)部接口進(jìn)入的且匹配nonat訪問(wèn)控制列表的數(shù)據(jù)包IP字段不進(jìn)行地址轉(zhuǎn)換(PAT),序列號(hào)0代表不轉(zhuǎn)換

Ciscoasa&pix(config)#nat(inside)1 172.16.1.0 255.255.255.0//對(duì)從內(nèi)部接口進(jìn)入的源地址為172.16.1.0/24的數(shù)據(jù)包IP字段進(jìn)行地址轉(zhuǎn)換(PAT)。注:防火墻在收到內(nèi)部接口進(jìn)入的數(shù)據(jù)包后會(huì)檢查IP字段,并按照NAT條件順序進(jìn)行地址轉(zhuǎn)換

Ciscoasa&pix(config)#write memory//保存配置

3.2遠(yuǎn)端東用科技路由器基本配置

3.2.1遠(yuǎn)端ORB305 WAN口配置(如無(wú)WAN口或采用4G撥號(hào)則跳過(guò)此步驟)

接通ORB305電源,用一根網(wǎng)線連接ORB305的LAN口和PC,打開(kāi)瀏覽器,輸入網(wǎng)址192.168.2.1進(jìn)入ORB305web頁(yè)面,用戶名admin,密碼admin點(diǎn)擊登錄。

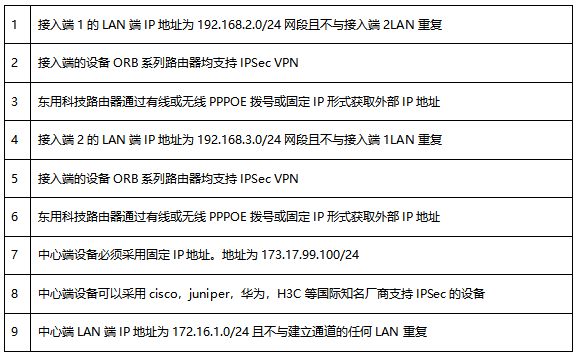

進(jìn)入“網(wǎng)絡(luò)”->“接口”->“鏈路備份”將接口WAN鏈路勾選啟用并將優(yōu)先級(jí)置頂(此處以靜態(tài)IP為例,其他撥號(hào)類(lèi)型請(qǐng)參閱ORB305-4G系列工業(yè)路由器快速安裝手冊(cè))。

進(jìn)入“廣域網(wǎng)”選擇撥號(hào)類(lèi)型為“靜態(tài)IP”并配置IP地址以及其它網(wǎng)口信息。

3.2.2遠(yuǎn)端ORB305/ORB301 LAN口配置

進(jìn)入“網(wǎng)絡(luò)”->“接口”->“網(wǎng)橋”如圖使用缺省配置即可。

至此ORB305基本配置完成

3.3 IPSec VPN配置

3.3.1中心端Cisco ASA/PIX IPSec VPN配置

Ciscoasa&pix#configure terminal

Ciscoasa&pix(config)#isakmp enable outside//在外部接口(outside)開(kāi)啟isakmp。

Ciscoasa&pix(config)#crypto isakmp policy 10//定義IKE策略優(yōu)先級(jí)(1為優(yōu)先級(jí))

Ciscoasa&pix(config-isakmp-policy)##encr 3des//定義加密算法

Ciscoasa&pix(config-isakmp-policy)#hash md5//定義散列算法

Ciscoasa&pix(config-isakmp-policy)#authentication pre-share//定義認(rèn)證方式

Ciscoasa&pix(config-isakmp-policy)#group 2//定義密鑰交換協(xié)議/算法標(biāo)示符

Ciscoasa&pix(config-isakmp-policy)#exit//退出IKE策略配置模式

Ciscoasa&pix(config)#crypto IPSec transform-set cisco esp-3des esp-md5-hmac//創(chuàng)建IPSec轉(zhuǎn)換集cisco

Ciscoasa&pix(config)#crypto isakmp nat-traversal//開(kāi)啟防火墻的NAT-T功能

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set transform-set cisco//創(chuàng)建動(dòng)態(tài)映射dymap并關(guān)聯(lián)轉(zhuǎn)換集,1為序列號(hào)

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set reverse-route//為動(dòng)態(tài)映射開(kāi)啟RRI(reverse-route injection)反向路由注入

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 match address nonat//為動(dòng)態(tài)映射關(guān)聯(lián)興趣流量

Ciscoasa&pix(config)#crypto dynamic-map dymap 1 set pfs group2//為動(dòng)態(tài)映射開(kāi)啟pfs(perfect forward secrecy)完美向前加密

Ciscoasa&pix(config)#crypto map finalmap 10 IPSec-isakmp dynamic dymap//創(chuàng)建映射并調(diào)用動(dòng)態(tài)映射

Ciscoasa&pix(config)#crypto map finalmap interface outside//在外部接口(outside)上應(yīng)用映射

Ciscoasa&pix(config)#tunnel-group-map default-group DefaultL2LGroup//創(chuàng)建默認(rèn)隧道組

Ciscoasa&pix(config)#tunnel-group DefaultL2LGroup IPSec-attributes//進(jìn)入默認(rèn)隧道組配置模式

Ciscoasa&pix(config-tunnel-IPSec)#pre-shared-key cisco//設(shè)置默認(rèn)隧道組的與共享密鑰

Ciscoasa&pix(config-tunnel-IPSec)#exit//退出默認(rèn)隧道組配置模式

Ciscoasa&pix#write memory//保存配置

至此中心端Cisco ASA/PIX防火墻IPSec VPN配置結(jié)束

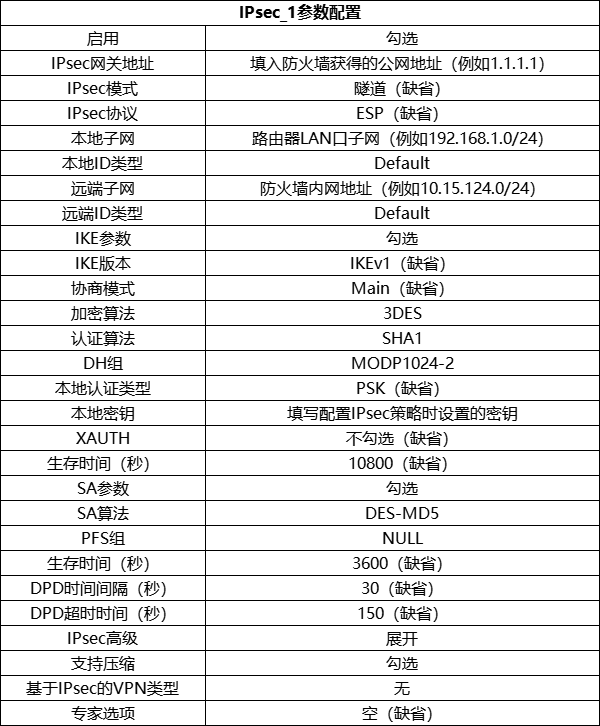

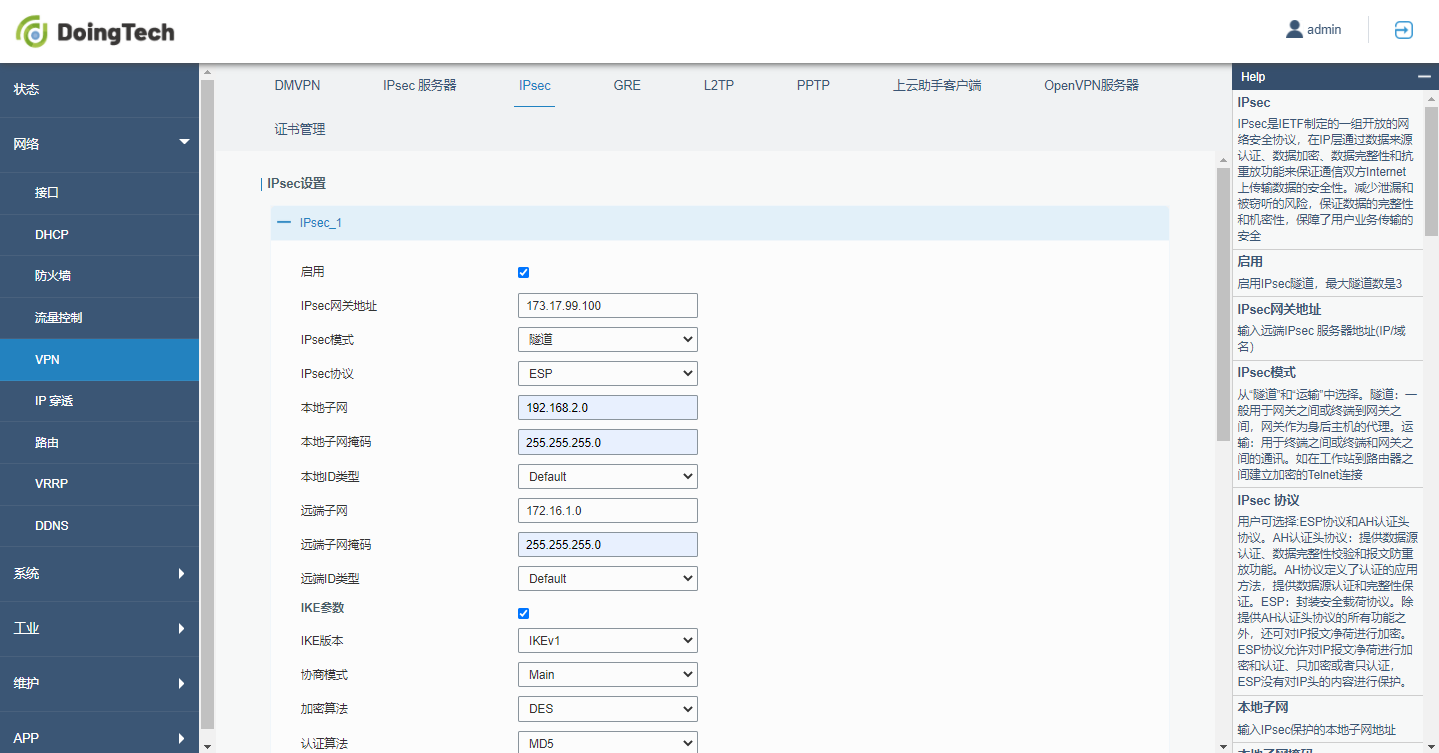

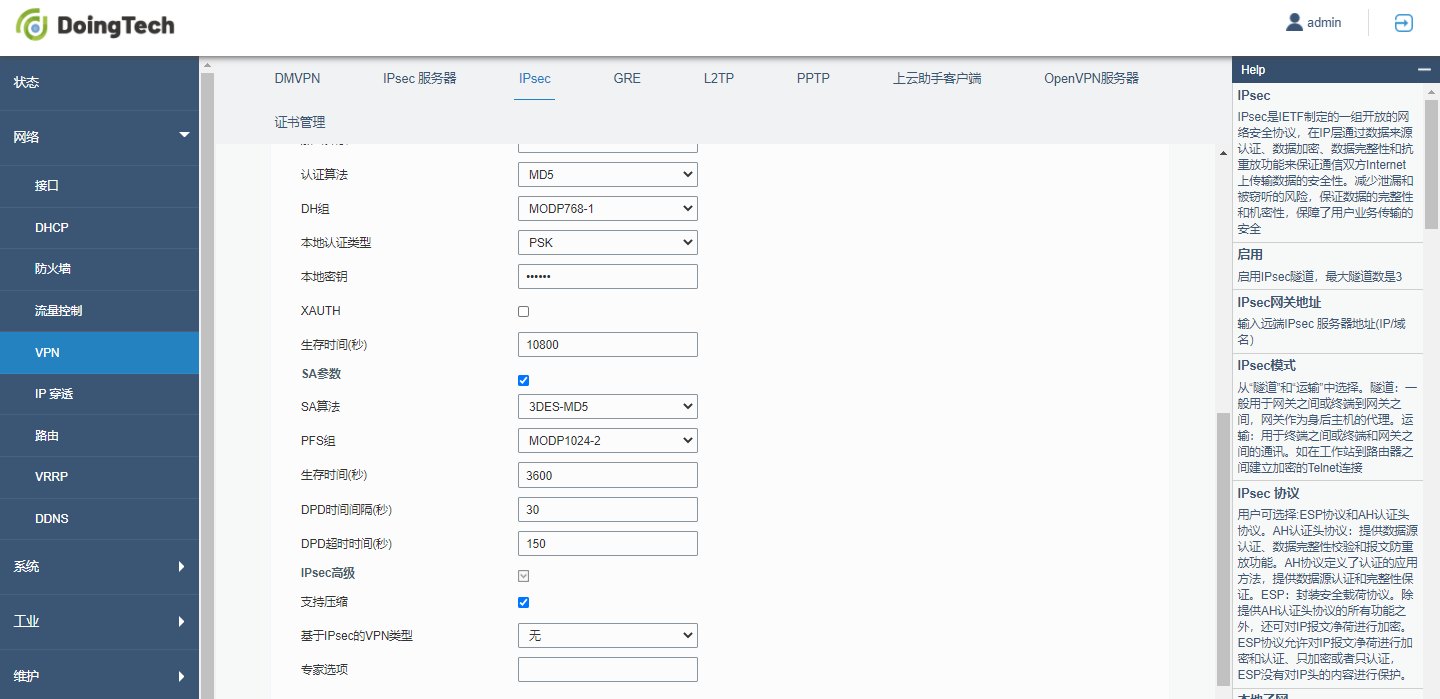

3.3.2 ORB305路由器端配置:

1、將SIM卡插入路由器卡槽

2、給設(shè)備上電,登入路由器web頁(yè)面(默認(rèn)為192.168.2.1)

3、進(jìn)入網(wǎng)絡(luò)→接口→連鏈路備份界面啟用對(duì)應(yīng)SIM卡并上調(diào)鏈路優(yōu)先級(jí),保存配置

4、對(duì)應(yīng)SIM卡撥號(hào)成功,當(dāng)前鏈路變?yōu)榫G色

5、進(jìn)入網(wǎng)絡(luò)→VPN→IPsec界面進(jìn)行路由器(IPsec VPN客戶端)配置

保存并應(yīng)用配置后即可進(jìn)入狀態(tài)→VPN頁(yè)面看到IPsec VPN狀態(tài)為已連接

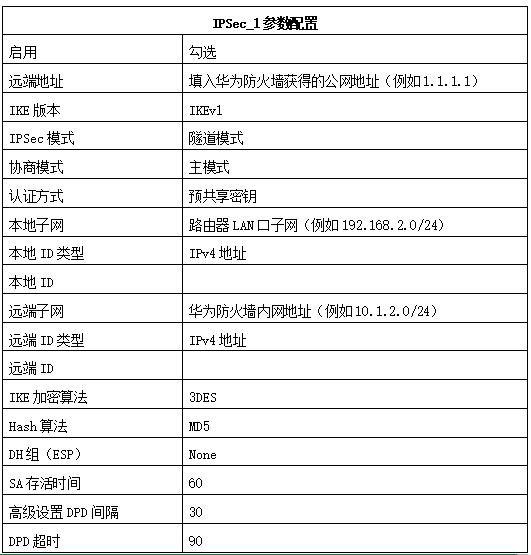

3.3.3 ORB301路由器端配置:

1、將SIM卡插入路由器卡槽

2、給設(shè)備上電,登入路由器web頁(yè)面(默認(rèn)為192.168.2.1)

3、進(jìn)入網(wǎng)絡(luò)→接口→連鏈路備份界面啟用對(duì)應(yīng)SIM卡并上調(diào)鏈路優(yōu)先級(jí),保存配置

4、進(jìn)入VPN功能→IPSec→IPSec→進(jìn)行路由器(IPSec VPN客戶端)配置

保存并應(yīng)用配置后即可進(jìn)入狀態(tài)頁(yè)面看到IPSec VPN狀態(tài)為已連接。

3.4驗(yàn)證

3.4.1中心端驗(yàn)證

Ciscoasa&pix(config)#show crypto isakmp sa

Active SA:1

Rekey SA:0(A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA:1

1 IKE Peer:193.169.99.100

Type:L2L Role:responder

Rekey:no State:MM_ACTIVE

如果出現(xiàn)上述顯示則表示第一階段協(xié)商成功

Ciscoasa&pix(config)#show crypto IPSec sa

interface:outside

Crypto map tag:dymap,seq num:1,local addr:173.17.99.100

access-list nonat permit ip 172.16.1.0 255.255.255.0 192.168.2.0 255.255.255.0

local ident(addr/mask/prot/port):(172.16.1.0/255.255.255.0/0/0)

remote ident(addr/mask/prot/port):(192.168.2.0/255.255.255.0/0/0)

current_peer:193.169.99.100

#pkts encaps:105,#pkts encrypt:105,#pkts digest:105

#pkts decaps:105,#pkts decrypt:105,#pkts verify:105

#pkts compressed:0,#pkts decompressed:0

#pkts not compressed:105,#pkts comp failed:0,#pkts decomp failed:0

#pre-frag successes:0,#pre-frag failures:0,#fragments created:0

#PMTUs sent:0,#PMTUs rcvd:0,#decapsulated frgs needing reassembly:0

#send errors:0,#recv errors:0

local crypto endpt.:173.17.99.100,remote crypto endpt.:193.169.99.100

path mtu 1500,IPSec overhead 58,media mtu 1500

current outbound spi:1B7B60FB

inbound esp sas:

spi:0xF33099AA(4080048554)

transform:esp-3des esp-md5-hmac none

in use settings={L2L,Tunnel,PFS Group 2,}

slot:0,conn_id:12288,crypto-map:dymap

sa timing:remaining key lifetime(sec):3493

IV size:8 bytes

replay detection support:Y

outbound esp sas:

spi:0x1B7B60FB(461070587)

transform:esp-3des esp-md5-hmac none

in use settings={L2L,Tunnel,PFS Group 2,}

slot:0,conn_id:12288,crypto-map:dymap

sa timing:remaining key lifetime(sec):3493

IV size:8 bytes

replay detection support:Y

如出現(xiàn)上述顯示則表示第二階段協(xié)商成功,IPSec VPN建立成功

3.4.2遠(yuǎn)端路由器驗(yàn)證

-

防火墻

+關(guān)注

關(guān)注

0文章

411瀏覽量

35517 -

VPN

+關(guān)注

關(guān)注

4文章

285瀏覽量

29533 -

CISCO

+關(guān)注

關(guān)注

1文章

64瀏覽量

24624 -

工業(yè)路由器

+關(guān)注

關(guān)注

2文章

399瀏覽量

14436

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

物通博聯(lián)工業(yè)智能網(wǎng)關(guān)實(shí)現(xiàn)防火墻配置及應(yīng)用

InRouter與Cisco Router構(gòu)建L2tp VPN的方法

IR700與SSG5防火墻如何建立VPN模板?

深信服防火墻和IR700建立IPSec VPN的配置說(shuō)明

IPSecVPN + PPTP VPN Demo搭建配置說(shuō)明

InRouter與Juniper SRX如何建立IPSec隧道配置?

兩臺(tái)IR615和華為USG6335E建立IPsecVPN的過(guò)程

IR915與AF1000建立IPSecVPN配置的過(guò)程

工業(yè)級(jí)路由器:輕松告別繁瑣的網(wǎng)絡(luò)配置

常見(jiàn)的工業(yè)路由器訪問(wèn)問(wèn)題

工業(yè)防火墻是什么?工業(yè)防火墻主要用在哪里?

你真知道交換機(jī)、路由器和防火墻的區(qū)別嗎?

什么是SPI?SPI防火墻的優(yōu)點(diǎn)

18圖詳解防火墻和路由器、交換機(jī)的區(qū)別

請(qǐng)問(wèn)Centos7如何配置firewalld防火墻規(guī)則?

工業(yè)路由器與Cisco ASA防火墻構(gòu)建IPSec VPN配置指導(dǎo)

工業(yè)路由器與Cisco ASA防火墻構(gòu)建IPSec VPN配置指導(dǎo)

評(píng)論