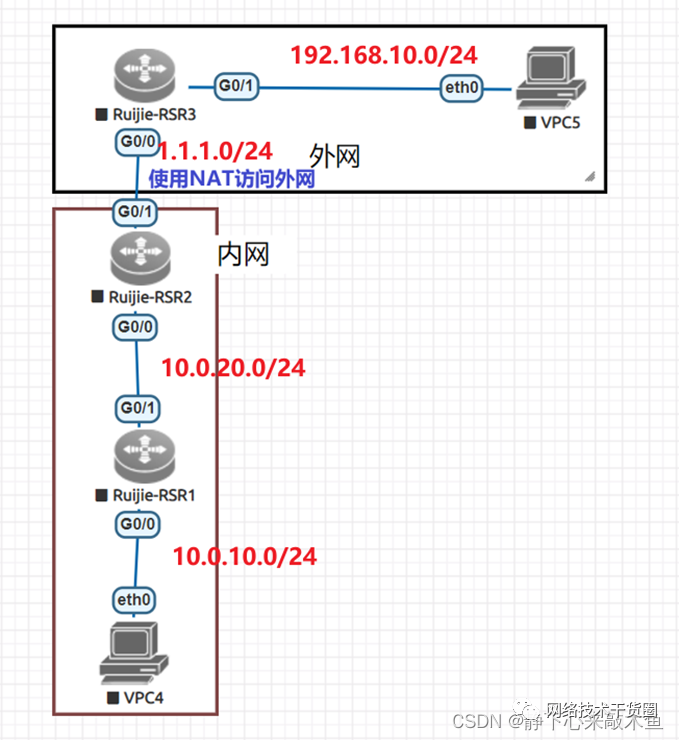

實驗配置

綠色R1 藍色R2 R3只需要配置相應的IP地址就可以,不用做其它操作

R1與R2配置OSPF

interface GigabitEthernet 0/0

no switchport

ip address 10.0.10.254 24

interface GigabitEthernet 0/1

no switchport

ip address 10.0.20.1 24

router ospf 100

router-id 1.1.1.1 配置Router-id

network 10.0.10.0 0.0.0.255 area 0 在區域0宣告10.0.10.0/24網段

network 10.0.20.0 0.0.0.255 area 0

interface GigabitEthernet 0/0

no switchport

ip address 10.0.20.2 24

ip ospf priority 255 配置OSPF接口優先級,選舉DR

interface GigabitEthernet 0/1

no switchport

ip address 1.1.1.2 24

router ospf 100

router-id 2.2.2.2

network 10.0.20.0 0.0.0.255 area 0

default-information originate always 向OSPF區域下發缺省路由(無論自己是否配置了缺省靜態)

在R2上配置NAT+ACL

配置ACL匹配流量

Ip access-list standard 111 配置標準ACL(只可以匹配源IP地址)

10 permit 192.168.10.0 0.0.0.255 匹配IP地址為192.168.10.0/24報文

20 deny any

配置NAT地址池——通過1.1.1.1這個地址做NAT

ip nat pool 出去 1.1.1.1 1.1.1.1 netmask 255.255.255.255

配置NAT內、外網口

interface GigabitEthernet 0/1

ip nat outside

interface GigabitEthernet 0/0

ip nat inside

配置源nat轉換策略

ip nat inside source list 111 pool 出去 overload

內網口接收到的報文匹配到acl時做源NAT轉換,轉換為Pool的地址

Overload代表端口也會轉換

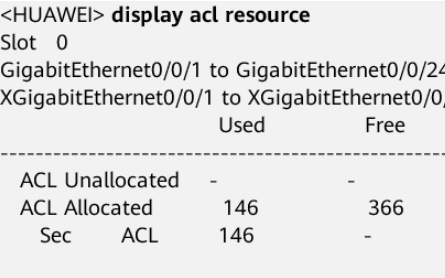

ACL講解

銳捷常用的ACL

常用的ACL主要有標準ACL和擴展ACL

標準ACL Standard

標準ACL的編號范圍:1-99和1300-1999

標準ACL只匹配源ip地址

擴展ACL Extended

擴展ACL的編號范圍:100-199和2000-2699。

擴展ACL可以匹配數據流的五大元素(源ip地址、目的ip地址、源端口、目的端口、協議號)

銳捷ACL匹配順序

ACL的匹配順序為從上往下(ACE序號從小到大)匹配ACE條目,若匹配對應的ACE條目后,就執行該ACE條目的行為(允許/拒絕),不會再往下匹配其他ACE條目。

ACL最后隱含一條 deny any 的ACE條目,會拒絕所有流量。

若是禁止某網段訪問,其他網段均放通,則應該在拒絕流量的ACE配置完成后,再加一條permit any的ACE條目,用來放行其他流量。

銳捷NAT相關配置

Ip access-list extended/standard 編號 進入ACL視圖配置策略

ip access-group 編號 in/out 接口下配置,在接口調用ACL

show access-lists 查看配置了ACL轉換表項

NAT講解

銳捷NAT的術語

Inside:內部

Outside:外部

Inside local:內部本地地址(內部主機的實際地址,一般為私有地址)

Inside global:內部全局地址(內部主機經NAT轉換后去往外部的地址,是ISP分配的合法IP地址)

Outside local:外部本地地址(外部主機由NAT設備轉換后的地址,一般為私有地址,內部主機訪問該外部主機時,認為它是一個內部的主機而非外部主機)

Outside global:外部全局地址(外部主機的真實地址,互聯網上的合法IP地址)

銳捷NAT地址池配置

第一種:ip nat pool 出去 1.1.1.1 1.1.1.1 netmask 255.255.255.255

第二種:ip nat pool 出去 netmask 255.255.255.255

address 1.1.1.1 1.1.1.1

銳捷源NAT策略配置(轉換源地址)

出接口源NAT轉換

ip nat inside source list [acl編號] interface [接口] overload

地址池源NAT轉換

ip nat inside source list [acl編號] pool [地址池名稱] overload

靜態一對一源NAT轉換

可以基于IP地址進行一對一轉換

也可以基于TCP、UDP協議進行端口一對一轉換

基于IP地址的一對一映射

ip nat inside source static 172.16.1.100 192.168.2.168 permit-inside

把內網172.16.1.100 映射成公網的192.168.2.168

基于TCP UDP協議的端口映射

ip nat inside source static tcp 172.16.1.100 23 192.168.2.168 23

將內網地址172.16.1.100的23號端口服務映射為192.168.2.168的23號端口

若不加overload是執行動態的ip一對一映射,不會執行端口轉換,不能解決公網地址不夠的問題。

show ip nat teanslatons 查看NAT轉換表

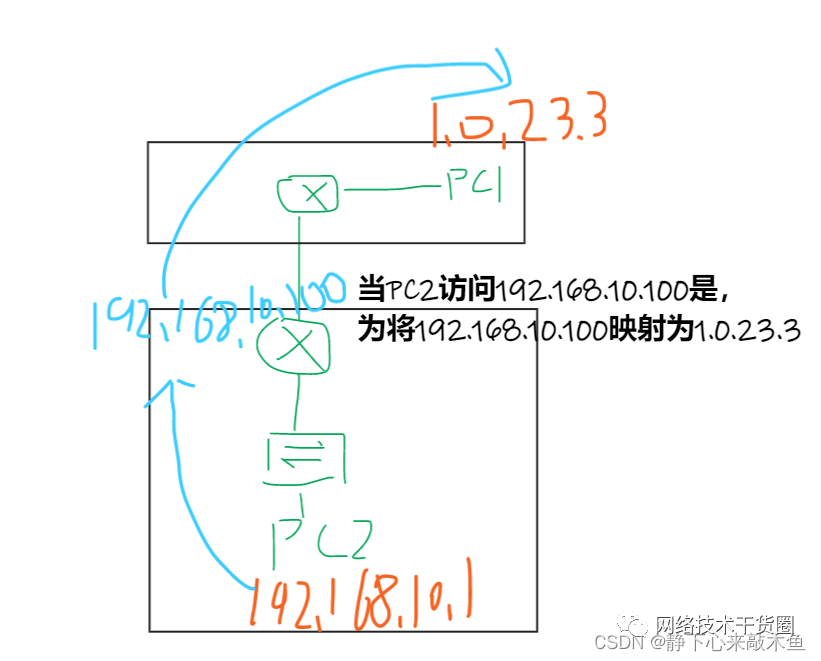

銳捷外部源NAT轉換配置(轉換目的地址)

配置NAT外網源地址轉換,將外網服務器的公網地址轉換為內網地址,使得內網用戶在訪問外網時,感知不到自己訪問了外網

可以基于IP地址進行一對一轉換,也可以基于TCP、UDP協議進行端口一對一轉換

基于IP地址的一對一映射

ip nat outside source static 1.0.23.3 192.168.10.100

當內網訪問192.168.10.100時,將目的IP轉為1.0.23.3

基于TCP UDP協議的端口映射

ip nat outside source static tcp 1.0.23.3 23 192.168.10.100 23

當內網訪問192.168.10.100的23端口時,將目的IP轉為1.0.23.3的23端口

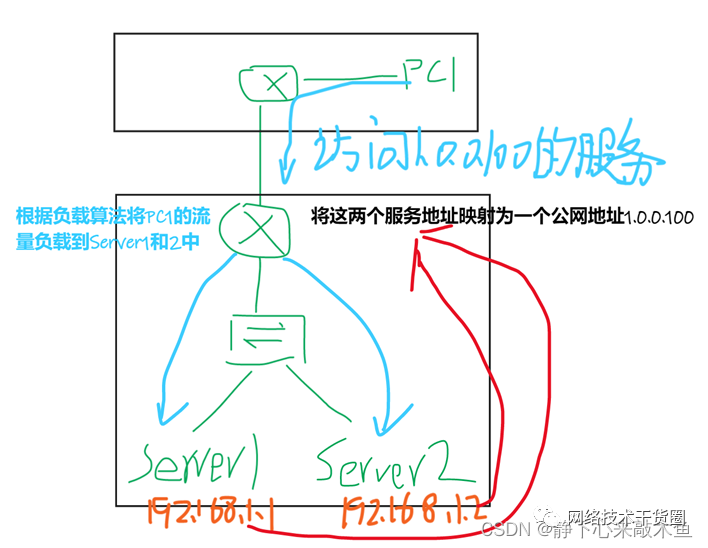

NAT做TCP負載均衡

NAT做TCL負載均衡的原理

將多個內網的服務器地址(提供TCP類型服務)映射為一個公網IP地址對外提供服務

當外部訪問此公網IP地址的服務時,會將此流量轉發到內網的多個服務器上

配置注意事項

映射的公網IP地址只支持為外網出口的IP地址或者其它網段的IP地址,不能映射為于出接口相同網段的其它IP地址

如果映射為于出接口IP同網段的其它IP地址,會由于設備不對該IP地址的ARP請求進行回應而導致映射失效(設備會認為這是一臺與本出口在同一網段的其它設備地址,而不是自身的地址,不會對該IP地址的ARP請求進行回應)

配置命令

配置對于哪些外網流量進行TCP負載分擔(TCP負載均衡中只可以使用擴展ACL)

ip access-list extended 100

10 permit ip any host 1.0.0.100

所有的外網訪問1.0.0.100此地址時,將目標地址轉為真正的內網服務器地址進行負載分擔

配置真正的內網服務器地址(通過地址池的方式配置)

ip nat pool fuzai 192.168.1.1 192.168.1.2 netmask 255.255.255.0 type rptary

配置NAT轉換策略

ip ant inside destination list 100 pool fuzai

-

互聯網

+關注

關注

54文章

11115瀏覽量

103033 -

ACL

+關注

關注

0文章

61瀏覽量

11965 -

網口

+關注

關注

0文章

101瀏覽量

7219

原文標題:銳捷NAT+ACL基礎實驗

文章出處:【微信號:網絡技術干貨圈,微信公眾號:網絡技術干貨圈】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

星網銳捷招聘

星網銳捷招聘

銳捷亮相GITC,帶給用戶新體驗

銳捷網絡中標中國聯通數據中心集采項目

銳捷網絡發布“智慧云課堂” 打造全新教學課堂

ACL是什么?ACL有什么用?

銳捷2.6GHz 5G小站中標中國移動項目

聽“戰友”說,為什么選擇攜手銳捷?

銳捷常用的ACL實驗

銳捷常用的ACL實驗

評論