摘要

隨著“震網”“NotPetya”“心臟滴血”“太陽風”等攻擊事件的相繼發生,軟件供應鏈安全引起各國高度關注,而國家間競爭、地區沖突和全球性疫情等多種不利因素更加劇了對軟件供應鏈安全生態的沖擊,也對裝備軟件供應鏈安全提出嚴峻挑戰。首先,從軟件供應鏈全鏈條安全、軟件源頭把控、開源代碼使用安全、軟件供應鏈管控體系等幾個方面入手,分析裝備軟件供應鏈面臨的網絡安全形勢和安全風險。然后,從形成裝備軟件供應鏈的安全標準體系、安全監管體系、安全測評體系和安全技術體系等角度,提出相應對策措施,為裝備軟件供應鏈安全提供支持。

所謂裝備供應鏈,可以理解為與裝備相關的軟硬件產品及服務,或裝備在生產、流通、使用、維護更新等全生命周期內,涉及的裝備研制單位或生產單位、第三方設備(包括軟硬件)提供者或生產者以及最終用戶等,通過與上游、下游組織連接而成的網鏈結構 。軟件作為裝備的重要組成部分,在其功能實現上起到關鍵作用。軟件供應鏈可以理解為通過一級或多級設計、開發階段編寫軟件,并通過軟件交付渠道將軟件從供應商送往用戶的系統 。無論是自主研發軟件、現貨類軟件,還是定制開發軟件,其供應鏈生命周期通常包括原始組件、集成組件、軟件產品和產品運營 4 個環節,其中軟件產品和產品運營環節涵蓋軟件生命周期 。軟件供應鏈安全是軟件生產整個過程中所有安全問題的總和,包括軟件設計與開發的各個階段,涵蓋編碼過程、工具、設備、供應商以及最終交付渠道等。

針對軟件供應鏈的網絡攻擊,常常利用系統固有安全漏洞,或者預置的軟件后門開展攻擊活動,并通過軟件供應鏈形成的網鏈結構將攻擊效果向下游傳播給供應鏈中所有參與者(包括最終用戶)。近年來,軟件供應鏈網絡攻擊事件頻發,影響越來越大。據 Accenture 公司調查,2016 年 60% 以上的網絡攻擊是供應鏈攻擊。典型的軟件供應鏈攻擊事件包括:2010 年發生的“震網(Stuxnet)”病毒事件 ,是美國、以色列針對伊朗核設施發動的網絡攻擊,直接遲滯伊朗核計劃數年之久,“震網”病毒利用 Windows系 統 和 西 門 子 SIMATIC WinCC 系 統 的 多 個 漏洞;2014 年發生的“心臟滴血(HeartBleed)”漏洞事件 ,是由于基于安全套接字層 / 傳輸層安全協議(Secure Socket Layer/Transport Layer Security,SSL/TLS)的軟件和網絡服務廣泛使用存在漏洞的開源軟件包,從而感染了軟件和服務開發上游代碼和模塊,并沿著軟件供應鏈對其下游造成了巨大傷害;2017 年發生的 NotPetya勒索病毒事件 ,與 WannaCry 利用的漏洞相同,黑客對含有“永恒之藍(EternalBlue)”漏洞的軟件更新發起攻擊,導致俄羅斯、烏克蘭等十多個國家的能源、交通、銀行、醫院、國家機構及跨國企業受到影響,損失達上百億美元;2020 年底發生的“太陽風”事件 ,黑客組織利用 SolarWinds 公司銷售的數據管理軟件的軟件更新過程中存在的安全漏洞,對包括美國在內的幾十個國家的政府及非政府組織發起網絡攻擊。這些攻擊事件對各國軟件供應鏈安全敲響了警鐘,也為我國軟件供應鏈網絡安全發出了警示。

隨著信息化的深入發展,大數據、云計算和人工智能等新技術在裝備中的應用越來越廣泛,裝備信息化、網絡化、數字化、智能化程度越來越高,這在提升武器裝備作戰效能的同時,也使其面臨巨大的威脅,而供應鏈攻擊是最重要的網絡攻擊形式之一,已經嚴重威脅到裝備網絡安全。近年來,一方面由于新冠肺炎疫情、中美關系不斷惡化、俄烏沖突升級、全球經濟動蕩不斷的形勢,對全球供應鏈造成極大破壞,同時也對裝備供應鏈安全造成嚴重沖擊;另一方面隨著開源代碼、第三方組件 / 軟件在裝備中廣泛應用,與之相關的所有安全漏洞也與裝備軟件共生,裝備軟件供應鏈遭受網絡攻擊的可能性愈發增加,對裝備安全造成日益嚴重的影響。裝備軟件供應鏈安全事關國家安全、軍隊安全,一旦出現安全風險將會給國家和軍隊帶來重大安全挑戰,產生的后果不堪設想。

國內外針對工業互聯網 、信息通信技術(Information Communications Technology,ICT)等領域的供應鏈安全,以及軟件供應鏈安全 進行了研究,提出了各自的解決方案。不過,由于裝備軟件保密性、穩定性、可靠性要求高,且軟件更新升級難度較大,而國內對該領域研究較少,亟須加強裝備軟件供應鏈安全研究。為此,厘清裝備軟件供應鏈面臨的安全形勢和安全風險,并在此基礎上有針對性地構建完善的裝備軟件供應鏈安全體系和制定積極有效的應對策略,對于營造裝備軟件供應鏈良好的生態環境,更好地推動裝備健康發展,具有十分重要的意義。

1 裝備軟件供應鏈面臨的安全形勢和安全風險

近年來,由于西方國家利用技術優勢在重要進口軟件中暗埋后門、裝備軟件大量使用未經充分安全測評的開源代碼和第三方組件 / 軟件等因素,軟件供應鏈的各個環節均可成為攻擊者的切入點,且軟件供應鏈攻擊成本低、回報高、檢測難,從而導致軟件供應鏈遭到破壞引發的網絡安全事件數量不斷上升,我國裝備軟件供應鏈安全風險急劇增加,面臨的安全形勢異常嚴峻。

1.1裝備軟件供應鏈所有環節均有被網絡攻擊的風險

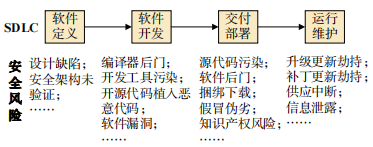

裝備軟件供應鏈安全涉及的角色和環節多、流程鏈條較長。以裝備定制開發軟件為例,除裝備承研單位作為主要軟件供方角色外,還有許多不受采購用戶控制的其他軟件開發者、軟件供應商(如提供裝備仿真軟件)等第三方角色,從而擴大了潛在攻擊面,使得軟件供應鏈各個環節及其脆弱點都可能成為攻擊者的切入點和目標,增加了裝備軟件不可控的安全風險,給裝備軟件埋下安全隱患。可以說,除軟件供應鏈的原始組件和集成組件環節給裝備軟件帶來安全問題外,在軟件定義、軟件開發、交付部署、運行維護等軟件全生命周期的各個環節均可能引入安全隱患,導致出現軟件漏洞、軟件后門、惡意篡改、假冒偽劣、知識產權風險、供應中斷、信息泄露等安全風險 ,如圖 1 所示。

圖 1軟件全生命周期各環節潛在的安全風險

1.2西方軍事強國通過技術壟斷威脅我國裝備軟件安全

美國等軍事強國依托技術壟斷地位,政企勾結預置軟件后門,嚴重威脅我國軟件安全,極大推高了裝備軟件供應鏈網絡安全風險。雖然我國在國防軍工等領域大力推行國產化措施并取得一定成效,但裝備研發生產領域許多高端軟硬件設備還依賴國外進口,特別是 ICT 領域大量使用國外軟硬件(如裝備仿真設計軟件等)產品極易被暗埋軟件后門,使用不安全的仿真設計軟件極易將安全風險引入其設計的各種裝備軟件中,很難從源頭把控裝備軟件安全風險 。從近年來相繼曝光的安全事件(如“棱鏡門”事件 中可以發現,美國政府依托其在 IT 領域的技術與市場優勢,強化與思科、微軟、谷歌、英特爾等科技公司的合作,在這些公司研發、銷售的相關軟硬件產品中預置后門,對我國及其他主要國家(甚至是其盟友)進行全方位監控,竊取政治、經濟、軍事等重要信息,以達到繼續維持其霸權地位的目的。比如,思科公司多款主流路由器的虛擬專用網絡(Virtual Private Network,VPN)隧道通信和加密模塊中,被發現存在暗埋的“后門”,美國政府能夠輕而易舉地獲取密鑰等核心敏感數據,并實現信息監控 ;美國 RSA 信息安全公司與美國國家安全局(National Security Agency,NSA)達成協議,用其安全軟件的優先或默認隨機數生成算法替代雙橢圓曲線算法,通過預置的“后門”,NSA 能夠輕松破解各種加密數據 ;2022 年 2月 23 日,北京奇安盤古實驗室披露了來自美國的后門——“電幕行動”(Bvp47),該后門由NSA 的黑客組織“方程式”制造,可以攻擊多數 Linux 發行版、Solaris、SUN 等操作系統,入侵成功后將在網絡空間里暢通無阻,能夠隱秘控制受害組織網絡并輕而易舉地獲取數據。

1.3開源代碼的廣泛應用極易引入新的裝備軟件供應鏈安全風險

開源代碼開放靈活、應用廣泛,在軟件開發中起著非常重要的作用,已成為軟件供應鏈的重要環節,是軟件生態不可或缺的組成部分。根據 WhiteSource 發布的 2020 年度《開源漏洞管理現狀》,除非企業政策要求禁止使用外,96.8% 的開發人員依賴于開源軟件;此外,據奇安信代碼安全實驗室分析,在所調查的國內軟件項目中,幾乎全部使用了開源代碼,而有的項目最多使用了約 3 878 個開源軟件,且項目中使用的開源軟件數量大大超出了軟件項目管理者和程序員自身的認知 。為了提高開發效率并降低開發成本,裝備軟件中使用的開源軟件比例呈逐年上升趨勢。比如,裝備中采用的國產操作系統、數據庫等基礎軟件及大量應用軟件都使用了開源代碼。不過,開源代碼中存在大量安全漏洞。據統計,截至 2020 年年底,通用漏洞披露(Common Vulnerabilities & Exposures,CVE)、美國國家計算機通用漏洞數據庫(National Vulnerability Database,NVD)、中國國家信息安全 漏 洞 庫(China National Vulnerability Database of Information Security,CNNVD)、國家信息安全 漏 洞 共 享 平 臺(China National Vulnerability Database,CNVD)等公開漏洞庫中共收錄開源軟件相關漏洞 41 342 個,其中 2020 年度新增漏洞 5 366 個,而歷史漏洞排名第一的大型開源項目 Linux Kernel 漏洞總數達到 4 139 個 。在軟件產品國產化要求下,我國對包括開源 Linux 內核等在內的開源代碼進行了消化吸收,發布了相關軟件產品并得到大力推廣,在武器裝備制造領域也得到廣泛應用。不過由于各種原因,還很難發現潛藏其中的安全漏洞或“后門”,難以準確評估這些重要國產軟件存在的安全風險,而開源軟件中存在的安全漏洞,也會延續到裝備軟件中,嚴重威脅裝備的安全使用及其作戰適應性。

此外,近年來針對開源軟件的網絡攻擊持續走高。Sonatype 調查顯示,通過滲透開源代碼,并將后門植入軟件產品,所引發的軟件供應鏈攻擊比上一年度增長了近 430%[17]。一旦裝備軟件中使用的開源代碼存在安全漏洞,很容易被不法分子利用,勢必對裝備使用造成嚴重后果。

1.4裝備軟件供應鏈管控與安全測評能力不足導致存在較大安全管理風險

伊朗核設施遭受“震網”病毒攻擊事件表明,與互聯網物理隔離的網絡和系統也不是絕對安全的,同樣,武器裝備網絡也存在類似問題,攻擊者除從內部發起攻擊外,還可以通過軟件供應鏈活動滲透裝備網絡,比如軟件更新 / 升級服務、裝備軟件維護服務等活動。而黑客常常利用軟件供應鏈中各方建立的信任機制發起攻擊,如用戶與軟件產品提供者之間的信任關系、設備之間受用戶信任的通信鏈路等。一旦軟件供應鏈某個環節(如軟件更新升級或維護等)被攻陷,黑客就能輕易攻擊該環節的所有下游用戶。

由于裝備軟件穩定性、安全性要求高,且在裝備操作使用中很少有專職的網絡安全人員參與,從而在使用與運維時很容易引入安全風險,因此,在裝備交付部隊使用之前開展充分的網絡安全測試,并對裝備軟件供應鏈安全風險進行有效管控是非常必要的。不幸的是,大多數裝備采購方(或需方)和供方(如裝備承研單位、供應商等)并沒有對裝備軟件供應鏈進行有效管控。

一是裝備軟件供應鏈安全的軍用標準尚未建立,安全管控體系不健全。我國相繼出臺了《中華人民共和國網絡安全法》《網絡安全審查辦法》、GB/T 36637—2018《信息安全技術 ICT 供應鏈安全風險管理指南》等法規標準,且與軟件供應鏈安全強相關的標準《信息安全技術 軟件供應鏈安全要求》也將正式發布 ,這些標準為軟件供應鏈安全管理提供了有效指導。與裝備軟件供應鏈網絡安全管控和風險管理有關的軍用法規標準尚未建立,軟件供應鏈網絡安全測評規范缺乏,安全測評體系還未形成,裝備采購方和承研單位軟件供應鏈的管理制度和監管機制尚不完備,安全管控的連續性與持久性(由裝備采購方延伸至承研單位及更遠)還不夠,尤其缺乏針對軟件交付、更新升級等重要環節的安全管控措施。

二是裝備軟件在交付前沒有進行充分的網絡安全測試,裝備網絡安全底數不清。雖然試驗主管部門對裝備網絡安全測試進行了要求,但仍處于起步階段,且對軟件供應鏈安全測試還缺乏明確要求。由于缺乏標準化的軟件供應鏈安全測評方法,裝備軟件在交付前通常只進行軟件測評,并沒有開展網絡安全測評,更沒有針對其供應鏈進行安全測評,難以盡早發現并消除軟件中潛在的安全隱患。在要求裝備軟件國產化的同時,卻對其中的開源代碼安全管控不夠重視,造成開源代碼隨意使用而不進行安全評估。此外,由于裝備承研等單位軟件安全測評能力不夠,尤其是在惡意代碼檢測、漏洞挖掘分析、協議逆向工程等技術能力方面存在嚴重不足,難以對裝備軟件中的開源代碼進行嚴格安全測試。

三是對國外軟件安全審查不嚴格。雖然我國頒布了《網絡產品和服務安全審查辦法(試行)》,重點審查軟件產品研發、測試、交付、技術支持過程中的供應鏈安全風險,但在 ICT等重點領域的網絡安全審查尚處于起步階段,并且較少涉及我軍所采購的仿真設計軟件、程序開發工具等國外軟件產品及其衍生產品,對國外軟件供應鏈的網絡安全審查與評估等配套標準需進一步完善。

2 裝備軟件供應鏈網絡安全對策

建立和完善裝備軟件供應鏈的安全標準體系、安全監管體系、安全測評體系和安全技術體系,是應對裝備軟件供應鏈網絡安全風險的有效舉措。

2.1完善裝備軟件供應鏈網絡安全標準體系,加強軟件安全風險管理

一是加快制定裝備軟件供應鏈安全管理的軍用標準規范。充分借鑒《信息安全技術 軟件 供 應 鏈 安 全 要 求( 征 求 意 見 稿)》、GB/T36637—2018《信息安全技術 ICT 供應鏈安全風險管理指南》《信息技術產品供應鏈安全要求(征求意見稿)》、行業標準《網絡產品供應鏈安全要求》等國家和行業相關供應鏈安全標準,以及涉及軟件供應鏈安全內容的相關信息安全標準,制定裝備軟件供應鏈安全管理、風險管理等標準,規范裝備軟件供應鏈的組織管理(如機構管理、制度管理、人員管理、供應商管理、知識產權管理等)和供應活動管理(如軟件采購、外部組件使用、軟件交付、軟件運維、軟件廢止等),指導裝備軟件采購方、承研單位、供應商和服務商等供應鏈各個角色制定本級軟件供應鏈安全管理制度和措施,確保裝備軟件供應鏈各個環節均安全可控。

二是建立裝備軟件供應鏈網絡安全測評標準規范。在相關信息安全測評標準基礎上,結合裝備軟件網絡安全實際,補充完善裝備軟件供應鏈安全測評要求和測評方法,并針對不同業務領域、不同供應鏈活動環節制定相應的軟件供應鏈安全測評標準和測評方法。與國家網絡安全審查法等法規配合,從而形成“通專結合”的裝備軟件供應鏈網絡安全測評標準體系,為裝備軟件安全測評提供支持。

三是完善裝備安全管理法規制度,實施軟件供應鏈網絡安全風險管理。裝備軟件供應鏈網絡安全與其各環節中的人員、工具、環境等因素密切相關,網絡安全風險可能由各環節中任一因素引入。因此,需要借鑒 GB/T 36637—2018《信息安全技術 ICT 供應鏈安全風險管理指南》、ISO 28000《供應鏈安全管理體系》和ISO/IEC 27005《信息安全技術 風險管理》等相關風險管理標準,制定裝備軟件供應鏈安全管理制度,對裝備采購、研制、測試、交付、部署、運行、維護等過程中的網絡安全風險進行監管和控制。同時對裝備及其中的軟硬件產品實施風險管理,摸清裝備軟件供應鏈中面臨的安全威脅和脆弱性,采取有效應對措施,將裝備軟件供應鏈安全風險降至最低,做到風險可控。

2.2建立裝備軟件供應鏈網絡安全監管體系,實施軟件全方位安全管控

一是建立裝備軟件供應鏈安全監管體制機制,對各方實施監管。在裝備研制或采購過程中,裝備采購方需要對裝備承研單位、供應商等相關供方單位進行充分調研、審查與監管。在資質要求方面,裝備承研方應具備安全保密資質等,對于軟件供應鏈上的供應商需要提供證明其軟件安全開發能力的企業級資質,并要求其在軟件安全開發的過程管理、質量管理、配置管理、人員能力等方面提供證明,以證明其有能力把安全融入軟件開發全過程。在質量管理及安全開發標準規范方面,要求承研單位、參與單位或供應商提供質量管理體系認證證明,對于軟件供應鏈上的供應商,需要審查其內部軟件安全開發標準與規范,能夠對擬開發軟件的不同應用場景、不同架構設計、不同開發語言進行約束和參考。此外,建立裝備采購黑、白名單,實施獎懲機制。對于信譽好、網絡安全問題少、售后服務響應快的供應商或軟硬件產品,將其納入白名單;對于信譽差、網絡安全問題多、售后服務響應慢的供應商或軟硬件產品,將其納入黑名單。定期對黑、白名單進行更新,并將黑、白名單向全機構公布。

二是落實裝備軟件供應鏈各方主體責任。按照裝備軟件研制或采購實際情況,確定軟件產品研制、采購、使用等供應鏈流程,分析各個環節存在的網絡安全風險活動并對其進行約束,嚴格要求裝備軟件承研單位、供應商和服務商加強自身安全開發、集成、運維的能力,落實供應鏈安全的主體責任。對于裝備軟件采購方,應將網絡安全人員納入采購小組,參與裝備采購評審全流程,對裝備軟件網絡安全負責。網絡安全人員應熟悉裝備軟件供應鏈安全要求等相關標準規范,在裝備軟件采購時,需要充分了解裝備采購所有供應商 / 研制方信息、產品信息(版本、License、更新 / 升級方式等)、維護單位與人員信息,以及其他與網絡安全相關的信息,建立裝備軟件供應鏈網絡安全檔案,為裝備軟件安全風險管理提供技術支持,并為裝備驗收測試中的軟件供應鏈安全測評提供支撐。

2.3建立裝備軟件供應鏈網絡安全測評體系,加強軟件安全測評能力建設

一是構建全流程裝備軟件供應鏈安全評估機制。建立集法規政策、管理和技術為一體的,涵蓋軟件定義、設計開發、交付部署、運行維護等軟件生命周期各環節在內的全流程軟件供應鏈安全評估機制,并對裝備軟件中使用的開源代碼及其他原始組件和集成組件進行測試評估,全面評估裝備軟件供應鏈各環節的安全風險。不斷完善裝備軟件安全測評體系,加強軟件供應鏈安全測評技術研究及相關安全測評工具研制,形成系統化、標準化的軟件供應鏈安全解決方案,不斷促進裝備軟件供應鏈安全測評工作的落地實施。

二是加強裝備軟件供應鏈安全測評能力建設。采取“軍民融合、地理分布、邏輯一體”的方式,開展裝備軟件安全測評條件建設,形成裝備軟件安全測評能力體系。在第三方試驗機構、裝備研制單位分別建設軟件安全測評環境,開展裝備軟件供應鏈安全測評工作。軍隊試驗機構可以借助地方優勢安全測評、安全審查機構的能力,為裝備軟件供應鏈提供安全測評與安全審查服務。在開源代碼安全測評方面,積極推動安全測評機構、安全企業開展開源代碼安全檢測服務,要求裝備軟件中使用的開源代碼必須經過安全測評,以便有效管控裝備軟件安全風險。

三是在推進裝備網絡安全測試的同時要積極開展軟件供應鏈安全測評。為了避免和消除裝備軟件中的安全漏洞,盡可能地減輕安全風險,確保裝備軟件供應鏈網絡安全,需要在軟件安全測評活動中開展全面的供應鏈安全測評,力爭在裝備交付使用前將安全風險降至最低,并在裝備軟件全生命周期的各個環節持續開展網絡安全測試活動。在軟件開發環節,采用軟件安全開發生命周期流程方法,并利用基于靜態應用安全測試、交互式應用安全測試和模糊測試技術的安全開發工具,開展安全測試。在軟件使用、運行維護等環節,依據信息安全相關標準規范,實施安全風險管理活動。對裝備軟件中使用的第三方組件和開源代碼,需充分驗證測試其網絡安全性,并采取必要的技術手段和管理手段,以便確保所使用第三方組件和開源代碼的安全性。

2.4完善裝備軟件供應鏈網絡安全技術體系,加強軟件安全防護能力建設

在加強裝備軟件供應鏈標準、管控、測評體系能力建設的同時,還需要從技術層面防范供應鏈安全風險,特別需要注重裝備軟件供應鏈安全管理知識圖譜等基礎能力、軟件供應鏈全鏈條縱深安全防御能力、安全審計與應急響應能力等方面的能力建設。

一是建立裝備安全管理知識庫,構建裝備軟件供應鏈安全知識圖譜。建立裝備管理基礎庫,廣泛收集裝備中軟件、硬件、數據庫、中間件、組件 / 固件、控制器、數據總線等與網絡安全有關的資產信息,以及各種軟件開發、運行、編譯環境信息。建立裝備供應鏈管理庫,收集裝備軟件及其組件、開發工具、設計軟件等供應鏈各環節中的信息,如開發者、參與者、第三方組件 / 軟件供應商、服務商、使用的開源代碼等,要求裝備及其軟硬件供應鏈信息均可追溯。建 立 裝 備 網 絡 安 全 漏 洞 庫, 收 集 來 自 CVE、NVD、CNNVD 及其他漏洞源的安全漏洞。建立裝備威脅情報庫,幫助安全人員明確單位重要資產的安全狀況,根據單位自身資產的重要程度和影響面,進行相關的漏洞修復和風險管理。以各類裝備安全管理數據庫為基礎,利用知識圖譜技術,構建裝備軟件供應鏈網絡安全知識圖譜,能夠讓安全管理人員提前了解軟件供應鏈中潛在的漏洞或缺陷,準確評估其安全風險,及時采取有效安全措施規避或消減安全風險,以便從全局把控裝備軟件供應鏈安全的整體態勢。

二是全面使用網絡安全技術和手段,建立縱深防御體系,提升裝備軟件供應鏈網絡安全防御能力。裝備軟件供應鏈的各個環節都有可能成為潛在攻擊面,從而需要對軟件供應鏈各環節的關鍵資產、存在的安全漏洞、面臨的安全威脅進行全面分析,并采取針對性的網絡安全技術手段防御、檢測并響應供應鏈攻擊。在軟件開發環節,對項目中使用的開源代碼、第三方軟件等,利用軟件安全測評、漏洞掃描、漏洞挖掘、滲透測試及惡意代碼識別等技術,發現其中可能存在的安全漏洞或惡意軟件,并開發相應補丁進行安全加固或清除惡意代碼。在交付與更新升級環節,可以利用網絡劫持檢測與安全防范、加密驗證等技術,以防在交付與更新升級環節被劫持。在軟件部署使用和運行環節,可以對裝備系統采用零信任架構和內生安全思想進行安全防護體系設計,并應用安全態勢感知、訪問控制、可信密碼及擬態防御等技術進行主動防御。

三是重視安全審計與應急響應能力建設。網絡安全審計有助于系統管理員及時發現網絡系統入侵或潛在的系統漏洞及隱患,對系統網絡安全起著非常重要的作用。“太陽風”攻擊事件就是由火眼公司(FireEye)審計人員在審查其內部安全日志時發現端倪的,并最終揭開了整個勒索事件的全貌 。一方面,要加強安全審計與應急響應技術研究和系統建設,針對裝備軟件供應鏈各個環節提出安全審計與應急響應能力要求,部署安全審計系統,形成全鏈條一體的安全審計與應急響應聯動體系。另一方面,要注重安全審計與應急響應人才隊伍建設,加強網絡安全人才培養與引進,提升安全審計、逆向工程、漏洞挖掘分析等各類網絡安全人員的業務能力。

3 結語

隨著裝備信息化、數字化、智能化水平的提升,其作戰能力越來越依賴于軟件對其功能的實現,而裝備系統的網絡安全性在很大程度上取決于系統中使用軟件的安全性,軟件供應鏈安全是軟件安全的重要部分。為了確保裝備軟件供應鏈網絡安全,應盡快建立與我軍裝備軟件供應鏈發展相適應的安全標準體系、安全監管體系、安全測評體系和安全技術體系,這是當前保障裝備軟件網絡安全的一項重要工作。

-

網絡安全

+關注

關注

10文章

3063瀏覽量

59208 -

智能化

+關注

關注

15文章

4681瀏覽量

54882 -

供應鏈

+關注

關注

3文章

1640瀏覽量

38644

原文標題:裝備軟件供應鏈網絡安全風險分析與對策

文章出處:【微信號:CloudBrain-TT,微信公眾號:云腦智庫】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

裝備軟件供應鏈網絡安全風險分析與對策

裝備軟件供應鏈網絡安全風險分析與對策

評論