什么是內存取證?

內存取證是指在計算機或其他數字設備運行時,通過對其隨時存儲的內存數據進行采集、分析和提取,以獲取有關設備狀態、操作過程和可能存在的安全事件的信息。內存取證是數字取證的一個重要分支,用于從計算機的RAM(隨機存取存儲器)或其他設備的內存中提取關鍵信息,以便了解設備在特定時間點的狀態和活動。

內存取證的主要目的?

內存取證的主要目的是獲取在計算機或設備內存中暫時存儲的數據,這些數據在設備重啟或關機后通常會丟失。通過內存取證,可以獲取運行中的進程、正在打開的文件、網絡連接、注冊表項、加密密鑰和密碼等敏感信息,這些信息對于數字取證、安全威脅分析和惡意活動檢測都非常重要。

內存取證通常在計算機遭受安全事件、系統崩潰、惡意軟件感染、取證調查等情況下使用。取證人員使用專業的取證工具和技術,對目標計算機或設備的內存進行快照或鏡像,并在另一個設備上進行分析。由于內存數據的易失性,取證人員必須在盡可能短的時間內采集和分析數據,以確保數據的完整性和準確性。

內存取證的步驟

- 采集內存鏡像:首先,需要采集目標計算機或設備的內存鏡像。內存鏡像是對內存中所有數據的完整快照,通常通過專用的取證工具來完成。常用的內存采集工具包括Volatility、FTK Imager、DumpIt等。

- 確保取證完整性:在采集內存鏡像之前,確保目標計算機或設備處于關閉或凍結狀態,以避免數據被覆蓋或修改。內存鏡像的采集過程應該盡量快速,以減少數據的丟失。

- 分析內存鏡像:將采集的內存鏡像導入到內存取證工具中進行分析。在分析過程中,可以查看進程列表、網絡連接、打開的文件、注冊表項、內存映像和其他運行時數據。

- 查找惡意代碼和漏洞:在內存鏡像中查找潛在的惡意代碼、惡意進程或漏洞,以便確認是否存在安全威脅。

- 尋找證據:根據需求,在內存鏡像中查找可能的證據,例如密碼、加密密鑰、聊天記錄、瀏覽器歷史記錄等。這些證據可能對調查和取證提供重要支持。

- 進行關聯分析:將內存鏡像中的數據與其他取證數據進行關聯分析,例如硬盤鏡像、網絡日志等,以獲取更全面的信息。

- 提取數據:根據需要,從內存鏡像中提取重要的數據和證據。提取的數據應該保存為可讀格式,并做好記錄和標記。

- 生成取證報告:根據分析結果,撰寫詳細的內存取證報告,包括取證過程、發現的證據、結論和建議等。報告應該清晰明了,以便其他人理解和參考。

- 保護數據完整性:在進行內存取證的過程中,務必確保數據的完整性和準確性。采用適當的安全措施,避免對內存數據造成修改或破壞。

內存取證和數字取證之間的關系

內存取證是數字取證的一個重要分支,它們之間有著密切的關系。下面簡要介紹內存取證和數字取證之間的關系。

- 數據來源:

- 數字取證通常涉及對計算機硬盤、存儲設備、網絡數據等靜態數據的分析。這些數據通常在計算機或設備關閉后保留,并且可以在之后進行取證分析。

-內存取證則專注于獲取計算機或設備在運行時的實時數據。內存中的數據在設備重啟或關機后通常會丟失,因此內存取證需要在設備運行期間進行。

2. 相互補充:

-內存取證和數字取證相互補充,提供了更全面的取證和分析能力。通過數字取證可以獲取硬盤、存儲設備等靜態數據,而內存取證提供了計算機運行時的實時數據,兩者結合可以提供更全面、深入的取證信息。

3. 應用場景:

-數字取證廣泛應用于網絡安全、計算機取證、企業內部調查和法律證據收集等領域。

-內存取證通常在計算機遭受安全事件、系統崩潰、惡意軟件感染、取證調查等情況下使用。

內存取證的實例

- 獲取內存鏡像:首先需要獲取目標計算機的內存鏡像,可以通過物理獲取(例如使用內存采集工具將內存保存到文件中)或虛擬獲取(例如從虛擬機中導出內存快照)來獲得內存鏡像。

- 分析內存鏡像:

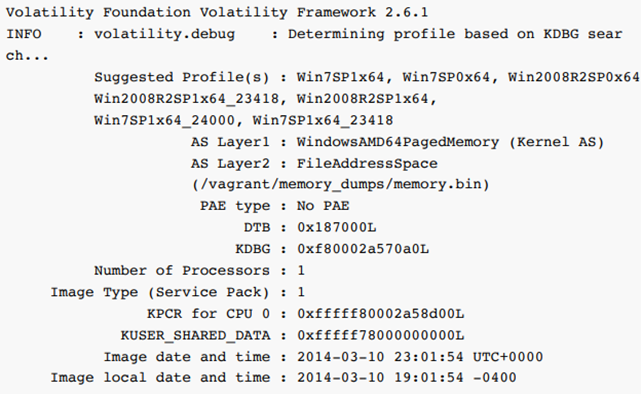

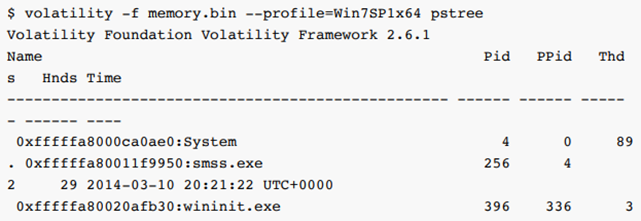

導入內存鏡像:使用Volatility工具,將采集到的內存鏡像導入到分析環境中,準備進行取證分析。

選擇插件:根據需要選擇合適的插件來進行分析,例如"pslist"插件用于列出進程信息,"connections"插件用于查看網絡連接信息等。

3. 進程和線程分析:

使用"pslist"插件查看內存中運行的所有進程,并列出每個進程的ID、父進程ID、執行路徑等信息。

使用"pstree"插件可以以樹狀圖形式查看進程之間的層次結構關系。

使用"psxview"插件可以查看隱藏進程和模塊信息。

4. 文件系統和注冊表分析:

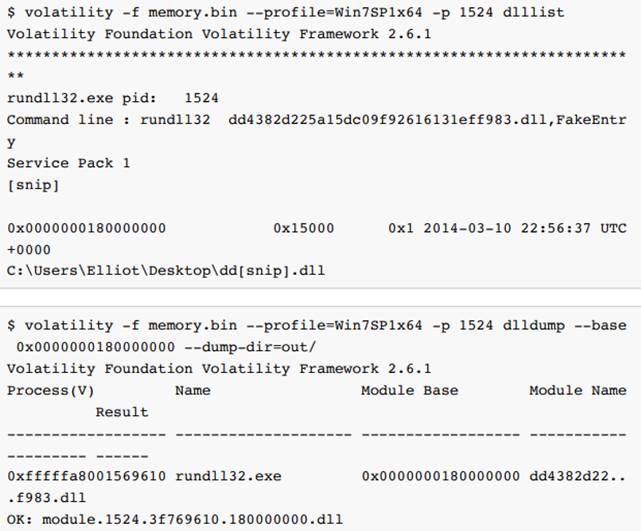

使用"filescan"插件掃描內存中的文件對象,然后使用"dumpfiles"插件將文件導出到本地磁盤進行分析。

使用"hivelist"插件查找內存中加載的注冊表文件,并使用"hivedump"插件將注冊表導出到本地進行分析。

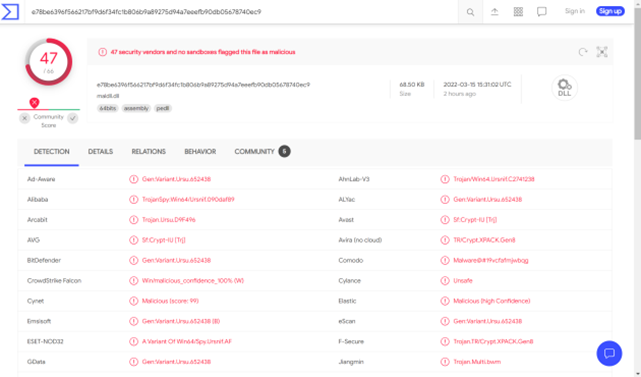

5. 使用工具對可疑文件進行檢查和掃描(如Virustotal),這里不僅可以使用可疑的可執行文件,也可以使用文件的SHA1進行查詢。

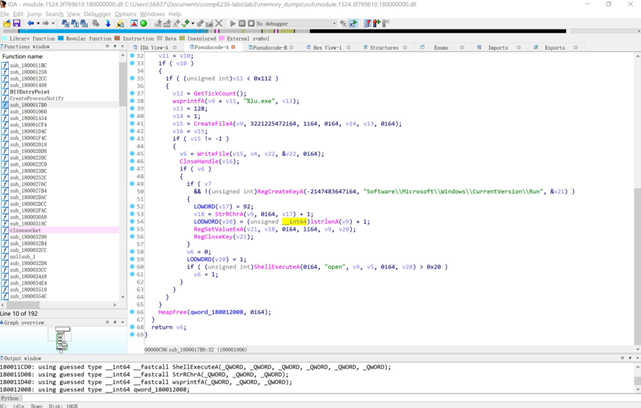

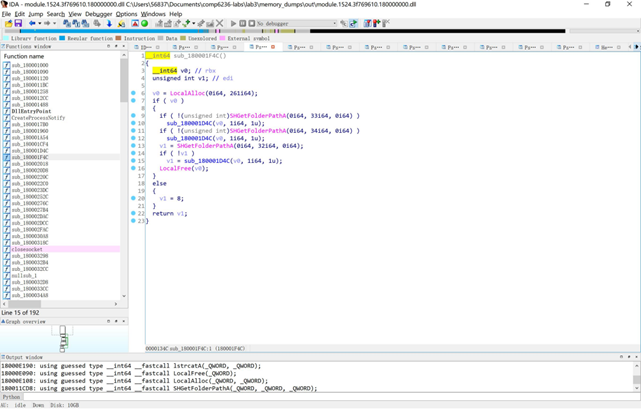

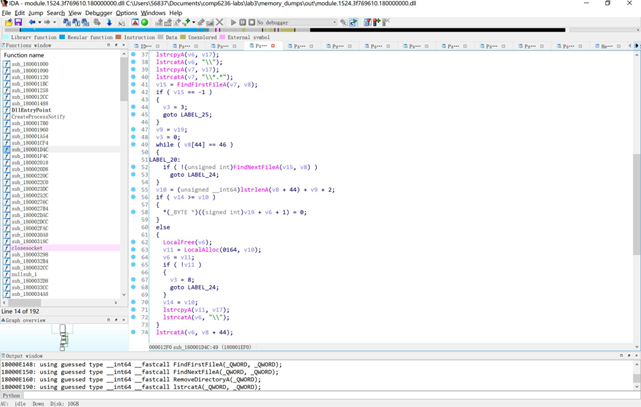

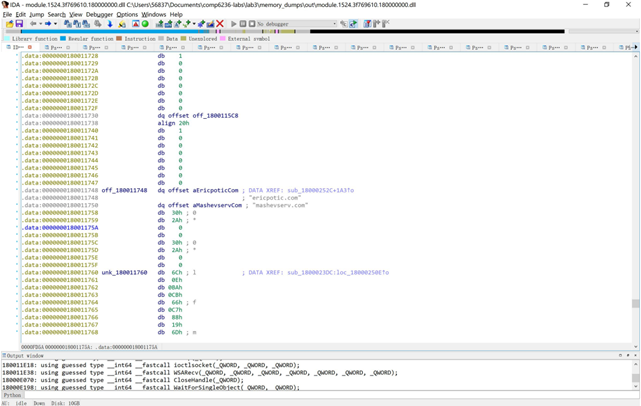

6. 可以使用逆向分析工具(如IDA)對包進行逆向分析。

從IDA中將匯編轉換為偽代碼,我們可以發現它具有DLLEntryPoint。這似乎是DLL進入系統的時間。然后它調用CreateProcessNotify。注意RegCreateKeyA。“Software//Microsoft//Windows//CurrentVersion/run”是正常的寄存器,它可以控制計算機自動運行和加載攻擊者想要計算機使用的程序。

在對寄存器執行某些操作之后,該進程開始掃描文件夾路徑并遍歷文檔。

最重要的一點是,這個過程試圖清理緩存:"ericpotic.com"和"mashevserv.com"。這兩個網站似乎與僵尸網絡有關。攻擊者控制僵尸網絡,利用僵尸網絡對客戶端進行入侵。

如果您對內存取證感興趣的話,可以咨詢虹科SecurityScorecard產品的內存取證服務;如果您對終端安全保護產品感興趣的話,可以了解虹科Morphisec產品以及我們的終端安全保護解決方案。

虹科推薦

網絡安全評級

虹科網絡安全評級是一個安全風險評估平臺,使企業能夠以非侵入和由外而內的方式,對全球任何公司的安全風險進行即時評級、響應和持續監測。

隨著數字化轉型的加速,云服務,IoT,越來越緊密的第三方供應商等,企業如果只關注自己組織內部的安全遠遠不夠,越來越多的數據泄露/安全事件是由第三方供應鏈引起的。虹科網絡安全評級方案最全面的量化(A-F評分)企業自身及第三方供應鏈的網絡安全情況,獲得C、D或F評級的公司被入侵或面臨合規處罰的可能性比獲得A或B評級的公司高5倍。讓企業能夠實時把握自身及第三方供應商的網絡安全健康情況,及時避免潛在網絡安全/數據泄露帶來對企業業務和信譽影響的風險。

該平臺使用可信的商業和開源威脅源以及非侵入性的數據收集方法,對全球成千上萬的組織的安全態勢進行定量評估和持續監測。網絡安全評級提供十個不同風險因素評分的詳細報告:應用安全、端點安全、CUBIT評分、DNS健康、黑客通訊、IP信譽、信息泄露、網絡安全、修補頻率、社會工程。

虹科網絡安全評級為各行各業的大小型企業提供最準確、最透明、最全面的安全風險評級。

虹科入侵防御方案

虹科終端安全解決方案,針對最高級的威脅提供了以預防為優先的安全,阻止從終端到云的其他攻擊。虹科摩菲斯以自動移動目標防御(AMTD)技術為支持。AMTD是一項提高網絡防御水平并改變游戲規則的新興技術,能夠阻止勒索軟件、供應鏈攻擊、零日攻擊、無文件攻擊和其他高級攻擊。Gartner研究表明,AMTD是網絡的未來,其提供了超輕量級深度防御安全層,以增強NGAV、EPP和EDR/XDR等解決方案。我們在不影響性能或不需要額外工作人員的情況下,針對無法檢測的網絡攻擊縮小他們的運行時內存安全漏洞。超過5,000家組織信任摩菲斯來保護900萬臺Windows和Linux服務器、工作負載和終端。虹科摩菲斯每天都在阻止Lenovo, Motorola、TruGreen、Covenant Health、公民醫療中心等數千次高級攻擊。

虹科摩菲斯的自動移動目標防御ATMD做到了什么?

1、主動進行預防(簽名、規則、IOCs/IOA);

2、主動自動防御運行時內存攻擊、防御規避、憑據盜竊、勒索軟件;

3、在執行時立即阻止惡意軟件;

4、為舊版本操作系統提供全面保護;

5、可以忽略不計的性能影響(CPU/RAM);

6、無誤報,通過確定警報優先級來減少分析人員/SOC的工作量。

-

內存

+關注

關注

8文章

2999瀏覽量

73882 -

網絡安全

+關注

關注

10文章

3126瀏覽量

59596

發布評論請先 登錄

相關推薦

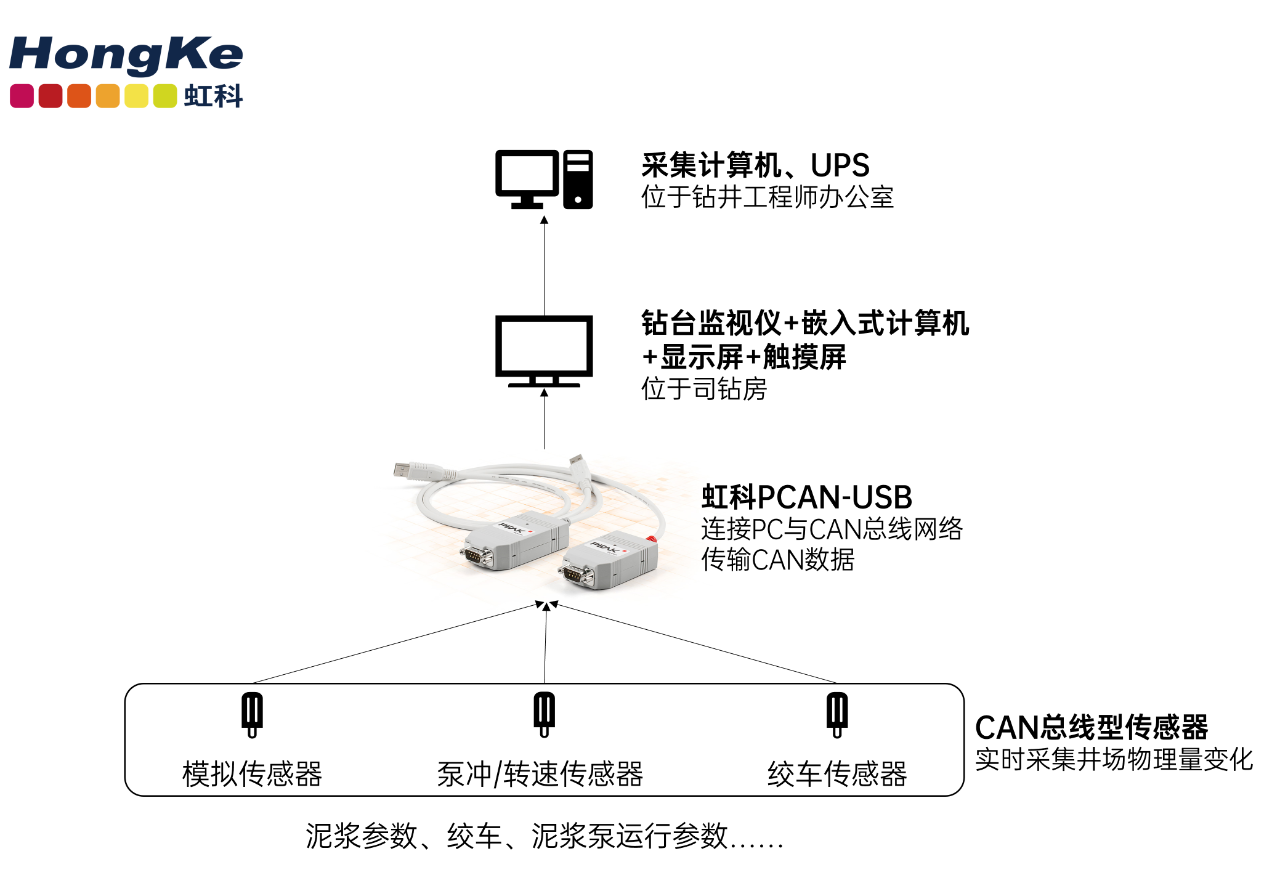

虹科應用 為什么虹科PCAN方案能成為石油工程通訊的首選?

關于陶瓷電路板你不知道的事

虹科方案 領航智能交通革新:虹科PEAK智行定位車控系統Demo版亮相

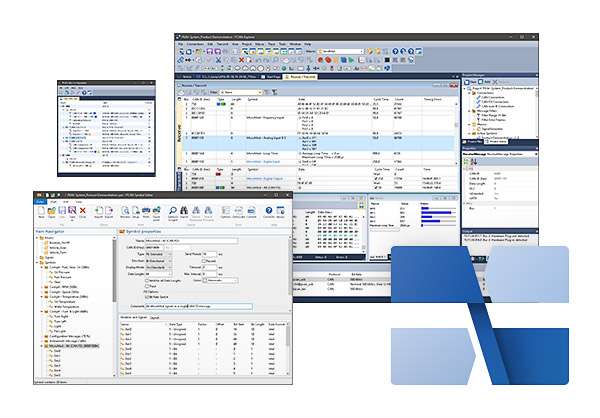

虹科應用 當CANoe不是唯一選擇:發現虹科PCAN-Explorer 6

解密元器件批次:你應該知道的那些事

關于MOS管,你需要知道的那些事

虹科新品 | E-Val Pro Plus有線驗證解決方案

虹科技術 | PCAN View功能細講:從實時監測到錯誤幀分析

虹科分享 | PCAN工具:強大的CAN通訊解決方案,你了解多少?

【虹科分享】利用ProfiShark 構建便攜式網絡取證工具包

Windows內存取證知識淺析-上篇

虹科分享 | 關于內存取證你應該知道的那些事

虹科分享 | 關于內存取證你應該知道的那些事

評論