防火墻

1、基礎

(1)防御對象:授權用戶;非授權用戶

(2)含義:

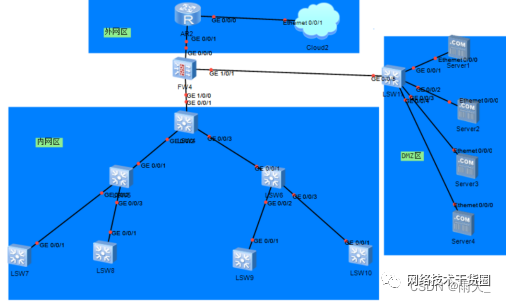

防火墻是一種隔離(非授權用戶所在區域間)并過濾(對受保護網絡中的有害流量或數據包)的設備 --- 在網絡拓撲中,一般在核心層的邊界

(3)防火墻區域:

根據安全等級來劃分

區域擁有不同的安全等級,內網(trust)一般100(滿分),外網(untrust)一般是0-1,DMZ一般是50

(防火墻的視角為不同區的視角)(防火墻既可以做交換,又可以做路由)

2、防火墻的發展

(1)包過濾防火墻 --- 訪問控制列表技術(ACL) --- 三層技術

簡單,速度慢 --- 逐包檢測

檢查的顆粒度粗 -- 5元組(源地址,目的地址,協議,源端口,目的端口)

(2)代理防火墻 --- 中間人技術 --- 應用層

降低包過濾顆粒度的一種做法,區域之間通信使用固定設備,一般使用代理服務器

代理技術只能針對特定的應用來實現,應用間不能通用

技術復雜,速度慢

能防御應用層威脅,內容威脅

(3)狀態防火墻 --- 會話追蹤技術(session) --- 三、四層

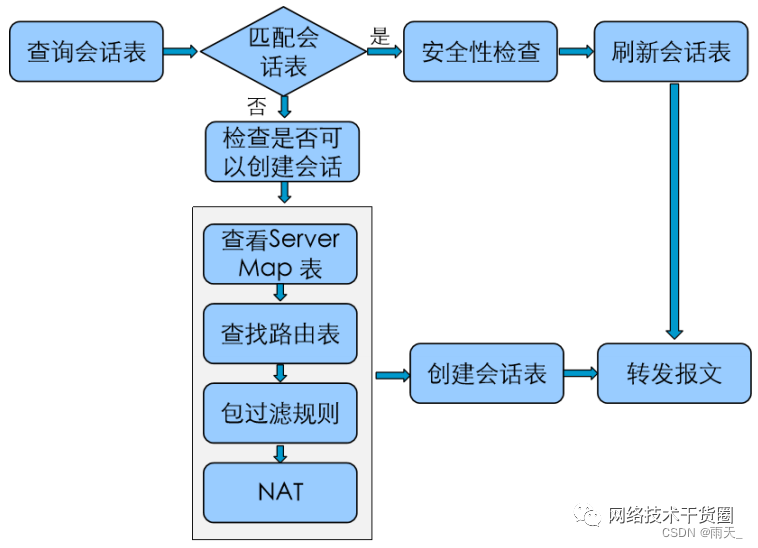

在包過濾(ACL表)的基礎上增加一個會話表,數據包需要查看會話表來實現匹配。會話表可以用hash來處理形成定長值,使用CAM芯片處理,達到交換機的處理速度

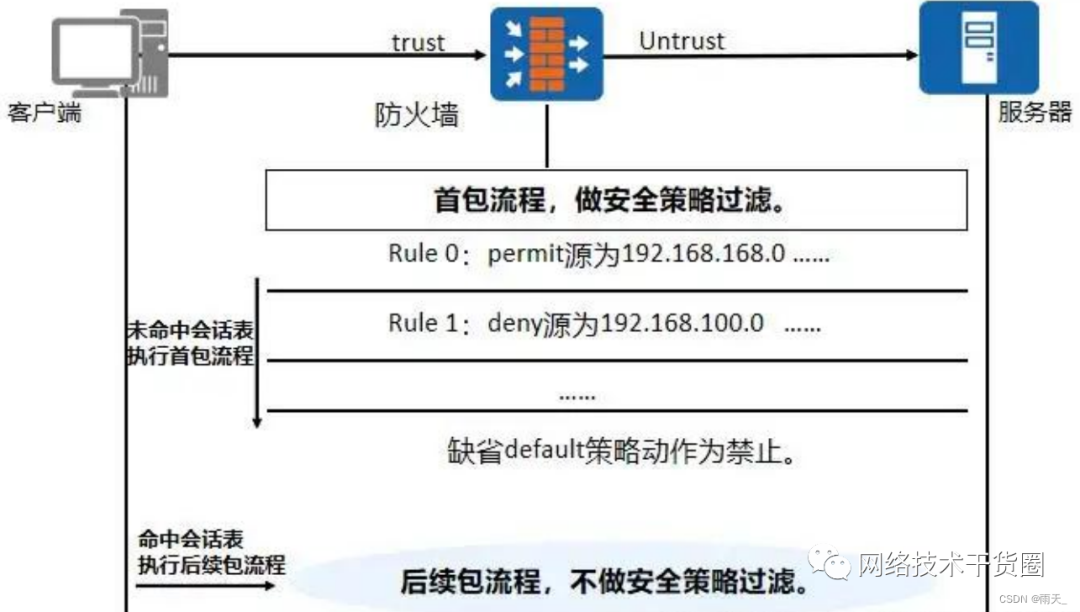

首包機制

細顆粒度

速度快

<1> 會話追蹤技術:防火墻使用會話追蹤技術可以把屬于這個流的所有包識別出來。(流相當于會話)

<2> 會話表:記錄5元組,還有用戶

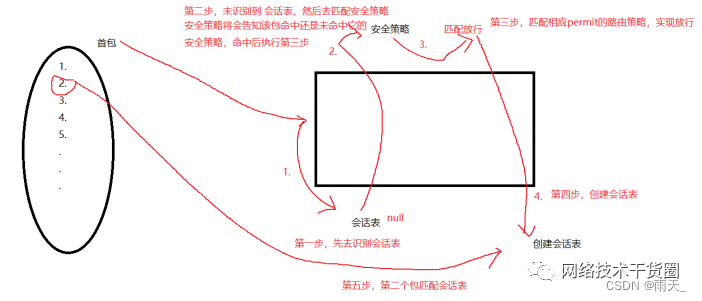

<3> 首包匹配 --- 策略表;轉發匹配 --- 會話表

ACL技術關注流量的全方向,防火墻的安全策略只需要考慮首包。

查詢和創建會話:

防火墻不會為重傳的包生成一個會話表:

[1] 首包可匹配策略,然后策略可創建會話表。若首包成功創建會話,第二個包由目標IP返回。第三個包在會話老化時間過后才進入防火墻,將會被丟棄。此時將發第四個重傳的包,無法通過。

[2] 只有第一個包(時間上的第一個;會話開始的第一個)才可建立會話,后面的包無法建立會話

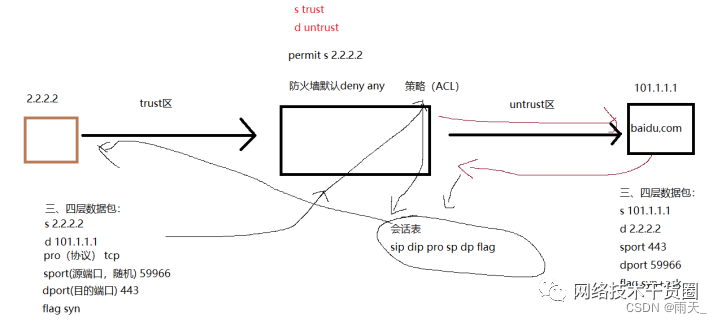

例1:狀態防火墻工作流程

(防火墻默認deny any。一般將防火墻基礎的路由交換功能做完后,需做放行處理)

文字描述:

[1] PC端在trust區發出數據包,首包來到防火墻。防火墻默認拒絕所有,首先查看路由策略(ACL---逐條匹配),匹配關于2.2.2.2的路由,關于2.2.2.2的策略是permit。

[2] 只要路由策略放行,防火墻會為該流量創建一個會話表(session)。(會話:和目標通信的一系列連續的包)

[3] 流量從防火墻出去到達baidu.com后,然后返回防火墻。到達防火墻,先查看會話表。若流量屬于這個會話表,將會轉發到目標IP地址2.2.2.2。

(首包匹配策略,策略創建會話表,后續直接通過會話表來實現通行)

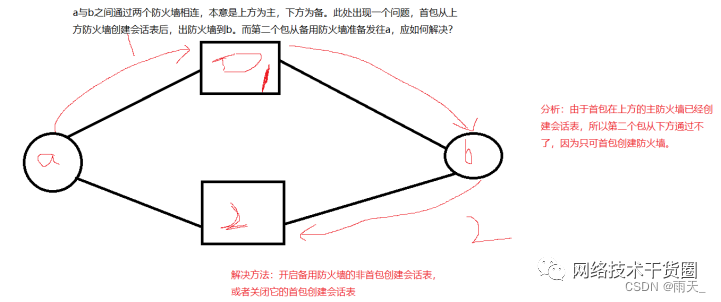

例2:問題解決

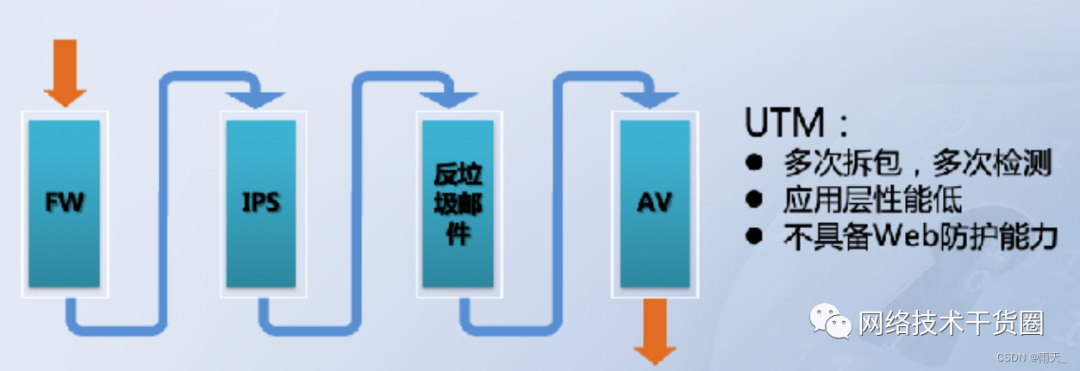

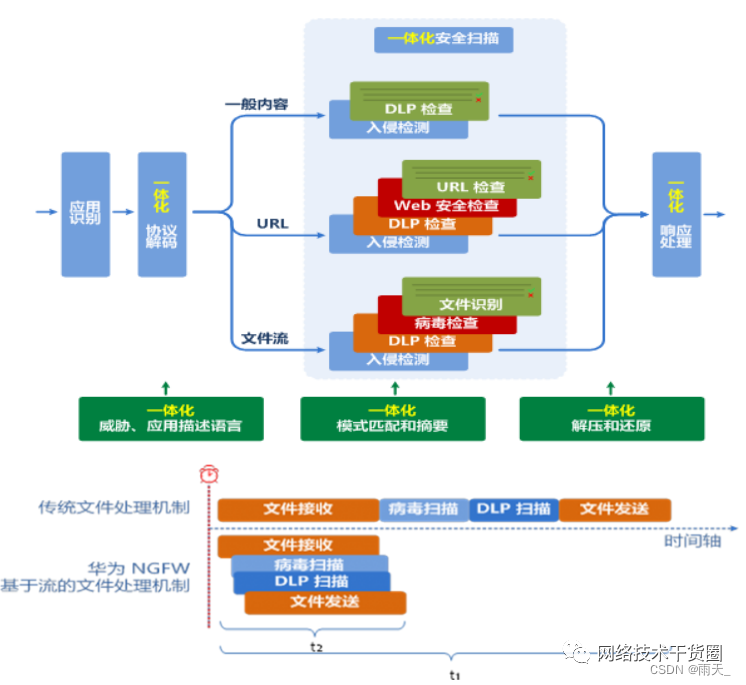

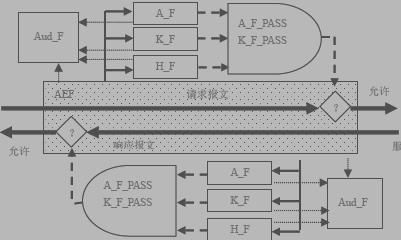

(4)UTM(統一威脅管理) --- 深度包檢查技術 --- 應用層(串接式檢查)

將原來分散的設備進行統一管理,有利于節約資金和成本

統一有利于各設備之間協作

設備負荷較大,檢查也是由逐個模塊完成的,速度慢

(5)NGFW(下一代防火墻) --- 現代防火墻

<1> 說明:Gartner(IT咨詢公司)將NFGW看做不同信任級別的網絡之間的一個線速(wire-speed)實時防護設備,能夠對流量執行深度檢測,并阻斷攻擊

<2> NFGW必須具備以下幾個能力:

傳統防火墻功能

IPS與防火墻得到深度集成

應用感知和全棧可視化 --- (識別并展示出流量所屬類別和路徑)

利用防火墻以外的信息,增強管控能力

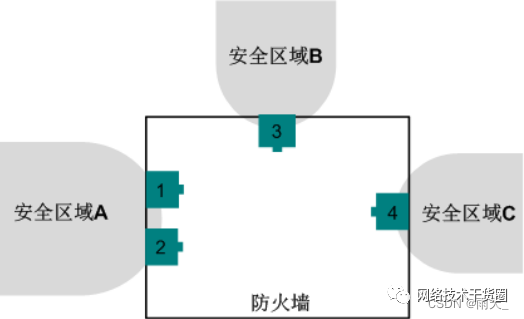

3、防火墻區域

(1)區域的作用:

安全策略都基于區域實施

同一區域內部發生的數據流動是不存在風險的,不需要實施任何安全策略

不同區域之間發生數據流動,才會觸發設備的安全檢查,并實施相應的安全策略

一個接口只能屬于一個區域,而一個區域可以有多個接口

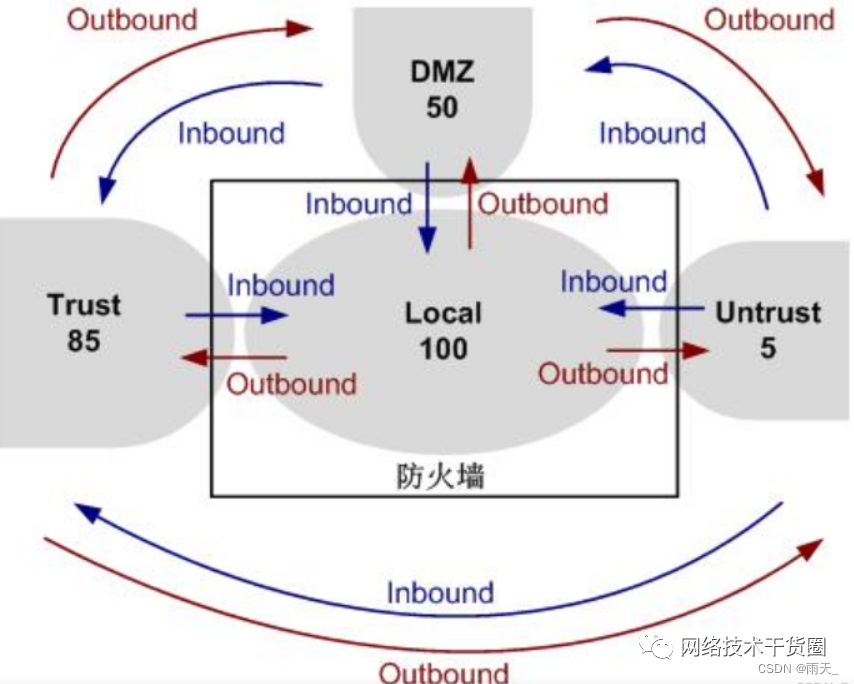

(2)優先級的作用

每個安全區域都有自己的優先級,用1-100的數字表示,數字越大,則代表該區域內的網絡越可信。報文在兩個安全區域之間流動時,我們規定:報文從低級別的安全區域向高級別的安全區域流動時為入方向(Inbound),報文從由高級別的安全區域向低級別的安全區域流動時為出方向(Outbound)。報文在兩個方向上流動時,將會觸發不同的安全檢查。

(3)區域劃分:

<1> DMZ區域:

兩個防火墻之間的空間被稱為DMZ。與Internet相比,DMZ可以提供更高的安全性,但是其安全性比內部網絡低

服務器內外網都可以訪問,但是依舊與內網隔離

<2> Trust區域:

可信任的接口,是局域網的接口,此接口外網和DMZ無法訪問。外部和DMZ不能訪問trust口

<3> Untrust區域:

不信任的接口,此接口是用來接internet的,這個接口的信息內網不接受。可以通過untrust口訪問DMZ,但不能訪問trust口

(4)新建區域和接口劃入區域

<1> 新建區域

<2> 接口劃入區域:

(5)擴展:

域基本分為:local、trust、dmz、untrust這四個是系統自帶不能刪除,除了這四個域之外,還可以自定義域

域等級local>trust>dmz>untrust,自定義的域的優先級是可以自己調節的

域與域之間如果不做策略默認是deny的,即任何數據如果不做策略是通不過的,如果是在同一區域的就相當于二層交換機一樣直接轉發

當域與域之間有inbound和outbound區分,華為定義了優先級地的域向優先級高的域方向就是inbound,反之就是outbound

4、防火墻接口及模式設置

(1)圖形化配置

<1> 開啟網卡:

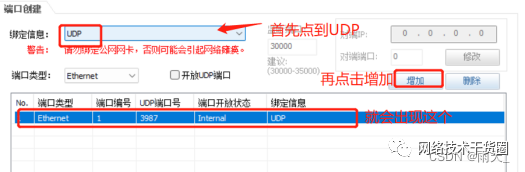

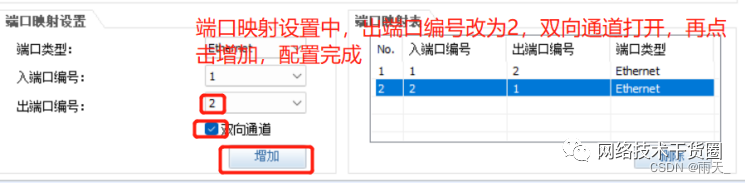

<2> 設置ensp云:

<3> 防火墻配置:

1> 將防火墻的GE 0/0/0接口與云服務連接(每個廠商的防火墻都有一個管理口,華為默認管理口是G0/0/0)

2> 配置防火墻接口IP(與云同網段)以及放通所有協議

Username:admin---默認用戶名是admin Password:---默認密碼是Admin@123 Thepasswordneedstobechanged.Changenow?[Y/N]:y---一般首次登入必須修改密碼 Pleaseenteroldpassword: Pleaseenternewpassword: Pleaseconfirmnewpassword: [USG6000V1-GigabitEthernet0/0/0]disth # interfaceGigabitEthernet0/0/0 ipaddress192.168.0.1255.255.255.0---默認ip地址為192.168.0.1,修改ip地址和回環網卡同一網段 [USG6000V1-GigabitEthernet0/0/0]ipadd169.254.7.1---修改ip地址 [USG6000V1-GigabitEthernet0/0/0]disth # interfaceGigabitEthernet0/0/0 ipaddress169.254.7.1255.255.255.0---修改成功 (圖形化登錄使用https協議登錄的,所以需將協議放通) [USG6000V1-GigabitEthernet0/0/0]service-manageallpermit---此處放通所有協議

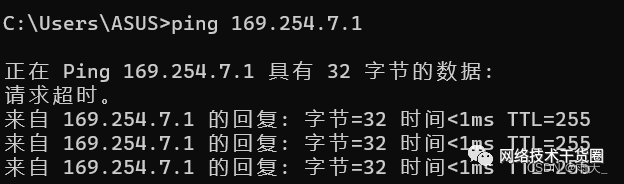

3> 測試:

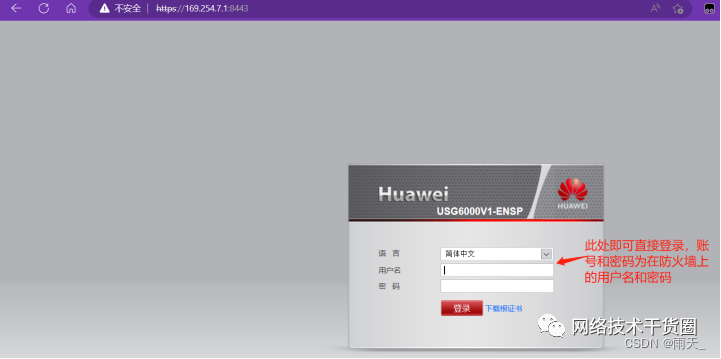

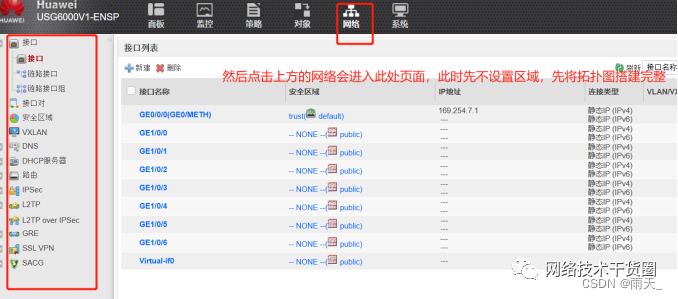

<4> 登錄防火墻圖形化界面

通過ip地址登入:https://IP:8443

1> 繼續訪問

2> 登入

3> 登入成功

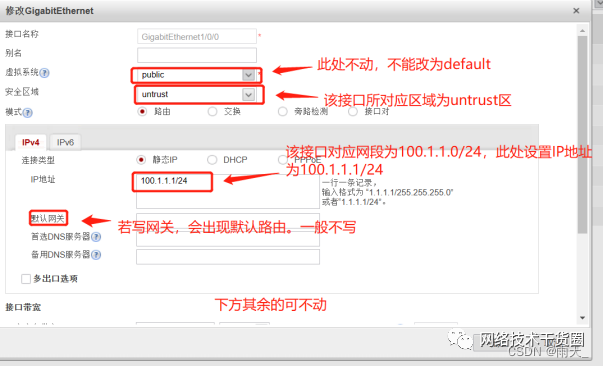

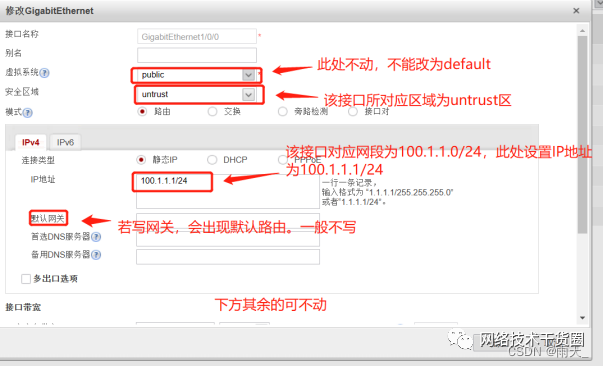

(2)接口模式配置

<1> 將接口加入區域:

法1:

法2(此處將接口劃入區域順便配置接口IP):

<2> 配置接口IP:

(3)接口對

有些廠商將接口對稱為 --- 虛擬網線

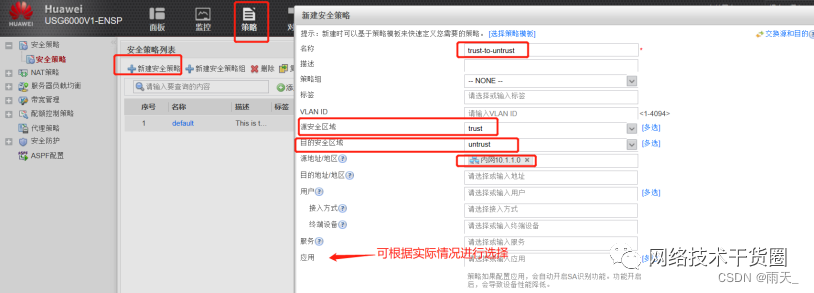

5、防火墻策略

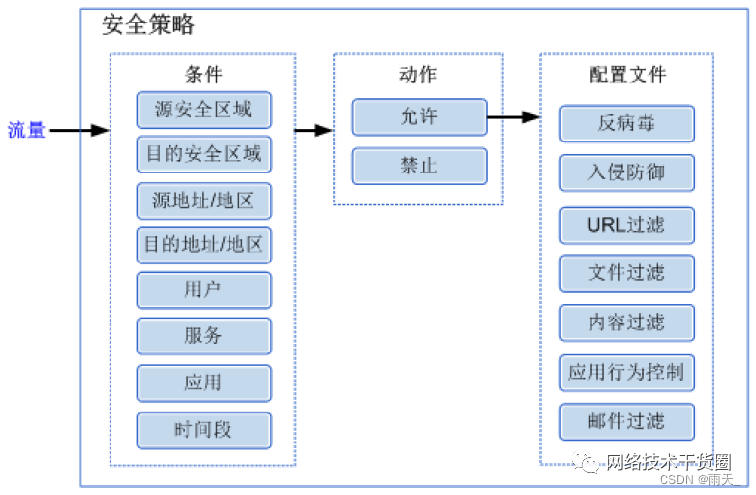

(1)定義與原理

定義:網絡的攻擊,但是同時還必須允許兩個網絡之間可以進行合法的通信

原理:防火墻的基本作用是保護特定網絡免受“不信任”的安全策略是控制設備對流量轉發以及對流量進行內容安全一體化檢測的策略,作用就是對通過防火墻的數據流進行檢驗,符合安全策略的合法數據流才能通過防火墻

(2)安全策略配置

(3)安全策略工作流程

審核編輯:湯梓紅

-

服務器

+關注

關注

12文章

9029瀏覽量

85205 -

防火墻

+關注

關注

0文章

416瀏覽量

35594 -

端口

+關注

關注

4文章

955瀏覽量

32016 -

ACL

+關注

關注

0文章

61瀏覽量

11965

發布評論請先 登錄

相關推薦

公司防火墻應做的10件事

【電腦安全技巧】電腦防火墻的使用技巧

發現 STM32 防火墻的安全配置

高防獨立主機租用/托管的注意事項:防火墻的基本特征

千兆高端防火墻的技術特征與發展趨勢

防火墻多級安全參考模型的設計與實現

談防火墻及防火墻的滲透技術

防火墻管理是什么?需要做哪些工作?

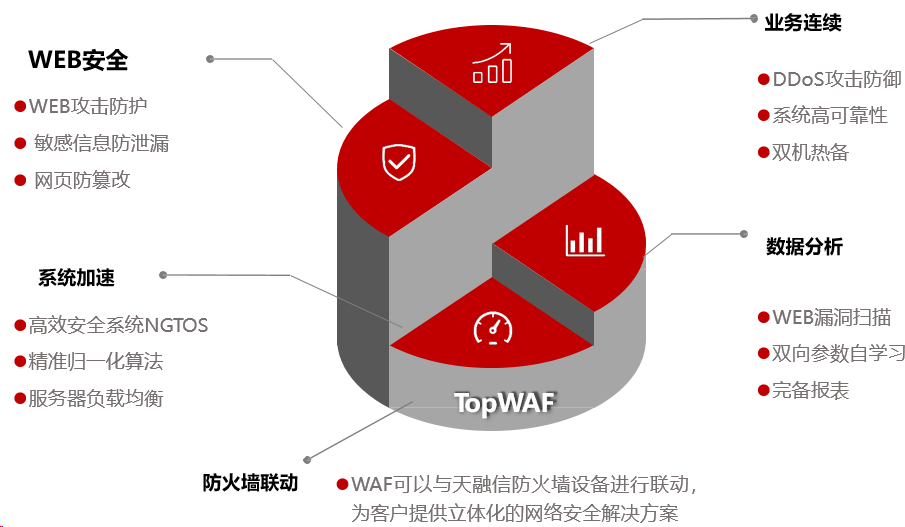

WAF與防火墻:Web 應用程序和網絡防火墻

Web 應用程序和網絡防火墻之間的異同

安全防御技術之防火墻

安全防御技術之防火墻

評論