前言

MAC(Media Access Control)地址用來定義網絡設備的位置。MAC地址由48比特長、12位的16進制數字組成,其中從左到右開始,0到23bit是廠商向IETF等機構申請用來標識廠商的代碼,24到47bit由廠商自行分派,是各個廠商制造的所有網卡的一個唯一編號。

MAC地址可以分為3種類型:

物理MAC地址:這種類型的MAC地址唯一的標識了以太網上的一個終端,該地址為全球唯一的硬件地址;

廣播MAC地址:全1的MAC地址為廣播地址(FF-FF-FF-FF-FF-FF),用來表示LAN上的所有終端設備;

組播MAC地址:除廣播地址外,第8bit為1的MAC地址為組播MAC地址(例如01-00-00-00-00-00),用來代表LAN上的一組終端。其中以01-80-c2開頭的組播MAC地址叫BPDU MAC,一般作為協議報文的目的MAC地址標示某種協議報文。

本文主要介紹MAC地址相關的7種配置示例。

01配置靜態MAC地址示例

組網需求

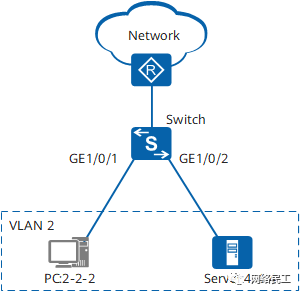

如圖 1 所示,用戶主機PC的MAC地址為0002-0002-0002,與Switch的GE1/0/1接口相連。Server服務器的MAC地址為0004-0004-0004,與Switch的GE1/0/2接口相連。用戶主機PC和Server服務器均在VLAN2內通信。

為防止MAC地址攻擊,在Switch的MAC表中為用戶主機添加一條靜態表項。

為防止非法用戶假冒Server的MAC地址竊取重要用戶信息,在Switch上為Server服務器添加一條靜態MAC地址表項。

圖 1 配置靜態MAC表組網圖

配置思路

采用如下的思路配置MAC表:

創建VLAN,并將接口加入到VLAN中,實現二層轉發功能。

添加靜態MAC地址表項,防止非法用戶攻擊。

操作步驟

添加靜態MAC地址表項

# 創建VLAN2,將接口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN2。

system-view [HUAWEI] sysname Switch [Switch] vlan 2 [Switch-vlan2] quit [Switch] interface gigabitethernet 1/0/1 [Switch-GigabitEthernet1/0/1] port link-type access [Switch-GigabitEthernet1/0/1] port default vlan 2 [Switch-GigabitEthernet1/0/1] quit [Switch] interface gigabitethernet 1/0/2 [Switch-GigabitEthernet1/0/2] port link-type access [Switch-GigabitEthernet1/0/2] port default vlan 2 [Switch-GigabitEthernet1/0/2] quit

# 配置靜態MAC地址表項。

[Switch] mac-address static 2-2-2 GigabitEthernet 1/0/1 vlan 2 [Switch] mac-address static 4-4-4 GigabitEthernet 1/0/2 vlan 2

驗證配置結果

# 在任意視圖下執行display mac-address static vlan 2命令,查看靜態MAC表是否添加成功。

[Switch] display mac-address static vlan 2 ------------------------------------------------------------------------------- MAC Address VLAN/VSI/BD Learned-From Type ------------------------------------------------------------------------------- 0002-0002-0002 2/-/- GE1/0/1 static 0004-0004-0004 2/-/- GE1/0/2 static ------------------------------------------------------------------------------- Total items displayed = 2

配置文件

Switch的配置文件

# sysname Switch # vlan batch 2 # interface GigabitEthernet1/0/1 port link-type access port default vlan 2 # interface GigabitEthernet1/0/2 port link-type access port default vlan 2 # mac-address static 0002-0002-0002 GigabitEthernet1/0/1 vlan 2 mac-address static 0004-0004-0004 GigabitEthernet1/0/2 vlan 2 # return

02配置黑洞MAC地址示例

組網需求

如圖 2所示,交換機Switch收到一個非法用戶的訪問,非法用戶的MAC地址為0005-0005-0005,所屬VLAN為VLAN3。通過指定該MAC地址為黑洞MAC,實現非法用戶的過濾。

圖 2 配置黑洞MAC表組網圖

配置思路

采用如下的思路配置MAC表:

創建VLAN,實現二層轉發功能。

添加黑洞MAC表,防止MAC地址攻擊。

操作步驟

添加黑洞MAC地址表項

# 創建VLAN3。

system-view [HUAWEI] sysname Switch [Switch] vlan 3 [Switch-vlan3] quit

# 添加黑洞MAC地址表項。

[Switch] mac-address blackhole 0005-0005-0005 vlan 3

驗證配置結果

# 在任意視圖下執行display mac-address blackhole命令,查看黑洞MAC表是否添加成功。

[Switch] display mac-address blackhole

-------------------------------------------------------------------------------

MAC Address VLAN/VSI/BD Learned-From Type

-------------------------------------------------------------------------------

0005-0005-0005 3/-/- - blackhole

-------------------------------------------------------------------------------

Total items displayed = 1

配置文件

Switch的配置文件

# sysname Switch # vlan batch 3 # mac-address blackhole 0005-0005-0005 vlan 3 # return

03配置基于接口的MAC地址學習限制示例

組網需求

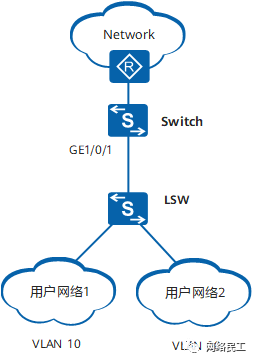

如圖 3 所示,用戶網絡1和用戶網絡2通過LSW與Switch相連,Switch連接LSW的接口為GE1/0/1。用戶網絡1和用戶網絡2分別屬于VLAN10和VLAN20。在Switch上,為了控制接入用戶數量,可以基于接口GE1/0/1配置MAC地址學習限制功能。

圖 3 配置基于接口的MAC地址學習限制數組網圖

配置思路

采用如下的思路配置基于接口的MAC地址學習限制:

創建VLAN,并將接口加入到VLAN中,實現二層轉發功能。

配置基于接口的MAC地址學習限制,控制接入用戶數量。

操作步驟

配置MAC地址學習限制

# 將GigabitEthernet1/0/1加入VLAN10和VLAN20。

system-view [HUAWEI] sysname Switch [Switch] vlan batch 10 20 [Switch] interface gigabitethernet 1/0/1 [Switch-GigabitEthernet1/0/1] port link-type hybrid [Switch-GigabitEthernet1/0/1] port hybrid tagged vlan 10 20

# 在接口GigabitEthernet1/0/1上配置MAC地址學習限制規則:最多可以學習100個MAC地址,超過最大MAC地址學習數量的報文丟棄,并進行告警提示。

[Switch-GigabitEthernet1/0/1] mac-limit maximum 100 action discard alarm enable [Switch-GigabitEthernet1/0/1] return

驗證配置結果

# 在任意視圖下執行display mac-limit命令,查看MAC地址學習限制規則是否配置成功。

display mac-limit MAC limit is enabled Total MAC limit rule count : 1 PORT VLAN/VSI SLOT Maximum Rate(ms) Action Alarm ---------------------------------------------------------------------------- GE1/0/1 - - 100 - discard enable

配置文件

以下僅給出Switch的配置文件。

# sysname Switch # vlan batch 10 20 # interface GigabitEthernet1/0/1 port link-type hybrid port hybrid tagged vlan 10 20 mac-limit maximum 100 # return

04配置基于VLAN的MAC地址學習限制示例

組網需求

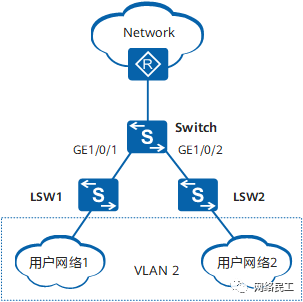

如圖 4 所示,用戶網絡1通過LSW1與Switch相連,Switch的接口為GE1/0/1。用戶網絡2通過LSW2與Switch相連,Switch的接口為GE1/0/2。GE1/0/1、GE1/0/2同屬于VLAN2。為控制接入用戶數,對VLAN2進行MAC地址學習的限制。

圖 4 配置基于VLAN的MAC地址學習限制組網圖

配置思路

采用如下的思路配置基于VLAN的MAC地址學習限制:

創建VLAN,并將接口加入到VLAN中,實現二層轉發功能。

配置VLAN的MAC地址學習限制,實現防止MAC地址攻擊,控制接入用戶數量。

操作步驟

配置MAC地址學習限制

# 將GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN2。

system-view [HUAWEI] sysname Switch [Switch] vlan 2 [Switch-vlan2] quit [Switch] interface gigabitethernet 1/0/1 [Switch-GigabitEthernet1/0/1] port link-type hybrid [Switch-GigabitEthernet1/0/1] port hybrid pvid vlan 2 [Switch-GigabitEthernet1/0/1] port hybrid untagged vlan 2 [Switch-GigabitEthernet1/0/1] quit [Switch] interface gigabitethernet 1/0/2 [Switch-GigabitEthernet1/0/2] port link-type hybrid [Switch-GigabitEthernet1/0/2] port hybrid pvid vlan 2 [Switch-GigabitEthernet1/0/2] port hybrid untagged vlan 2 [Switch-GigabitEthernet1/0/2] quit

# 在VLAN2上配置MAC地址學習限制規則:最多可以學習100個MAC地址,超過最大MAC地址學習數量的報文繼續轉發但不加入MAC地址表,并進行告警提示。

[Switch] vlan 2 [Switch-vlan2] mac-limit maximum 100 action forward alarm enable [Switch-vlan2] return

驗證配置結果

# 在任意視圖下執行display mac-limit命令,查看MAC地址學習限制規則是否配置成功。

display mac-limit MAC limit is enabled Total MAC limit rule count : 1 PORT VLAN/VSI SLOT Maximum Rate(ms) Action Alarm ---------------------------------------------------------------------------- - 2 - 100 - forward enable

配置文件

以下僅給出Switch的配置文件。

# sysname Switch # vlan batch 2 # vlan 2 mac-limit maximum 100 action forward # interface GigabitEthernet1/0/1 port link-type hybrid port hybrid pvid vlan 2 port hybrid untagged vlan 2 # interface GigabitEthernet1/0/2 port link-type hybrid port hybrid pvid vlan 2 port hybrid untagged vlan 2 # return

05配置基于VSI的MAC地址學習限制示例

組網需求

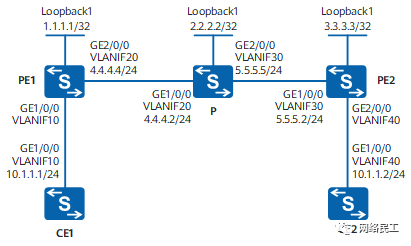

如圖 5,某企業機構,自建骨干網。為了保證骨干網的安全,在PE設備上通過配置基于VSI的MAC地址學習限制功能,實現對CE的接入控制。

圖 5 配置基于VSI的MAC地址學習限制組網圖

配置思路

采用如下的思路配置基于VSI的MAC地址學習限制:

在骨干網上配置路由協議實現互通。

在PE之間建立遠端LDP會話。

在PE間建立傳輸業務數據所使用的隧道。

在PE上使能MPLS L2VPN。

在PE上創建VSI,指定信令為LDP。

在PE設備基于VSI配置MAC地址學習限制,完成對CE的接入控制。

操作步驟

配置各接口所屬的VLAN以及相關接口IP地址

# 配置CE1。

system-view [HUAWEI] sysname CE1 [CE1] vlan 10 [CE1-vlan10] quit [CE1] interface vlanif 10 [CE1-Vlanif10] ip address 10.1.1.1 255.255.255.0 [CE1-Vlanif10] quit [CE1] interface gigabitethernet 1/0/0 [CE1-GigabitEthernet1/0/0] port link-type trunk [CE1-GigabitEthernet1/0/0] port trunk allow-pass vlan 10 [CE1-GigabitEthernet1/0/0] quit

# 配置CE2。

system-view [HUAWEI] sysname CE2 [CE2] vlan 40 [CE2-vlan40] quit [CE2] interface vlanif 40 [CE2-Vlanif40] ip address 10.1.1.2 255.255.255.0 [CE2-Vlanif40] quit [CE2] interface gigabitethernet 1/0/0 [CE2-GigabitEthernet1/0/0] port link-type trunk [CE2-GigabitEthernet1/0/0] port trunk allow-pass vlan 40 [CE2-GigabitEthernet1/0/0] quit

# 配置PE1。

system-view [HUAWEI] sysname PE1 [PE1] vlan batch 10 20 [PE1] interface vlanif 20 [PE1-Vlanif20] ip address 4.4.4.4 255.255.255.0 [PE1-Vlanif20] quit [PE1] interface gigabitethernet 1/0/0 [PE1-GigabitEthernet1/0/0] port link-type trunk [PE1-GigabitEthernet1/0/0] port trunk allow-pass vlan 10 [PE1-GigabitEthernet1/0/0] quit [PE1] interface gigabitethernet 2/0/0 [PE1-GigabitEthernet2/0/0] port link-type trunk [PE1-GigabitEthernet2/0/0] port trunk allow-pass vlan 20 [PE1-GigabitEthernet2/0/0] quit

# 配置P。

system-view [HUAWEI] sysname P [P] vlan batch 20 30 [P] interface vlanif 20 [P-Vlanif20] ip address 4.4.4.2 255.255.255.0 [P-Vlanif20] quit [P] interface vlanif 30 [P-Vlanif30] ip address 5.5.5.5 255.255.255.0 [P-Vlanif30] quit [P] interface gigabitethernet 1/0/0 [P-GigabitEthernet1/0/0] port link-type trunk [P-GigabitEthernet1/0/0] port trunk allow-pass vlan 20 [P-GigabitEthernet1/0/0] quit [P] interface gigabitethernet 2/0/0 [P-GigabitEthernet2/0/0] port link-type trunk [P-GigabitEthernet2/0/0] port trunk allow-pass vlan 30 [P-GigabitEthernet2/0/0] quit

# 配置PE2。

system-view [HUAWEI] sysname PE2 [PE2] vlan batch 30 40 [PE2] interface vlanif 30 [PE2-Vlanif30] ip address 5.5.5.2 255.255.255.0 [PE2-Vlanif30] quit [PE2] interface gigabitethernet 1/0/0 [PE2-GigabitEthernet1/0/0] port link-type trunk [PE2-GigabitEthernet1/0/0] port trunk allow-pass vlan 30 [PE2-GigabitEthernet1/0/0] quit [PE2] interface gigabitethernet 2/0/0 [PE2-GigabitEthernet2/0/0] port link-type trunk [PE2-GigabitEthernet2/0/0] port trunk allow-pass vlan 40 [PE2-GigabitEthernet2/0/0] quit

配置IGP,本例中使用OSPF。

配置OSPF時,注意需要發布PE1、P和PE2的32位Loopback接口地址(LSR-ID)。

# 配置PE1。

[PE1] router id 1.1.1.1 [PE1] interface loopback 1 [PE1-LoopBack1] ip address 1.1.1.1 32 [PE1-LoopBack1] quit [PE1] ospf 1 [PE1-ospf-1] area 0 [PE1-ospf-1-area-0.0.0.0] network 1.1.1.1 0.0.0.0 [PE1-ospf-1-area-0.0.0.0] network 4.4.4.4 0.0.0.255 [PE1-ospf-1-area-0.0.0.0] quit [PE1-ospf-1] quit

# 配置P。

[P] router id 2.2.2.2 [P] interface loopback 1 [P-LoopBack1] ip address 2.2.2.2 32 [P-LoopBack1] quit [P] ospf 1 [P-ospf-1] area 0 [P-ospf-1-area-0.0.0.0] network 2.2.2.2 0.0.0.0 [P-ospf-1-area-0.0.0.0] network 4.4.4.2 0.0.0.255 [P-ospf-1-area-0.0.0.0] network 5.5.5.5 0.0.0.255 [P-ospf-1-area-0.0.0.0] quit [P-ospf-1] quit

# 配置PE2。

[PE2] router id 3.3.3.3 [PE2] interface loopback 1 [PE2-LoopBack1] ip address 3.3.3.3 32 [PE2-LoopBack1] quit [PE2] ospf 1 [PE2-ospf-1] area 0 [PE2-ospf-1-area-0.0.0.0] network 3.3.3.3 0.0.0.0 [PE2-ospf-1-area-0.0.0.0] network 5.5.5.2 0.0.0.255 [PE2-ospf-1-area-0.0.0.0] quit [PE2-ospf-1] quit

配置完成后,在PE1、P和PE2上執行display ip routing-table命令可以看到已學到彼此的路由。以PE1的顯示為例:

[PE1] display ip routing-table

Route Flags: R - relay, D - download to fib, T - to vpn-instance

------------------------------------------------------------------------------

Routing Tables: Public

Destinations : 8 Routes : 8

Destination/Mask Proto Pre Cost Flags NextHop Interface

1.1.1.1/32 Direct 0 0 D 127.0.0.1 LoopBack1

2.2.2.2/32 OSPF 10 1 D 4.4.4.2 Vlanif20

3.3.3.3/32 OSPF 10 2 D 4.4.4.2 Vlanif20

4.4.4.0/24 Direct 0 0 D 4.4.4.4 Vlanif20

4.4.4.4/32 Direct 0 0 D 127.0.0.1 Vlanif20

5.5.5.0/24 OSPF 10 2 D 4.4.4.2 Vlanif20

127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0

127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

配置MPLS基本能力和LDP

# 配置PE1

[PE1] mpls lsr-id 1.1.1.1 [PE1] mpls [PE1-mpls] quit [PE1] mpls ldp [PE1-mpls-ldp] quit [PE1] interface vlanif 20 [PE1-Vlanif20] mpls [PE1-Vlanif20] mpls ldp [PE1-Vlanif20] quit

# 配置P

[P] mpls lsr-id 2.2.2.2 [P] mpls [P-mpls] quit [P] mpls ldp [P-mpls-ldp] quit [P] interface vlanif 20 [P-Vlanif20] mpls [P-Vlanif20] mpls ldp [P-Vlanif20] quit [P] interface vlanif 30 [P-Vlanif30] mpls [P-Vlanif30] mpls ldp [P-Vlanif30] quit

# 配置PE2

[PE2] mpls lsr-id 3.3.3.3 [PE2] mpls [PE2-mpls] quit [PE2] mpls ldp [PE2-mpls-ldp] quit [PE2] interface vlanif 30 [PE2-Vlanif30] mpls [PE2-Vlanif30] mpls ldp [PE2-Vlanif30] quit

配置完成后,在PE1、P和PE2上執行display mpls ldp session命令可以看到PE1和P之間或PE2和P之間的對等體的Status項為“Operational”,即對等體關系已建立。執行display mpls lsp命令可以看到LSP的建立情況。以PE1的顯示為例:

[PE1] display mpls ldp session LDP Session(s) in Public Network Codes: LAM(Label Advertisement Mode), SsnAge Unit(DDDDMM) A '*' before a session means the session is being deleted. ------------------------------------------------------------------------------ PeerID Status LAM SsnRole SsnAge KASent/Rcv ------------------------------------------------------------------------------ 2.2.2.2:0 Operational DU Passive 00029 3717/3717 ------------------------------------------------------------------------------ TOTAL: 1 session(s) Found.

在PE之間建立遠端LDP會話

# 配置PE1。

[PE1] mpls ldp remote-peer 3.3.3.3 [PE1-mpls-ldp-remote-3.3.3.3] remote-ip 3.3.3.3 [PE1-mpls-ldp-remote-3.3.3.3] quit

# 配置PE2。

[PE2] mpls ldp remote-peer 1.1.1.1 [PE2-mpls-ldp-remote-1.1.1.1] remote-ip 1.1.1.1 [PE2-mpls-ldp-remote-1.1.1.1] quit

配置完成后,在PE1或PE2上執行display mpls ldp session命令可以看到PE1和PE2之間的對等體的Status項為“Operational”,即遠端對等體關系已建立。

在PE上使能MPLS L2VPN

# 配置PE1。

[PE1] mpls l2vpn [PE1-l2vpn] quit

# 配置PE2。

[PE2] mpls l2vpn [PE2-l2vpn] quit

在PE上配置VSI

# 配置PE1。

[PE1] vsi a2 static [PE1-vsi-a2] pwsignal ldp [PE1-vsi-a2-ldp] vsi-id 2 [PE1-vsi-a2-ldp] peer 3.3.3.3 [PE1-vsi-a2-ldp] quit [PE1-vsi-a2] quit

# 配置PE2。

[PE2] vsi a2 static [PE2-vsi-a2] pwsignal ldp [PE2-vsi-a2-ldp] vsi-id 2 [PE2-vsi-a2-ldp] peer 1.1.1.1 [PE2-vsi-a2-ldp] quit [PE2-vsi-a2] quit

在PE上配置VSI與接口的綁定

# 配置PE1。

[PE1] interface vlanif 10 [PE1-Vlanif10] l2 binding vsi a2 [PE1-Vlanif10] quit

# 配置PE2。

[PE2] interface vlanif 40 [PE2-Vlanif40] l2 binding vsi a2 [PE2-Vlanif40] quit

驗證配置結果

完成上述配置后,在PE1上執行display vsi name a2 verbose命令,可以看到名字為a2的VSI建立了一條PW到PE2,VSI狀態為UP。

[PE1] display vsi name a2 verbose

***VSI Name : a2

Administrator VSI : no

Isolate Spoken : disable

VSI Index : 0

PW Signaling : ldp

Member Discovery Style : static

PW MAC Learn Style : unqualify

Encapsulation Type : vlan

MTU : 1500

Diffserv Mode : uniform

Mpls Exp : --

DomainId : 255

Domain Name :

Ignore AcState : disable

P2P VSI : disable

Create Time : 0 days, 0 hours, 5 minutes, 1 seconds

VSI State : up

VSI ID : 2

*Peer Router ID : 3.3.3.3

Negotiation-vc-id : 2

primary or secondary : primary

ignore-standby-state : no

VC Label : 4098

Peer Type : dynamic

Session : up

Tunnel ID : 0x1

Broadcast Tunnel ID : 0x1

Broad BackupTunnel ID : 0x0

CKey : 2

NKey : 1

Stp Enable : 0

PwIndex : 0

Control Word : disable

Interface Name : Vlanif10

State : up

Access Port : false

Last Up Time : 2010/12/30 1118

Total Up Time : 0 days, 0 hours, 1 minutes, 35 seconds

**PW Information:

*Peer Ip Address : 3.3.3.3

PW State : up

Local VC Label : 4098

Remote VC Label : 4098

Remote Control Word : disable

PW Type : label

Local VCCV : alert lsp-ping bfd

Remote VCCV : alert lsp-ping bfd

Tunnel ID : 0x1

Broadcast Tunnel ID : 0x1

Broad BackupTunnel ID : 0x0

Ckey : 0x2

Nkey : 0x1

Main PW Token : 0x1

Slave PW Token : 0x0

Tnl Type : LSP

OutInterface : Vlanif20

Backup OutInterface :

Stp Enable : 0

PW Last Up Time : 2010/12/30 1103

PW Total Up Time : 0 days, 0 hours, 1 minutes, 35 seconds

在CE1(10.1.1.1)上能夠ping通CE2(10.1.1.2)。

[CE1] ping 10.1.1.2

PING 10.1.1.2: 56 data bytes, press CTRL_C to break

Reply from 10.1.1.2: bytes=56 Sequence=1 ttl=255 time=90 ms

Reply from 10.1.1.2: bytes=56 Sequence=2 ttl=255 time=77 ms

Reply from 10.1.1.2: bytes=56 Sequence=3 ttl=255 time=34 ms

Reply from 10.1.1.2: bytes=56 Sequence=4 ttl=255 time=46 ms

Reply from 10.1.1.2: bytes=56 Sequence=5 ttl=255 time=94 ms

--- 10.1.1.2 ping statistics ---

5 packet(s) transmitted

5 packet(s) received

0.00% packet loss

round-trip min/avg/max = 34/68/94 ms

在PE1的VSI上配置MAC地址學習限制

# 在VSI上配置MAC地址學習限制規則:最多可以學習300個MAC地址,超過最大MAC地址學習數量的報文直接丟棄并進行告警提示。

[PE1] vsi a2 static [PE1-vsi-a2] mac-limit maximum 300 action discard alarm enable [PE1-vsi-a2] return

驗證配置結果

# 在任意視圖下執行display mac-limit命令,查看MAC地址學習限制規則是否配置成功。

display mac-limit MAC limit is enabled Total MAC limit rule count : 1 PORT VLAN/VSI SLOT Maximum Rate(ms) Action Alarm ---------------------------------------------------------------------------- - a2 - 300 - discard enable

配置文件

CE1的配置文件

# sysname CE1 # vlan batch 10 # interface Vlanif10 ip address 10.1.1.1 255.255.255.0 # interface GigabitEthernet1/0/0 port link-type trunk port trunk allow-pass vlan 10 # return

CE2的配置文件

# sysname CE2 # vlan batch 40 # interface Vlanif40 ip address 10.1.1.2 255.255.255.0 # interface GigabitEthernet1/0/0 port link-type trunk port trunk allow-pass vlan 40 # return

PE1的配置文件

# sysname PE1 # router id 1.1.1.1 # vlan batch 10 20 # mpls lsr-id 1.1.1.1 mpls # mpls l2vpn # vsi a2 static mac-limit maximum 300 pwsignal ldp vsi-id 2 peer 3.3.3.3 # mpls ldp # mpls ldp remote-peer 3.3.3.3 remote-ip 3.3.3.3 # interface Vlanif10 l2 binding vsi a2 # interface Vlanif20 ip address 4.4.4.4 255.255.255.0 mpls mpls ldp # interface GigabitEthernet1/0/0 port link-type trunk port trunk allow-pass vlan 10 # interface GigabitEthernet2/0/0 port link-type trunk port trunk allow-pass vlan 20 # interface LoopBack1 ip address 1.1.1.1 255.255.255.255 # ospf 1 area 0.0.0.0 network 1.1.1.1 0.0.0.0 network 4.4.4.0 0.0.0.255 # return

P的配置文件

# sysname P # router id 2.2.2.2 # vlan batch 20 30 # mpls lsr-id 2.2.2.2 mpls # mpls ldp # interface Vlanif20 ip address 4.4.4.2 255.255.255.0 mpls mpls ldp # interface Vlanif30 ip address 5.5.5.5 255.255.255.0 mpls mpls ldp # interface GigabitEthernet1/0/0 port link-type trunk port trunk allow-pass vlan 20 # interface GigabitEthernet2/0/0 port link-type trunk port trunk allow-pass vlan 30 # interface LoopBack1 ip address 2.2.2.2 255.255.255.255 # ospf 1 area 0.0.0.0 network 2.2.2.2 0.0.0.0 network 4.4.4.0 0.0.0.255 network 5.5.5.0 0.0.0.255 # return

PE2的配置文件

# sysname PE2 # router id 3.3.3.3 # vlan batch 30 40 # mpls lsr-id 3.3.3.3 mpls # mpls l2vpn # vsi a2 static pwsignal ldp vsi-id 2 peer 1.1.1.1 # mpls ldp # mpls ldp remote-peer 1.1.1.1 remote-ip 1.1.1.1 # interface Vlanif30 ip address 5.5.5.2 255.255.255.0 mpls mpls ldp # interface Vlanif40 l2 binding vsi a2 # interface GigabitEthernet1/0/0 port link-type trunk port trunk allow-pass vlan 30 # interface GigabitEthernet2/0/0 port link-type trunk port trunk allow-pass vlan 40 # interface LoopBack1 ip address 3.3.3.3 255.255.255.255 # ospf 1 area 0.0.0.0 network 3.3.3.3 0.0.0.0 network 5.5.5.0 0.0.0.255 # return

06配置MAC防漂移示例

組網需求

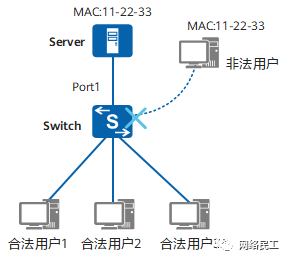

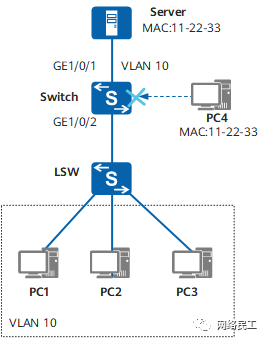

某企業網絡中,用戶需要訪問企業的服務器。如果某些非法用戶從其他接口假冒服務器的MAC地址發送報文,則服務器的MAC地址將在其他接口學習到。這樣用戶發往服務器的報文就會發往非法用戶,不僅會導致用戶與服務器不能正常通信,還會導致一些重要用戶信息被竊取。

如圖 6 所示,為了提高服務器安全性,防止被非法用戶攻擊,可配置MAC防漂移功能。

圖 6 配置MAC防漂移組網圖

配置思路

采用如下的思路配置MAC防漂移:

創建VLAN,并將接口加入到VLAN中,實現二層轉發功能。

在服務器連接的接口上配置MAC防漂移功能,實現MAC地址防漂移。

操作步驟

創建VLAN,并將接口加入到VLAN中。

# 將GigabitEthernet1/0/1、GigabitEthernet1/0/2加入VLAN10。

system-view [HUAWEI] sysname Switch [Switch] vlan 10 [Switch-vlan10] quit [Switch] interface gigabitethernet 1/0/2 [Switch-GigabitEthernet1/0/2] port link-type trunk [Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 10 [Switch-GigabitEthernet1/0/2] quit [Switch] interface gigabitethernet 1/0/1 [Switch-GigabitEthernet1/0/1] port link-type hybrid [Switch-GigabitEthernet1/0/1] port hybrid pvid vlan 10 [Switch-GigabitEthernet1/0/1] port hybrid untagged vlan 10

# 在GigabitEthernet1/0/1上配置MAC地址學習的優先級為2。

[Switch-GigabitEthernet1/0/1] mac-learning priority 2 [Switch-GigabitEthernet1/0/1] quit

驗證配置結果

# 在任意視圖下執行display current-configuration命令,查看接口MAC地址學習的優先級配置是否正確。

[Switch] display current-configuration interface gigabitethernet 1/0/1 # interface GigabitEthernet1/0/1 port link-type hybrid port hybrid pvid vlan 10 port hybrid untagged vlan 10 mac-learning priority 2 # return

配置文件

Switch的配置文件

# sysname Switch # vlan batch 10 # interface GigabitEthernet1/0/1 port link-type hybrid port hybrid pvid vlan 10 port hybrid untagged vlan 10 mac-learning priority 2 # interface GigabitEthernet1/0/2 port link-type trunk port trunk allow-pass vlan 10 # return

07配置MAC地址漂移檢測示例

組網需求

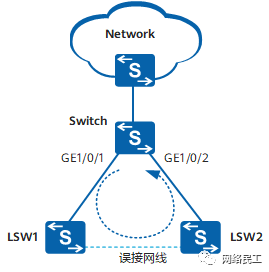

如圖 7 所示,網絡中兩臺LSW間網線誤接形成了網絡環路,引起MAC地址發生漂移、MAC地址表震蕩。

為了能夠及時檢測網絡中出現的環路,可以在Switch上配置MAC地址漂移檢測功能,通過檢測是否發生MAC地址漂移來判斷網絡中存在的環路,從而排除故障。

圖 7 配置MAC地址漂移檢測應用組網圖

配置思路

采用如下思路配置MAC地址漂移檢測功能:

開啟MAC地址漂移檢測功能,實現檢測網絡中是否存在MAC地址漂移。

配置MAC地址漂移表項的老化時間。

配置接口MAC地址漂移后的處理動作,實現破除環路。

操作步驟

#開啟MAC地址漂移檢測功能

system-view [HUAWEI] sysname Switch [Switch] mac-address flapping detection

#配置MAC地址漂移表項的老化時間

[Switch] mac-address flapping aging-time 500

#配置GE1/0/1、GE1/0/2接口MAC地址漂移后關閉

[Switch] interface gigabitethernet 1/0/1 [Switch-GigabitEthernet1/0/1] mac-address flapping action error-down [Switch-GigabitEthernet1/0/1] quit [Switch] interface gigabitethernet 1/0/2 [Switch-GigabitEthernet1/0/2] mac-address flapping action error-down [Switch-GigabitEthernet1/0/2] quit

#配置被Shutdown接口的自動恢復功能、自動恢復時間

[Switch] error-down auto-recovery cause mac-address-flapping interval 500

#檢查配置結果

配置完成后,當接口GE1/0/1的MAC地址漂移到接口GE1/0/2后,接口GE1/0/2關閉;使用display mac-address flapping record可查看到漂移記錄。

[Switch] display mac-address flapping record S : start time E : end time (Q) : quit vlan (D) : error down ------------------------------------------------------------------------------- Move-Time VLAN MAC-Address Original-Port Move-Ports MoveNum ------------------------------------------------------------------------------- S:2012-04-01 1736 1 0000-0000-0007 GE1/0/1 GE1/0/2(D) 83 E:2012-04-01 1744 ------------------------------------------------------------------------------- Total items on slot 1: 1

配置文件

Switch的配置文件

# sysname Switch # error-down auto-recovery cause mac-address-flapping interval 500 # mac-address flapping aging-time 500 # interface GigabitEthernet1/0/1 mac-address flapping action error-down # interface GigabitEthernet1/0/2 mac-address flapping action error-down # return

審核編輯:湯梓紅

-

接口

+關注

關注

33文章

8496瀏覽量

150834 -

服務器

+關注

關注

12文章

9017瀏覽量

85182 -

Mac

+關注

關注

0文章

1099瀏覽量

51368 -

網絡設備

+關注

關注

0文章

308瀏覽量

29609

原文標題:7種常用的MAC地址配置方法,你會幾種?

文章出處:【微信號:通信弱電交流學習,微信公眾號:通信弱電交流學習】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

mac地址是什么_mac地址有什么用

MAC地址申請MAC碼購買流程MAC地址哪里申請MAC地址作用

centos7配置ip地址的方法

怎么申請MAC地址?MAC地址申請流程分享

MAC地址相關的7種配置示例

MAC地址相關的7種配置示例

評論