跨站腳本攻擊(XSS),是最普遍的Web應用安全漏洞。這類漏洞能夠使得攻擊者嵌入惡意腳本代碼到正常用戶會訪問到的頁面中,當正常用戶訪問該頁面時,則可導致嵌入的惡意腳本代碼的執行,從而達到惡意攻擊用戶的目的。

今天我們說一下預防XSS的7種方法。

1. 輸入驗證和過濾

輸入驗證和過濾是一種用于確保用戶輸入數據的有效性和安全性的技術。它涉及檢查和過濾用戶輸入,以防止惡意代碼注入和其他安全漏洞。

通過輸入驗證,您可以驗證用戶輸入是否符合預期的格式、類型和長度。這可以防止用戶輸入無效或惡意的數據,從而減少應用程序受到攻擊的風險。

輸入過濾是通過移除或轉義潛在的惡意代碼,如HTML標簽、JavaScript代碼或SQL語句,來確保用戶輸入的安全性。這可以防止跨站腳本攻擊(XSS)和SQL注入等常見的安全漏洞。

示例:

import java.util.regex.Pattern;

public class InputValidation {

public static boolean isValidUsername(String username) {

// 此處示例驗證用戶名只包含字母和數字

String regex = "^[a-zA-Z0-9]+$";

return Pattern.matches(regex, username);

}

public static String sanitizeInput(String input) {

// 此處示例移除輸入中的HTML標簽

return input.replaceAll("< [^ >]* >", "");

}

public static void main(String[] args) {

String username = "John123";

if (isValidUsername(username)) {

System.out.println("Valid username");

} else {

System.out.println("Invalid username");

}

String userInput = "< script >alert('XSS attack');< /script >";

String sanitizedInput = sanitizeInput(userInput);

System.out.println("Sanitized input: " + sanitizedInput);

}

}

在上面的示例中, isValidUsername 方法驗證用戶名是否只包含字母和數字。sanitizeInput 方法移除輸入中的HTML標簽。這兩種方法可以根據應用程序的需求進行自定義和擴展。通過使用輸入驗證和過濾技術,您可以增加應用程序的安全性,減少潛在的安全漏洞和攻擊風險。請注意,這只是輸入驗證和過濾的基本示例,具體的實現取決于您的應用程序需求和安全策略。

2. 使用安全的HTML編碼

使用安全的HTML編碼是一種將特殊字符轉換為HTML實體,以避免潛在的安全漏洞的技術。它可以防止跨站腳本攻擊(XSS)和其他HTML注入攻擊。

安全的HTML編碼涉及將特殊字符轉換為對應的HTML實體。例如,將 < 轉換為 < ,將 > 轉換為 > ,將 " 轉換為 ",將 & 轉換為 & 等等。這樣可以確保特殊字符在HTML中被正確解析,而不會被誤認為是HTML標簽或代碼。

示例:

import org.apache.commons.text.StringEscapeUtils;

public class HtmlEncoding {

public static void main(String[] args) {

String userInput = "< script >alert('XSS attack');< /script >";

String encodedInput = StringEscapeUtils.escapeHtml4(userInput);

System.out.println("Encoded input: " + encodedInput);

}

}

在上面的示例中,我們使用了Apache Commons Text庫中的 StringEscapeUtils.escapeHtml4 方法來進行安全的HTML編碼。將用戶輸入的字符串進行編碼后,特殊字符 < 和 > 被轉換為 < 和 > ,從而防止潛在的XSS攻擊。

通過使用安全的HTML編碼,您可以確保用戶輸入的內容被正確地顯示在HTML頁面上,同時避免潛在的安全威脅。請注意,具體的實現可能因應用程序的要求而有所不同,上述示例僅供參考。

3. 使用安全的URL編碼

使用安全的URL編碼是一種將特殊字符轉換為URL編碼形式,以確保URL的正確性和安全性的技術。它可以防止URL注入攻擊和其他安全漏洞。

安全的URL編碼涉及將特殊字符轉換為特定的編碼格式,例如將空格轉換為 “%20”,將斜杠 “/” 轉換為 “%2F”,將問號 “?” 轉換為 “%3F”,等等。這樣可以確保URL中的特殊字符被正確解析,而不會被誤認為是URL的一部分或者具有其他含義。

示例:

import java.io.UnsupportedEncodingException;

import java.net.URLEncoder;

public class UrlEncoding {

public static void main(String[] args) {

try {

String userInput = "Hello, 你好!";

String encodedInput = URLEncoder.encode(userInput, "UTF-8");

System.out.println("Encoded input: " + encodedInput);

} catch (UnsupportedEncodingException e) {

e.printStackTrace();

}

}

}

在上面的示例中,我們使用了Java中的 URLEncoder.encode 方法來進行安全的URL編碼。用戶輸入的字符串被編碼為UTF-8格式,特殊字符被轉換為相應的URL編碼形式,確保URL的正確性和安全性。

通過使用安全的URL編碼,您可以確保URL中的特殊字符被正確編碼,以避免URL解析錯誤或潛在的安全威脅。請注意,具體的實現可能因應用程序的要求而有所不同,上述示例僅供參考。

4. 使用HTTP頭部中的CSP

Content Security Policy (CSP)是一種通過HTTP頭部中的策略指令來增強網頁安全性的機制。它允許網站管理員控制哪些資源可以加載到頁面中,從而減少惡意代碼的風險。

CSP的策略指令規定了哪些來源的資源可以被加載,包括腳本、樣式表、字體、圖像、音頻和視頻等。這樣可以限制惡意腳本的注入、跨站腳本攻擊(XSS)和數據泄露等安全風險。

示例:

import java.util.HashMap;

import java.util.Map;

import org.apache.http.HttpResponse;

import org.apache.http.client.HttpClient;

import org.apache.http.client.methods.HttpGet;

import org.apache.http.impl.client.HttpClientBuilder;

public class ContentSecurityPolicyExample {

public static void main(String[] args) throws Exception {

String url = "https://your-website.com";

HttpClient httpClient = HttpClientBuilder.create().build();

HttpGet httpGet = new HttpGet(url);

// 設置Content Security Policy

Map< String, String > headers = new HashMap< >();

headers.put("Content-Security-Policy", "default-src 'self'; script-src 'self' 'unsafe-inline'");

headers.forEach(httpGet::setHeader);

HttpResponse response = httpClient.execute(httpGet);

// 打印響應結果

System.out.println("Response Code: " + response.getStatusLine().getStatusCode());

}

}

在上面的示例中,我們使用Apache HttpClient庫發送HTTP請求,并在請求頭部中設置了Content Security Policy。示例中的Content Security Policy指令規定了只允許從同源(‘self’)加載默認資源,以及允許從同源和內聯腳本(‘unsafe-inline’)加載腳本資源。

通過使用Content Security Policy,您可以控制網頁中加載的資源,從而增強網頁的安全性。具體的策略指令根據您的需求和應用程序的要求可能會有所不同,上述示例僅供參考。

5. 使用安全的模板引擎

使用安全的模板引擎是保護應用程序免受模板注入攻擊的一種重要措施。模板注入攻擊是一種利用應用程序中的模板引擎漏洞,將惡意代碼注入到模板中的攻擊方式。

安全的模板引擎通常提供以下功能來防止模板注入攻擊:

- 自動轉義:安全的模板引擎會自動對輸出的內容進行轉義,確保任何用戶輸入的惡意代碼都會被轉義為普通文本,而不會被解釋為可執行代碼。

- 嚴格的上下文分離:安全的模板引擎會嚴格區分模板中的代碼和數據,確保模板中的代碼不能直接訪問應用程序的敏感數據或執行危險操作。

- 白名單過濾:安全的模板引擎會使用白名單機制,只允許特定的模板標簽或函數被執行,從而限制了潛在的危險操作。

示例:

import org.owasp.encoder.Encode;

import org.owasp.html.PolicyFactory;

import org.owasp.html.Sanitizers;

import org.owasp.html.examples.EbayPolicyExample;

public class SecureTemplateEngineExample {

public static void main(String[] args) {

// 創建一個HTML過濾策略

PolicyFactory policy = Sanitizers.FORMATTING.and(Sanitizers.BLOCKS);

// 模擬從用戶輸入中獲取的數據

String userInput = "< script >alert('Hello, World!');< /script >";

// 使用安全的模板引擎處理用戶輸入

String sanitizedInput = policy.sanitize(userInput);

// 輸出經過轉義和過濾的用戶輸入

System.out.println("Sanitized Input: " + Encode.forHtml(sanitizedInput));

}

}

在上面的示例中,我們使用OWASP Java Encoder和OWASP Java HTML Sanitizer庫來創建一個安全的模板引擎。示例中的過濾策略將保留文本的格式和塊級元素,同時過濾掉任何潛在的惡意代碼。

通過使用安全的模板引擎,您可以確保用戶輸入的數據被正確轉義和過濾,從而防止模板注入攻擊。具體的實現方式和策略可能會因不同的安全庫而有所不同,上述示例僅供參考。

6. 使用安全的Cookie設置

使用安全的Cookie設置是確保在Web應用程序中存儲和傳輸用戶身份驗證和其他敏感信息時的安全性的重要步驟。通過采取適當的安全措施,可以防止惡意用戶篡改Cookie或利用Cookie進行攻擊。以下是一些常見的安全Cookie設置方法和技術:

使用Secure標志:將Secure標志設置為true,確保Cookie只能通過HTTPS安全連接傳輸,防止在非加密連接上暴露敏感信息。

使用HttpOnly標志:將HttpOnly標志設置為true,防止通過JavaScript腳本訪問Cookie,減少XSS(跨站腳本攻擊)的風險。

設置過期時間:設置Cookie的適當過期時間,以確保Cookie在一定時間后自動失效,減少長期有效的Cookie被濫用的風險。

對Cookie值進行加密:可以對Cookie的值進行加密,以增加其安全性。在服務器端對Cookie進行加密和解密操作,確保只有服務器能夠讀取和解析Cookie的內容。

驗證Cookie值:在服務器端對Cookie的值進行驗證,確保其合法性和完整性。可以使用數字簽名或其他驗證機制來驗證Cookie的內容是否被篡改。

示例:

import javax.servlet.http.Cookie;

import javax.servlet.http.HttpServletResponse;

public class CookieSecurityExample {

public static void main(String[] args) {

// 創建一個Cookie對象

Cookie cookie = new Cookie("username", "john.doe");

// 設置Secure標志為true,只能通過HTTPS傳輸

cookie.setSecure(true);

// 設置HttpOnly標志為true,禁止通過JavaScript訪問Cookie

cookie.setHttpOnly(true);

// 設置Cookie的過期時間為1小時

cookie.setMaxAge(60 * 60);

// 添加Cookie到響應頭中

HttpServletResponse response = null; // 獲取HttpServletResponse對象

response.addCookie(cookie);

}

}

在上面的示例中,我們創建了一個名為"username"的Cookie,并設置了Secure標志為true,HttpOnly標志為true,以及過期時間為1小時。然后,我們將Cookie添加到HttpServletResponse對象的響應頭中,以便將其發送給客戶端。

通過使用安全的Cookie設置,您可以增加Web應用程序的安全性,保護用戶的身份驗證和敏感信息免受攻擊和濫用。具體的實現方式和設置規則可能會因應用程序的需求而有所不同,上述示例僅供參考。

7. 防止跨站點請求偽造 (CSRF)

防止跨站點請求偽造(CSRF)是一種常見的Web安全威脅,攻擊者通過欺騙用戶在受信任的網站上執行惡意操作,從而利用用戶的身份進行非法操作。為了防止CSRF攻擊,可以采取以下措施:

- 隨機生成并驗證令牌:在表單中包含一個隨機生成的令牌,并在服務器端驗證該令牌的有效性。攻擊者無法獲得有效的令牌,因此無法成功執行CSRF攻擊。

- 使用SameSite屬性:設置Cookie的SameSite屬性為Strict或Lax,限制Cookie只能在同一站點上發送,防止跨站點請求偽造。

- 驗證來源和引用頭:在服務器端驗證請求的來源和引用頭,確保請求來自受信任的站點,并且不接受來自未知或不受信任的來源的請求。

示例:

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpSession;

import java.security.SecureRandom;

import java.util.Base64;

public class CsrfProtectionExample {

public static void main(String[] args) {

// 生成隨機令牌

String token = generateCsrfToken();

// 將令牌存儲在會話中

HttpServletRequest request = null; // 獲取HttpServletRequest對象

HttpSession session = request.getSession();

session.setAttribute("csrfToken", token);

// 在表單中包含令牌

String formHtml = "< form action='/process' method='POST' >"

+ "< input type='hidden' name='csrfToken' value='" + token + "' >"

+ "< input type='text' name='username' >"

+ "< input type='password' name='password' >"

+ "< input type='submit' value='Submit' >"

+ "< /form >";

}

private static String generateCsrfToken() {

byte[] csrfToken = new byte[32];

new SecureRandom().nextBytes(csrfToken);

return Base64.getEncoder().encodeToString(csrfToken);

}

}

在上面的示例中,我們使用 SecureRandom 類生成了一個32字節的隨機令牌,并將其存儲在會話中。然后,在表單中包含了一個隱藏的輸入字段,將令牌作為值傳遞給服務器端。當用戶提交表單時,服務器端會驗證令牌的有效性,以確保請求不是來自惡意站點。

通過采取這些措施,可以有效地防止跨站點請求偽造攻擊,并提高Web應用程序的安全性。請注意,具體的實現方式和設置規則可能會因應用程序的需求而有所不同,上述示例僅供參考。

總結

Java開發人員可以采用多種方法來防止XSS攻擊。通過采取上面介紹的這些預防措施,可以提高應用程序的安全性,并保護用戶的數據免受潛在的XSS攻擊威脅。

-

Web

+關注

關注

2文章

1257瀏覽量

69368 -

代碼

+關注

關注

30文章

4753瀏覽量

68368 -

腳本

+關注

關注

1文章

387瀏覽量

14834 -

安全漏洞

+關注

關注

0文章

150瀏覽量

16706 -

XSS

+關注

關注

0文章

24瀏覽量

2368

發布評論請先 登錄

相關推薦

如何使用Shell腳本在 Linux 服務器尋找攻擊證據

CC攻擊原理及預防?

基于動態污點分析的DOM XSS漏洞檢測算法

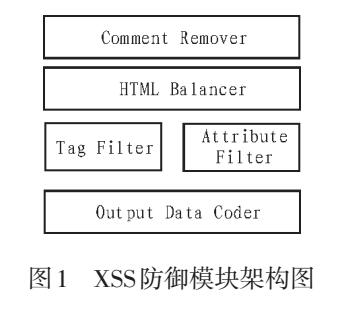

什么是XSS跨站漏洞以及它的修復方案

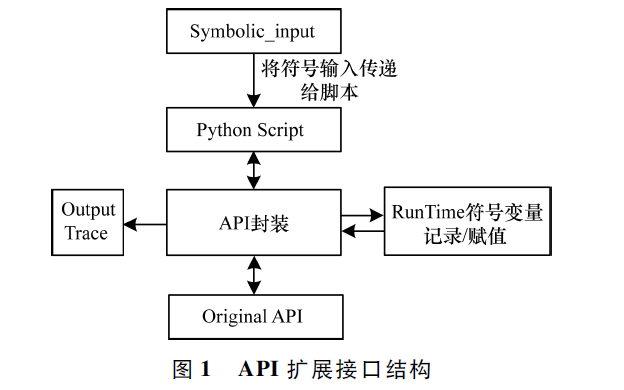

如何使用符號執行的python實現攻擊腳本分析平臺

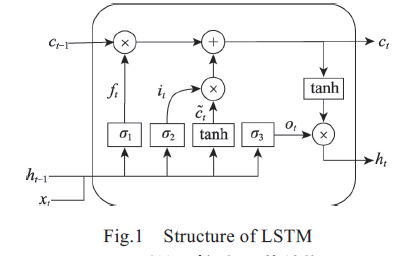

使用雙向長短時記憶網絡檢測跨站腳本攻擊

預防跨站腳本攻擊(XSS)的方法

預防跨站腳本攻擊(XSS)的方法

評論