什么是sql注入?SQL注入(SQLi)是一種執(zhí)行惡意SQL語句的注入攻擊。攻擊者可能會利用 SQL 注入漏洞來繞過應(yīng)用程序安全措施。典型的SQLi攻擊會通過添加、刪除和修改數(shù)據(jù)庫中的記錄來繞過安全措施。

SQL注入會影響各種Web應(yīng)用程序,但對于使用SQL數(shù)據(jù)庫的Web應(yīng)用程序來說,這是一個最突出的問題。根據(jù)使用案例,這些數(shù)據(jù)庫可能保存有關(guān)客戶、知識產(chǎn)權(quán)和其他敏感信息的信息。這些敏感數(shù)據(jù)可能會以多種方式被惡意使用。

SQL注入攻擊是最古老、最普遍且最危險的Web應(yīng)用程序漏洞之一。一些資源將SQL注入攻擊列為最需要解決的三個漏洞。SQL數(shù)據(jù)庫的設(shè)置方式可以減輕嚴重SQL注入攻擊的可能性。我們的Web應(yīng)用程序和數(shù)據(jù)庫服務(wù)器不必面臨風(fēng)險。

那么sql注入漏洞解決方法有哪些?主要的方法有:

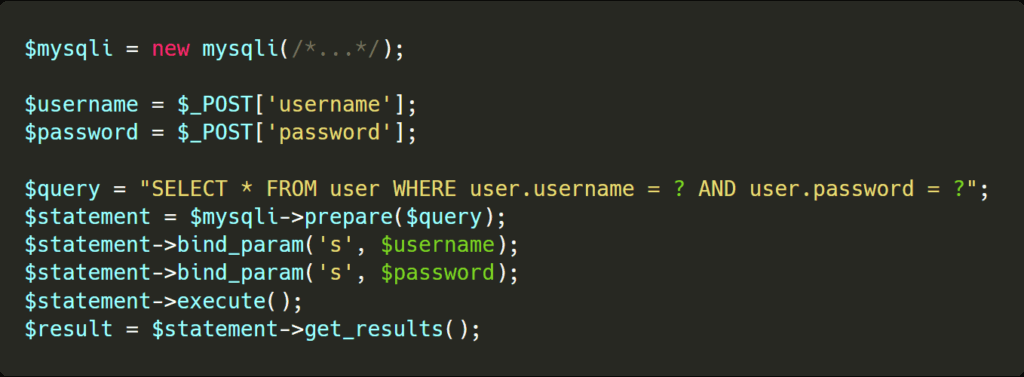

1、將準備好的語句與參數(shù)化查詢一起使用

準備好的語句用于確保查詢中所需的動態(tài)變量都無法逃脫其位置。核心查詢是預(yù)先定義的,參數(shù)及其類型隨后定義。

由于查詢知道預(yù)期的數(shù)據(jù)類型(例如字符串或數(shù)字),因此它們確切地知道如何將它們集成到查詢中而不引起問題。

2、使用存儲過程

存儲過程是存儲在數(shù)據(jù)庫本身上的頻繁SQL操作,僅隨其參數(shù)而變化。存儲過程使攻擊者更難執(zhí)行惡意SQL,因為它無法動態(tài)插入查詢中。

3、白名單輸入驗證

根據(jù)經(jīng)驗,永遠不要相信用戶提交的數(shù)據(jù)。我們可以執(zhí)行白名單驗證,以根據(jù)一組現(xiàn)有的已知、批準和定義的輸入來測試用戶輸入。每當收到的數(shù)據(jù)不符合分配的值時,就會被拒絕,從而保護應(yīng)用程序或網(wǎng)站免受過程中的惡意SQL注入。

4、強制執(zhí)行最小特權(quán)原則

最小權(quán)限原則是一項計算機科學(xué)原則,可加強對網(wǎng)站的訪問控制以減輕安全威脅。

為了實現(xiàn)這一原則并防御SQL注入:

(1)使用系統(tǒng)上的最小權(quán)限集來執(zhí)行操作。

(2)僅在需要執(zhí)行操作時授予權(quán)限。

(3)不要向應(yīng)用程序帳戶分配管理員類型訪問權(quán)限。

(4)最小化環(huán)境中每個數(shù)據(jù)庫帳戶的權(quán)限。

5、轉(zhuǎn)義用戶提供的輸入

在正常的SQL注入期間,不良行為者可以簡單地讀取返回的文本。然而,當攻擊者無法從數(shù)據(jù)庫服務(wù)器檢索信息時,他們通常會采用基于時間的SQL注入來達到目的。這是通過使用需要很長時間(通常是好幾秒)才能完成的操作來實現(xiàn)的。

基于時間的SQL注入通常用于確定Web應(yīng)用程序或網(wǎng)站上是否存在漏洞,以及在盲SQL注入期間與基于布爾的技術(shù)結(jié)合使用。

6、使用Web應(yīng)用程序防火墻

我們可以使用Web應(yīng)用程序防火墻防止一般SQL注入。通過過濾潛在危險的Web請求,Web應(yīng)用程序防火墻可以捕獲并防止SQL注入。

以上是sql注入漏洞的解決方法。希望能幫助到大家參考!

審核編輯 黃宇

-

SQL

+關(guān)注

關(guān)注

1文章

750瀏覽量

43900 -

數(shù)據(jù)庫

+關(guān)注

關(guān)注

7文章

3711瀏覽量

64022

發(fā)布評論請先 登錄

相關(guān)推薦

IP 地址在 SQL 注入攻擊中的作用及防范策略

D-Link NAS設(shè)備存在嚴重漏洞,易受攻擊者注入任意命令攻擊

SQL對象名無效的解決方法

導(dǎo)致MySQL索引失效的情況以及相應(yīng)的解決方法

為什么Xray和Acunetix(AWVS)要聯(lián)動呢?

如果轉(zhuǎn)差率過大,容易燒壞電機轉(zhuǎn)子嗎?有什么好的解決方法?

navicat導(dǎo)入SQL文件不成功

什么是SQL注入?Java項目防止SQL注入方式

什么是SQL注入?Java項目防止SQL注入方式總結(jié)

sql注入漏洞解決方法有哪些?

sql注入漏洞解決方法有哪些?

評論