硬件木馬

硬件木馬,硬件木馬會(huì)攻擊硬件本身,引起自身的安全問(wèn)題

這里主要講述了 SoC 的設(shè)計(jì)制造流程中的硬件木馬(Hardware Trojan) 插入威脅、HT 特性、FPGA 中的 HT、HT 的分類(lèi)、信任基準(zhǔn)、硬件木馬的防御。

由于硬件木馬的硬件級(jí)別的植入,軟件級(jí)別的對(duì)應(yīng)措施,可能不足以應(yīng)對(duì)由硬件造成的威脅。

一、SoC 的設(shè)計(jì)制造流程中的硬件木馬(Hardware Trojan)插入威脅

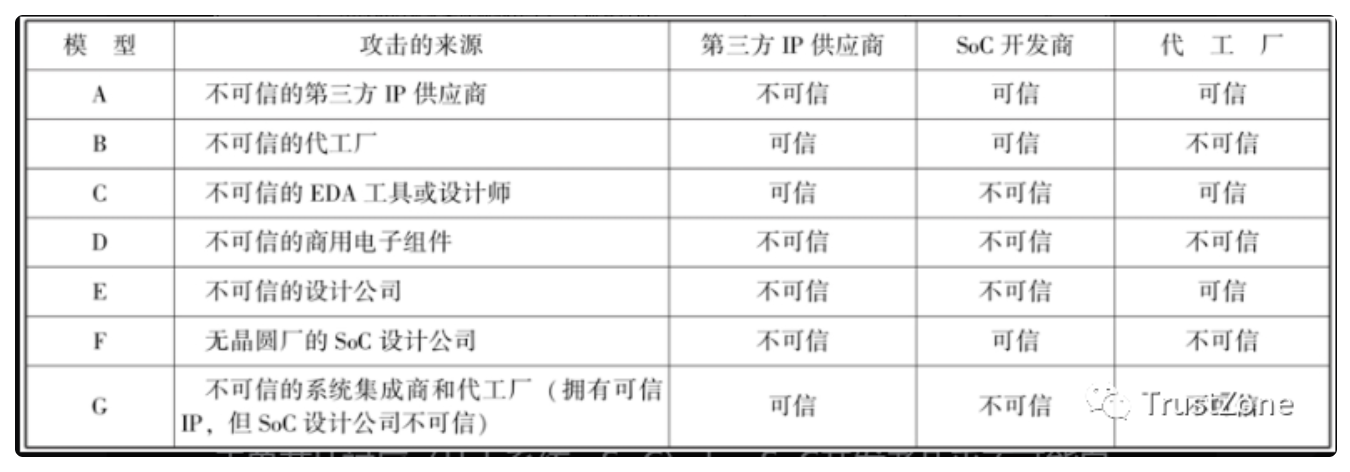

隨著尖端工藝的代工成本和現(xiàn)代片上系統(tǒng)(system-on-a-chip,SoC)平臺(tái)設(shè)計(jì)復(fù)雜性的不斷提高,曾經(jīng)局限于一個(gè)國(guó)家甚至一家公司的IC供應(yīng)鏈已經(jīng)遍布全球。

在這種形式下,硬件電路設(shè)計(jì)中的第三方資源(主要指用于外包芯片制造和SoC開(kāi)發(fā)的第三方知識(shí)產(chǎn)權(quán),即intellectual property,簡(jiǎn)稱(chēng)IP核,包括軟核和硬核)在現(xiàn)代電路設(shè)計(jì)和制造中得到了廣泛的應(yīng)用。

這類(lèi)資源的利用雖然在很大程度上減少了設(shè)計(jì)工作量、降低了制造成本、 縮短了產(chǎn)品上市時(shí)間(time to marketing,TTM) ,但是對(duì)第三方資源及服務(wù)的高度依賴(lài)也引發(fā)了安全問(wèn)題,打破了“攻擊者無(wú)法輕松訪(fǎng)問(wèn)封閉的IC供應(yīng)鏈”的幻想。

例如, 惡意代工廠(chǎng)可能會(huì)將硬件木馬程序插入所制造的芯片中 ,交付的IP核可能包含惡意邏輯和設(shè)計(jì)缺陷,這些缺陷在IP核集成到SoC平臺(tái)后會(huì)被攻擊者利用。

硬件安全的概念在硬件木馬出現(xiàn)后被正式引入。學(xué)術(shù)界和工業(yè)界開(kāi)始采取措施緩解或防止相關(guān)威脅。硬件安全最初指的是硬件木馬的設(shè)計(jì)、分類(lèi)、檢測(cè)和隔離。

硬件木馬威脅與不受信任的代工廠(chǎng)密切相關(guān)。 因此,研究者開(kāi)發(fā)的硬件 木馬檢測(cè)方法往往側(cè)重于IC制造過(guò)程的流片后階段 ,強(qiáng)調(diào)增強(qiáng)現(xiàn)有檢測(cè)方法的安全性。

鑒于第三方IP核 可能是惡意邏輯插入的另一個(gè)攻擊向量 ,對(duì)綜合前設(shè)計(jì)的保護(hù)也變得同樣重要。據(jù)此,研究者還開(kāi)發(fā)了流片前電路保護(hù)方法。

除了硬件木馬檢測(cè),硬件安全的概念還從測(cè)試解決方案延伸到形式化驗(yàn)證方法。 形式化驗(yàn)證方法不僅在保證軟件程序安全時(shí)得到廣泛應(yīng)用,還被證明在硬件代碼的安全驗(yàn)證中頗為有效 ,因?yàn)橛布a通常是使用硬件描述語(yǔ)言(hardware description language,HDL)編寫(xiě)的。

形式化驗(yàn)證方法的發(fā)展不僅有助于為硬件設(shè)計(jì)提供高水平的安全保證,即便在 攻擊者可能有權(quán)訪(fǎng)問(wèn)原始設(shè)計(jì)的情況下也是如此 ,也有助于克服黃金模型在許多硬件木馬檢測(cè)方法中的局限性。然而,在實(shí)現(xiàn)形式化驗(yàn)證方法時(shí),安全屬性的構(gòu)建卻成為硬件安全研究者嘗試解決的一個(gè)開(kāi)放性問(wèn)題。

二、硬件木馬的特性

硬件木馬(Hardware Trojan)指對(duì)電路 設(shè)計(jì)的惡意的、故意的修改 ,在部 署電路時(shí)會(huì)導(dǎo)致惡意行為(例如通過(guò)I/O輸出密鑰、通過(guò)側(cè)信道功率輸出重要信息、增加系統(tǒng)延遲、減半加密輪數(shù)) 。

- 1、結(jié)構(gòu):基本結(jié)構(gòu)有兩個(gè): 觸發(fā)器和攻擊載荷 。當(dāng) 觸發(fā)器監(jiān)測(cè)到預(yù)期的事件 , 攻擊載荷就會(huì)執(zhí)行惡意行為 。觸發(fā)條件可以是某內(nèi)部節(jié)點(diǎn)上 的n位值 、重復(fù)發(fā)生 某事件 2^10^次 、到達(dá)某個(gè)溫度等,以增加反檢測(cè)能力。

- 2、硬件木馬示例:

- ①加密引擎中的木馬: 攻擊載荷可以是由攻擊者自定義的虛擬密鑰而不是用于敏感加密的實(shí)際加密密鑰 ,通過(guò)側(cè)信道泄露硬件密鑰。例如惡意片 外泄露技術(shù)(MOLES),通過(guò)功率側(cè)信道泄露硬件密鑰 。

- ②通用處理器中的木馬: 攻擊者在系統(tǒng)中植入后門(mén),根據(jù)攻擊者的命令輸入禁用安全啟動(dòng)機(jī)制 。并在硬件木馬的幫助下實(shí)現(xiàn)深層次攻擊,如利用緩沖區(qū)溢出攻擊繞過(guò)內(nèi)存保護(hù)機(jī)制或通過(guò)認(rèn)證繞過(guò)漏洞來(lái)訪(fǎng)問(wèn)特定資產(chǎn)。

硬件安全研究的演進(jìn)已經(jīng)從硬件木馬的檢測(cè)轉(zhuǎn)移至可信硬件的開(kāi)發(fā), 即構(gòu)建信任根 。雖然硬件設(shè)備的一些固有特性對(duì)電路性能有負(fù)面影響,但是可以將這些特性用于安全保護(hù)。

一個(gè)典型的例子是 物理不可克隆函數(shù)(physical unclonable function,PUF)的開(kāi)發(fā),借助電路制作過(guò)程中的工藝偏差,以“激勵(lì)—響應(yīng)”對(duì)的格式生成特定芯片的指紋 。除金屬—氧化物半導(dǎo)體場(chǎng)效應(yīng)晶體管(MOSFET)外,研究者正在研究新型的晶體管,如自旋轉(zhuǎn)移矩(spin transfer torque, STT)器件、憶阻器和自旋疇壁器件等,利用器件性能的特殊性來(lái)實(shí)現(xiàn)新型的硬件安全應(yīng)用。

現(xiàn)有的硬件木馬設(shè)計(jì)可分為基于觸發(fā)機(jī)制和基于有害功能機(jī)制兩類(lèi)。

硬件木馬的識(shí)別主要依賴(lài)于識(shí)別觸發(fā)機(jī)制和有害功能機(jī)制。

因此,硬件安全的研究者重點(diǎn)關(guān)注這兩種機(jī)制,以這兩種機(jī)制為突破口,探索和評(píng)估新的硬件木馬。

三、FPGA 中的硬件木馬

FPGA用途廣泛,從電信系統(tǒng)到導(dǎo)彈制導(dǎo)都有應(yīng)用。但 FPGA的木馬可以通過(guò)IP核的形式載入通用FPGA結(jié)構(gòu)中,并且有大量可被控制的可重構(gòu)邏輯單元, 攻擊者從而利用FPGA通用系統(tǒng)進(jìn)行攻擊。

存在IP依賴(lài)木馬和非IP依賴(lài)木馬。

IP依賴(lài)木馬是一種攻擊手段,其中攻擊者將惡意代碼嵌入到FPGA的IP(知識(shí)產(chǎn)權(quán))模塊中。 這些IP模塊是FPGA設(shè)計(jì)中使用的現(xiàn)成模塊,它們被集成到設(shè)計(jì)中,并在運(yùn)行時(shí)執(zhí)行特定的任務(wù)。攻擊者可以利用這些IP模塊中的漏洞,將惡意代碼注入到FPGA中,從而控制整個(gè)系統(tǒng)。

非IP依賴(lài)木馬則是一種更高級(jí)的攻擊手段,它不需要依賴(lài)FPGA中的IP模塊。 這種類(lèi)型的木馬利用了FPGA的物理層特性,例如電壓波動(dòng)、時(shí)鐘偏差等,來(lái)制造錯(cuò)誤,從而篡改系統(tǒng)行為。這種類(lèi)型的木馬很難檢測(cè)和防御,因?yàn)樗灰蕾?lài)于特定的IP模塊或設(shè)計(jì),而是利用了FPGA的通用特性。

四、硬件木馬的分類(lèi)

分類(lèi)的主要依據(jù)是硬件木馬的物理、激活、功能特性。

硬件木馬是指故意對(duì)電路設(shè)計(jì)進(jìn)行惡意修改,導(dǎo)致電路在運(yùn)行時(shí)產(chǎn)生意外行為。

受硬件木馬影響的IC可能會(huì)發(fā)生功能或規(guī)范被更改、泄露敏感信息、性能下降及系統(tǒng)不可靠等情況 。目前有些文獻(xiàn)已對(duì)硬件木馬提出了詳細(xì)的分類(lèi),涵蓋廣泛的具有潛在風(fēng)險(xiǎn)的硬件木馬。

比如: 根據(jù)插入階段、抽象級(jí)別、激活機(jī)制、效果和位置這五個(gè)不同的屬性將硬件木馬進(jìn)行分類(lèi) 。

- 硬件木馬與制造缺陷完全不同。制造缺陷具有無(wú)意、隨機(jī)的特點(diǎn),數(shù)十年來(lái)已被廣泛研究,其行為可以通過(guò)Stuck-at故障、延遲故障等模型來(lái)反映。

- 但對(duì)于硬件木馬,研究者卻難以創(chuàng)建適合所有類(lèi)型的模型。

- 此外,缺陷只在制造過(guò)程中產(chǎn)生,而硬件木馬可以在IC開(kāi)發(fā)的任何階段插入。

因此,硬件木馬問(wèn)題比制造缺陷的表現(xiàn)更為復(fù)雜。

五、信任基準(zhǔn)

信任基準(zhǔn)是一種用于檢測(cè)和評(píng)估電子系統(tǒng)安全性的方法。它涉及到在系統(tǒng)中故意引入一些錯(cuò)誤或“木馬”,以觀(guān)察它們對(duì)系統(tǒng)性能和穩(wěn)定性的影響。

這種方法可以幫助評(píng)估不同檢測(cè)技術(shù)的有效性,并確定最有效的防御策略。

- 1、基準(zhǔn)命名約定:DesignName - Tn#$,e.g.,MC8051-T1010:木馬10號(hào)被插入MC8051的1號(hào)位置,版本為0

- 2、信任基準(zhǔn)樣例:

- ①開(kāi)發(fā)制造階段的基準(zhǔn)樣例:EthernetMAC10GE-T710,由組合器觸發(fā)的木馬程序,查找特定的16位向量

- 基準(zhǔn)命名約定:DesignName - Tn#$,e.g., MC8051-T1010:木馬10號(hào)被插入MC8051的1號(hào)位置,版本為0。這是一種標(biāo)準(zhǔn)的命名約定,用于標(biāo)識(shí)在特定設(shè)計(jì)中的信任基準(zhǔn)測(cè)試。

例如,MC8051-T1010表示在MC8051設(shè)計(jì)的第1號(hào)位置插入了木馬10號(hào),版本為0。

- 信任基準(zhǔn)樣例:信任基準(zhǔn)測(cè)試可以用在不同的階段,例如開(kāi)發(fā)制造階段。以下是一個(gè)樣例:EthernetMAC10GE-T710,這是一個(gè)由組合器觸發(fā)的木馬程序,它查找特定的16位向量。

這個(gè)樣例表明,在EthernetMAC10GE的設(shè)計(jì)中,已經(jīng)插入了一個(gè)由組合器觸發(fā)的木馬程序,該程序會(huì)查找特定的16位向量。這種類(lèi)型的木馬可能會(huì)對(duì)系統(tǒng)性能產(chǎn)生重大影響,尤其是如果它能夠成功地干擾系統(tǒng)的關(guān)鍵部分。

在硬件設(shè)計(jì)中, 信任基準(zhǔn)測(cè)試是一種重要的安全評(píng)估方法 。它通過(guò)對(duì)系統(tǒng)進(jìn)行故意攻擊來(lái)測(cè)試其防御能力,從而提供了一種度量防御策略有效性的方法。

同時(shí),通過(guò)比較不同木馬的影響和各種木馬檢測(cè)技術(shù)的效果,設(shè)計(jì)師可以了解到哪種方法最有效,從而改進(jìn)他們的設(shè)計(jì)。

為了防止信任基準(zhǔn)測(cè)試帶來(lái)的潛在風(fēng)險(xiǎn),設(shè)計(jì)師通常會(huì)在測(cè)試后對(duì)系統(tǒng)進(jìn)行詳盡的檢查和驗(yàn)證,以確保沒(méi)有留下任何可能影響系統(tǒng)性能或穩(wěn)定性的隱患。同時(shí),也會(huì)努力改進(jìn)設(shè)計(jì),以增強(qiáng)系統(tǒng)對(duì)未來(lái)攻擊的防御能力。

六、硬件木馬設(shè)計(jì)

對(duì)于設(shè)計(jì)良好的硬件木馬,傳統(tǒng)的功能測(cè)試方法很難檢測(cè)[7]。通常,硬件木馬包含兩個(gè)基本部分:木馬觸發(fā)器(實(shí)施木馬激活)和有害電路(實(shí)施有害功能)。

- 木馬觸發(fā)器是一個(gè)可選部件,用于監(jiān)控電路中的各種信號(hào)或一系列事件。

- 有害電路通常從原始(無(wú)木馬)電路和木馬觸發(fā)器的輸出中獲取信號(hào)。

一旦木馬觸發(fā)器檢測(cè)到預(yù)先確定的事件或條件,就會(huì)激活有害電路執(zhí)行惡意行為。通常情況下,木馬觸發(fā)器會(huì)在極為罕見(jiàn)的情況下被激活,因此有害電路大部分時(shí)間均保持非活動(dòng)狀態(tài)。

當(dāng)有害電路處于非活動(dòng)狀態(tài)時(shí),IC就像一個(gè)無(wú)木馬的電路,很難將木馬檢測(cè)出來(lái)。

根據(jù)木馬觸發(fā)機(jī)制的不同,硬件木馬可分為:組合木馬和時(shí)序木馬。一些木馬觸發(fā)機(jī)制采用組合和順序混合機(jī)制設(shè)計(jì)。圖展示了組合硬件木馬的抽象模型。惡意電路行為由同時(shí)發(fā)生的一組觸發(fā)條件激活。組合硬件木馬不使用觸發(fā)器或鎖存器來(lái)存儲(chǔ)狀態(tài)信息。

下圖展示了時(shí)序硬件木馬的抽象模型。木馬被一系列狀態(tài)轉(zhuǎn)換激活。

下圖給出了硬件木馬的觸發(fā)機(jī)制和有害功能機(jī)制。

現(xiàn)有的硬件木馬設(shè)計(jì)可分為基于觸發(fā)機(jī)制和基于有害功能機(jī)制兩類(lèi)。

硬件木馬的識(shí)別主要依賴(lài)于識(shí)別觸發(fā)機(jī)制和有害功能機(jī)制。

因此,硬件安全的研究者重點(diǎn)關(guān)注這兩種機(jī)制,以這兩種機(jī)制為突破口,探索和評(píng)估新的硬件木馬。

七、硬件木馬的防御

1、木馬檢測(cè)

木馬檢測(cè)時(shí)最簡(jiǎn)單、常用的方法,分為硅前、硅后兩階段。

- ①硅后檢測(cè):

- 1、破壞性逆向工程:檢測(cè)能力強(qiáng),可以檢測(cè)到任意惡意修改

- 2、功能測(cè)試:檢測(cè)能力弱,難以觸發(fā)木馬

- 3、側(cè)信道信號(hào)分析:測(cè)量硬件參數(shù)來(lái)檢測(cè)硬件木馬(如延遲、功率、溫度、輻射),將其與正常的(破壞性逆向工程得到的結(jié)果)進(jìn)行對(duì)比

- ②硅前檢測(cè):

- 1、代碼覆蓋率分析:即在設(shè)計(jì)階段的功能驗(yàn)證期間執(zhí)行代碼行的百分比。木馬可能逃脫

- 2、形式驗(yàn)證:如符號(hào)執(zhí)行、模型檢查、信息流,在驗(yàn)證3PIP方面有效。

- 3、結(jié)構(gòu)分析:用定向指標(biāo)將低激活概率的信號(hào)或門(mén)電路標(biāo)記為可疑。

主要是從兩個(gè)角度詳細(xì)展開(kāi):

芯片流片前的硬件木馬檢測(cè)

與軟件病毒、軟件木馬不同,硬件木馬無(wú)法通過(guò)固件更新輕易消除。 因此,硬件木馬對(duì)計(jì)算機(jī)系統(tǒng)的危害更大。硬件木馬由攻擊者設(shè)計(jì)。攻擊者往往采取在IC設(shè)計(jì)中添加不需要的功能的方法植入硬件木馬。

硬件木馬的設(shè)計(jì)沒(méi)有標(biāo)準(zhǔn)流程,所采取的方法 取決于攻擊者的目標(biāo)及可用資源 。盡管如此,硬件安全研究者還是對(duì)不同的硬件木馬進(jìn)行了分類(lèi)。

基于硬件木馬的隱蔽性及其可能造成的影響,研究者還提出了多種硬件木馬設(shè)計(jì)方案。 雖然硬件木馬大多是在寄存器傳輸級(jí)(register transfer level,RTL)層面插入的,但有些是通過(guò)半導(dǎo)體摻雜操作插入的 。

這種在一開(kāi)始就種下了不安全的種子

由于傳統(tǒng)的電路測(cè)試方法在檢測(cè)惡意邏輯方面存在不足,因此近年來(lái)研究者專(zhuān)門(mén)開(kāi)發(fā)了硬件木馬檢測(cè)方法和可信集成電路設(shè)計(jì)。研究者已經(jīng)提出了大量的硬件木馬檢測(cè)和防范方法。這些方法主要可以分為四大類(lèi):

- ①增強(qiáng)功能測(cè)試;

- ②側(cè)信道指紋識(shí)別;

- ③硬件木馬防范;

- ④電路強(qiáng)化。

①增強(qiáng)功能測(cè)試

由于增強(qiáng)功能測(cè)試方法是基于“硬件木馬通常由小概率事件觸發(fā)”這一思想的,因此,研究者提出以下兩種建議:

- ①將這些小概率事件包含在測(cè)試模式中,以便在測(cè)試階段觸發(fā)木馬程序[5];

- ②在門(mén)級(jí)網(wǎng)表中分析所有小概率事件,以識(shí)別可能充當(dāng)觸發(fā)器的可疑節(jié)點(diǎn)[19]。

增強(qiáng)功能測(cè)試方法的局限性在于不存在對(duì)于小概率事件的標(biāo)準(zhǔn)定義 ,使得在標(biāo)準(zhǔn)測(cè)試模式和小概率事件模式之間留有巨大的缺口。同時(shí)也會(huì)給測(cè)試帶來(lái)工作量的提升。

②側(cè)信道指紋識(shí)別

側(cè)信道指紋識(shí)別是另一種流行的硬件木馬檢測(cè)方法。盡管在測(cè)試階段硬件木馬不易被觸發(fā),可能會(huì)逃避功能測(cè)試,但插入的硬件木馬必然會(huì)改變被攻擊電路的參數(shù)[21,39,49]。

該方法的有效性取決于區(qū)分硬件木馬入侵電路和無(wú)硬件木馬電路的側(cè)信道信號(hào)的能力。

因此,利用先進(jìn)的數(shù)據(jù)分析方法,通過(guò)消除不斷增加的工藝誤差和測(cè)量噪聲,可以幫助生成側(cè)信道指紋[14,48]。在指紋生成和硬件木馬檢測(cè)中,有些研究成果選擇使用多種側(cè)信道參數(shù)及其組合,包括全局功耗跟蹤[48]、局部功耗跟蹤[3,4]、路徑延遲[7,50]等。

基于側(cè)信道指紋識(shí)別的硬件木馬檢測(cè)方法因具有非侵入性而得到了廣泛的應(yīng)用 ,由于是依據(jù)黃金模型可供比較的假設(shè)發(fā)展而來(lái)的,在很多情況下,黃金模型不容易獲取,所以不容易實(shí)現(xiàn)。

③硬件木馬防范

硬件木馬防范和電路強(qiáng)化技術(shù)方法試圖利用 附加邏輯修改電路結(jié)構(gòu),以消除小概率或可疑事件 ,或者使目標(biāo)電路對(duì)惡意修改更加敏感。這類(lèi)方法往往與其他硬件木馬檢測(cè)方法結(jié)合使用,可提高檢測(cè)精度或降低檢測(cè)成本。

即使在目標(biāo)設(shè)計(jì)中使用了電路協(xié)同設(shè)計(jì)技術(shù)來(lái)降低附加邏輯的影響,附加保護(hù)邏輯仍然會(huì)影響電路的性能。此外,強(qiáng)化結(jié)構(gòu)本身也可能成為硬件木馬攻擊的目標(biāo)。

這不就是成了一個(gè)無(wú)限套娃的場(chǎng)景,比如說(shuō)安全的架構(gòu)TEE,讓更多地安全目的與服務(wù)進(jìn)入到了安全側(cè),安全側(cè)的代碼量于是極大的增加了,這樣安全側(cè)代碼被攻擊的面也就越來(lái)越廣了。

芯片流片后的硬件木馬檢測(cè)

盡管現(xiàn)有的檢測(cè)方法已能成功檢測(cè)到某些硬件木馬,但檢測(cè)范圍仍十分有限, 其原因在于依賴(lài)于過(guò)度簡(jiǎn)化甚至有時(shí)是錯(cuò)誤的假設(shè) 。這些假設(shè)往往包括以下方面:

- (1)硬件 木馬設(shè)計(jì)者使用傳統(tǒng)、簡(jiǎn)單的電路結(jié)構(gòu),會(huì)使硬件木馬的功能受到限制 ;

- (2)硬件木馬設(shè)計(jì)者 試圖占用盡可能小的片上區(qū)域 ,在芯片側(cè)信道信息中難以發(fā)現(xiàn)硬件木馬產(chǎn)生的側(cè)信道信息;

- (3)被測(cè)電路存在黃金模型來(lái)檢測(cè)側(cè)信道信息的變化;

- (4)攻擊者只會(huì)攻擊數(shù)字電路,因?yàn)?a href="http://www.nxhydt.com/analog/" target="_blank">模擬和射頻電路對(duì)惡意篡改更為敏感。

這些假設(shè)很長(zhǎng)時(shí)間內(nèi)都被硬件安全研究者所接受,成為開(kāi)發(fā)先進(jìn)硬件木馬檢測(cè)和預(yù)防方法以及相關(guān)研究工作的主要指導(dǎo)原則。很可惜,這些假設(shè)并不完整,甚至帶有誤導(dǎo)性。筆者現(xiàn)在已經(jīng)明顯意識(shí)到, 硬件安全和硬件木馬檢測(cè)的問(wèn)題比之前設(shè)想的更加復(fù)雜、更加普遍 ,特別是:

- (1)類(lèi)似于現(xiàn)代電路設(shè)計(jì)中的進(jìn)步,硬件木馬可以利用先進(jìn)的設(shè)計(jì)技術(shù),在不犧牲功能的情況下增強(qiáng)隱蔽性;

- (2)增強(qiáng)的硬件木馬程序設(shè)計(jì)可以使用大量的芯片空間,相對(duì)于整個(gè)側(cè)信道信息仍保持隱藏狀態(tài);

- (3)包含第三方資源的集成系統(tǒng)不一定都存在黃金模型;

- (4)模擬和射頻電路同樣容易受到硬件木馬攻擊。

上述情況推翻了許多先前提出的硬件木馬檢測(cè)和預(yù)防方法,導(dǎo)致無(wú)論在數(shù)字領(lǐng)域還是在模擬和射頻領(lǐng)域,集成系統(tǒng)都容易受到硬件木馬的攻擊。

因此,研究者開(kāi)始研究芯片流片后的檢測(cè)方法,主要利用流片后側(cè)信道指紋識(shí)別和片上等效性檢查等技術(shù)。

這里的關(guān)鍵思想是在測(cè)試階段,隱藏的硬件木馬可能很容易避開(kāi)檢測(cè),如果被觸發(fā),將會(huì)對(duì)側(cè)信道指紋識(shí)別或電路功能造成重大影響。

2、信任設(shè)計(jì)

- 檢測(cè)靜默的、低功率消耗的硬件木馬更有效的一種方式。

- ①促進(jìn)測(cè)試:字面意思,如增加運(yùn)行時(shí)監(jiān)控模塊

- ②木馬植入防范:邏輯混淆、偽裝、功能性填充單元(將布局填滿(mǎn))。通過(guò)重新排序邏輯門(mén)、加入額外的邏輯功能或者使用不同的設(shè)計(jì)方法來(lái)實(shí)現(xiàn)。

- ③可信計(jì)算:軟件級(jí)別的檢測(cè),是基于不可信元件的可信計(jì)算,是最后一道防線(xiàn)。主要有TPM (受信任的平臺(tái)模塊)、安全啟動(dòng) (Secure Boot)、遠(yuǎn)程驗(yàn)證 (Remote Attestation)、封裝 (Sealing)組成。

- ④分割制造:字面意思,降低代工廠(chǎng)的不可信水平

3、小結(jié)

一般來(lái)說(shuō),硬件木馬防護(hù)對(duì)策分為三大類(lèi)。每個(gè)大類(lèi)還可進(jìn)一步分為幾個(gè)子類(lèi)。硬件木馬防護(hù)對(duì)策的分類(lèi)如圖:

這一部分是最常用于芯片的設(shè)計(jì)中的,比如在最近的項(xiàng)目中,就做了很多防止側(cè)信道攻擊的設(shè)計(jì),這里留著后面值得展開(kāi)學(xué)習(xí)一下。

電子供應(yīng)鏈

本章主要講述電子供應(yīng)鏈上的安全隱患及應(yīng)對(duì)措施。簡(jiǎn)要羅列一下會(huì)在哪些點(diǎn)出現(xiàn)安全問(wèn)題。

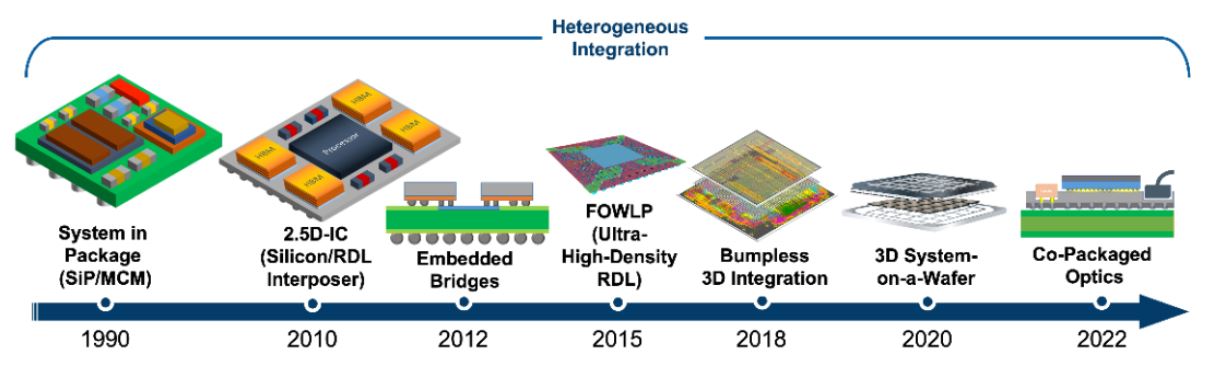

隨著集成電路的制造工藝發(fā)展至深亞微米級(jí)和納米級(jí),集成電路設(shè)計(jì)和制造的復(fù)雜性急劇增加。

專(zhuān)用集成電路(application-specific integrated circuit, ASIC)或片上系統(tǒng)(SoC)組件通常需經(jīng)過(guò)復(fù)雜的工藝過(guò)程。

該過(guò)程首先將規(guī)范轉(zhuǎn)換為行為描述,通常使用硬件設(shè)計(jì)語(yǔ)言(hardware design language,HDL),如Verilog或VHDL。

接下來(lái),執(zhí)行合成,根據(jù)網(wǎng)表(邏輯門(mén))將行為描述轉(zhuǎn)換成設(shè)計(jì)實(shí)現(xiàn)。在完成設(shè)計(jì)實(shí)現(xiàn)后,數(shù)字GDSII文件被交給代工廠(chǎng)進(jìn)行IC制造。

一旦代工廠(chǎng)生產(chǎn)出實(shí)際的IC,將通過(guò)測(cè)試過(guò)程確保其正確。

那些通過(guò)測(cè)試的IC通過(guò)組裝、重新測(cè)試后發(fā)送至市場(chǎng),最終被部署到電子系統(tǒng)中。

先進(jìn)的半導(dǎo)體制造技術(shù)在IC開(kāi)發(fā)過(guò)程的每一個(gè)階段都需要投入大量的資金。

例如,2015年擁有一家代工廠(chǎng)的成本約為50億美元[2]。因此,大多數(shù)半導(dǎo)體公司無(wú)力維持從設(shè)計(jì)到包裝的全部IC供應(yīng)鏈。

為了降低研發(fā)成本、縮短開(kāi)發(fā)周期,半導(dǎo)體公司通常將部分工作外包給第三方代工廠(chǎng),購(gòu)買(mǎi)第三方IP核,使用第三方供應(yīng)商的EDA(electronic design automation,電子設(shè)計(jì)自動(dòng)化)工具。

顯然,第三方可能不可信或具有潛在惡意,第三方的加入增加了系統(tǒng)的安全風(fēng)險(xiǎn)。

有研究表明,IC供應(yīng)鏈容易受各種攻擊,如硬件木馬、逆向工程、IP盜版、IC篡改、IC克隆、IC生產(chǎn)過(guò)剩等。其中,硬件木馬可以說(shuō)是最大的威脅,引起了廣泛關(guān)注。

一、安全隱患

- 1、硬件木馬

- 2、CAD工具:CAD 工具只注意可能無(wú)意間引入漏洞,CAD 設(shè)計(jì)主要考慮傳統(tǒng)指標(biāo)(如面積、產(chǎn)量、可測(cè)試性),而忽略了安全性。

- 3、測(cè)試/調(diào)試工具:無(wú)法避免其在電子元件上的使用,但其允許攻擊者觀(guān)察或控制其內(nèi)部狀態(tài)

二、信任問(wèn)題

- 1、IP濫用:即生產(chǎn)超過(guò)約定數(shù)量的元件

- 2、IP盜版:非法復(fù)制和修改

- 3、零件不合格:

- 4、集成電路 *** * 逆向工程:RE

- 5、文檔偽造:即數(shù)據(jù)造假

- 6、集成電路再標(biāo)記、回收:放圖

三、對(duì)策

- 1、木馬檢測(cè)、安全檢查:

- 2、IP加密

- ①硬件鎖:硬 件鎖通常是一個(gè)外部USB設(shè)備,其內(nèi)部包含了一個(gè)芯片,這個(gè)芯片具有獨(dú)特的識(shí)別碼 、加密功能和存儲(chǔ)能力。軟件開(kāi)發(fā)者可以將授權(quán)信息、加密算法和關(guān)鍵數(shù)據(jù)存儲(chǔ)到硬件鎖中,然后將這些功能與其開(kāi)發(fā)的軟件綁定在一起。軟件啟動(dòng)時(shí),會(huì)與連接的硬件鎖進(jìn)行通信,驗(yàn)證硬件鎖的身份。這通常包括向硬件鎖發(fā)送請(qǐng)求, 硬件鎖返回唯一的識(shí)別碼供軟件進(jìn)行驗(yàn)證 。只有在硬件鎖通過(guò)驗(yàn)證后,軟件才會(huì)繼續(xù)運(yùn)行。

- ②時(shí)間鎖: 類(lèi)似硬件鎖,通常與硬件鎖結(jié)合使用 。

- ③追蹤/水印技術(shù): 將特定的標(biāo)識(shí)信息嵌入到IP中 ,以便在未經(jīng)授權(quán)使用的情況下進(jìn)行追蹤。提取水印后進(jìn)行水印比對(duì),例如 物理不可克隆函數(shù)(Physical Unclonable Function, PUF)利用微小的物理變異來(lái)生成唯一的標(biāo)識(shí)信息。這些微小的變異是由制造過(guò)程中的隨機(jī)性和不均勻性引起的 ,使得每個(gè)硬件實(shí)例都具有獨(dú)特的特性。PUF可以用于實(shí)現(xiàn)設(shè)備的唯一標(biāo)識(shí)、認(rèn)證和密鑰生成。

-

處理器

+關(guān)注

關(guān)注

68文章

19165瀏覽量

229138 -

FPGA設(shè)計(jì)

+關(guān)注

關(guān)注

9文章

428瀏覽量

26485 -

場(chǎng)效應(yīng)晶體管

+關(guān)注

關(guān)注

6文章

359瀏覽量

19473 -

觸發(fā)器

+關(guān)注

關(guān)注

14文章

1996瀏覽量

61052 -

SoC系統(tǒng)

+關(guān)注

關(guān)注

0文章

52瀏覽量

10665

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

SOC設(shè)計(jì)領(lǐng)域的核心技術(shù)-軟/硬件協(xié)同設(shè)計(jì)

SoC系統(tǒng)級(jí)芯片

淺談SOC系統(tǒng)知識(shí)

SoC設(shè)計(jì)中遇到的難題急需解決

SOC版與MCU版的區(qū)別

SoC設(shè)計(jì)流程相關(guān)資料下載

soc芯片的相關(guān)資料推薦

用SystemC進(jìn)行SoC的系統(tǒng)級(jí)設(shè)計(jì)與仿真

基于SoC的PSTN短消息終端系統(tǒng)的軟硬件設(shè)計(jì)

利用FPGA軟硬件協(xié)同系統(tǒng)驗(yàn)證SoC系統(tǒng)的過(guò)程和方法

系統(tǒng)芯片SOC設(shè)計(jì)

SoC設(shè)計(jì)流程

【Soc級(jí)系統(tǒng)防御】Soc硬件木馬與電子鏈學(xué)習(xí)

【Soc級(jí)系統(tǒng)防御】Soc硬件木馬與電子鏈學(xué)習(xí)

評(píng)論