磁盤加密技術

如上節所述,Disk Encryption磁盤加密,目標是保護數據at Rest狀態下的機密性,加密對象是整個磁盤/分區、或者文件系統,采用實時加解密技術。

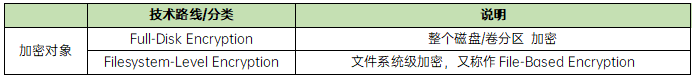

磁盤加密技術從加密對象,軟硬件實現、文件系統特征等維度,也可以有多種分類。首先,根據加密對像是整個磁盤,還是文件系統,可分為Full-Disk Encryption 和 Filesystem-Level Encryption(也稱為File-Based Encryption)兩大類。

3.1、FDE

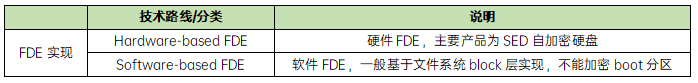

Full-Disk Encryption全盤加密在實現上有硬件、軟件兩種方案。兩者核心原理類似,區別是加解密核心功能所在主體是軟件還是硬件,另外軟件方案一般不能真正加密整個硬盤(boot分區不加密),而硬件方案Hardware-based Full-Disk Encryption則具備整個硬盤加密能力。硬件FDE方案產品主要是Self Encryption Drive自加密硬盤,一般由存儲器件廠商、安全廠商提供。

硬件和軟件FDE方案核心原理及流程類似,統一抽象說明如下:

在初始化或創建FDE時,會隨機生成一個磁盤數據加密DEK(Disk Encryption Key,用戶無感知),同時要求用戶輸入一個AK(Authentication Key)用來加密保護DEK。在使用時,需用戶先輸入AK驗證并解密DEK,之后操作系統才能使用DEK訪問加密磁盤上的數據。

由于需執行特定程序展示UI提供用戶輸入AK并驗證,故這部分啟動代碼不能加密。因此引了入Pre-Boot Authentication 及PBA environment的概念。

在PBA實現上,硬件FDE方案(SED產品)一般出廠時內嵌Pre-Boot environment(小的OS或bootloader),上電后先運行Pre-Boot程序并驗證AK,再進行正常的加載引導等。

軟件FDE方案采用不加密boot分區的方式,一般在initial ramdisk集成PBA功能并完成驗證。

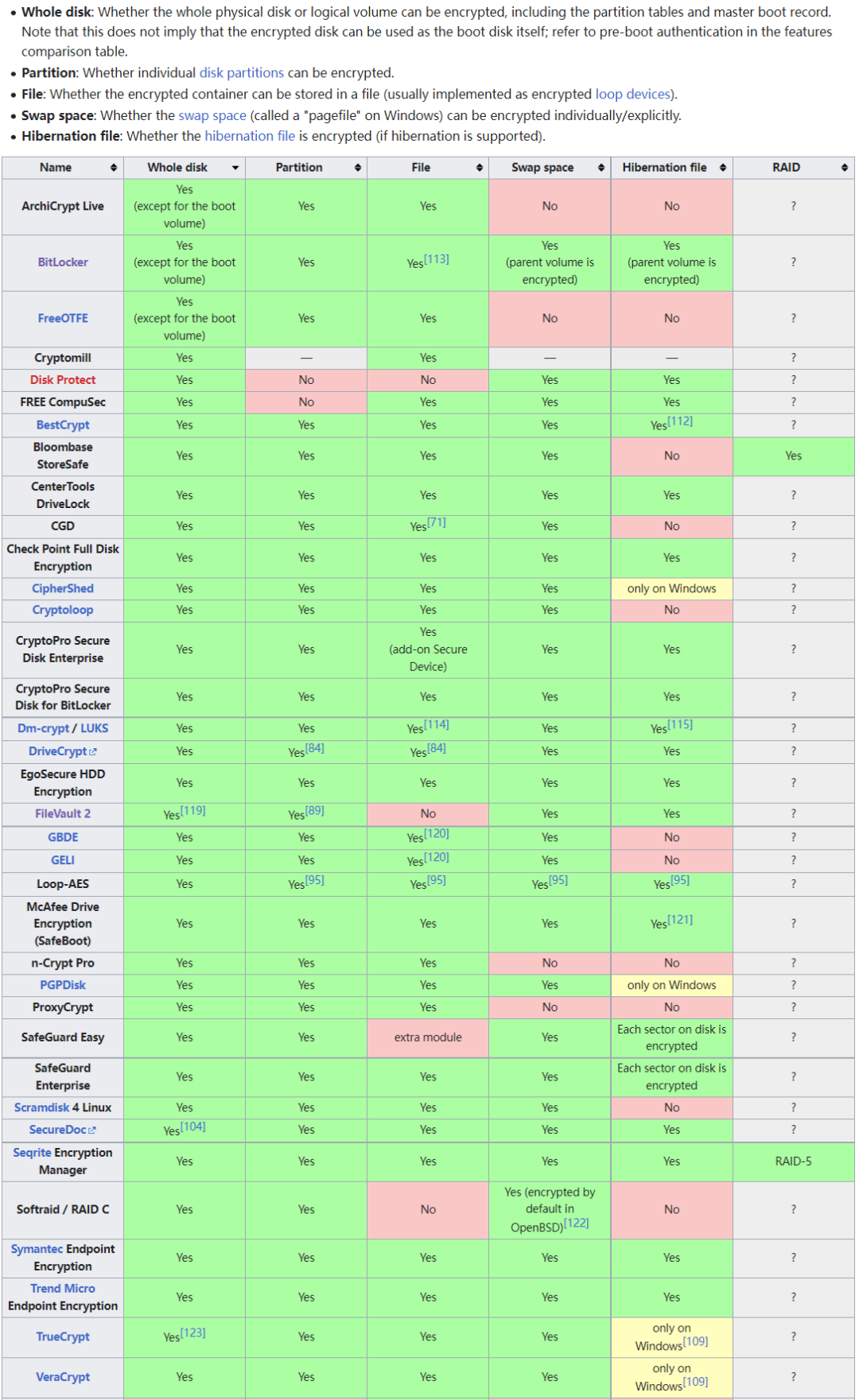

軟件FDE方案發展歷史久,主流OS環境均有成熟方案,例如Windows下的BitLocker、Apple

OS/X下的FileVault、以及Linux/UNIX生態下的dm-crypt/LUKS。另外也有不依賴操作系統的三方FDE方案,如TrueCrypt、VeraCrypt等。

對Linux下dm-crypt/LUKS方案感興趣的同學可以在Ubuntu虛擬機上測試研究。

-

Linux

+關注

關注

87文章

11227瀏覽量

208922 -

磁盤

+關注

關注

1文章

367瀏覽量

25176 -

數據加密

+關注

關注

0文章

50瀏覽量

12703

發布評論請先 登錄

相關推薦

云計算的云數據安全與加密技術

物質特征加密技術的原理是什么?

軟件加密技術和注冊機制加密基礎

加密技術通常分為幾大類

芯片的解密技術

封裝技術與加密技術的相關資料推薦

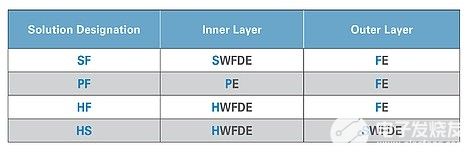

使用兩層商用解決方案的軍事應用硬件全盤加密技術

FDE磁盤加密技術是什么

FDE磁盤加密技術是什么

評論