文章速覽:

在數字化時代,網絡安全已成為企業不可忽視的重要議題。尤其是對于依賴Linux服務器的組織,面對日益復雜的網絡攻擊,傳統安全措施已顯不足。Linux服務器面臨著哪些新型網絡威脅,有哪些有效的防御策略呢?

一、Linux難逃高級網絡攻擊

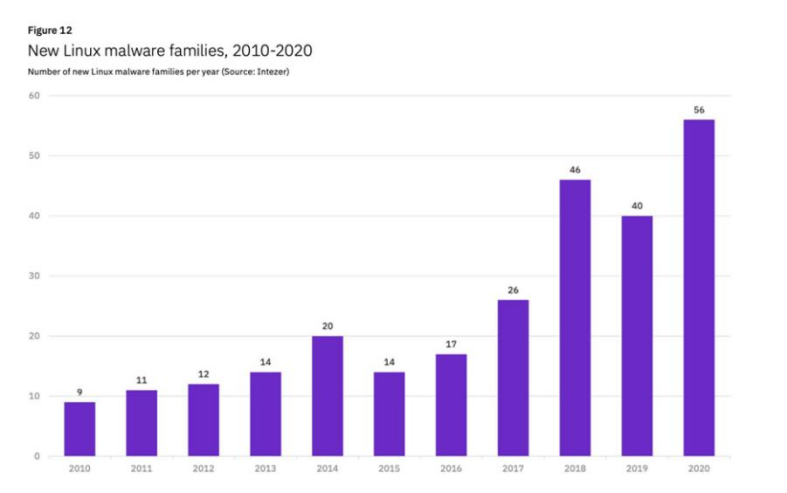

CISO和IT管理員最怕的就是勒索軟件和其他惡意軟件。我們來看看每年增加了多少新的Linux惡意軟件家族。這表明威脅者正在轉移優先級,表明威脅參與者正在將重點轉移到Linux漏洞上,而不是傳統目標。

2010-2020年間每年發現的新Linux惡意軟件系列(來源:Intezer)

再看看Linux惡意軟件與Windows惡意軟件增長的比較,Linux惡意軟件的更新現在接近基于Windows的惡意軟件。

來源:IBM X-Force Threat Intelligence Index 2022, originator Intezer

二、原因分析

(一)Linux自身原因

1、Linux的開源性質使其具有滲透性,惡意共計軟件能夠輕易繞過Linux的防御工具,然而長期以來人們并不重視安全防御,最后造成的局面是,網絡服務器、數據庫、網絡文件共享、ERP系統、應用網關等后端系統無法防范安全黑洞。

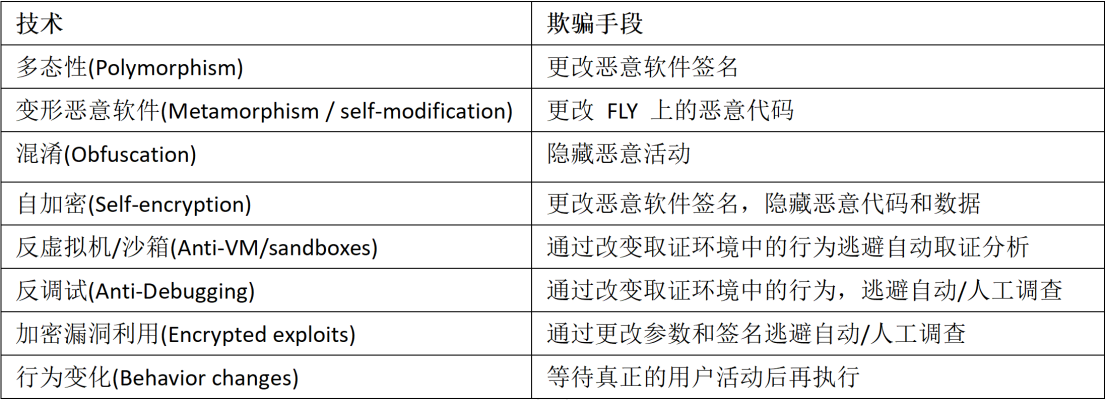

2、傳統的基于簽名的防病毒程序和基于機器學習的下一代防病毒(NGAV)應用程序已經無法保護組織免受高級網絡攻擊。這些攻擊的復雜性、數量和影響都在不斷增加,網絡犯罪分子繞過保護措施,造成了大量的數據泄露和勒索軟件攻擊。

3、終端檢測和響應(EDR)工具是被動的,其中許多解決方案沒有針對云或服務器工作負載進行優化。

4、云工作負載保護平臺(CWPP)和服務器工作負載保護(SWP)安全解決方案價格昂貴,難以實施、操作和維護。

5、與物聯網、大數據、分析、區塊鏈和其他B2B應用相關的現代應用也同樣缺乏傳統的解決方案。它們依賴于昂貴的尖端計算資源,這些資源容易受到伴隨傳統安全工具的風險的影響。

(二)軟件供應鏈的入口

軟件供應鏈已經成為企業的重要資源。用這樣的供應鏈代替自己開發軟件,可以在降低成本的同時提高生產力和效率。但也有一個缺點:軟件供應鏈是網絡攻擊的主要目標。Linux是開放源碼,因此在本質上容易受到供應鏈的攻擊。安全團隊必須了解遭受攻擊的原因,并探索解決方案。

(三)其他防御機制

1、傳統的保護方法是以工作站—終端—為重點,這是與服務器攻擊不同的威脅策略和技術。攻擊方法已經演變成新的惡意軟件且能逃避檢測,最終逃過了以檢測為中心的解決方案。

2、在軟件依賴性不斷變化的開源世界中,很難實現“只安裝已簽名的版本”。因此,在某些情況下,代碼來源和完整性的是不安全的,甚至,即使是從可信來源簽名或接收的軟件也是不安全的。

3、“將軟件更新到最新的版本”只能給予極少的保護,因為更新后的軟件并沒有對隱藏的或未知的顛覆性弱點進行加固。在許多關鍵任務系統中,打補丁和重啟是不可能的,只能定期地以協調的方式進行,而這將始終是一個缺口。

4、“監控軟件行為”可能有助于發現問題,但發現問題時,一個隱蔽的攻擊已經溜走了,重大損失已經發生,為時已晚。

5、“審查源代碼”只有在源代碼的變化被開發人員看到時才有效。雖然Linus定律斷言“只要有足夠的眼球,就可讓所有bug浮現”,但是現代工作負載服務器中的開源軟件和第三方代碼的數量超出了任何組織的能力,無法對其進行正確分析。

三、基于移動目標防御技術的Morphisec Knigt for Linux

Morphisec Knight for Linux使用MTD技術主動阻止基于文件的惡意軟件、無文件威脅、內存中的高級持續威脅(APT),以及0Day攻擊。 移動目標防御使用一種簡單、有效且經過驗證的洞察力來防止網絡攻擊:移動目標比靜止目標更難命中。 MTD采取預防為主的方法,不斷轉移和隱藏入口點,以防止罪犯進入。此外,它還設置了一個陷阱來捕捉他們的行動,以進一步保護他們免受未來的攻擊。移動目標防御補充了反應性防御,它可以避免更復雜的0Day威脅。

大多數攻擊都是按照規定的路線圖來達到他們的預期目標。因此,如果攻擊者不能找到他們期望的東西——如進入一個組織的門或窗——他們就會失敗。 保持動態的入口點,而不是靜止的入口點 ,在本質上是不可預測的和未知的,明顯更安全。通過移動目標防御,攻擊者必須找到他們的前進道路,并奮力通過。鑒于持續進行這些攻擊的努力和成本大大增加,大多數攻擊者會轉向更容易的目標。MTD在不破壞當前NGAV、EPP或EDR功能的情況下,向威脅者隱藏漏洞、弱點和關鍵資產。這確保了0Day、勒索軟件和其他高級攻擊在造成損害之前就被阻止。

Morphisec Knight for Linux創建了一個“骨架”或虛假前端來捕獲高級規避惡意軟件,使合法應用程序能夠繼續暢通無阻地運行。Morphisec Knight采用MTD來確保系統之間的差異性——即使是一個系統也會隨著時間的推移而不斷變化。從專利技術的角度來看,這意味著我們改變(隨機化)一些Linux內核API,為可信應用程序提供修改后的運行時界面。其結果是一個動態的攻擊面,威脅參與者無法穿透,導致他們放棄攻擊,轉移到更容易的目標。

Knight在內存和預執行中使用可執行修改。這確保了對試圖利用受信任但易受攻擊的應用程序的攻擊者進行“專門處理”。這些執行前的內存修改使得對手不可能在一個地方進行訓練,然后在不同的機器、時間等上重用該方法。在主機上安裝代理使Morphisec能夠在不犧牲性能或增加成本和復雜性的情況下進行實時、確定的預防。Knight for Linux在這種保護Linux設備的方法上有所不同。因為它不需要更新,所以它利用命令驗證過程-類似于CPU操作碼(操作)——來確定一個操作是否應該被信任。它在資源負載上是輕量級的,并且與后端系統隔離。

審核編輯 黃宇

-

Linux

+關注

關注

87文章

11232瀏覽量

208952 -

網絡安全

+關注

關注

10文章

3132瀏覽量

59612 -

數字化

+關注

關注

8文章

8628瀏覽量

61648 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23423

發布評論請先 登錄

相關推薦

虹科故事 從技術小白到“中國汽車示波器診斷第一人”

我們的城市為什么越來越熱?

恒訊科技分析:高防ip攻擊超過了防御峰值怎么辦?

虹科干貨 |?多設備協同無憂:Linux環境下PCAN固定設備ID/通道分配指南

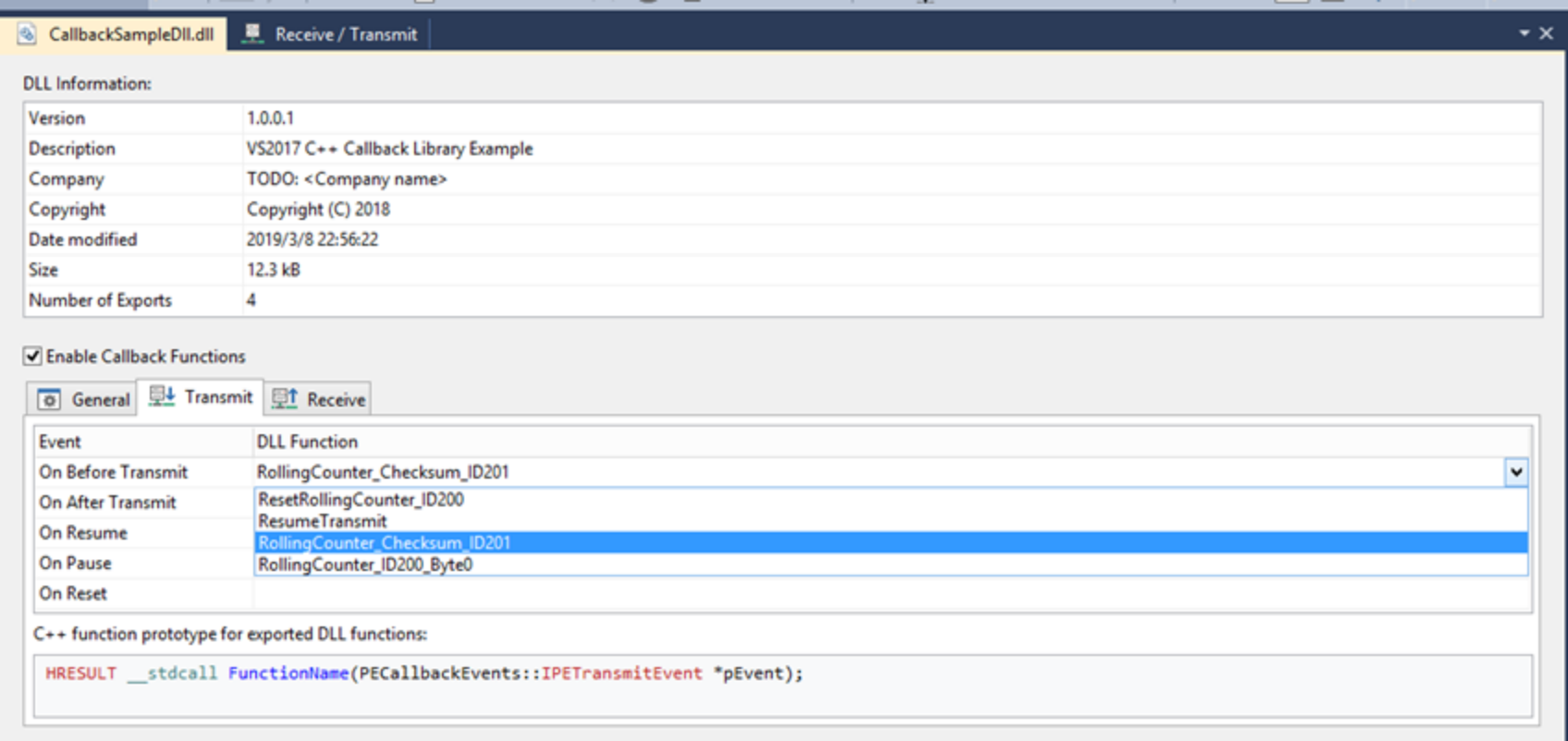

虹科干貨丨輕松掌握PCAN-Explorer 6,dll調用一文打盡!

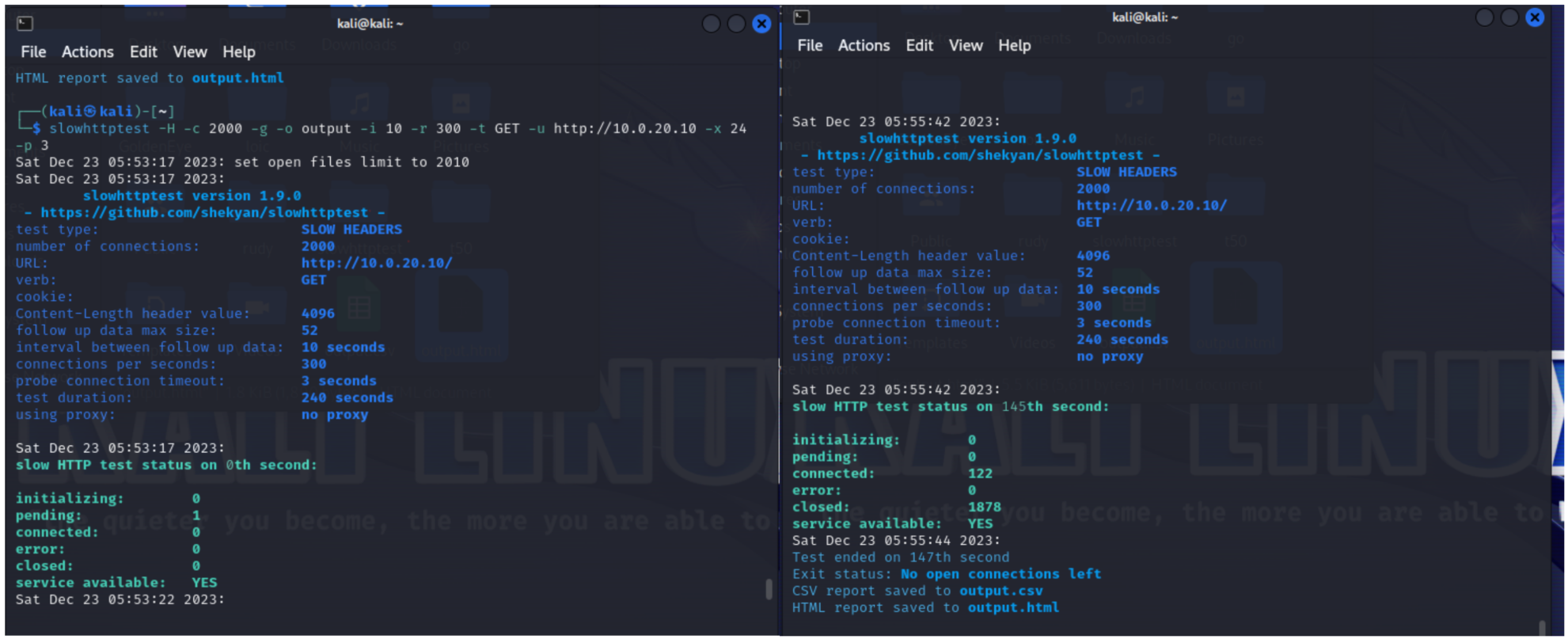

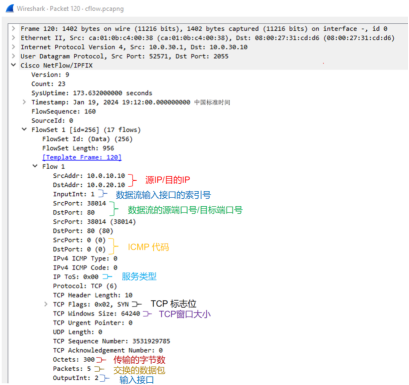

【虹科干貨】長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

虹科干貨 | 長文預警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

嵌入式會越來越卷嗎?

IC datasheet為什么越來越薄了?

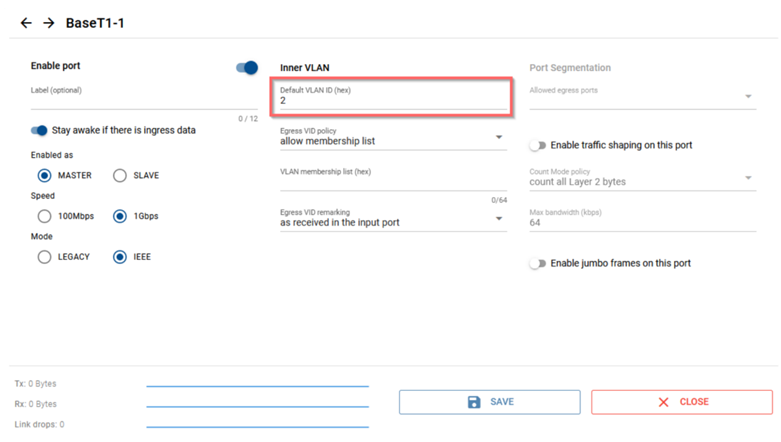

虹科干貨|HK-TE-200x系列FAQ(一):如何定義EES的VLAN?

【虹科分享】一種動態防御策略——移動目標防御(MTD)

一種動態防御策略——移動目標防御(MTD)

CSRF攻擊的基本原理 如何防御CSRF攻擊

Linux越來越容易受到攻擊,怎么防御?

【虹科干貨】Linux越來越容易受到攻擊,怎么防御?

【虹科干貨】Linux越來越容易受到攻擊,怎么防御?

評論