(談思汽車訊)2月21日,有媒體報道稱,國外知名產品安全平臺Cybellum存在高危漏洞,由于該平臺被絕大多數的OEM、Tire1以及檢測機構廣泛用于固件安全檢測與管理,消息一經發布,即引發了業內人士關注。

01知名安全平臺被曝漏洞,官方反應迅速

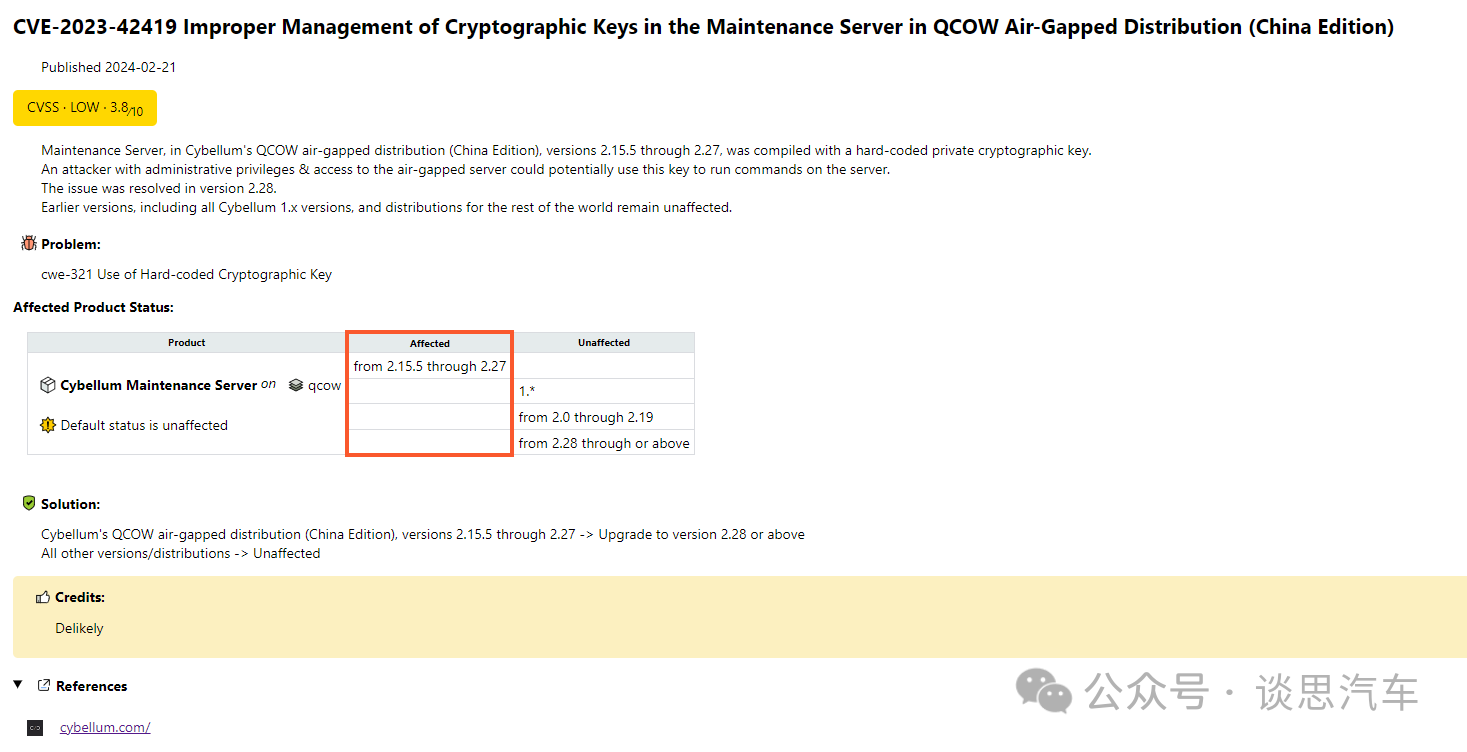

據報道,星輿實驗室安全研究員@Delikely與中國汽研安全研究員@Imweekend發現該平臺存在安全缺陷。

目前,Cybellum已下發更新修復了此漏洞。報道顯示,Cybellum于去年6月到9月已向所有客戶發布并部署了修復程序,問題的細節也已于今年2月18日對外公開。

對于該漏洞引發的關注,談思汽車留意到,Cybellum官方第一時間在其官網做出了回復:“星輿實驗室和中國汽研網絡與數據安全中心的安全研究人員報告的問題存在于Cybellum的QCOW air-gapped的維護服務器中,該發行版僅在中國部署,影響了版本 2.15.5 到 2.27。在版本 2.28 中引入并實施了永久修復。除此之外,我們還檢查了易受攻擊的系統,沒有發現任何被利用的證據。”

下為Cybellum官方回應全文:

安全更新:解決 Cybellum 的維護服務器問題 (CVE-2023-42419)

2024年2月21日

我們想告知客戶一個引起我們注意的安全問題,這是我們對透明度和產品持續安全承諾的一部分。

2023 年 6 月 21 日,星輿實驗室和中國汽研網絡與數據安全中心的安全研究人員向 Cybellum的安全團隊報告了一個問題,特別是在 Cybellum 軟件的某個發行版中。

這個問題是在Cybellum的QCOW air-gapped分布的維護服務器中發現的,專門在中國部署,影響版本 為2.15.5到2.27。

它不會影響較舊或較新的版本,包括 Cybellum 1.x。

這個問題源于Cybellum的QCOW發行版中的一個私有加密密鑰,并且很快就通過應用于受影響客戶系統的熱補丁進行了解決。

在2.28版中引入并實現了永久性修復。除此之外,我們還檢查了易受攻擊的系統,沒有發現被利用的證據。

要利用這個問題,攻擊者需要滿足兩個條件:

訪問QCOW air-gapped分布的維護服務器(專門部署在中國)。

獲取管理員接入密鑰。

利用這個問題的可能性非常低,因為它需要深度網絡滲透并且擁有管理員密鑰。需要強調的是,這個問題不會影響:

Cybellum 1.x 版本

Cybellum 2.0到2.15.4版本

Cybellum 2.28及以上版本

此外,在中國以外發行的版本不受影響。

我們感謝星輿實驗室和中國汽研網絡與數據安全中心負責任地披露了這個問題。在Cybellum,我們非常認真地對待安全問題,并致力于保持最高的安全標準。我們感謝社區的警惕和支持幫助我們改進我們的產品。這樣的合作努力對我們提供安全可靠的軟件的持續使命來說是非常寶貴的。

常見問題

問:這個問題的嚴重度是多少?

答:官方CVSS打分為3.8,這個問題被分類為低嚴重性(LOW SEVERITY)。

問:我如何知道我是否受到影響?

答:如果您在中國使用的是Cybellum的QCOW air-gapped發行版,2.15.5-2.27版本,您會受到影響。否則,您就不受影響。

問:如果我的版本不受影響,是否需要采取任何行動?

答:您不需要采取任何行動。

問:如何解決這個問題?

答:升級到2.28或更高版本。或者請聯系support@cybellum.com。

問:這個問題是否已經有被潛在攻擊者利用了嗎?

答:據我們所知,沒有。在2023年7月至8月期間,我們已向所有受影響客戶發布并部署了一個修復補 丁。該問題的細節于2024年2月18日公布。

問:這個問題會影響Cybellum產品安全平臺產生的掃描評估結果或報告嗎?

答:不會,該問題僅限于維護服務器,不影響產品安全平臺自身功能。

問:這個問題是否會影響用戶的隱私信息?

答:不,這個問題僅限于維護服務器,不包括私有信息。

問:這個問題是否起到了“后門”的作用?

答:不,它涉及一個私有加密密鑰,被錯誤地部署在Cybellum的QCOW鏡像中。

問:如何防止此類問題再次發生?

答:我們通過持續改進的安全開發生命周期(SDLC)流程、全面的滲透測試、嚴格的代碼審查和采用 領先的SecDevOps實踐,不斷增強我們的安全協議。

問:如果我有其他問題怎么辦?

答:請通過security@cybellum.com聯系我們尋求幫助。

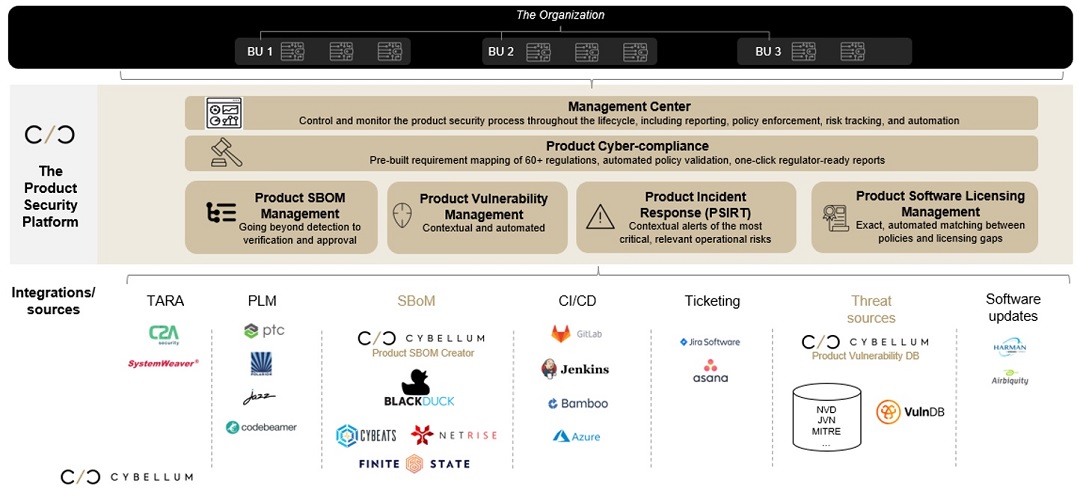

據了解,Cybellum產品安全平臺是汽車固件安全檢測與管理使用最為廣泛的產品之一,該平臺旨在協助團隊在開發全生命周期的每個階段,從概念設計到開發再到后期生產,都可以識別漏洞。

包括BMW、奧迪、日產、長城、捷豹路虎、合眾汽車等主機廠;電裝、哈曼、維寧爾、弗吉亞、Mobileye等供應商;中汽中心、中國汽研、賽迪、賽寶等檢測機構均是該安全平臺的用戶,這也是此次漏洞披露引發大規模關注的重要原因。而Cybellum關于漏洞修復及影響程度的反饋結果著實為平臺用戶打了一針定心劑。

02強標發布時間敲定,全球邁進強監管時代

隨著智能網聯汽車帶來更大便捷性的同時,其面對的網絡攻擊風險日益增加。據Upstream Security發布的《2024全球汽車網絡安全報告》顯示,2023年,潛在影響數以千計至數百萬輛移動資產的高規模和大規模事件的數量比2022年增加了2.5倍,其中95%的攻擊是遠程執行的,且64%的網絡攻擊是由黑客執行。

“汽車網絡安全正處于一個拐點。網絡事件在復雜性和影響力上顯著增長,威脅著安全和敏感數據,并帶來了運營上的重大影響。威脅者的動機正在轉向對連接車輛和移動資產的高規模和大規模影響。” Upstream Security首席執行官兼聯合創始人Yoav Levy表示。

除了來自外部的網絡攻擊風險對車主隱私、車企聲譽造成的影響,政府層面的監管也是產業鏈上下游高度關注汽車網絡安全威脅的重要驅動因素。

自2022年7月起,根據歐盟的要求,所有新車型需進行R155和R156法規所要求的型式認證,才能申請整車型式認證(WVTA);但從2024年7月起,所有新車都必須滿足這兩項法規的要求,才能上市銷售。

值得一提的是,由LG和Cybellum合作設計推出的汽車網絡安全管理系統(CSMS)Cockpit平臺,能夠監視并維護車輛網絡安全,簡化OEM的網絡安全保障和事件響應任務,確保車輛數字安全且符合不斷發展的網絡安全法規。

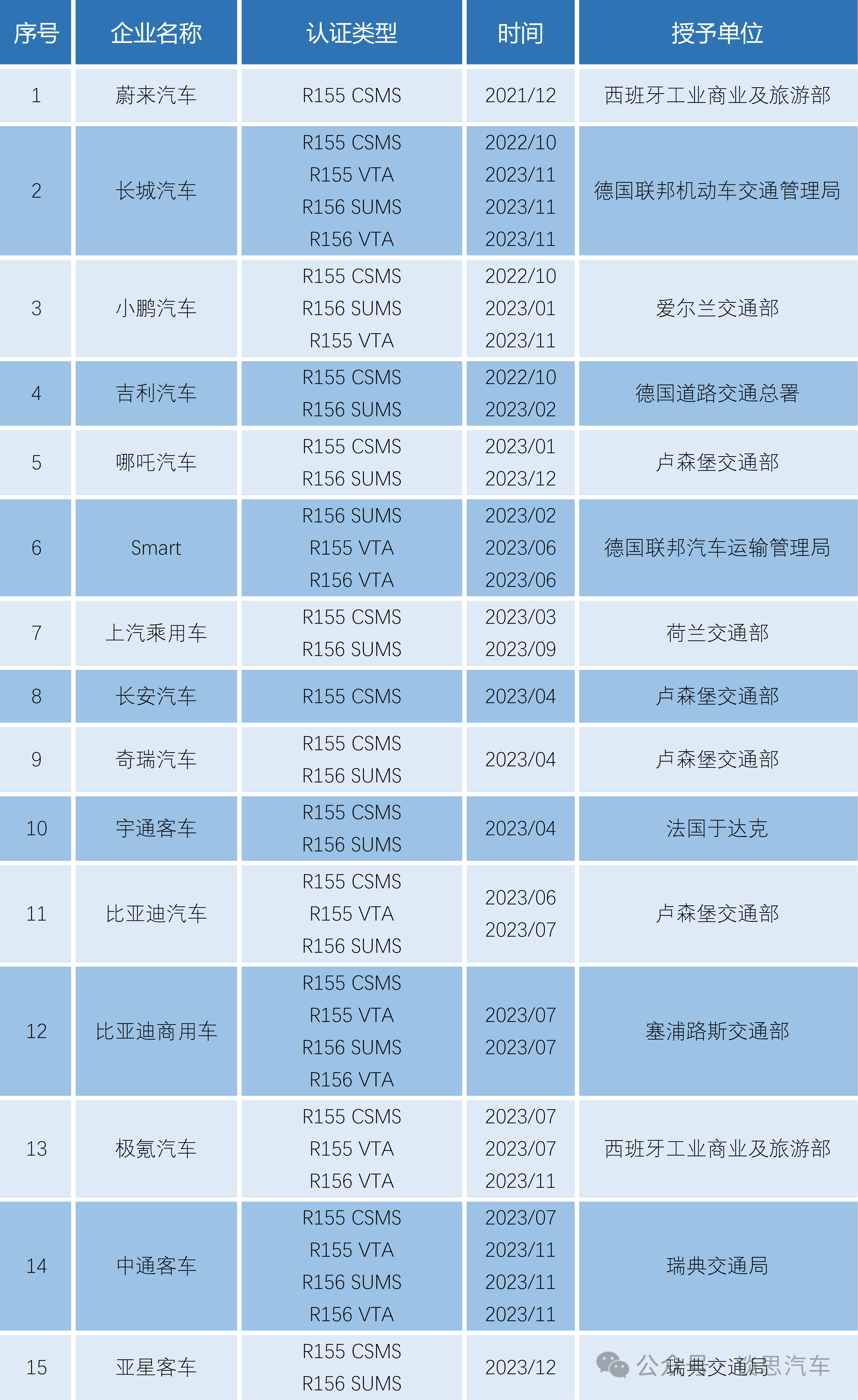

目前,小鵬、理想、極氪、上汽、比亞迪等國內車企均陸續獲得了R155、R156及VTA認證,邁出了搶占54個海外市場的第一步——出海合規。

談思汽車整理制表

與此同時,對標R155和R156,國內強標《汽車整車信息安全技術要求》和《汽車軟件升級通用技術要求》也推出在即。據業內人士透露,兩項強標將于2025年1月發布,并擬于2026年1月正式實施。

智能汽車的落地,首先必須解決網絡數據安全難題,隨著強標的正式落地,如何卸除懸在頭頂的達摩克里斯之劍,這一車企心心念念的痛點將迎來更明晰的解題方向,中國汽車網絡數據安全行業的強監管也將邁入常態化,屆時,市場反饋及用戶驅動將逐步成為智能汽車的新引爆點!

談思AutoSec作為頗具影響力的汽車網絡安全產業標桿會議,將持續攜手業內權威大咖,深研汽車安全產業,為行業源源不斷地呈現最新洞見和前沿技術實踐,同時賦能供需對接及產業創新,引領智能網聯汽車安全生態圈發展!

審核編輯 黃宇

-

服務器

+關注

關注

12文章

9021瀏覽量

85183 -

網絡安全

+關注

關注

10文章

3127瀏覽量

59598

發布評論請先 登錄

相關推薦

華盛昌BS-150內窺鏡助力提升汽車檢修效率

汽車檢測儀數據安全芯片—LKT4304的產品特點介紹

電力基建內懸浮抱桿監測系統|工作原理|模塊化設計|安全監管

中國汽研擬成立后市場平臺公司,聚焦新能源汽車安全評估及定價業務?

數字化電梯安全監管平臺的特點和發展趨勢解析!

Cybellum汽車檢測平臺被曝漏洞,官方回復!全球汽車安全監管持續升級

Cybellum汽車檢測平臺被曝漏洞,官方回復!全球汽車安全監管持續升級

評論