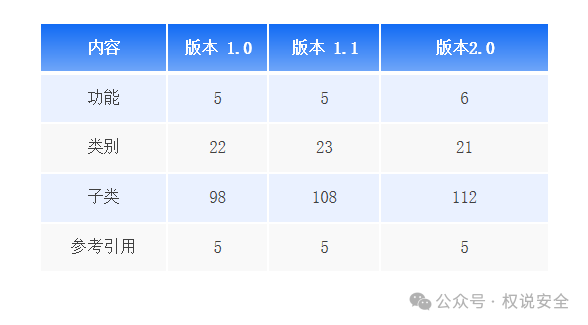

NIST CSF在核心部分提供了六個類別的關鍵功能和子功能,并圍繞CSF的使用提供了層級(Tier)和配置(Profile)兩種工具,使不同組織和用戶更方便有效地使用CSF,本文將深入探討CSF層級和配置的主要內容,及其使用方法。關鍵字:網絡安全框架;CSF層級;CSF配置

一

CSF層級

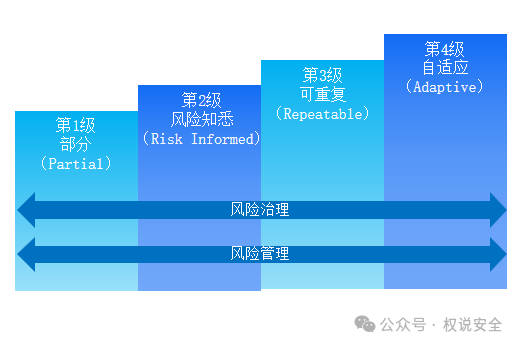

在組織的系統性風險治理過程中,CSF框架可以用于識別、評估和管理網絡安全風險。結合現有的管理流程,組織可以利用CSF分析確定當前網絡安全風險管理方法中存在的差距,并制定改進路線圖。CSF通過“(實施)層級”為利益相關者提供了組織網絡安全計劃的相關背景信息。NIST 明確指出,CSF層級并非成熟度模型,而是一種指導性的方法,用于闡明網絡安全風險管理和企業運營風險管理之間的關系,簡而言之,層級提供了一條清晰的路徑,將網絡安全風險納入企業的整體組織風險中,同時作為評估當前網絡安全風險管理實踐的基準,幫助組織制定改善其網絡安全狀況的計劃。

1.層級定義

由于不同組織具有不同的風險、不同的風險承受能力以及不同的威脅和漏洞,因此他們對CSF的實施方式也會存在區別。例如,大型企業可能已經實施了CSF核心中的大部分安全措施,而小型組織可能因為只擁有較少的數據泄露途徑,其數據安全流程可能僅處于起步階段。為了滿足不同組織的不同安全要求,實施層以等級式的描述方式,將企業網絡安全風險管理實踐映射至CSF框架,用來描述企業實踐與NIST CSF的一致程度。

圖1 NIST CSF的四個實施層級

這些層級可幫助組織考慮其網絡安全計劃的適當嚴格程度、如何有效地將網絡安全風險決策整合到更廣泛的風險決策中,以及企業從第三方共享和接收網絡安全信息的程度。NIST明確指出這些級別不是成熟度級別。級別越高,企業的風險管理實踐就越符合NIST CSF的規定。每個實施層都分為兩個個主要組成部分:風險治理實踐(治理)和風險管理實踐(識別、保護、檢測、響應和恢復)。

2.層級選擇

企業組織的領導層負責選擇在該組織在網絡安全風險治理和管理中應達到的CSF層級。選擇層級時,一般考慮如下原則:● 在整體層級、功能或類別層級進行選擇,比在子類別層級進行選擇,可以更好地了解組織當前的網絡安全風險管理實踐。●如果組織只想關注CSF功能的子集,可以使用兩個層級(治理或管理)組件之一。例如,如果您的范圍僅限于治理,則可以省略網絡安全風險管理描述。在選擇層級時,考慮組織的以下特征和因素:當前的風險管理實踐;威脅環境;法律和監管要求;信息共享實踐;業務和任務目標;供應鏈要求;組織的約束,包括資源。●確保所選擇的層級有助于實現組織目標,可行實施,并將網絡安全風險降低到組織可接受的水平,以保護關鍵資產和資源。●需要時鼓勵向更高層級發展,以解決風險或法規要求。

二

CSF配置

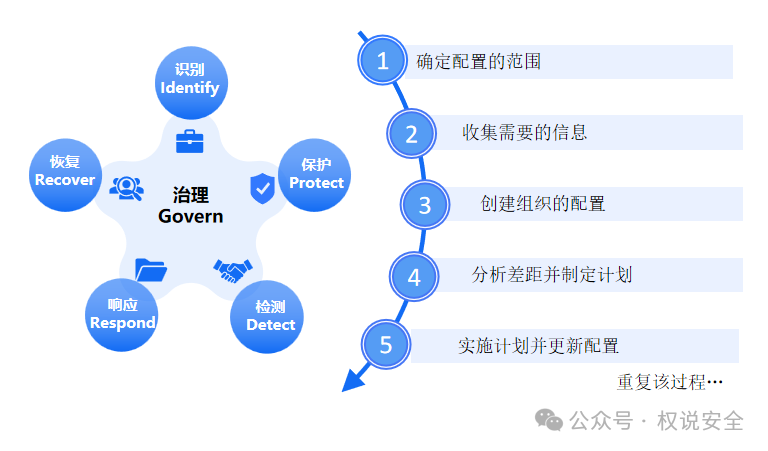

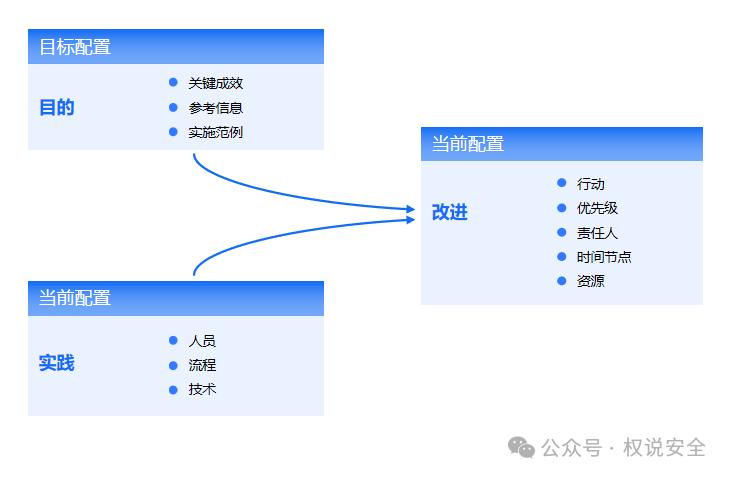

功能、類別和子類別與組織的業務需求、風險承受能力和資源的一致性。配置文件使組織能夠建立一個降低網絡安全風險的路線圖,該路線圖與組織和部門目標保持一致,考慮法律/監管要求和行業最佳實踐,并反映風險管理優先事項。考慮到許多組織的復雜性,他們可能會選擇擁有多個配置文件,與特定組件保持一致并認識到他們的個人需求。框架配置文件可用于描述特定網絡安全活動的當前狀態或期望的目標狀態。組織的CSF配置可以分為:●當前配置:指定了組織當前實現的一組CSF成效,并描述了如何實現每個功能。●目標配置:指定了為實現組織的網絡安全風險管理目標,而優先考慮的期望 CSF 成效。目標配置需要考慮組織網絡安全態勢的預期變化,例如新要求、新技術的采用情況,以及威脅情報的趨勢。CSF 2.0 描述了一個用于創建和使用組織概況的五步流程。更具體地說,該流程將一個目標配置(愿景)與一個當前配置(已評估)進行比較。然后,進行差距分析,并制定和實施行動計劃。該流程自然地導致了目標概況的改進,以在下一次評估期間使用。

圖2 NIST CSF配置的創建步驟

1.確定范圍

該步驟主要記錄那些用于定義概況的一些基本事實和假設,以定義其范圍。一個組織可以擁有多個不同的組織配置,每個配置都具有不同的范圍。例如,一個配置可以涵蓋整個組織,也可以只針對組織的財務系統,或應對勒索軟件威脅和處理涉及這些財務系統的勒索軟件事件。在該階段需要回答以下問題:●創建組織配置的原因是什么?●該配置是否將覆蓋整個組織?如果不是,將包括組織的哪些部門、數據資產、技術資產、產品和服務,以及/或合作伙伴和供應商?●配置是否將涵蓋所有類型的網絡安全威脅、漏洞、攻擊和防御?如果不是,將包括哪些類型?●誰負責制定、審查和實施配置?●誰負責設定實現目標結果的行動規劃?

2.收集信息

該階段需要收集的信息示例包括組織政策、風險管理優先事項和資源、企業風險概況、業務影響分析(BIA)登記、組織遵循的網絡安全要求和標準、實踐和工具(例如,程序和安全措施)以及工作角色。每個配置所需信息的來源主要取決于實際情況,該配置需要捕獲的元素,以及所期望的詳細級別。

3.創建配置

創建配置需要確定配置應包含的信息類型,以及記錄所需信息。考慮當前配置的風險影響,以指導目標配置的規劃和優先級確定。此外,考慮使用社區配置作為目標概況的基礎。創建配置的主要步驟包括:●下載最新的CSF組織配置模板表格,并根據需要進行自定義;●將適用的網絡安全成效納入您的配置用例,并根據需要記錄理由;●在當前配置欄中記錄當前的網絡安全實踐;●在目標配置欄中記錄網絡安全目標及其實現計劃;●使用優先級字段,突出每個目標的重要性。

4.分析差距

分析當前配置和目標配置之間的差距,并制定行動計劃。通過差距分析,識別當前配置和目標配置之間的差異,并制定優先行動計劃(例如,風險登記、風險報告、行動計劃和里程碑等),以解決這些差距。

圖3 通過配置分析差距和改進

5.行動改進

該階段主要實施行動計劃,并更新組織的配置。通過遵循行動計劃解決差距,并使組織朝著目標配置邁進。一般來說,行動計劃可以設置總體的截止日期,也可能是持續進行的。行動計劃通過管理、程序化和技術控制的任意組合來實現。隨著這些控制的實施,組織概況可以用于跟蹤實施狀態。隨后,通過關鍵績效指標(KPI)和關鍵風險指標(KRI)可以監測控制措施和相關風險。超出風險容忍度的網絡風險通過風險評估進行觀察。超出風險容忍度的風險可能會促使行動計劃、組織配置的更新。差距分析也可能導致創建具有更長修復時間的差距。

三

使用方法

層級和組織配置是NIST CSF提供的關鍵工具,一旦組織確定了層級選擇,就可以使用它們來幫助制定組織的當前和目標配置文件。例如,如果領導層確定您的組織在識別和保護功能中應該處于第二層(風險知情),那么當前配置文件將反映目前在這兩個功能內,實現第二層網絡安全風險管理實踐的情況(如表1)。表1針對“識別”和“保護”功能的風險管理實踐描述(采用第2層級的示例)

|

層級 |

風險治理實踐 |

風險管理實踐 |

|

第1級(部分的) |

… |

… |

|

第2級(風險知悉) |

… |

組織在組織級別意識到了網絡安全風險,但尚未建立全面的網絡安全風險管理方法。 在組織目標和計劃中考慮網絡安全可能會在組織的某些層面發生,但并非所有層面都會涉及。對組織和外部資產進行網絡風險評估是常有的,但通常不是可重復或定期進行的。 組織內部的網絡安全信息共享是以非正式的方式進行的。 組織意識到了與其供應商以及所采購和使用的產品和服務相關的網絡安全風險,但并未一致或正式地對這些風險做出響應。 |

|

第3級(可重復) |

… |

|

|

第4級(自適應) |

… |

… |

同樣,目標配置文件將反映出需要改進的識別和保護結果,以完全實現第二層描述。層級應該用于指導和提供信息,而不是取代組織的網絡安全風險治理和管理方法。

審核編輯 黃宇

-

框架

+關注

關注

0文章

398瀏覽量

17432 -

網絡安全

+關注

關注

10文章

3126瀏覽量

59596 -

CSF

+關注

關注

0文章

14瀏覽量

12487 -

NIST

+關注

關注

1文章

21瀏覽量

9295

發布評論請先 登錄

相關推薦

如何配置 VLAN 以提高網絡安全

住宅動態IP:提升網絡安全與效率

IP風險畫像如何維護網絡安全

萊迪思分析不斷變化的網絡安全形勢下FPGA何去何從

網絡安全技術商CrowdStrike與英偉達合作

專家解讀 | NIST網絡安全框架(2):核心功能

Palo Alto Networks與IBM攜手,深化網絡安全合作

揭秘!家用路由器如何保障你的網絡安全

黑芝麻智能獲得ISO/SAE 21434:2021汽車網絡安全流程認證證書

自主可控是增強網絡安全的前提

工業發展不可忽視的安全問題——OT網絡安全

歐洲網絡安全技能框架(ECSF)角色定義

專家解讀 | NIST網絡安全框架(3):層級配置

專家解讀 | NIST網絡安全框架(3):層級配置

評論